كيف تكتشف رسالة بريد إلكتروني مخادعة؟ [دليل نهائي]

نشرت: 2019-07-11جدول المحتويات

ما هو التصيد؟

6 هجمات التصيد الشائعة

10 نصائح حول كيفية اكتشاف رسالة بريد إلكتروني مخادعة

تغليف

يخسر آلاف الأشخاص كل عام أموالهم التي حصلوا عليها بشق الأنفس بسبب هجمات التصيد الاحتيالي ، والتي تتم في الغالب عبر البريد الإلكتروني.

إذا كنت لا تعرف كيفية اكتشاف رسالة بريد إلكتروني تصيدية ، فلديك بعض اللحاق بالركب. تؤثر عمليات الاحتيال هذه على الجميع وهي الآن أكثر انتشارًا من أي وقت مضى.

هل كنت تعلم…؟

- يتلقى المستخدم العادي 16 رسالة بريد إلكتروني ضارة شهريًا.

- تعرضت أكثر من 75٪ من الشركات لهجوم تصيد عبر البريد الإلكتروني.

- يكلف الانتهاك الرقمي الشركات متوسطة الحجم 1.6 مليون دولار في المتوسط.

- التصيد هو صناعة بقيمة 5 مليارات دولار.

- 97٪ من الأشخاص لا يمكنهم التعرف على رسائل البريد الإلكتروني المخادعة ، وفقًا لاستطلاع حديث.

كما ترى ، يمثل التصيد الاحتيالي تهديدًا خطيرًا لكل من الأفراد والشركات - والخطأ البسيط يمكن أن يكلف الكثير.

هذا يطرح السؤال:

كيف تستطيع حماية نفسك؟

المفتاح هو فهم كيفية عمل هذا النوع من الاحتيال وعلاماته التحذيرية. سيسمح لك ذلك باكتشاف رسائل البريد الإلكتروني الاحتيالية على بعد ميل واحد.

لا تقلق ، فإن ضرب مجرمي الإنترنت أسهل مما تعتقد - وبنهاية المقال ، ستكتشف كيف يتم ذلك.

لذا ، دعنا نتدحرج.

ما هو التصيد؟

يشبه التصيد الاحتيالي الصيد في البركة ، ولكن بدلاً من ربط الخطاف بعمود الصيد ، يضعه المخادع في رسالة بريد إلكتروني. بهذه الطريقة ، يمكنهم سرقة المعلومات الشخصية.

الآن قد تتساءل:

كيف يتم ذلك؟

حسنًا ، يتظاهر المخادع بأنه شخص حقيقي أو شركة ويقنع المستخدمين بالنقر فوق ارتباط إلى موقع ويب يبدو وكأنه صفقة حقيقية. إنها في الواقع مزيفة ، مصممة لتكون "الخطاف" في العملية برمتها. بمجرد قيام المستخدمين بإدخال معلوماتهم ، يتم سرقتها بشكل فعال.

بدلاً من ذلك ، قد يخدع المتسللون الأشخاص لتنزيل ملف يبدو غير ضار ولكنه في الواقع برنامج ضار أو برنامج فدية.

البرامج الضارة هي برامج ضارة مصممة لسرقة البيانات. في المقابل ، تقوم برامج الفدية بتشفير جميع الملفات الموجودة على جهاز كمبيوتر مصاب. يمكن للمتسلل بعد ذلك طلب فدية لإلغاء تشفير البيانات.

الآن بعد أن عرفنا ما هو التصيد الاحتيالي ، فلنكتشف أكثر أنواع هجمات التصيد شيوعًا.

6 هجمات التصيد الشائعة

تأتي هجمات التصيد الاحتيالي بجميع الأشكال والأحجام:

1. التصيد الاحتيالي المخادع

التصيد المخادع هو النوع الأقل تعقيدًا والأكثر شيوعًا من رسائل التصيد الاحتيالي عبر البريد الإلكتروني . يستخدم أسلوب "الرش والصلاة" ، حيث يتم إرسال رسائل البريد الجماعي إلى ملايين المستخدمين.

هذه هي رسائل "لقد فزت بجائزة" و "رسالة عاجلة من البنك الذي تتعامل معه" التي تحاول خداع المستخدمين من خلال غرس الخوف في نفوسهم أو عن طريق تعميتهم بالجشع.

غالبًا ما يتم تضمين صفحة ويب مزيفة ، والتي تشبه إلى حد كبير الصفحة الحقيقية.

على سبيل المثال ، قد يرسل محتالو PayPal بريدًا إلكترونيًا يطلبون من المستخدمين النقر فوق ارتباط لإصلاح مشكلة في حساباتهم. سيقودهم الرابط إلى صفحة PayPal مزيفة ، حيث سيتم جمع تفاصيل تسجيل الدخول الخاصة بهم وإرسالها إلى موقع آخر.

في بعض الأحيان ، يلعب المتسللون على فضول المستخدمين عن طريق إرسال رسائل بريد إلكتروني فارغة تحتوي على مرفق ضار.

كانت هذه بالضبط الطريقة التي انتشر بها برنامج Locky ransomware ، الذي يعتبر أحد أكثر البرامج الضارة لتشفير الملفات فعالية ، في عام 2017.

في غضون 24 ساعة فقط ، قام ممثلو التهديد بتسليم 23 مليون رسالة بريد إلكتروني مع ملف مضغوط أخفى الحمولة الضارة - وسطر موضوع يقرأ "مسح" أو "طباعة" أو "تنزيل".

بمجرد نقر شخص ما على الملف ، قام Locky ransomware بتشفير جميع ملفاته على الكمبيوتر المذكور. لاستعادة البيانات ، كان على الضحايا المؤسفين دفع 0.5 بيتكوين (2300 دولار في ذلك الوقت).

بمرور الوقت ، أصبحت هذه الحيل أكثر تعقيدًا. إذا كنت تريد حماية نفسك ، فيجب أن تعرف كيفية التعرف على البريد الإلكتروني للتصيد الاحتيالي .

الوقاية هي النهج الوحيد القابل للتطبيق هنا. بمجرد تشغيل برامج ضارة ، لا يمكنك فعل الكثير.

2. التصيد بالرمح

على عكس التصيد الاحتيالي المخادع ، فإن هذا النوع من الاحتيال يكون أكثر تخصيصًا.

يقوم ممثلو التهديد بتخصيص رسائل البريد الإلكتروني الخاصة بالهجوم باستخدام اسم الهدف وتفاصيل أخرى لخداعهم للاعتقاد بأن البريد الإلكتروني حقيقي.

الهدف من التصيد بالرمح هو نفس الهدف من التصيد الاحتيالي المخادع - لإقناع الضحية بتنزيل ملف ضار أو إدخال معلومات شخصية على صفحة ويب مزيفة.

على المستوى الشخصي ، يمكن للمهاجمين التنكر كشركة تثق بها - مثل البنك الذي تتعامل معه.

قد يرسلون رسائل بريد إلكتروني تفيد بوجود بعض التناقض في حسابك. لإصلاحها ، يُزعم ، يجب النقر فوق الارتباط المحدد وملء الحقول المطلوبة.

في حين أن مثل هذه الحيل تستهدف الأفراد ، في كثير من الأحيان ، فهي تستهدف الشركات.

يمكن أن تأتي رسائل التصيد الاحتيالي التي تستهدف الشركات بأشكال مختلفة ، مثل أمر شراء مزيف من عميل أو استعلام عميل زائف.

ومع ذلك ، يظل الموضوع الرئيسي كما هو - لتهدئة المستلمين للاعتقاد بأن البريد الإلكتروني من مصدر موثوق.

3. غش المدير التنفيذي

هذا نوع محدد جدًا من خدع التصيد الاحتيالي.

يعمل مثل هذا:

تتنكر المتسللة على أنها الرئيس التنفيذي لشركة ما وترسل رسالة بريد إلكتروني إلى موظف رفيع المستوى تطلب تحويل الأموال إلى حساب معين.

مفتاح مثل هذه الحملات الخبيثة هو الحصول على معلومات كافية عن الرئيس التنفيذي للشركة وتقديم نفسك على أنها هم.

هذا هو الشيء الوحيد (وهو الشيء الكبير) الذي يجعلهم يبرزون من خلال حملة التصيد "رش وادعو".

4. Dropbox التصيد الاحتيالي

يستهدف بعض المخادعين مستخدمي شركة أو خدمة معينة.

خذ Dropbox ، على سبيل المثال. يستخدمه الملايين من الأشخاص يوميًا لمشاركة الملفات وإنشاء نسخ احتياطية.

نظرًا لشعبيتها ، فلا عجب أن القراصنة يستهدفون مستخدميها بشكل متكرر.

في أحد هذه الهجمات ، تم إخبار مستخدمي Dropbox بأن شخصًا ما أرسل لهم ملفًا ، لكنه أكبر من أن يتم إرساله كمرفق بريد إلكتروني. المخادعون قدموا "بشكل ملائم" رابط ، من أين يمكن الوصول إلى الملف المذكور.

وبطبيعة الحال ، أدى الرابط إلى صفحة تسجيل دخول وهمية على Dropbox ، حيث تمكن مجرمو الإنترنت من سرقة بيانات اعتماد تسجيل دخول المستخدمين.

5. محرّر مستندات Google التصيد الاحتيالي

يستهدف المتسللون مستخدمي محرر مستندات Google بنفس الطريقة التي يفترسون بها مستخدمي Dropbox.

وبالتحديد ، يقومون بإنشاء صفحة تسجيل دخول وهمية لحساب Google ثم يستخدمونها لجمع بيانات اعتماد المستخدم.

حسنًا ، هذه مجرد أمثلة قليلة على البريد الإلكتروني للتصيد الاحتيالي . هناك العديد من أنواع الحيل الأخرى.

على الرغم من أن أهداف وآليات هذه الهجمات قد تختلف ، إلا أنها كلها تتمحور حول إقناع المستخدم إما بتنزيل ملف ضار أو إدخال معلومات شخصية على صفحة ويب مزيفة.

الآن ، دعنا نتعلم كيفية تحديد مثل هذه الهجمات.

10 نصائح حول كيفية اكتشاف رسالة بريد إلكتروني مخادعة

هل تعلم أن 135 مليون محاولة لهجمات التصيد تحدث كل يوم؟ أم أن ما يقرب من 25٪ من الضحايا لم يستردوا خسائرهم بالكامل؟

خطر هجوم البريد الإلكتروني التصيد حقيقي.

هذا بسبب:

يستهدف المخادعون الشركات والأفراد على حد سواء.

إذا كنت تستخدم البريد الإلكتروني ، فأنت في خطر تقنيًا.

إذن ماذا يمكنك أن تفعل لتحافظ على سلامتك؟

حسنًا ، ألق نظرة على النصائح التالية في المرة القادمة التي تفتح فيها بريدك الوارد.

1. لا تثق بشكل أعمى في اسم العرض.

يعد تعديل اسم العرض للبريد الإلكتروني حيلة تقليدية يستخدمها المخادعون.

هذه هي الطريقة التي يعمل بها:

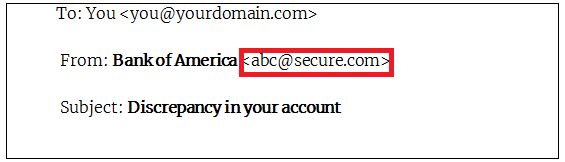

ينتحل المهاجم شخصية شركة باستخدام اسمها أثناء إرسال بريد إلكتروني إليك من بريد إلكتروني مختلف تمامًا.

على سبيل المثال ، لنفترض أن أحد المخترقين يريد انتحال العلامة التجارية "Bank of America". قد تستخدمها مع اسم مجال غير معروف ، مثل secure.com .

لذا فإن البريد الإلكتروني المرسل إليك سيبدو كالتالي:

بمجرد تسليم البريد الإلكتروني ، يبدو أصليًا ، حيث إن معظم علب الوارد تظهر فقط اسم العرض.

ومع ذلك ، فإن الثقة العمياء في اسم العرض قد تسبب لك مشكلة - كما هو موضح في المثال أعلاه.

إذن ما هو الحل؟

أولاً ، تحقق من عنوان البريد الإلكتروني في الحقل "من" في رأس البريد الإلكتروني.

إذا لم يتطابق مع الاسم المعروض ، فيمكنك المراهنة على أنه عملية احتيال.

ومع ذلك ، حتى إذا كان عنوان البريد الإلكتروني يبدو حقيقيًا ، فهذا لا يكفي! من المعروف أن المتسللين يغيرون عناوين البريد الإلكتروني أيضًا.

والخبر السار هو أن هذا كل ما يمكنهم تزييفه.

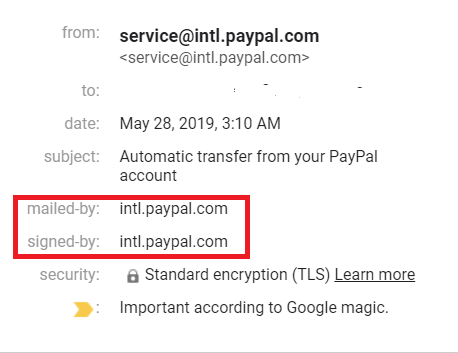

يمكن أن تخبرك الحقول الأخرى في عنوان البريد الإلكتروني القصة بأكملها. وهي حقول "مرسل بواسطة" و "موقّع من قِبل".

ستحتوي رسائل البريد الإلكتروني من الشركات الشرعية على هذه الأقسام. والأهم من ذلك ، أن حقلي "مرسل بواسطة" و "موقّع من قبل" سيكون لهما اسم الشركة نفسها.

هذا مثال:

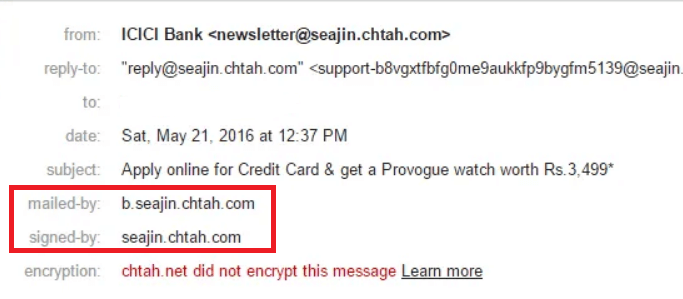

في حالة وجود عدم تطابق بين المرسل بالبريد والتوقيع ، يمكن أن يكون البريد الإلكتروني عملية احتيال.

وهنا مثال على الخداع، حيث في حين أن يرسل من قبل وقعت من قبل الحقول الحالية، لأنها لا تتطابق.

2. تحقق من عناوين URL لاسم مجال مضلل.

لنفترض أنك تلقيت بريدًا إلكترونيًا من هذا العنوان:

Apple.Infocenter.com

الآن ، هل تعتقد أن هذا المجال يخص Apple؟

إذا قلت نعم ، فأنت مخطئ. غالبًا ما يستغل المتسللون افتقار الناس إلى المعرفة بكيفية عمل ذلك.

ترى ، في اسم المجال ، الجزء الأخير هو الأكثر أهمية ، في حين أن الجزء الموجود على اليسار غير مهم بشكل أساسي.

لذلك ، في المثال المذكور أعلاه ، "Infocenter" هو اسم المجال الفعلي. هذا يعني أن شركة غامضة تسمى Infocenter - وليس Apple - أرسلت لك البريد الإلكتروني.

يعد استخدام اسم معروف كمجال فرعي أحد العلامات الواضحة على التصيد الاحتيالي .

غالبًا ما يستخدم المتسللون هذا التكتيك لخداع المستخدمين للاعتقاد بأن البريد الإلكتروني جاء من مصدر حسن السمعة.

لحسن الحظ ، أنت تعرف الآن بشكل أفضل ولن تقع في مثل هذه الحيل الرخيصة.

3. تحقق من الارتباط قبل النقر فوقه.

لا أحد يستطيع تزوير اسم المجال - هذا غير ممكن.

ومع ذلك ، يمكن لأي مخترق عادي أن يخفيه في رابط - وهذا سهل مثل الفطيرة.

هذا يقودنا إلى السؤال الرئيسي:

كيف يخفي مجرمو الإنترنت الروابط الخبيثة؟

حسنًا ، عادةً ما يستخدمون أيًا من الأساليب الثلاثة التي سنذكرها الآن.

لأحدهم ، قد يستخدمون خدمة اختصار الروابط لإخفاء الوجهة الحقيقية للرابط. لذلك - إذا رأيت ارتباطًا مختصرًا في رسالة بريد إلكتروني غير مرغوب فيها ، فكن حذرًا.

لا تنقر على هذه الروابط. بدلاً من ذلك ، اكتشف أولاً ما الذي يدور حوله الارتباط باستخدام أداة توسيع عناوين URL المجانية ، مثل CheckShortURL أو LinkExpander .

من الأساليب الشائعة الأخرى استخدام ترميز URL لإخفاء وجهة موقع التصيد الاحتيالي. على سبيل المثال ، عندما يكون الحرف "A" مشفرًا بعنوان URL ، فإنه يُقرأ على أنه ٪ 41 .

فيما يلي مثال على ارتباط مشفر: http٪ 3A٪ 2F٪ 2Ftiny.cc٪ 3F712q431bca

يبدو الرابط غريبًا - وغالبًا ما تكون هذه علامة تحذير موثوقة على وجود شيء مريب.

ها هي المحصلة النهائية:

إذا كان الارتباط يحتوي على نسبة٪ فيه ، فلا تنقر فوقه.

أخيرًا ، تتمثل المناورة الأخيرة لإخفاء عنوان URL في وضع الرابط في نص. لحسن الحظ ، من السهل التعرف على رسائل البريد الإلكتروني المخادعة هذه .

ما عليك سوى تحريك الماوس فوق النص المرتبط تشعبيًا وسترى الارتباط الفعلي.

4. هناك مرفق غير مرغوب فيه.

رسائل البريد الإلكتروني التي تحتوي على مرفقات غير مرغوب فيها تفوح منها رائحة الاحتيال:

عادة ، لا ترسل الشركات الشرعية رسائل بريد إلكتروني عشوائية تحتوي على مرفقات. إذا أرادوا منك تنزيل شيء ما ، فإنهم يفضلون توجيهك إلى موقع الويب الخاص بهم.

إذا كان المرسل فردًا ومعروفًا لك ، فاحترس من أنواع ملفات المرفقات عالية الخطورة مثل .zip و. exe و .scr.

إذا لم تكن متأكدًا ، فإن أفضل ما يمكنك فعله هو الاتصال مباشرة بالمرسل وتأكيد ما إذا كان هو بالفعل من أرسل البريد الإلكتروني.

5. تحقق من الأخطاء الإملائية.

إذا كانت رسالة بريد إلكتروني مليئة بالأخطاء الإملائية أو القواعد النحوية السيئة أو أخطاء التنسيق أو اللغة الغريبة ، فمن المرجح أنها احتيالية.

تولي الشركات المشروعة اهتمامًا عند صياغة رسائل البريد الإلكتروني لعملائها.

في حين المتسللين أصبحت أكثر تطورا، وأنها في بعض الأحيان لا تزال تجعل الأخطاء الأساسية. لا يزال بإمكانك التعرف على البريد الإلكتروني المشبوه بسهولة في معظم الأوقات.

6. اقرأ التحية بعناية.

إلى من هو البريد الإلكتروني الموجه؟ وهل يتم تناولها بشكل غامض كما في "عزيزي العميل"؟

إذا كانت الإجابة بنعم ، فمن المحتمل أن تكون عملية احتيال.

في أغلب الأحيان ، تستخدم الشركات الشرعية اسمك الأول والأخير.

7. يطلب منك البريد الإلكتروني إرسال أموال.

هذه هبة ميتة.

بعد كل شيء ، أموالك هي ما يسعى إليه المخادعون. إذا كانوا يكتبون لك ، فسوف يطلبون ذلك عاجلاً أم آجلاً.

لا تتصرف بناءً على بريد إلكتروني يطلب منك إرسال أموال لتغطية الرسوم أو النفقات أو الضرائب أو شيء من هذا القبيل. إنها عملية احتيال مؤكدة.

8. يطلب البريد الإلكتروني معلومات شخصية

إنها دائمًا علامة سيئة عندما يطلب بريد إلكتروني معلومات شخصية ، مثل رقم بطاقة الائتمان أو تفاصيل الحساب المصرفي.

لن يطلب منك البنك الذي تتعامل معه تفاصيل حسابك. لديها بالفعل لهم.

وبالمثل ، فإن الشركات أو الوكالات الحكومية الأخرى ذات السمعة الطيبة لن ترسل لك بريدًا إلكترونيًا لمشاركة معلومات سرية. هذه ليست الطريقة التي يعملون بها.

إذا تلقيت أي بريد إلكتروني من هذا القبيل ، فيمكنك التأكد من أنه جزء من عملية احتيال تصيد احتيالي.

9. يقدم البريد الإلكتروني عرضًا أو تهديدًا غير واقعي.

غالبًا ما يخدع المخادعون الأشخاص للتخلي عن أموال أو معلومات حساسة من خلال الوعد بمكافأة أو مجرد إخافتهم.

هذا مثال:

تتلقى بريدًا إلكترونيًا يطلب منك ملء نموذج سريعًا (يسألك عن تفاصيل حسابك.) هذا ، على ما يُزعم ، إذا كنت لا تريد إلغاء حسابك المصرفي ومصادرة الأصول.

حسنًا ، من الواضح أن هذه عملية احتيال.

لست بحاجة إلى أن تكون شيرلوك هولمز لتكتشف أن البنوك لا تغلق الحسابات وتصادر الأصول لمجرد أن شخصًا ما لم يرد على رسالة بريد إلكتروني.

وبالمثل ، إذا كان البريد الإلكتروني يقدم مكافأة تبدو جيدة جدًا لدرجة يصعب تصديقها ، فاحذر.

10. راجع سطر التوقيع.

يمكنك التعرف على هجوم التصيد الاحتيالي من سطر التوقيع.

هل يعطي البريد الإلكتروني معلومات عن المرسل؟ هل تسرد معلومات الاتصال بالشركة؟

إذا لم يكن الأمر كذلك ، فهناك فرصة جيدة أن يكون البريد الإلكتروني محاولة للتصيد الاحتيالي.

تقدم الشركات ذات السمعة الطيبة دائمًا مثل هذه المعلومات في رسائل البريد الإلكتروني الخاصة بهم.

ومع ذلك ، فإن الحصول على حل جيد لمكافحة الفيروسات يمكن أن يساعدك أيضًا في البقاء آمنًا.

تغليف

التصيد هو نوع من هجمات الهندسة الاجتماعية ، حيث يحاول المتسللون سرقة المعلومات الشخصية للمستخدمين.

بمرور الوقت ، أصبحت مثل هذه الهجمات أكثر تكرارًا ، حيث أظهرت الأبحاث أن 135 مليون هجوم عبر البريد الإلكتروني الاحتيالي يتم تنفيذها يوميًا.

أفضل طريقة لإحباط مثل هذه الحيل هي معرفة كيفية اكتشاف رسالة بريد إلكتروني تصيدية .

سلط هذا المقال الضوء على ما يجب البحث عنه عند فتح بريد إلكتروني. انتبه لذلك - وستكون بخير.

حسنًا ، كان هذا هو الدليل الشامل لمعرفة كيفية اكتشاف رسالة بريد إلكتروني تصيدية .

يعتني!

التعليمات

إذا وقعت ضحية لخدعة تصيد احتيالي ، فاتبع هذه الخطوات فورًا لمنع الضرر أو تخفيفه.

الخطوة 1 - افصل جهازك عن الإنترنت.

إذا كنت تستخدم Wi-Fi ، فما عليك سوى إيقاف تشغيل جهاز التوجيه.

في حالة وجود شبكة سلكية ، افصل كابل الإنترنت عن الكمبيوتر المحمول أو الكمبيوتر المكتبي.

الخطوة 2 - قم بعمل نسخة احتياطية من جميع ملفاتك.

يمكن أن يؤدي هجوم التصيد الاحتيالي بسهولة إلى فقدان البيانات. لذلك ، لا تضيع أي وقت في إنشاء نسخة احتياطية للبيانات دون اتصال بالإنترنت (في وضع عدم الاتصال لأنك لم تعد متصلاً بالإنترنت).

استخدم محرك أقراص ثابتًا خارجيًا أو محرك أقراص USB مصغرًا أو قرص DVD لنسخ ملفاتك احتياطيًا.

الخطوة 3 - قم بإجراء فحص للبرامج الضارة.

قم بإجراء فحص كامل للنظام باستخدام برنامج مكافحة الفيروسات / مكافحة البرامج الضارة لحذف أو عزل البرامج الضارة التي قد تكون تسللت إلى نظامك.

الخطوة 4 - تغيير كلمة مرور البريد الإلكتروني الخاص بك.

أخيرًا ، قم بتغيير كلمة مرور حساب بريدك الإلكتروني. قد ترغب في التفكير في تنشيط المصادقة ذات العاملين ، والتي توفر طبقة دفاع إضافية. يمكنك أيضًا التفكير في استخدام مدير كلمات المرور ، والذي يقوم بإنشاء كلمات مرور قوية لك.

لمعرفة ما إذا كان البريد الإلكتروني أصليًا أم لا ، تحقق أولاً من عنوان البريد الإلكتروني المدرج في قسم "من" في رأس البريد الإلكتروني.

إذا لم يتطابق مع اسم المرسل أو بدا مريبًا ، فهذه عملية تصيد احتيالي.

إذا كان العنوان الموجود في الحقل "من" يبدو حقيقيًا ، فابحث أكثر عن طريق التحقق من قسمي "مرسل بواسطة" و "موقّع من قِبل".

تأكد من توقيع البريد الإلكتروني من قبل نفس الشركة التي أرسلت البريد الإلكتروني.

إليك بعض الأشياء التي يجب أن تبحث عنها في رسالة بريد إلكتروني للتصيد الاحتيالي:

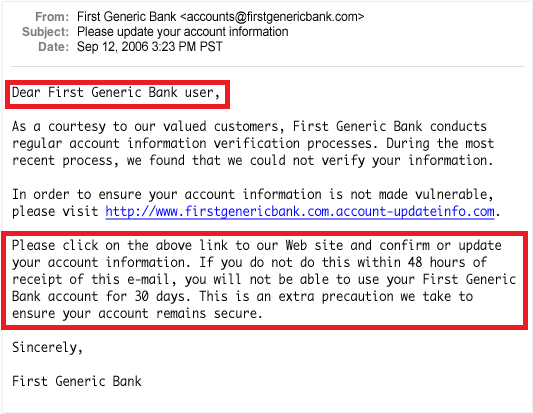

تحية عامة - عادةً ما يرسل المحتالون بريدًا إلكترونيًا احتياليًا إلى الآلاف أو حتى الملايين من الأشخاص في وقت واحد. لذلك ، تميل رسائل البريد الإلكتروني هذه إلى تلقي تحيات عامة ، مثل "عميلنا الكرام". إذا لم يظهر اسمك في البريد الإلكتروني ، فاحذر.

ارتباط مزور - لا يعني مجرد وجود ارتباط له اسم تتعرف عليه أن الرابط أصلي. مرر مؤشر الماوس فوق الرابط لمعرفة ما إذا كان مرتبطًا بالفعل بالشركة الحقيقية. يشير عدم التطابق هنا إلى الاحتيال.

طلبات تحويل الأموال أو المعلومات الشخصية - يرسل المحتالون رسائل بريد إلكتروني للتصيد الاحتيالي لانتزاع الأموال منك. قد يطلبون المال بشكل مباشر أو قد يحاولون أولاً سرقة معلوماتك الشخصية. إذا تلقيت رسالة بريد إلكتروني تطلب أيًا من هذين الأمرين ، فلا تتصرف بناءً عليها.

الشعور بالإلحاح - الترويج للخوف أو الشعور بالإلحاح هو تكتيك شائع يستخدمه مجرمو الإنترنت. على سبيل المثال ، قد يطلبون منك التحقق من معلوماتك المصرفية "فورًا" لتجنب تعليق الحساب.

فيما يلي مثال على التصيد الاحتيالي:

كما ترى ، فإن البريد الإلكتروني يخون بعضًا من أوضح علامات التصيد الاحتيالي - تحية عامة وطلب معلومات شخصية واستخدام لغة تهديد.

إذا تلقيت رسالة بريد إلكتروني للتصيد الاحتيالي ، فأبلغ عنها عن طريق إعادة توجيهها إلى لجنة التجارة الفيدرالية (FTC) على [email protected] وإلى مجموعة عمل مكافحة التصيد الاحتيالي على [email protected].

رسائل البريد الإلكتروني للتصيد الاحتيالي هي رسائل احتيال يرسلها مجرمو الإنترنت لخداع المستخدمين لمشاركة معلوماتهم الشخصية. قد يشمل ذلك أرقام الحسابات المصرفية وكلمة المرور وتفاصيل بطاقة الائتمان.

غالبًا ما تطلب رسائل البريد الإلكتروني هذه من المستخدمين النقر فوق ارتباط مضمن وملء معلوماتهم الشخصية على صفحة ويب مزيفة ، حيث يتم جمع تفاصيلهم في النهاية وتمريرها إلى المتسللين.

في بعض الأحيان ، يحاول المهاجمون إقناع المستخدمين المطمئنين بتنزيل مرفق ضار ، مصمم لسرقة البيانات السرية من أنظمتهم.