فهم أهم 10 مخاطر لـ OWASP Mobile مع حالات حقيقية

نشرت: 2020-01-28إن الاحتفاظ بسجل صناعي لتطوير تطبيقات مقاومة للقرصنة بنسبة 100٪ مصحوب بمسؤولية وضمان أساسي لعدم تعرض أي من الحلول الرقمية التي تم تطويرها باسمنا لأي اختراق أمني.

كطريقة لتحقيق ذلك ، فإن فريق ضمان الجودة في Appinventiv على دراية بجميع المخاطر الأمنية المحتملة التي يمكن أن يواجهها التطبيق. إن معرفة المخاطر تجعل من السهل تجاهل المزالق وكتابة تطبيقات آمنة.

مساعدتنا على أن نكون في صدارة اللعبة عندما يتعلق الأمر بضمان الأمان هو الحصول على معرفة كاملة بممارسات الترميز الآمن لـ OWASP (مشروع أمان تطبيق الويب المفتوح). إنه مجتمع عبر الإنترنت لمتخصصي الأمان الذين طوروا وثائق مجانية ومواد تعليمية وأدوات لبناء تطبيقات آمنة للهاتف المحمول والويب.

إلى جانب أشياء أخرى ، قاموا أيضًا بتجميع قائمة تهديدات أمان OWASP Mobile العشرة الأولى في تطبيقات الأجهزة المحمولة.

في حين أن وثيقة الممارسات الأمنية OWASP واضحة إلى حد ما ، فقد يكون من الصعب في بعض الأحيان على الشركات ربطها من حالات العالم الحقيقي.

في هذه المقالة ، سنقدم لك نظرة عامة أساسية على أهم 10 مخاطر أمنية للأجهزة المحمولة ونعطي أمثلة على نقاط الضعف التي تم الكشف عنها في العالم الحقيقي لكل منها. سوف يمنحك نظرة ثاقبة لما نستعد له في Appinventiv عندما نعمل على طلبك.

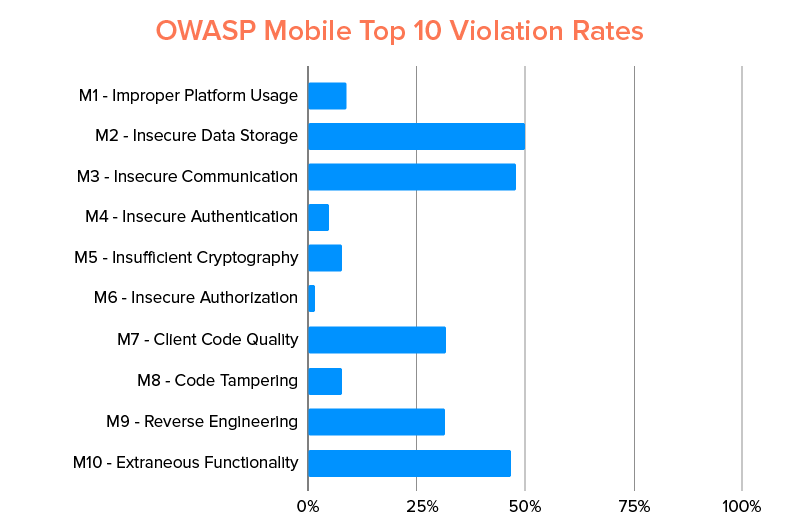

قبل النظر في المخاطر ، دعونا ننظر في الإحصائيات.

فحصت NowSecure التطبيقات الموجودة على متجر Google Play ، وحدد متجر التطبيقات أن أكثر من 85٪ من التطبيقات تنتهك أحد المخاطر.

من بين هذه التطبيقات ، كان لدى 50٪ تخزين بيانات غير آمن وفي مكان ما كان نفس العدد من التطبيقات يعمل مع مخاطر اتصال غير آمنة . إليك رسم بياني يوضح النسبة المئوية لحدوث مخاطر OWASP Mobile Top 10

قائمة بأكثر 10 تهديدات شيوعًا لتطبيقات الأجهزة المحمولة وأفضل الممارسات لتجنبها

M1: استخدام غير لائق للمنصة

تتكون فئة اختبار الأمان OWASP من إساءة استخدام وظيفة الجهاز أو حالة الفشل عند استخدام عناصر التحكم في أمان النظام الأساسي. يمكن أن يتضمن أذونات النظام الأساسي ، ونوايا Android ، وإساءة استخدام TouchID ، و Keychain ، وما إلى ذلك.

حالة العالم الحقيقي:

ظهرت ثلاثة تطبيقات iOS : "تطبيق Fitness Balance" و "Heart Rate Monitor" و "Calories Tracker app" لتجاوز معرف اللمس من Apple. كانوا يطلبون من المستخدمين استخدام بصمات أصابعهم للحصول على معلومات اللياقة البدنية ، بينما كانوا يستخدمونها لشحن الأموال من متجر التطبيقات.

أفضل الممارسات التي يجب تجنبها:

- يجب ألا يسمح المطور بتشفير Keychain من خلال مسار الخادم والاحتفاظ بالمفاتيح في جهاز واحد فقط ، بحيث يكون من المستحيل استغلالها على الخوادم أو الأجهزة الأخرى.

- يجب على المطور تأمين التطبيق من خلال Keychain لتخزين سر التطبيق الذي يحتوي على قائمة مخصصة للتحكم في الوصول.

- يجب أن يأخذ المطور إذنًا للحد من التطبيقات التي يُسمح لها بالاتصال بتطبيقه.

- يجب أن يتحكم المطور في أول قائمة OWASP Mobile Top 10 من خلال تحديد المقاصد الصريحة وبالتالي منع جميع المكونات الأخرى للوصول إلى المعلومات الموجودة في النية.

M2: تخزين البيانات غير الآمن

تعتبر OWASP تهديدًا عندما يصل شخص ما إلى جهاز محمول مفقود / مسروق أو عندما يبدأ برنامج ضار أو تطبيق آخر معاد تجميعه في التصرف نيابة عن الخصم وينفذ إجراءً على جهاز محمول.

عادةً ما تؤدي ثغرة تخزين البيانات غير الآمنة إلى هذه المخاطر:

- احتيال

- سرقة الهوية

- خسارة مادية.

- الإضرار بالسمعة

- انتهاك السياسة الخارجية (PCI)

حالة العالم الحقيقي :

تم فحص تطبيقات المواعدة مثل Tinder و OKCupid و Bumble مرارًا وتكرارًا بسبب ممارسات تخزين البيانات غير الآمنة. تختلف الثغرات الأمنية الموجودة على هذه التطبيقات وفقًا للجدوى والخطورة والجدوى ، ويمكن أن تعرض اسم المستخدمين وتفاصيل تسجيل الدخول وسجل الرسائل وحتى الموقع ، بالإضافة إلى نشاط الحساب الشخصي الآخر.

أفضل الممارسات التي يجب تجنبها:

- بالنسبة لنظام التشغيل iOS ، توصي ممارسات أمان OWASP باستخدام التطبيقات المعرضة للخطر عن قصد مثل iGoat لتهديد نموذج إطار التطوير والتطبيقات الخاصة بهم. سيساعد ذلك مطوري تطبيقات ios على فهم كيفية تعامل واجهات برمجة التطبيقات مع عمليات التطبيق وأصول المعلومات.

- يمكن لمطوري تطبيقات Android استخدام Android Debug Bridge shell للتحقق من أذونات الملفات للتطبيق المستهدف و DBMS للتحقق من تشفير قاعدة البيانات. يجب عليهم أيضًا استخدام أداة تحليل الذاكرة ومراقب جهاز Android لضمان عدم احتواء ذاكرة الجهاز على بيانات غير مقصودة.

M3: الاتصالات غير الآمنة

عند تصميم تطبيق جوال ، يتم تبادل البيانات في نموذج خادم العميل. لذلك ، عند نقل البيانات ، يجب أن تعبر أولاً شبكة الناقل للجهاز والإنترنت. يمكن لعوامل التهديد استغلال نقاط الضعف واعتراض البيانات الحساسة أثناء السفر عبر الأسلاك. فيما يلي عوامل التهديد المختلفة الموجودة:

- الخصم الذي يشارك شبكتك المحلية - شبكة Wi-Fi مُخترقة

- أجهزة الشبكة أو الناقل - الأبراج الخلوية ، الوكيل ، أجهزة التوجيه ، إلخ.

- البرمجيات الخبيثة على الجهاز المحمول.

سينتهي اعتراض البيانات الحساسة عبر قناة الاتصال بانتهاك الخصوصية ، مما قد يؤدي إلى:

- سرقة الهوية

- احتيال

- الإضرار بالسمعة.

حالة العالم الحقيقي:

كشفت شركة Rapid7 الأمنية عن العديد من نقاط الضعف المرتبطة بالساعات الذكية للأطفال. تم تسويق هذه الساعات على أنها ساعات يستخدمها الآباء لتتبع أطفالهم وإرسال رسائل إليهم أو إجراء مكالمات على ساعتهم الذكية.

كان من المفترض أن يتم الاتصال بالساعات من خلال أرقام الاتصال المعتمدة من خلال وضع القائمة البيضاء ، لكن الشركة وجدت أن المرشحات لم تكن تعمل حتى. حتى أن الساعات قبلت أوامر التكوين عبر الرسائل النصية. كان هذا يعني أن المتسلل يمكنه تغيير إعدادات الساعة وتعريض الأطفال للخطر.

قال ديرال هيلاند ، رئيس أبحاث إنترنت الأشياء في Rapid7: "يمكنك تحديد مكان الهاتف أو الطفل ، أو الوصول إلى الصوت ، أو إجراء مكالمات هاتفية للأطفال".

أفضل الممارسات التي يجب تجنبها:

- لا ينبغي للمطورين فقط البحث عن التسريبات المتعلقة بحركة المرور التي يتم الاتصال بها بين التطبيق والخادم ولكن أيضًا الجهاز الذي يحمل التطبيق والجهاز الآخر أو الشبكة المحلية.

يعد تطبيق TLS / SSL لنقل القنوات أيضًا أحد أفضل ممارسات أمان تطبيقات الأجهزة المحمولة التي يجب مراعاتها عندما يتعلق الأمر بنقل المعلومات الحساسة والبيانات الحساسة الأخرى.

- استخدم الشهادات المقدمة من عمليات التحقق من سلسلة SSL الموثوقة.

- لا ترسل بيانات حساسة عبر قنوات بديلة مثل MMS أو SMS أو دفع الإخطارات.

- قم بتطبيق طبقة تشفير منفصلة على البيانات الحساسة قبل إعطاء قناة SSL.

M4: المصادقة غير الآمنة

وكلاء التهديد الذين يستغلون ثغرات المصادقة يفعلون ذلك عبر الهجمات الآلية التي تستخدم الأدوات المخصصة أو المتاحة.

يمكن أن يكون تأثير M4 على الأعمال:

- سرقة المعلومات

- الإضرار بالسمعة

- الوصول غير المصرح به إلى البيانات.

حالة العالم الحقيقي :

في عام 2019 ، تم اختراق بنك أمريكي من قبل مهاجم إلكتروني استغل عيب موقع الويب الخاص بالبنك وتحايل على المصادقة الثنائية التي تم تنفيذها لحماية الحسابات.

قام المهاجم بتسجيل الدخول إلى النظام من خلال بيانات اعتماد الضحية المسروقة وعند الوصول إلى الصفحة التي يجب إدخال رقم التعريف الشخصي أو إجابة الأمان فيها ، استخدم المهاجم سلسلة تم التلاعب بها في عنوان URL للويب ، والتي قامت بتعيين الكمبيوتر كجهاز معترف به. وقد مكنه ذلك من عبور المرحلة وبدء التحويلات البرقية.

أفضل الممارسات التي يجب تجنبها:

- يجب على فريق أمان التطبيق دراسة مصادقة التطبيق واختباره من خلال الهجمات الثنائية في وضع عدم الاتصال لتحديد ما إذا كان يمكن استغلالها.

- يجب أن تتطابق بروتوكولات أمان اختبار تطبيق الويب OWASP مع تلك الخاصة بتطبيقات الأجهزة المحمولة.

- استخدم طرق المصادقة عبر الإنترنت قدر الإمكان ، تمامًا مثل تلك في حالة متصفح الويب.

- لا تقم بتمكين تحميل بيانات التطبيق حتى يصادق الخادم على جلسات المستخدم.

- في الأماكن التي يتم فيها استخدام البيانات المحلية في نهاية المطاف ، تأكد من تشفيرها من خلال مفتاح مشفر مشتق من بيانات اعتماد تسجيل دخول المستخدمين.

- يجب أيضًا تخزين طلب المصادقة الدائم على الخادم.

- يجب أن يتوخى فريق الأمان الحذر في التعامل مع رموز التفويض المتمحورة حول الجهاز في التطبيق ، لأنه في حالة سرقة الجهاز ، يمكن أن يصبح التطبيق عرضة للخطر.

- نظرًا لأن الوصول المادي غير المصرح به للأجهزة أمر شائع ، يجب على فريق الأمان فرض مصادقة بيانات اعتماد المستخدم العادية من نهاية الخادم.

M5: مخاطر التشفير غير الكافية

وكلاء التهديد في هذه الحالة هم الذين لديهم إمكانية الوصول المادي إلى البيانات التي تم تشفيرها بشكل خاطئ. أو حيث تعمل البرامج الضارة نيابة عن الخصم.

يؤدي التشفير المكسور عمومًا إلى هذه الحالات:

- سرقة المعلومات

- سرقة الملكية الفكرية

- سرقة الكود

- انتهاكات الخصوصية

- الإضرار بالسمعة.

حالة العالم الحقيقي :

في بعض الأحيان ، حذر تنبيه من فريق الاستجابة للطوارئ السيبرانية التابع لـ DHS Industrial Control Systems وإرشادات Philips المستخدمين من وجود ثغرة أمنية محتملة في تطبيق Philips HealthSuite Health Android .

المشكلة التي تم تتبعها مرة أخرى إلى قوة التشفير غير الكافية ، فتحت التطبيق للقراصنة الذين يمكنهم الوصول إلى نشاط معدل ضربات القلب للمستخدمين ، وضغط الدم ، وحالة النوم ، وتحليل الوزن وتكوين الجسم ، وما إلى ذلك.

أفضل الممارسات التي يجب تجنبها:

- لحل هذا أحد أكثر مخاطر OWASP العشرة الأولى في الأجهزة المحمولة شيوعًا ، يجب على المطورين اختيار خوارزميات التشفير الحديثة لتشفير تطبيقاتهم. اختيار الخوارزمية يعتني بالثغرة الأمنية إلى حد كبير.

- إذا لم يكن المطور خبيرًا أمنيًا ، فيجب عليه الامتناع عن إنشاء أكواد التشفير الخاصة.

M6: مخاطر الترخيص غير الآمنة

في هذه الحالة ، يمكن لوكلاء التهديد الوصول إلى تطبيق شخص آخر عادةً عن طريق الهجمات الآلية التي تستخدم أدوات مخصصة أو متاحة.

يمكن أن يؤدي إلى المشكلات التالية:

- سرقة المعلومات

- الإضرار بالسمعة

- احتيال

حالة العالم الحقيقي :

اخترق متخصصو أمن المعلومات في Pen Test Partners Pandora ، وهو نظام إنذار ذكي للسيارة. من الناحية النظرية ، يتم استخدام التطبيق لتتبع السيارة ، وقطع المحرك إذا سُرق وقفله حتى وصول الشرطة.

على الجانب الآخر من العملة ، يمكن للمتسلل اختطاف الحساب والوصول إلى جميع البيانات ووظائف التنبيه الذكي. بالإضافة إلى ذلك ، يمكنهم:

- تتبع حركات السيارة

- تمكين وتعطيل نظام الإنذار

- قفل وفتح أبواب السيارة

- قطع المحرك

- في حالة Pandora ، تمكن المتسللون من الوصول إلى كل ما تم التحدث عنه داخل السيارة من خلال ميكروفون نظام مكافحة السرقة.

أفضل الممارسات التي يجب تجنبها:

- يجب أن يختبر فريق ضمان الجودة امتيازات المستخدم بانتظام عن طريق تشغيل الرموز المميزة لجلسة الامتياز المنخفضة للأوامر الحساسة.

- يجب على المطور ملاحظة أن مخططات تفويض المستخدم تسوء في وضع عدم الاتصال.

- أفضل طريقة لمنع هذه المخاطر هي تشغيل عمليات التحقق من التخويل للأذونات والأدوار الخاصة بالمستخدم المصادق عليه على الخادم ، بدلاً من الجهاز المحمول.

M7: مخاطر جودة الكود الرديء

في هذه الحالات ، يتم تمرير المدخلات غير الموثوق بها من قبل الكيانات إلى استدعاءات الأسلوب التي يتم إجراؤها في كود الهاتف المحمول. يمكن أن يكون تأثير ذلك هو المشكلات الفنية التي يمكن أن تؤدي إلى تدهور الأداء والاستخدام الكثيف للذاكرة وضعف بنية الواجهة الأمامية العاملة.

حالة العالم الحقيقي :

قام WhatsApp العام الماضي بتصحيح ثغرة أمنية كان المتسللون يستغلونها لتثبيت برنامج ضار للمراقبة يسمى Pegasus Spyware على الهواتف الذكية. كل ما كان عليهم فعله هو إجراء مكالمة صوتية عبر WhatsApp على أرقام الهواتف المستهدفة.

في غضون بضع خطوات بسيطة ، تمكن المتسللون من الوصول إلى أجهزة المستخدمين والوصول إليها عن بُعد.

أفضل الممارسات التي يجب تجنبها:

- وفقًا لممارسات التشفير الآمن OWASP ، يجب إعادة كتابة الكود في الجهاز المحمول بدلاً من تثبيته على جانب الخادم. يجب أن يلاحظ المطورون أن التشفير السيئ على جانب الخادم يختلف تمامًا عن الترميز السيئ على مستوى العميل. بمعنى ، يجب إيلاء اهتمام منفصل لكل من الضوابط الضعيفة من جانب الخادم وعناصر التحكم من جانب العميل.

- يجب على المطور استخدام أدوات الطرف الثالث للتحليل الثابت لتحديد فيض المخزن المؤقت وتسريبات الذاكرة.

- يجب على الفريق إنشاء قائمة مكتبات تابعة لجهات خارجية والتحقق من الإصدارات الأحدث بشكل دوري.

- يجب أن يرى المطورون جميع مدخلات العميل على أنها غير موثوقة والتحقق من صحتها بغض النظر عما إذا كانت تأتي من المستخدمين أو التطبيق.

M8: مخاطر العبث بالكود

عادةً ، في هذه الحالة ، يستغل المهاجم تعديل التعليمات البرمجية عبر الأشكال الضارة للتطبيقات المستضافة في متاجر التطبيقات التابعة لجهات خارجية. قد يخدعون أيضًا المستخدمين لتثبيت تطبيق من خلال هجمات التصيد الاحتيالي.

أفضل الممارسات التي يجب تجنبها:

- يجب أن يتأكد المطورون من أن التطبيق قادر على اكتشاف تغييرات التعليمات البرمجية في وقت التشغيل.

- يجب فحص ملف build.prop لوجود ROM غير رسمي في Android ومعرفة ما إذا كان الجهاز متجذرًا أم لا.

- يجب على المطور استخدام المجاميع الاختبارية وتقييم التوقيعات الرقمية لمعرفة ما إذا كان قد تم التلاعب بالملف.

- يمكن للمبرمج التأكد من إزالة مفاتيح التطبيق والرمز والبيانات بمجرد العثور على العبث.

M9: المخاطر الهندسية العكسية

يقوم المهاجم عادةً بتنزيل التطبيق المستهدف من متجر التطبيقات ويحلله داخل بيئته المحلية باستخدام مجموعة من الأدوات المختلفة. بعد ذلك ، يمكنهم تغيير الرمز وجعل وظيفة التطبيق مختلفة.

حالة العالم الحقيقي :

واجه Pokemon Go مؤخرًا نظرات الخرق الأمني عندما وجد أن المستخدمين قد قاموا بتصميم هندسي عكسي للتطبيق لمعرفة محيط Pokemons والقبض عليهم في دقائق.

أفضل الممارسات التي يجب تجنبها:

- أفضل طريقة لحماية التطبيق من المخاطر ، وفقًا لأمن OWASP للأجهزة المحمولة ، هي استخدام نفس الأدوات التي يستخدمها المتسللون للهندسة العكسية.

- يجب على المطور أيضًا تشويش شفرة المصدر بحيث يصعب قراءتها ثم إجراء هندسة عكسية لها.

M10: مخاطر الوظائف الدخيلة

عادة ، ينظر المتسلل إلى الوظائف الخارجية داخل تطبيق جوال لاكتشاف الوظائف المخفية في أنظمة الواجهة الخلفية. قد يستغل المهاجم وظائف غير ضرورية من أنظمته الخاصة دون تدخل أي مستخدم نهائي.

حالة العالم الحقيقي :

كانت فكرة تطبيق Wifi File Transfer هي فتح منفذ على Android والسماح بالاتصالات من الكمبيوتر. ما المشكلة ؟ عدم وجود مصادقة مثل كلمات المرور ، مما يعني أنه يمكن لأي شخص الاتصال بجهاز والحصول على وصوله الكامل.

أفضل الممارسات التي يجب تجنبها:

- تأكد من عدم وجود كود اختبار في البناء النهائي

- تأكد من عدم وجود مفتاح مخفي في إعدادات التكوين

- يجب ألا تحتوي السجلات على أي وصف لعملية الخادم الخلفية

- تأكد من عدم تعرض سجلات النظام الكاملة للتطبيقات بواسطة مصنعي المعدات الأصلية

- يجب أن تكون نقاط نهاية API موثقة جيدًا.