حماية البريد الوارد هي واجب مدني

نشرت: 2020-03-17منذ انتخابات عام 2016 ، كان هناك تركيز حاسم على الآليات التي نستخدمها للمشاركة في العملية السياسية ، ومناقشة القضايا ، وقراءة الأخبار ، وفي النهاية ، الانخراط في نشاط التصويت المنصوص عليه في الدستور. على الرغم من أن البريد الإلكتروني يعتبر مماثلاً لعملية التصويت ، إلا أنه مع ذلك عنصر حاسم في حياتنا اليومية ، الشخصية والمهنية على حد سواء ، وغالبًا ما يكون أول هجوم إلكتروني. يعد التصيد ، بالطبع ، هجومًا مصممًا اجتماعيًا عبر البريد الإلكتروني ، ولكن تداعيات هجوم التصيد الاحتيالي الناجح يمكن أن تكون بعيدة المدى ومدمرة بلا حدود.

أوضح ديفيد إنجرام ذلك بشكل أفضل في مقال حديث ركز على هجمات التصيد الاحتيالي ضد Burisma والمرشحين الرئاسيين الديمقراطيين: "اختراق أنظمة الكمبيوتر أمر صعب. تكسير الناس؟ ليس بهذه الصعوبة ". تم تحذير المرشحين الرئاسيين ليس فقط من عمليات الاحتيال المالية ولكن أيضًا من محاولات المتسللين الذين ترعاهم الدولة والذين يسعون لعرقلة انتخابات 2020.

في عام 2016 رأينا كيف تمكنت 29 رسالة بريد إلكتروني من التدخل في انتخاباتنا. يظل التصيد الاحتيالي هو الناقل الأساسي الذي يؤدي إلى خروقات البيانات على نطاق واسع وأشكال أخرى من القرصنة الضارة. في العام الماضي ، ألقينا نظرة على كيفية استخدام المرشحين للرئاسة البريد الإلكتروني كجزء من حملاتهم الانتخابية. كان مجال المرشحين أكبر بكثير في ذلك الوقت ، لذلك كان لدينا العديد من الأمثلة والنكهات من رسائل البريد الإلكتروني لفحصها. من هذا البحث ، حددنا ما يقرب من 50٪ من الحملات إما أنها تفتقر إلى سجل مطابقة وتقرير مصادقة رسائل المجال (DMARC) أو فشل فحص DMARC لرسائل البريد الإلكتروني الخاصة بهم.

للتذكير ، DMARC عبارة عن سياسة يمكن للمرسلين نشرها في نظام أسماء المجالات (DNS) لإعلام المجالات المستلمة ، مثل Gmail وغيرها ، بما يجب فعله برسائلهم في حالة فشلهم في عمليات التحقق من مصادقة البريد الإلكتروني الأخرى. السياسة إلزامية ويمكن أن توجه هذه المجالات لعدم تسليم رسائل احتيالية تنتحل صفة المرسلين الشرعيين. هذه أداة قوية بشكل لا يصدق يمكن أن تحبط جهود الجهات الفاعلة الخلفية التي تعتمد على الانتحال كجزء من هجماتهم.

إن عدم التركيز على DMARC وإرسال المجال / أمان عنوان الإرسال ليس منعزلاً عن المرسلين السياسيين فقط. على العكس تمامًا ، لم يتبن القطاع الخاص بشكل نشط DMARC عند التنفيذ - فالغالبية العظمى من العالم المرسل إما لم ينشر سجل DMARC أو لم يفعل ذلك عند التنفيذ. يوضح الافتقار إلى التبني هذا أهمية المنصات ، مثل Twilio SendGrid ، التي تستثمر بكثافة في عملنا المتعلق بالامتثال ومكافحة إساءة الاستخدام خاصة خلال مثل هذا الوقت الحرج في أمريكا.

نهج شامل

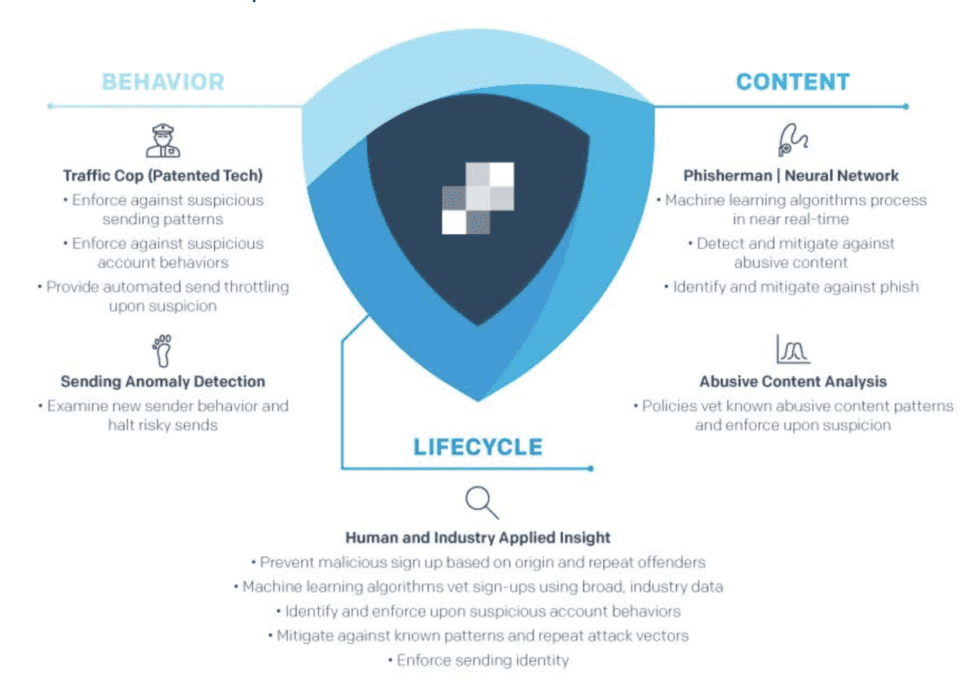

مع انتخابات 2020 الجارية ، والبريد الإلكتروني تحت المجهر بسبب الدور الذي لعبه في عام 2016 ، إلقاء نظرة سريعة على كيف أن Twilio SendGrid يمنع الرسائل المسيئة من مغادرة نظامنا على ما يبدو.

خلال الربع الرابع من عام 2019 ، حافظت Twilio SendGrid على معدل حماية علبة الوارد بنسبة 99.99٪ أثناء تعيين سجلات حجم جديدة خلال العطلات. معدل حماية البريد الوارد هو مقياس للبريد الإلكتروني غير المخادع الذي تتم معالجته بواسطة Twilio SendGrid على أساس ربع سنوي.

منصات SAAS ذات الخدمة الذاتية ذات الحجم ، بغض النظر عن وظيفتها أو السوق ، تواجه جميعها احتمال تسليح الجهات الخبيثة. كلما كان النطاق أكبر ، زادت صعوبة تحديد الجهات الفاعلة السيئة وإيقافها لاستخدام الأدوات التي يعتمد عليها المستخدمون الشرعيون كجزء من أعمالهم. لا يمكننا التأكيد بما فيه الكفاية على مدى أهمية معالجة مخاوف الامتثال من خلال حلول قابلة للتطوير وقادرة على التكيف مع سرعة تغيير التهديدات باستمرار. ثانيًا بعد إيقاف التهديدات فعليًا هو قياس فعالية هذه الحلول وقياسها على أمل تحسينها بشكل دائم وخلق الشفافية والوعي في السوق.

نحن نلقي نظرة بزاوية 360 درجة على حركة المرور والمرسلين لفهم كيفية تسجيل الحسابات الجديدة وتصرفها. عند الضرورة ، نطبق حدود الخانق والمعدل حتى يحين الوقت الذي تحدد فيه أنظمتنا أنماط الإرسال شرعية.

تقوم عمليات التعلم الآلي (ML) ، في الوقت الفعلي تقريبًا ، بفحص المحتوى بحثًا عن نواقل إساءة الاستخدام التي تشير إلى التصيد الاحتيالي. دعونا نتذكر ، البريد العشوائي هو أمر شخصي: البريد العشوائي لشخص ما هو لحم الخنزير لشخص آخر. ومع ذلك ، فإن التصيد الاحتيالي أمر مروع من الناحية الموضوعية وليس له عمل على نظامنا الأساسي ، وبالتالي فإننا نقوم بتدريب خوارزمياتنا بنشاط للبحث عنه ومنع إرساله.

مدعومًا ضد إطار سلوكي وتعلم آلي مبني لغرض معين ، يستطيع البشر مراجعة نتائج الآلة ، والتحقيق في الأنماط ، والحفاظ على علامات التبويب على المخالفين المتكررين ، وإدخال احتكاك جديد حيثما كان ذلك مناسبًا ونشر الإجراءات المضادة لأننا نواجه الأمر: يطور الفاعلون السيئون نواقل هجومهم بسرعة مخيفة . فهم لا يطورون هجماتهم ويقضون وقتًا بحذر في البحث عن ثغرات في دفاعاتهم في المنصات فحسب ، بل غالبًا ما يبدلون المنصات أو يطبقون تكتيكات التوزيع للاستفادة من أكبر عدد ممكن من المنصات لجعل تحديد مصدر الهجوم أكثر صعوبة.

ما وراء التربية المدنية

نظرًا لأن الكيانات الأجنبية تضاعف من جهودها في رسائل البريد الإلكتروني المخادعة كوسيلة للتدخل في نظام الانتخابات الحالي لدينا ، فمن الأهمية بمكان الحفاظ على تدفق بريد خالٍ من التصيد الاحتيالي لمنع الجهات الفاعلة السيئة من الاستفادة من "ضجيج" الانتخابات لإيقاع الأبرياء اجتماعيًا. الهجمات المهندسة. هذه هي الطريقة الوحيدة التي يمكننا من خلالها توسيع نطاق أعمالنا بأمان وحماية عملائنا. وبالتالي ، فإن تركيزنا على الامتثال ليس فقط وسيلة وقائية ضد أسوأ ميول الفاعلين السيئين ، بل هو جزء من خطة استمرارية الأعمال التي تضمن أن الاتصالات التجارية لعملائنا ستكون غير مقيدة بمحاولات الجهات السيئة لإساءة استخدام علاماتها التجارية وعملائنا. عملاء.

ما يمكنك القيام به لإحداث فرق

إن الطريق إلى عزل عملاء عملائنا عن التصيد الاحتيالي واضح: يجب أن نحافظ دائمًا على الامتثال كأولوية أثناء قيامنا بتوسيع نطاق منصتنا. وبالمثل ، يجب أن ندافع عن عملائنا ونزودهم بالأدوات اللازمة لجعل نشر DMARC عند الإنفاذ أكثر بساطة لأنه عبارة عن درع قوي للغاية يحمي علامتهم التجارية وعملائهم من الانتحال والهجمات الخبيثة. ويجب أن نستمر في العمل مع منظمات مثل مجموعة عمل Messaging Malware Mobile Anti-Abuse (M3AAWG) وغيرها من المنظمات ذات التفكير المماثل التي تجمع جهات إنفاذ القانون العامة والخاصة على طاولة واحدة لمحاربة عدو مشترك. ولكن هناك أشياء محددة يمكنك القيام بها لضمان عدم وقوعك فريسة لهجوم التصيد الاحتيالي ، بما في ذلك:

- قم بنشر إطار عمل سياسة المرسل (SPF) على مجالات الإرسال الخاصة بك لربط عناوين IP المسموح بها بنطاق إرسال صادر محدد.

- قم بإعداد ونشر سجل البريد المعرف بمفاتيح المجال (DKIM) لنطاقات الإرسال الخاصة بك لضمان سلامة بريدك الإلكتروني من خلال الاستفادة من أزواج المفاتيح العامة / الخاصة.

- تأكد من أن خوادم البريد الإلكتروني الخاصة بك تستفيد من STARTTLS لضمان تشفير الرسائل أثناء الرحلة.

- قم بمحاذاة سجلات مصادقة البريد الإلكتروني الخاصة بك لإنشاء استمرارية في كيفية إرسال البريد الإلكتروني

- حدد من يمكنه إرسال بريد إلكتروني نيابة عنك - يعد انتشار الرسائل أمرًا شائعًا في المؤسسات الكبيرة التي لديها أقسام متعددة والتي ستستفيد من البريد الإلكتروني لأغراض التسويق في حالة واحدة ، والمعاملات في حالة أخرى.

- انشر سجل المطابقة والإبلاغ عن مصادقة الرسائل المستند إلى المجال (DMARC) عند التنفيذ والذي سيوجه نطاقات الاستلام لرفض الرسائل التي تفشل إما في فحص نظام التعرف على هوية المرسل (SPF) أو DKIM أو كليهما.

- استخدم المصادقة متعددة العوامل على جميع حسابات الإنترنت الخاصة بك (حيثما كان ذلك متاحًا) وخاصة على حسابات البريد الإلكتروني الخاصة بك ، سواء الشخصية أو المتعلقة بالعمل. ثبت أن المصادقة متعددة العوامل فعالة بنسبة 99.9٪ في إيقاف عمليات الاستحواذ على الحساب. بالرجوع إلى نصيحة David Ingram ، فإن أنظمة الاختراق صعبة ، وتكسير الأشخاص ليس كذلك ، وبالتالي فإن طلب أشكال متعددة من المصادقة للوصول إلى الأنظمة يشبه دعم فضولك والتأكد من أنه لن يفيدك.

- إذا كان الأمر يبدو جيدًا لدرجة يصعب تصديقها ، أو خارج الحد قليلاً ، فلا تخف من التأكيد باستخدام قنوات أخرى. هذا صحيح ، إذا تلقيت بريدًا إلكترونيًا يبدو حتى على الأقل مريبًا من شخص تعرفه ، أو يطلب منك القيام بشيء يزعج إحساسك الفاسد ، فلا تتردد في التقاط الهاتف. يمكن اختراق حساب المرسل وبالتالي فإن استخدام طريقة بديلة للاتصال به هو وسيلة للتأكد من أن التأكيد يأتي من صاحب الحساب الفعلي وليس شخصًا سيئًا يتربص بداخله.