ما هو تجزئة التشفير؟ [دليل المبتدئين]

نشرت: 2019-08-07جدول المحتويات

ما هو تجزئة التشفير؟

شرح تجزئة التشفير

خصائص وظيفة تجزئة التشفير

خوارزميات التجزئة الشائعة

تجزئة العملات المشفرة

وظائف التجزئة في تخزين كلمات المرور

يتم إحتوائه

هناك احتمالات ، في اليوم الذي قمت فيه أنت وأصدقاؤك بتكوين رمز لتمرير رسائل أخرى لا يمكن لأي شخص آخر فهمها. على الأقل كنت تعرف أشخاصًا من هذا القبيل.

أخذ بعض اللاعبين من هذا القبيل هذه اللعبة على محمل الجد واستمروا في تحويلها إلى مهنة.

أصبح آخرون سحرة - من يسمون بالعقليين. بمساعدة الرموز ، يستخدمون "قوتهم العقلية" لتخمين البطاقات والأرقام وما إلى ذلك.

أصبحت لعبة الأطفال البسيطة هذه ما يُعرف بالتشفير والتجزئة وجميع الوظائف الأخرى ، والتي تنتج كودًا غير قابل للقراءة على ما يبدو من إدخال معين.

سنغوص اليوم في عالم التشفير السحري لنرى ما هو تجزئة التشفير ، وأعمالها الداخلية ، وتطبيقاتها.

لذلك ، دون مزيد من اللغط ، دعنا نقفز مباشرة.

ما هو تجزئة التشفير؟

وظيفة تجزئة التشفير هو نوع من وظيفة تجزئة تستخدم لأغراض أمنية. لها العديد من الخصائص التي تميزها عن غير المشفرة. دعنا نقسمها خطوة بخطوة.

ما هو الهاش؟

التجزئة هي الطريقة المستخدمة لضغط البيانات.

ومع ذلك ، فهو ليس الضغط النموذجي الذي يعرفه الجميع ، مثل ملف .zip أو .rar.

يُنشئ التجزئة رمزًا للبيانات باستخدام خوارزمية التجزئة . يمثل الرمز سلسلة من الأحرف ، والتي تعمل بمثابة "بصمة" لهذا الملف.

نعلم جميعًا أن بصمات الأصابع صغيرة ، لكنها تحتوي على كمية هائلة من البيانات. كما تعلم ، أشياء مثل أسمائنا ووجوهنا وعناويننا ومعلومات أخرى حساسة. التجزئة متشابهة - فهي تأخذ قطعة عشوائية من البيانات وتحولها إلى سلسلة صغيرة نسبيًا من الأحرف.

بغض النظر عن حجم الإدخال ، ستحصل دائمًا على ناتج بطول ثابت عند التجزئة.

أمثلة على وظيفة التجزئة

إذن هذا مثال على كيفية حدوث ذلك. في هذا العرض التوضيحي ، سنستخدم خوارزمية التجزئة الآمنة 256 بت ، والمعروفة باسم SHA-256. إنها واحدة من أكثر خوارزميات التجزئة شيوعًا ، وكما اتضح - تستخدمها Bitcoin أيضًا .

| رسالة | تجزئة الرسالة |

| أهلا | 3639EFCD08ABB273B1619E82E78C29A7DF02C1051B1820E99FC395DCAA3326B8 |

| مرحبًا بك في TechJury | B7FFC27E0A6F559E1F63A927B6132A42124CC790F9EFD0FCFF4C3B653AA0DF4B |

| (محتوى هذا المقال بأكمله) | 9247D0E6C7A2A45976DCC3D2393A52658B6DDFC846d8AF5743400EA12FB9DE74 |

انظر ، على الرغم من اختلاف أطوال الرسائل ، إلا أنها تحصل على تجزئة مكونة من 64 حرفًا. يُعرف هذا أيضًا باسم قيمة التجزئة أو الملخص .

ستحصل على نفس النتيجة ذات الطول الثابت إذا قمت بتجزئة كتاب أو حتى محتوى مكتبة بأكملها. يمكنك أيضًا القيام بذلك باستخدام أنواع أخرى من البيانات - مقاطع الفيديو والصور وما إلى ذلك.

ما يميز التجزئة هو أنك ستحصل على قيمة تجزئة مختلفة تمامًا حتى لو أجريت أصغر التغييرات . يُعرف باسم تأثير الانهيار الجليدي .

لذلك إذا حذفت صديقتك / صديقك جميع الصور التي لديك عن حبيبتك السابقة ، على سبيل المثال ، ستتغير تجزئة المجلد. بهذه الطريقة ، ستعرف أن هناك خطأ ما دون التحقق من كل صورة.

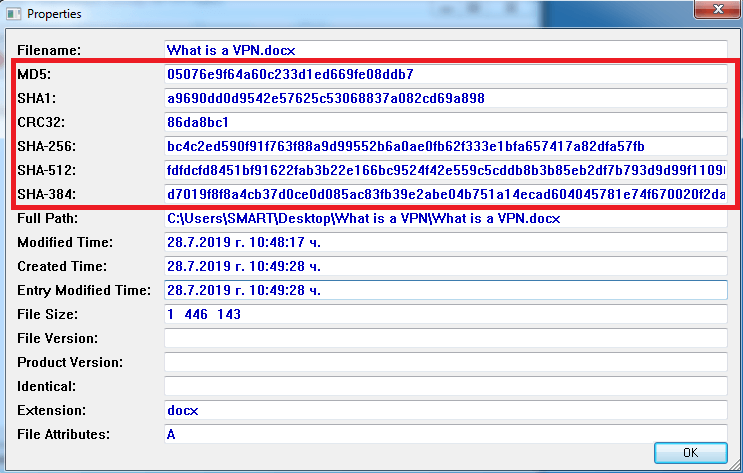

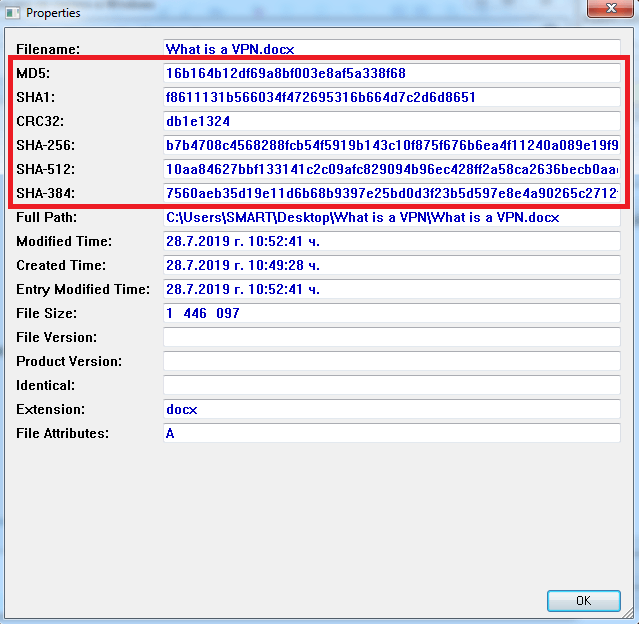

دعنا نرى مثالًا آخر على كيفية فائدة دالة التجزئة في الممارسة. في المثال التالي ، قمت بتجزئة " ما هو VPN؟ "، ويبدو كالتالي:

ثم قمت بحذف كلمة من المقالة وقمت بتجزئتها مرة أخرى. ها هي النتيجة:

أدت إزالة كلمة واحدة إلى تغيير قيم التجزئة تمامًا . هذا مفيد بشكل خاص إذا كنت تريد التحقق مما إذا كان قد تم إجراء أي تعديلات على الملف.

إنها أكثر فائدة عندما تتعامل مع كميات كبيرة من المعلومات. على سبيل المثال ، تخزن blockchain للعملات المشفرة آلاف المعاملات يوميًا.

الآن دعونا نتعمق أكثر ونرى ما تعنيه تجزئة التشفير حقًا.

شرح تجزئة التشفير

عندما تحتاج إلى الأمان والخصوصية ، يتم تشغيل تجزئة التشفير . الجانب السلبي للتجزئة المشفرة هو أنه عادة ما يكون أبطأ من الأنواع الأخرى من التجزئة . إذا كنت بحاجة إلى التجزئة بسرعة ولا تحتاج إلى أمان عالي المستوى - فإن التجزئة غير المشفرة أفضل. على سبيل المثال - إذا كنت تقوم بإنشاء فهرس لبعض البيانات غير الحساسة.

الفرق الرئيسي بين التجزئة غير المشفرة والتجزئة هو أنه من الصعب للغاية كسر هذا الأخير. لاحظ أنه ليس مستحيلاً. ومع ذلك ، فإن تجزئة التشفير تجعل كسر التجزئة شبه مستحيل.

لكي تكون دالة التجزئة تجزئة تشفير ، يجب أن تحتوي على العديد من الخصائص.

خصائص وظيفة تجزئة التشفير

إذا كنت ترغب في استخدام التجزئة لأغراض التشفير ، فهناك العديد من المتطلبات التي يجب أن تفي بها وظيفة التجزئة حتى تعتبر آمنة.

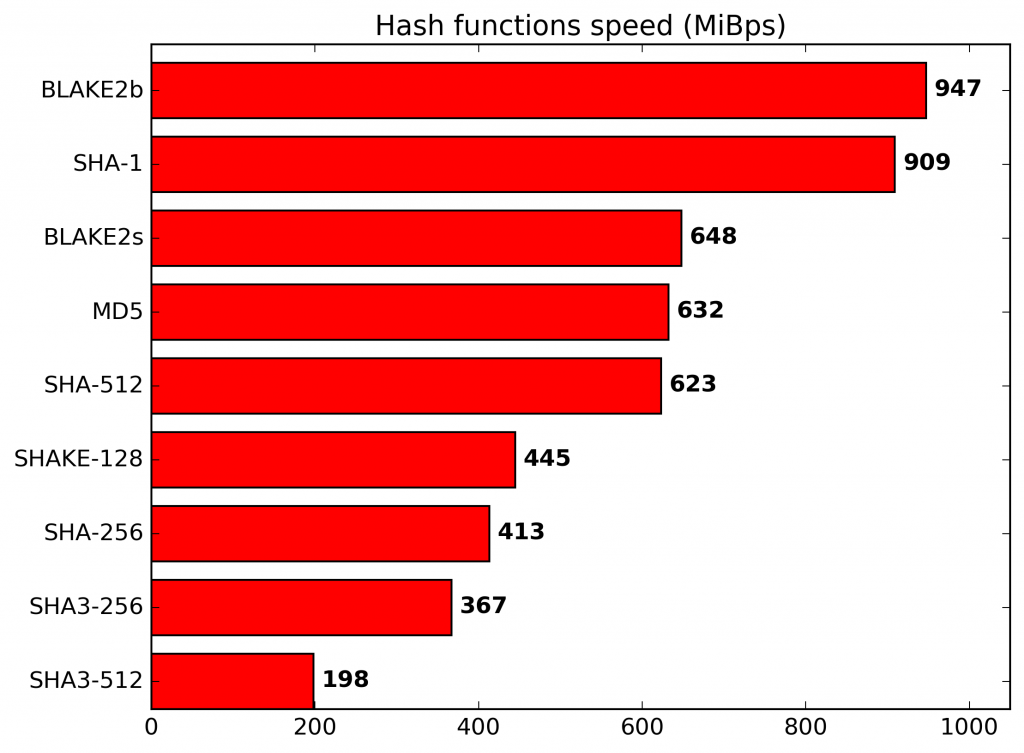

الخاصية # 1 - السرعة

إذا كنت تحب الكلمات الفاخرة - يجب أن تكون وظائف تجزئة التشفير فعالة من الناحية الحسابية. هذا يعني أن دالة التجزئة يجب أن تكون قادرة على إنتاج تجزئة في جزء من الثانية .

مصدر

الخاصية # 2 - تأثير الانهيار الجليدي

يعني تأثير الانهيار الجليدي أنه حتى التغيير الطفيف في الرسالة سيؤدي إلى تغيير كبير في قيمة التجزئة .

| رسالة | تجزئة الرسالة |

| مرحبًا بك في TechJury | B7FFC27E0A6F559E1F63A927B6132A42124CC790F9EFD0FCFF4C3B653AA0DF4B |

| مرحبًا بك في Techjury | 66251AE6324F670BF988465E49B9CEAA2F8C4E72E1D61336D3794301116C092B |

يؤدي استخدام الحرف الصغير "j" في الرسالة الثانية إلى تغيير رمز التجزئة بالكامل.

هذا مثال بسيط لوظيفة التجزئة ، لكنك حصلت على الفكرة. إنه عملي للغاية ويمكن أن يظهر بسرعة ما إذا تم تغيير أي بيانات.

الخاصية # 3 - يجب أن تكون وظيفة تجزئة التشفير محددة

هذا يعني أنه بغض النظر عن عدد المرات التي تستخدم فيها دالة تجزئة لنفس الإدخال ، ستحصل دائمًا على نفس الإخراج . هذا واضح لأنه إذا حصلت على تجزئات عشوائية للرسالة نفسها ، فستكون العملية برمتها بلا معنى.

الخاصية # 4 - مقاومة ما قبل الصورة (وظيفة أحادية الاتجاه)

هذا يعني أنه من الصعب حقًا الوصول إلى المدخلات عبر الإخراج.

بكلمات بسيطة ، لا يمكنك عكس وظيفة تجزئة التشفير للوصول إلى البيانات. ومع ذلك ، هذا لا يعني أنه من المستحيل رؤية الرسالة.

ها هي الصفقة.

هناك طريقتان للعثور على الرسالة المجزأة.

- لمقارنة التجزئة بقائمة حالية من التجزئة ، مثل هذه: Dehash.me. عادةً ما يكون لمجرمي الإنترنت قواعد بيانات خاصة بهم للرسائل المترجمة (المجزأة).

- لتنفيذ هجوم القوة الغاشمة.

لكسر تجزئة بالقوة الغاشمة ، عليك اختيار رسالة ، وتجزئةها ، ومقارنتها بالتجزئة التي لديك. أفضل سيناريو - تحصل عليه من المحاولة الأولى. ومع ذلك ، فإن فرص حدوث ذلك ضئيلة للغاية .

السيناريو الأسوأ - وجدته من المحاولة الأخيرة. هذا يعني أنه يجب عليك تجزئة جميع الرسائل الممكنة ومقارنتها بالرسالة التي لديك. الرقم مختلف ، اعتمادًا على خوارزمية التجزئة .

على سبيل المثال ، دعنا نستخدم SHA-256. في هذه الحالة ، يجب أن تجد 2 256 -1 قيم التجزئة أولاً. من الآمن القول أنه لا يمكن القيام بذلك في عدة أعمار واترك الأمر على هذا النحو.

حاليا.

تلعب خاصية مقاومة ما قبل الصورة لتجزئة التشفير دورًا مهمًا في مناقشة التجزئة مقابل التشفير .

انظر - هل يمكن فك تشفير رسالة مشفرة، ولكن لا يمكنك أن تفعل الشيء نفسه بالنسبة لتجزئة التشفير.

يمكنك التفكير في التجزئة على أنها عصير. لا يمكنك استخراج الرسالة من التجزئة بنفس الطريقة التي لا يمكنك بها استخراج الموز والحليب من العصير.

التشفير ، من ناحية أخرى ، يشبه إلى حد كبير الخزنة. إنه يحمي الأشياء الثمينة الخاصة بك ، ولكن هناك دائمًا مفتاح يفتحها.

الخاصية # 5 - مقاومة الاصطدام

هذا يعني أن رسالتين مختلفتين يجب ألا تكونا قادرتين على إنتاج نفس قيمة التجزئة . من وجهة نظر رياضية ، هذا مستحيل على أي حال.

أنت تعرف بالفعل أن قيم التجزئة لها طول ثابت. هذا يعني أن هناك مجموعات إخراج محدودة . المدخلات ، من ناحية أخرى ، هي عدد لا حصر له . لذلك ، من الناحية النظرية ، هناك احتمال أن تنتج رسالتان مختلفتان نفس التجزئة .

ومع ذلك ، فإن وظيفة التجزئة في التشفير تجعل احتمالات تصادم التجزئة ضئيلة عمليًا.

بحث.

كل هذه الخصائص تضمن أمان وإمكانية استخدام تجزئة التشفير . لذلك حان الوقت لتلبية وظائف تجزئة التشفير المختلفة.

خوارزميات التجزئة الشائعة

هناك فئات (عائلات) مختلفة من خوارزميات التجزئة. الفرق الأساسي بينهما هو قيمة التجزئة التي ينتجها كل واحد وخصائص الأمان الخاصة به.

فيما يلي أكثرها شيوعًا:

خوارزمية ملخص الرسائل (MD)

كانت MD5 هي وظيفة التجزئة المختارة للعديد من الشركات ، ولكن تم كسرها في عام 2004. تعتبر خوارزمية التجزئة معطلة عندما يكون هناك تصادم ناجح أو هجوم ما قبل الصورة ضدها. ومع ذلك ، تستمر العديد من مواقع الويب في استخدام وظيفة تجزئة MD5 للتحقق من الملفات.

على سبيل المثال ، عند تنزيل ملف ، يمكنك مقارنة التجزئة الخاصة به بتلك الموجودة على الموقع للتأكد من عدم تلاعب أحد به.

تتكون عائلة MD من MD2 و MD3 و MD4 و MD5 (كل هذه العناصر مكسورة) و MD6 (وهي ليست شائعة جدًا).

إليك مثال دالة التجزئة لـ MD5.

| رسالة | تجزئة MD5 |

| تكجوري | FECE553512085FF6B5E213C8EFF9F30D |

ينتج MD5 قيمة تجزئة 128 بت بطول 32 حرفًا.

نظرًا لعيوبها ، لم تعد خوارزمية Message Digest تعتبر دالة تجزئة تشفير .

خوارزمية التجزئة الآمنة (SHA)

تتكون أكبر عائلة من وظائف تجزئة التشفير من أربع فئات:

- SHA-0

- SHA-1

- SHA-2

- SHA-3

كان SHA-0 به العديد من العيوب ولم يتم استخدامه على نطاق واسع. حاول SHA-1 إصلاحها ، ولكن تم كسره في عام 2005.

تُستخدم SHA-2 وفئاتها الفرعية بشكل شائع اليوم حتى تثبت SHA-3 أنها وظيفة أكثر أمانًا.

تتكون عائلة SHA-2 من أربعة أعضاء - SHA-224 و SHA-256 و SHA-384 و SHA-512 ، والتي تختلف في عدد بتات قيم التجزئة الخاصة بها . حتى الآن ، لم يكن هناك هجوم ناجح على خوارزمية تجزئة التشفير SHA-2 .

فيما يلي بعض أمثلة وظائف التجزئة باستخدام فئة SHA-2.

| رسالة | تكجوري |

| SHA-256 | FF3E4985DAFF59392EAE60DEC66EC823CAF9575B81903729053A999B9B2C708E |

| SHA-384 | 77653BC173A561E3378373F64E447FB3AEDC691F387BB599656E6AB63B9C5D34 523C298C59C94802A478F8C3F36E9CDF |

| SHA-512 | C975F1074E969FAEA76C15084881F7694DE4D542F9E4DF934AFA52470952A362 25F7ED63D023AB05746DDAFDFED96D57A7AF5344EB91589A09952D102DD3AB04 |

ملخص رسالة التقييم الأولية لنزاهة العرق (RIPEMD)

في البداية ، تم إنشاء RIPEMD لمشروع الاتحاد الأوروبي المسمى RIPE. توجد خمس وظائف تجزئة في عائلة RIPEMD.

- RIPEMD

- RIPEMD-128

- RIPEMD-160

- RIPEMD-256

- RIPEMD-320

في عام 2004 كان هناك تصادم في وظيفة تجزئة RIPEMD الأصلية . لهذا السبب لم يعد قيد الاستخدام. حاليًا ، يعد RIPEMD-160 هو الأكثر شيوعًا. إليك كيف تبدو:

| رسالة | ملخص RIPEMD-160 |

| تكجوري | ca25dc64fb00c8becb21eddf50805fbc106eed00 |

دوامة

اسم وظيفة تجزئة التشفير هذا لا علاقة له بالشركة المصنعة للأجهزة المنزلية. مجرة الدوامة ألهم اسم الخوارزمية.

الأمر المثير للاهتمام في خوارزمية تجزئة Whirlpool هو أن أحد منشئيها هو Vincent Rijmen ، المؤسس المشارك لـ AES ، Advanced Encryption Standard .

Whirlpool هي دالة تجزئة 512 بت ، ويمثل ملخصها سلسلة مكونة من 128 حرفًا.

هذا مثال على دالة تجزئة التشفير .

| رسالة | تجزئة دوامة |

| تكجوري | 2E9A775FA4450549FCB6F6CDC4761865715D46FF8003E93CC614EF7C9E3D42A93 D5A663B4E48674C5155417D686D81ABDBC12FB32A1B650C5E44F24E80156E7D |

هذه هي خوارزميات التجزئة الأكثر شيوعًا اليوم.

الآن ، بعد أن تعرفت على أساسيات التجزئة ، دعنا نرى تطبيقاتها في الحياة الواقعية.

تجزئة العملات المشفرة

لقد أوضح بالفعل ما هو بيتكوين وكيفية عمل blockchain، لذلك سنذهب إلى الأمام مباشرة إلى تجزئة.

تعد وظيفة تجزئة التشفير ضرورية للعملات المشفرة لأنها تضمن إحدى أهم ميزات blockchain - الثبات .

نظرًا لأن بلوكشين العملات المشفرة تتعامل مع عدد كبير من المعاملات ، فإنها تستخدم التجزئة. هذا نهج أكثر عملية وأمانًا من الاحتفاظ بكل سجل لكل معاملة في دفتر الأستاذ.

في حالة Bitcoin ، يقوم المعدنون بتشغيل سلسلة من وظائف SHA-256 لإنشاء تجزئة كتلة. ثم يتلقى الأخير طابعًا زمنيًا. بمجرد أن تصل العقد إلى الإجماع ، تتم إضافة الكتلة إلى blockchain. لا تحتوي الكتلة على تجزئة خاصة بها فحسب ، بل إنها تحتوي أيضًا على تجزئة المقطع السابق ، وبالتالي ربطها جميعًا معًا.

بسبب تأثير الانهيار الجليدي ، فإن أي محاولات للعبث بالكتلة غير ممكنة. في حالة محاولة شخص ما تغيير معاملة في كتلة ، فعليه تغيير كل معاملة متتالية أيضًا. تتطلب مثل هذه العملية قدرًا كبيرًا من القوة والوقت للحوسبة ، وهو أمر مستحيل عمليًا .

هذا يجعل التجزئة ميزة مهمة في أمان blockchain.

حاليا.

تستخدم العملات المشفرة المختلفة خوارزميات تجزئة مختلفة في blockchain الخاصة بهم.

على سبيل المثال ، تستخدم Bitcoin SHA-256 لإثبات عملها. ومع ذلك ، تستخدم Bitcoin خوارزميتين للتجزئة لإنشاء عنوان عام (مفتاح) - SHA-256 و RIPEMD-160. تم إجراء ذلك بواسطة ساتوشي ناكاموتو لتوفير حماية أفضل للمفاتيح العامة ولتقليل احتمالات الاصطدام.

من ناحية أخرى ، يستخدم Ethereum خوارزمية التجزئة Keccak-256 ، والتي تعد أساس SHA-3.

بحلول وقت كتابة هذا التقرير ، لم يكن هناك هجوم ناجح على أي من هذه الخوارزميات.

حتى إذا لم تكن في سوق العملات المشفرة ، فلا يزال بإمكانك الاستفادة من وظائف التجزئة كل يوم.

كيف ذلك؟

وظائف التجزئة في تخزين كلمات المرور

هناك أربع تقنيات رئيسية تستخدمها الشركات لتخزين كلمات المرور الخاصة بنا - بنص عادي ، مع تشفير ، ووظيفة تجزئة . الطريقة الأخيرة هي مزيج من اثنين أو أكثر من هذه التقنيات.

دعونا نرى ما هي الاختلافات.

تخزين كلمات المرور في نص عادي - رقم كبير

تخزين كلمات المرور في نص عادي ، حسنًا ... بالضبط ما يبدو عليه الأمر.

مثله:

اسم المستخدم: جون سميث

كلمة المرور: johnsmith93

تحتوي قاعدة بيانات الشركة على نفس المعلومات - المستخدم: John Smith ، تمرير: johnsmith93.

يجب تجنب ذلك إذا كانت الشركات تقدر خصوصية عملائها. (نأمل أن يقرأ شخص ما من Facebook هذا.)

الجانب السلبي لهذه الطريقة واضح - إذا تسلل مجرمو الإنترنت إلى قاعدة بيانات الشركة ، فيمكنهم رؤية جميع أسماء المستخدمين وكلمات المرور.

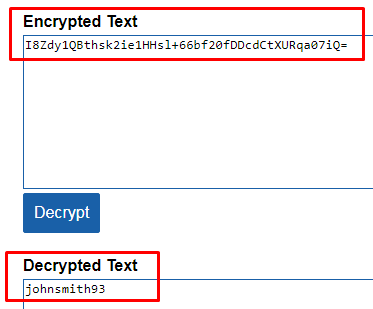

تخزين كلمات المرور باستخدام التشفير

التشفير هو طريقة أفضل لتأمين كلمات المرور. يحول كلمة مرورك إلى تسلسل غير قابل للقراءة من الأرقام والحروف.

وإليك كيف يعمل:

اسم المستخدم: جون سميث

كلمة المرور: johnsmith93

عندما تستخدم الشركة التشفير لحماية كلمة المرور الخاصة بك ، يبدو إدخال قاعدة البيانات كما يلي:

اسم المستخدم: جون سميث

كلمة المرور: I8Zdy1QBthsk2ie1HHsl + 66bf20fDDcdCtXURqa07iQ =

إذا حصل مجرم الإنترنت على كلمة المرور هذه ، فإنها عديمة الفائدة - لا يمكنهم استخدامها لاقتحام الحساب. لا يزال ، من الناحية النظرية ، يمكن فك تشفيرها.

في حالة حصول ممثل ضار على كلمة مرورك المشفرة ، يمكنه فك تشفيرها باستخدام أدوات مختلفة. ومع ذلك ، يستغرق الأمر وقتًا أطول ويتطلب مهارات حوسبية أكبر من مجرد الحصول على كلمة مرور نصية بسيطة.

لحسن الحظ ، هناك خوارزميات تشفير قوية بما يكفي لتكون طريقة آمنة لحماية كلمات المرور.

تخزين كلمات المرور عبر خوارزمية التجزئة

التجزئة والتشفير وغالبا ما تكون خاطئة لنفس الشيء وتستخدم بالتبادل. ومع ذلك ، هناك فرق جوهري بينهما.

تعمل وظيفة التجزئة ، مثل التشفير ، أيضًا على تحويل كلمة مرورك إلى تسلسل غير قابل للقراءة من الأرقام والحروف. الاختلاف الجوهري هو أنه يعمل بطريقة واحدة فقط. على عكس فك التشفير ، لا يمكنك عكس عملية التجزئة.مع ما يقال ، إذا حصل مجرم الإنترنت على تجزئة كلمة المرور الخاصة بك ، فعادةً لا يمكنهم فعل أي شيء بها.

هناك العديد من وظائف التجزئة المتاحة ، ولكن دعنا نستخدم SHA-256 كمثال.

اسم المستخدم: جون سميث

كلمة المرور (مجزأة): e7c95991f28e529b4d3b37611e5f3b6a6a43600ce148af0c42d3d38c06365af5

حاليا.

على الرغم من أنه لا يمكن عكس التجزئة إلى نصها الأصلي ، إلا أن هناك قوائم كبيرة من الرسائل وتجزئتها. لسوء الحظ ، لا يزال بإمكان الجهات الخبيثة اختراق كلمة مرورك إذا حصلوا على قيمة التجزئة الخاصة بها. لحسن الحظ ، إذا كنت تستخدم كلمة مرور قوية ، فإن فرص حدوث ذلك تكون ضئيلة للغاية. سنستخدم مثالًا مختلفًا في هذه الحالة.

أمثلة على وظائف التجزئة في تخزين كلمات المرور

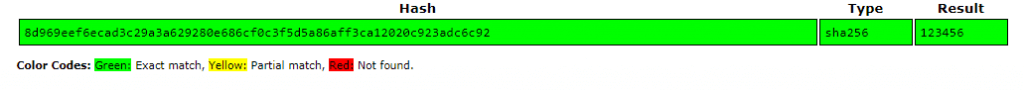

لنفترض أن كلمة المرور الخاصة بك هي 123456. (لا تستخدم هذه الكلمة مطلقًا ، قم بإنشاء كلمة مرور قوية بدلاً من ذلك.)

إليك التجزئة إذا استخدمنا خوارزمية التجزئة SHA-256 :

8d969eef6ecad3c29a3a629280e686cf0c3f5d5a86aff3ca12020c923adc6c92

لسوء الحظ ، يتم تكوين هذا التجزئة في قائمة الرسائل المجزأة.

المشكلة في ذلك أكبر لأن العديد من الأشخاص يستخدمون نفس كلمة المرور. لذلك إذا تم اختراق قاعدة بيانات وعثر مجرمو الإنترنت على تجزئة كلمة المرور ، فيمكنهم استخدامها لكل مستخدم يستخدم نفس كلمة المرور. ناهيك عن أن العديد من الأشخاص يستخدمون نفس كلمة المرور لحسابات مختلفة ، مما سيخرجهم من المقلاة إلى النار.

ومع ذلك ، يمكنك القيام بالعديد من الأشياء لمنع حدوث ذلك.

أولاً وقبل كل شيء ، استخدم كلمة مرور قوية وأنشئ كلمات مرور مختلفة لحسابات مختلفة.

الشيء الآخر الذي يمكنك القيام به هو إضافة " ملح " إلى التجزئة. تجزئة المملحة تضيف قيمة إضافية إلى كلمة المرور وتنتج تجزئة كلمة مرور مختلفة لكل المدخلات.

على سبيل المثال ، كل مستخدم يستخدم كلمة المرور 123456 و "الأملاح" سيحصل على تجزئة مختلفة.

كل مثال هو تجزئة مملحة من 123456.

$ 2y $ 10 $ pIxpMnhlQmt1t.EUYK1G / eHkb7Roo / XhPybKyFZSAqk / 50BW10a8.

سنتان دولارات 10 دولارات أمريكية sCLqOpeA4R.St / 8IaUWF9.m01MM4YbY.qTwbCY3.K5z.cd5lwxL6W

إذن ، ما هي أفضل طريقة لحماية كلمة المرور الخاصة بك؟

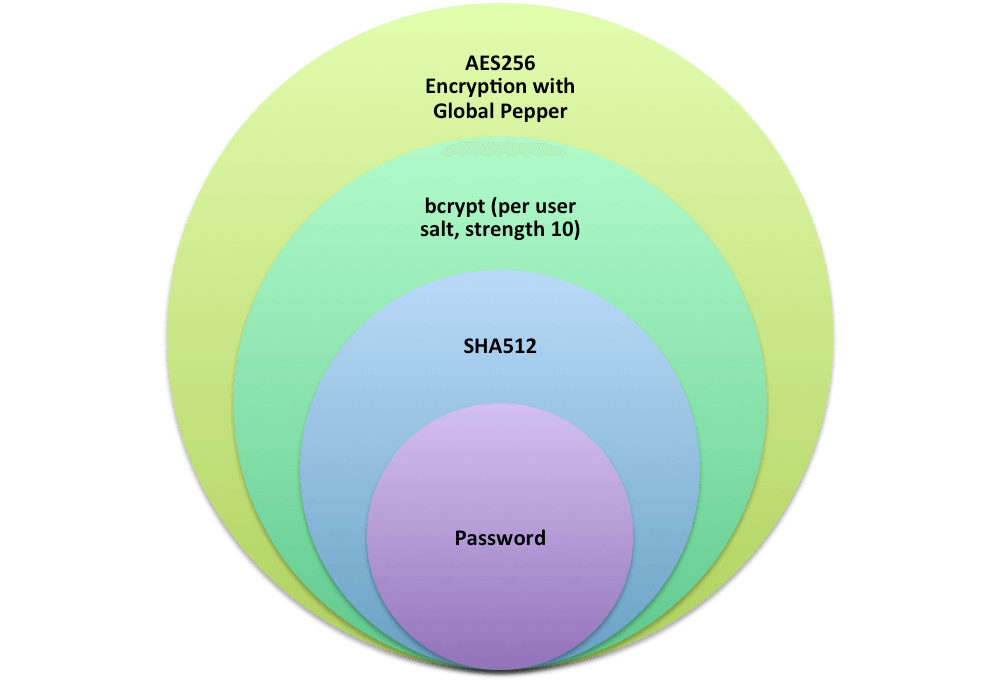

إنه مزيج من جميع التقنيات المذكورة أعلاه - مثل Dropbox ، على سبيل المثال.

المصدر: Dropbox

هذه هي الطريقة التي تتعامل بها مع التجزئة كل يوم ، حتى دون أن تدرك ذلك.

يتم إحتوائه

للتلخيص - التجزئة لها فوائد عديدة.

يمكنك تجزئة أي نوع من البيانات - سواء كان ذلك للفهرسة أو للتحقق من التعديلات. هذا يجعل التجزئة مفيدة للعقود والتنزيلات وتخزين كلمات المرور وما إلى ذلك.

العملات المشفرة تتطور أيضًا. ليس فقط الأشخاص الذين لدينا الآن ، ولكن اللاعبين الجدد يستعدون للانضمام إلى المرح. حتى Facebook سيصدر Libra ، لذلك نحن ملزمون بالاستفادة أكثر من التجزئة.

ربما يمهد Facebook الطريق أمام الشركات الكبرى الأخرى لإصدار عملات معماة خاصة بها - ولماذا لا توجد آليات تجزئة جديدة؟ فقط الوقت كفيل بإثبات.

أراك المرة القادمة!

التعليمات

يمكنك التفكير في قيمة التجزئة على أنها بصمة أي معلومات - ملف ، أو مجلد ، أو كتلة من المعاملات ، وما إلى ذلك. بمجرد تطبيق وظيفة التجزئة على أي بيانات ، يتلقى الأخير قيمة تجزئة.

يتكون من سلسلة أحرف ذات طول ثابت - مثل هذا:

| معلومة | قيمة التجزئة |

| أهلا | D44426ACA8AE0A69CDBC4021C64FA5AD68CA32FE |

التشفير هو الطريقة التي تحمي البيانات باستخدام الرموز (مثل التجزئة والتشفير).

يطبق المطورون التشفير كلما دعت الحاجة إلى مزيد من الأمان والخصوصية. يقوم بتحويل النص العادي (أو البيانات الأخرى) إلى سلسلة غير قابلة للقراءة من الأحرف العشوائية. هذا يضمن أمن المعلومات من أعين المتطفلين.

وظيفة التجزئة هي العملية التي تحول بيانات عشوائية الحجم في المقابلة سلسلة ذات طول ثابت من الشخصيات، التي تعرف أيضا باسم قيمة التجزئة.

هناك فئتان من وظائف التجزئة - دالة التجزئة غير المشفرة والتشفيرية . يتم استخدام الأخير في العملات المشفرة وتخزين كلمات المرور ويوفر أمانًا محسنًا.