16 نصيحة أمنية لـ WordPress للحفاظ على أمان موقعك (2023)

نشرت: 2023-10-27هل أنت بحاجة إلى قائمة كاملة من نصائح أمان WordPress التي ستحمي موقعك من المخاطر الشائعة التي يشتهر بها WordPress.

ستجد في هذا المنشور أكثر من اثنتي عشرة نصيحة أمنية أساسية ومتقدمة يمكنك تنفيذها للحفاظ على موقعك آمنًا من الثغرات الأمنية والاختراقات.

فيما يلي نصائح أمان WordPress التي سنغطيها في هذه المقالة:

- اختر مضيف WordPress عالي الجودة.

- إدارة WordPress الأساسية والموضوعات والمكونات الإضافية.

- قم بتثبيت مكون إضافي لأمان WordPress.

- تثبيت البرنامج المساعد النسخ الاحتياطي.

- اختر سمات ومكونات الطرف الثالث بعناية.

- تعرف على أدوار مستخدمي WordPress وأذوناتهم.

- قم بتنفيذ بروتوكولات الحماية على صفحة تسجيل الدخول الخلفية لموقعك.

- استخدم اسم مستخدم وكلمات مرور آمنة.

- تمكين شهادة SSL لموقعك.

- تعطيل تحرير الملف.

- تعطيل تنفيذ PHP.

- تغيير بادئة قاعدة بيانات WordPress.

- قم بتأمين ملف wp-config.php الخاص بك.

- إعادة تسمية صفحة تسجيل الدخول إلى WordPress.

- تعطيل تصفح الدليل.

- تسجيل خروج المستخدمين غير النشطين.

لقد قمنا بتنظيم قائمتين منفصلتين: نصائح الأمان الأساسية ونصائح الأمان المتقدمة.

لنبدأ من الأعلى بنصائح الأمان الأساسية.

نصائح أمان WordPress الأساسية لجميع المستخدمين

1. اختر مضيف WordPress عالي الجودة

كل شيء يبدأ هنا.

إذا لم تختر مضيف WordPress عالي الجودة يتمتع بسمعة طيبة، فسيكون موقعك عرضة للهجمات بغض النظر عن مقدار الأمان الذي تطبقه داخل WordPress.

على الرغم من أن موقعك يتكون من تعليمات برمجية، إلا أن هذه التعليمات البرمجية موجودة داخل الملفات، وهي ملفات تحتاج إلى التثبيت على خادم ويب.

على أقل تقدير، اختر مضيفًا معروفًا بصيانة خوادم سريعة وآمنة، والحفاظ على تحديث تكنولوجيا الخادم الخاصة به، وتوفير الوصول إلى أحدث إصدارات PHP.

نحن نستخدم Cloudways لاستضافة معالج التدوين. إنه سريع وبأسعار معقولة. تعد قابلية التوسع عاملاً مهمًا أيضًا لأننا نحصل على الكثير من حركة المرور.

أنها توفر ميزات الأمان التالية:

- وظيفة إضافية لـ Cloudflare Enterprise تنفذ حماية DDoS وجدار حماية لتطبيقات الويب (WAF).

- جدران الحماية للخادم.

- أمان تسجيل الدخول.

- أمن قاعدة البيانات.

- حماية البوت.

- شهادات SSL مجانية.

- إدارة دور المستخدم.

- إدارة نظام التشغيل الآمن.

- توثيق ذو عاملين.

ومع ذلك، فيما يتعلق بأمان WordPress، قد تكون أفضل حالًا مع مضيف WordPress مُدار، خاصة إذا لم تكن من مستخدمي WordPress المتقدمين.

استضافة ووردبريس المُدارة

استضافة WordPress المُدارة هي أحد أشكال استضافة WordPress حيث يدير مضيفك الكثير من جوانب صيانة موقع WordPress لك.

يتضمن هذا عادةً جوانب أمان WordPress.

فيما يلي مثال على استخدام استضافة WordPress المُدارة الأكثر الموصى بها WPX. يقدم موفر الاستضافة ميزات الأمان التالية:

- إزالة البرامج الضارة متضمنة في جميع الخطط.

- يتم إصلاح الموقع إذا أصبح موقعك غير متصل بالإنترنت.

- حماية DDoS.

- النسخ الاحتياطية التلقائية مع تخزين لمدة تصل إلى 28 يومًا من النسخ الاحتياطية.

- CDN خاص مع 35 موقعًا طرفيًا.

- شهادات SSL مجانية.

- منطقة مرحلية لاختبار التحديثات قبل نشرها مباشرة.

- توثيق ذو عاملين.

- أمان الحساب المتقدم الذي يسمح لك بتقييد الوصول إلى حساب استضافة WPX الخاص بك على مستوى الأجهزة.

2. إدارة WordPress الأساسية والموضوعات والمكونات الإضافية بشكل صحيح

كما قلنا، يتكون موقع WordPress الخاص بك من الملفات والتعليمات البرمجية. يتضمن ذلك سمات WordPress ومكونات WordPress الإضافية بالإضافة إلى WordPress نفسه، والذي يُعرف باسم "WordPress core".

مثل تطبيقات الكمبيوتر والهاتف التي تستخدمها، تتلقى ملفات WordPress تحديثات منتظمة لتنفيذ ميزات جديدة وإصلاحات أمنية.

ولهذا السبب من الضروري أن تحافظ على تحديث WordPress نفسه والموضوعات والمكونات الإضافية الخاصة بك قدر الإمكان. قد يؤدي عدم القيام بذلك إلى تعرض موقعك لثغرات أمنية مدمرة.

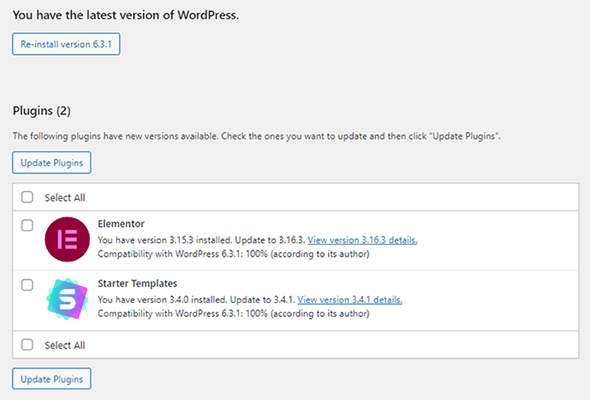

يجب عليك دائمًا محاولة استخدام أحدث إصدار من WordPress على موقعك.

لحسن الحظ، يقوم WordPress بالفعل بتنفيذ تحديثات الأمان الطارئة تلقائيًا، ويمكنك إعداد تحديثات WordPress التلقائية في جميع المجالات أيضًا.

ومع ذلك، فمن الأفضل إجراء معظم تحديثات WordPress يدويًا عبر منطقة مرحلية (مثل تلك التي تتيح لك استضافة WPX إنشاؤها) حتى تتمكن من اختبار التغييرات التي تجريها هذه التحديثات على موقعك في بيئة خاضعة للتحكم قبل دفعها إلى إصدار الإنتاج المباشر من موقعك.

بشكل عام، خصص وقتًا كل أسبوع للتحقق من تحديثات WordPress واختبارها وتطبيقها على موقعك لإبقائه آمنًا قدر الإمكان.

تأكد أيضًا من إزالة السمات والمكونات الإضافية التي لم تعد تستخدمها.

تمكين التحديثات التلقائية للموضوعات والمكونات الإضافية

يمكنك تمكين تحديثات WordPress التلقائية للموضوعات والمكونات الإضافية بدون مكون إضافي داخل WordPress.

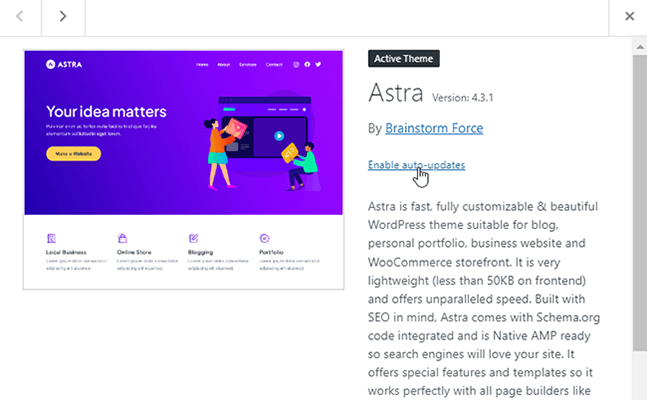

بالنسبة للموضوعات، انتقل إلى المظاهر → المظاهر، وانقر فوق أحد السمات، ثم انقر فوق الزر تمكين التحديثات التلقائية.

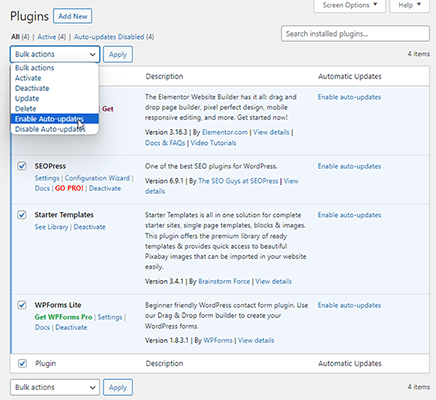

يعمل تمكين التحديثات التلقائية للمكونات الإضافية بنفس الطريقة.

انتقل إلى المكونات الإضافية → المكونات الإضافية المثبتة، وانقر فوق الزر تمكين التحديثات التلقائية لأي مكون إضافي تريد تمكين التحديثات التلقائية له.

يمكنك أيضًا استخدام الخيار المجمع لتمكين التحديثات التلقائية لجميع المكونات الإضافية دفعة واحدة.

3. قم بتثبيت مكون إضافي مخصص لأمان WordPress

إذا كنت لا تستضيف موقع WordPress الخاص بك مع مضيف WordPress مُدار، فإن أفضل رهان لك هو استخدام مكون إضافي مخصص لأمان WordPress.

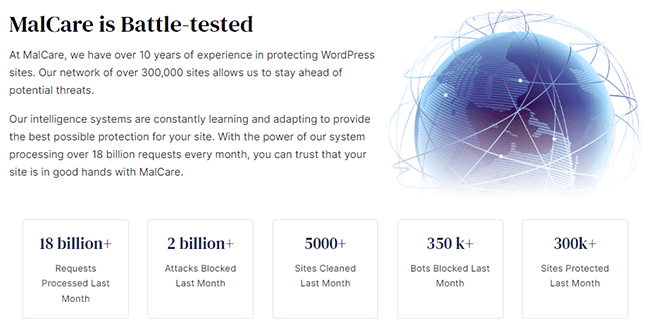

نوصي بمكونات أمان WordPress الإضافية MalCare أو Sucuri.

تطبق MalCare الميزات التالية في موقع WordPress الخاص بك:

- ماسح البرامج الضارة.

- إزالة البرمجيات الخبيثة.

- جدار حماية مخصص لـ WordPress.

- حماية تسجيل الدخول.

- مراقبة وقت التشغيل.

- النسخ الاحتياطي المتزايد واستعادة الموقع بنقرة واحدة.

- حماية البوت.

- ماسح الثغرات الأمنية.

- سجل الأنشطة الذي يمكّنك من تحديد السلوك المشبوه.

- تنبيهات عبر البريد الإلكتروني حول البرامج الضارة ونقاط الضعف.

تقدم Sucuri الكثير من هذه الميزات أيضًا ولكنها معروفة في الغالب بميزات فحص البرامج الضارة وإزالتها بالإضافة إلى قدرتها على تنفيذ جدار حماية لحماية موقع WordPress الخاص بك.

تعد MalCare أقل تكلفة من Sucuri وتتضمن خطة مجانية محدودة.

4. قم بتثبيت البرنامج المساعد الخلفي لـ WordPress

توفر النسخ الاحتياطية إحدى أفضل الطرق لتأمين موقع الويب الخاص بك في حالة فشل الجوانب الأمنية الأخرى.

إذا تم اختراق موقعك أو تلفه أو أدى أحد التحديثات إلى تعطيل بعض الأشياء، فيمكنك استخدام نسخة احتياطية لاستعادته إلى الوقت الذي كان يعمل فيه بشكل طبيعي.

إذا كان مضيفك لا يقدم نسخًا احتياطية ولم تحصل على هذه الميزة من مكون إضافي للأمان، فيجب عليك بالتأكيد استخدام مكون إضافي مخصص للنسخ الاحتياطي.

نوصي بـ WP STAGING.

وهو متخصص في تنظيم الموقع، كما يوحي اسمه، ولكنه يوفر أيضًا ميزات النسخ الاحتياطي والترحيل والاستنساخ.

يوفر هذا البرنامج المساعد نسخًا احتياطية تلقائية ويسمح لك بتخزينها خارج الموقع على Google Drive أو Amazon S3.

إذا كنت تريد نسخًا احتياطية تزايدية والعديد من الميزات نفسها التي يقدمها WP STAGING، فجرّب BlogVault.

يتيح لك كلا الحلين استعادة موقعك من نسخة احتياطية.

ملاحظة: على الرغم من أن اختيار مضيف WordPress عالي الجودة يعني أنه من غير المرجح أن تستخدم نسخًا احتياطية تابعة لجهات خارجية، إلا أننا لا نزال نوصي باستخدام أحد الحلول المذكورة أعلاه كإجراء وقائي.

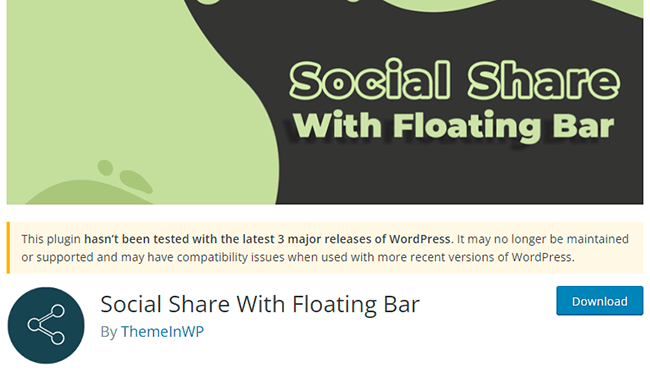

5. كن حذرًا من سمات WordPress والمكونات الإضافية التابعة لجهات خارجية

عندما تسمع عن تعرض مواقع WordPress للاختراق، فعادةً ما يكون ذلك بسبب أحد سببين: الإصدارات القديمة من WordPress الأساسية والموضوعات والمكونات الإضافية التابعة لجهات خارجية.

ولهذا السبب من المهم جدًا البقاء على اطلاع بتحديثات WordPress. ومع ذلك، فإن جميع التحديثات في العالم لا يمكنها حماية موقعك من سمة أو مكون إضافي ضار أو سيئ الترميز تابع لجهة خارجية.

قبل أن تقرر تثبيت قالب أو مكون إضافي على موقعك، قم بالبحث.

بالنسبة للمبتدئين، متى تم آخر تحديث للموضوع أو البرنامج الإضافي؟ إنها ليست علامة جيدة إذا لم يتم تحديث السمة أو المكون الإضافي منذ أكثر من عام.

تأكد من قراءة مراجعات السمة أو البرنامج الإضافي وسلاسل الدعم أيضًا. ستمنحك هذه مؤشرات أفضل حول مدى دعم السمة أو البرنامج الإضافي.

تأكد أيضًا من تشغيل السمة أو اسم المكون الإضافي من خلال البحث في الوسائط الاجتماعية أيضًا، خاصة على Twitter وReddit وFacebook.

قد يكون لدى هذه المواقع شكاوى لم يتم تناولها في الصفحة الرسمية للموضوع أو البرنامج الإضافي على WordPress.org.

6. كن على دراية بأدوار مستخدمي WordPress وأذوناتهم

باعتبارك مالكًا لموقع WordPress، من المهم معرفة الاختلافات بين أدوار مستخدمي WordPress والأذونات التي يوفرها كل منهم.

فيما يلي ملخص سريع للأذونات التي يستطيع كل دور الوصول إليها:

- المسؤول (المسؤول) – يمكنه الوصول إلى جميع مناطق لوحة تحكم WordPress وإجراء تغييرات على أي جزء من موقع الويب بالإضافة إلى أي مستخدم على هذا الموقع.

- المحرر – لديه حق الوصول إلى منشورات وصفحات WordPress ويمتلك القدرة على إضافة هذا المحتوى ونشره وحذفه وتحريره، حتى لو لم يقوموا بإنشائه بأنفسهم.

- المؤلف – لديه القدرة على إضافة وتحرير ونشر منشوراته الخاصة.

- المساهم – لديه القدرة على إضافة وتعديل منشوراته الخاصة.

- المشترك – يمكنه تعديل ملف تعريف المستخدم الخاص به وترك التعليقات باستخدام نظام تعليق WordPress الأصلي.

لذا، إذا قمت بتعيين محرر لمدونتك، فيجب عليك تعيين دور المحرر له بدلاً من دور المسؤول.

بهذه الطريقة، يمكنهم التعامل مع المحتوى الموجود على موقعك ولكن لا يمكنهم إجراء تغييرات على القالب والمكونات الإضافية وإعدادات WordPress.

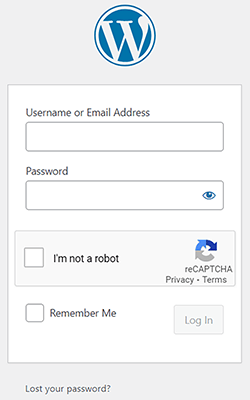

7. حماية صفحة تسجيل الدخول إلى WordPress

صفحة تسجيل الدخول إلى WordPress هي الصفحة التي تستخدمها لتسجيل الدخول إلى لوحة تحكم WordPress.

يمكنك عادةً الوصول إليه بالانتقال إلى yourdomain.com/wp-login.php.

هناك عدد من التقنيات المختلفة التي يمكننا استخدامها لتأمين صفحة تسجيل الدخول إلى WordPress.

سنذكر اثنين في هذا القسم، ولكن هناك تقنيات إضافية في القسم المتقدم من هذه المقالة.

الأسلوب الأول الذي سنذكره هو ببساطة إضافة نموذج CAPTCHA إلى صفحة تسجيل الدخول الخاصة بموقعك.

إذا قررت استخدام مكون الأمان الإضافي MalCare الذي ذكرناه سابقًا، فلن تحتاج إلى مكون إضافي منفصل لإضافة هذه الوظيفة إلى موقع الويب الخاص بك.

يتيح لك هذا المكون الإضافي الحد من محاولات تسجيل الدخول من خلال عرض اختبار CAPTCHA تلقائيًا للزائرين لحله إذا فشلوا في تسجيل الدخول بعد ثلاث محاولات.

إذا كنت لا تستخدم MalCare، فاستخدم مكونًا إضافيًا مثل Advanced Google reCAPTCHA بدلاً من ذلك.

إنه مكون إضافي بسيط جدًا يتيح لك إضافة نموذج CAPTCHA إلى نموذج تسجيل الدخول ونموذج التسجيل والمزيد.

عند تنشيط هذا المكون الإضافي، ستحتاج أنت وأي شخص يمر عبر صفحة تسجيل الدخول الخاصة بك إلى إكمال نموذج CAPTCHA لتسجيل الدخول.

بخلاف ذلك، هناك طريقة أخرى بسيطة لحماية صفحة تسجيل الدخول إلى WordPress وهي تمكين المصادقة الثنائية.

استخدم مكونًا إضافيًا مثل Two Factor Authentication (من صانعي UpdraftPlus) لإضافة مصادقة ثنائية إلى صفحة تسجيل الدخول الخاصة بك. يتكامل البرنامج المساعد مع Google Authenticator.

8. استخدم بيانات اعتماد تسجيل الدخول الآمنة

إن نماذج CAPTCHA وتقنيات المصادقة الثنائية تجعل من الصعب على المهاجمين الدخول إلى موقعك، ولكنها ليست مستحيلة.

ولهذا السبب يعد استخدام بيانات اعتماد تسجيل الدخول الآمنة أمرًا مهمًا. يضيف طبقة إضافية من الأمان إلى موقعك.

بالنسبة للمبتدئين، يجب ألا تستخدم "admin" مطلقًا كاسم مستخدم أو اسم خاص بك.

اجمع أجزاء من اسمك بدلاً من ذلك. على سبيل المثال، إذا كان اسمك David Smith وولدت في 10 أكتوبر 1980، فاستخدم "dasm1080" كاسم مستخدم خاص بك أو شيء مشابه.

بهذه الطريقة، إذا حاول أحد المهاجمين الدخول إلى موقع الويب الخاص بك، فسيحتاج أولاً إلى معرفة اسم المستخدم الخاص بك.

هذه نصيحة متقدمة بعض الشيء، ولكن يمكنك بالفعل إخفاء أسماء مستخدمي WordPress وجعل العثور عليها أكثر صعوبة على المهاجمين. يعد هذا أمرًا جيدًا لأنه يمكن أحيانًا العثور على أسماء المستخدمين في الكود المصدري للصفحة.

كما أن عناوين URL التي ينشئها WordPress لصفحات أرشيف المؤلف تحتوي عادةً على اسم مستخدم كل مؤلف.

لمكافحة هذا، انتقل إلى ملف تعريف المستخدم الخاص بالمؤلف في WordPress واملأ الحقول الأول والأخير واللقب واسم العرض بشيء آخر غير اسم المستخدم الخاص بالمستخدم.

للمضي قدمًا خطوة أخرى، وهنا يأتي دور النصيحة المتقدمة، قم بالوصول إلى قاعدة بيانات موقعك عبر phpMyAdmin، وابحث عن جدول wp_users. قد يبدو البت "wp" مختلفًا بعض الشيء إذا قمت أنت أو مضيفك بتغيير بادئة قاعدة البيانات الخاصة بك، ولكن سيظل الجزء "_users" مرفقًا به.

ما تريد القيام به هو تحرير إدخال قاعدة بيانات كل مستخدم وتغيير قيمة "user_nicename" إلى شيء آخر غير ما تم تعيين اسم المستخدم الخاص بالمستخدم عليه.

اسم المستخدم سيكون على ما يرام. فقط تأكد من ملء الفراغات بشرطات، مثل "ديفيد سميث".

بالنسبة لكلمات المرور، استخدم منشئ كلمات المرور للحصول على كلمة مرور آمنة، وفكر في تخزينها في مدير كلمات المرور ليسهل الوصول إليها.

9. قم بإعداد SSL لموقعك

SSL، أو طبقة المقابس الآمنة، عبارة عن بروتوكول أمان يقوم بتشفير البيانات أثناء نقلها بين شبكتين.

يُستخدم هذا عادةً لتشفير معلومات الدفع وبيانات العملاء الحساسة.

هناك طريقتان لمعرفة ما إذا كان الموقع مشفرًا بشهادة SSL: قفل يظهر في شريط العناوين واستخدام الموقع لـ "https" بدلاً من "http".

نظرًا لأن طبقة المقابس الآمنة (SSL) هي عامل تصنيف خفيف الوزن على Google، يتم تشجيع جميع المواقع على إعداد طبقة المقابس الآمنة (SSL)، حتى لو لم تخطط أبدًا لقبول الدفعات.

لحسن الحظ، يقدم معظم المضيفين شهادات SSL مجانًا عبر Let's Encrypt هذه الأيام، لذلك أصبح الآن إعداد كل شيء أسهل وأرخص من أي وقت مضى.

ابحث في قاعدة المعرفة الخاصة بمضيفك لمعرفة كيفية القيام بذلك نظرًا لأن كل مضيف يتعامل معها بشكل مختلف.

نصائح أمان WordPress للمستخدمين المتقدمين

10. تعطيل تحرير الملفات

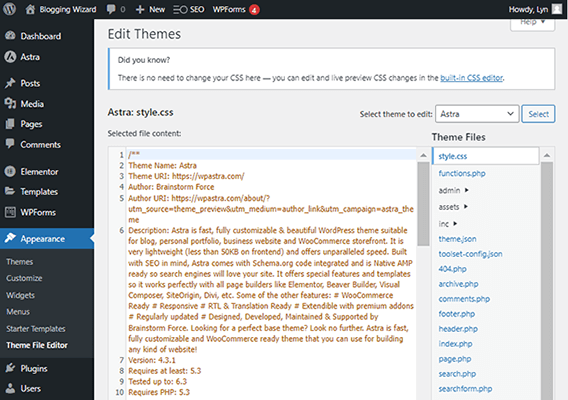

تحتوي لوحة تحكم WordPress، أو مسؤول WordPress، للمسؤولين على محررين للملفات يسمحان لك بتحرير ملفات السمات والمكونات الإضافية.

يمكنك العثور عليها بالانتقال إلى المظهر → محرر ملفات السمات والإضافات → محرر ملفات المكونات الإضافية.

قد يؤدي إجراء تغييرات على هذه الملفات إلى تعطيل موقعك. والأسوأ من ذلك، إذا تمكن أحد المتسللين من الوصول إلى أحد حسابات المشرف الخاصة بك، فسيتمكن من استخدام برامج التحرير هذه لإدخال تعليمات برمجية ضارة إلى موقعك.

ولهذا السبب يوصى مالكي مواقع WordPress بتعطيل تحرير الملفات بشكل كامل.

كل ما عليك فعله هو إضافة الكود التالي إلى ملف wp-config.php الخاص بك:

تعريف ('DISALLOW_FILE_EDIT'، صحيح)؛إذا لم يكن لدى مضيفك مدير ملفات، فستحتاج إلى الوصول إلى ملفات موقعك عبر FTP، وتنزيل ملف wp-config.php، وتحريره باستخدام محرر نص عادي، وحفظه، ثم إعادة تحميله إلى نفس المكان. الموقع في نظام الملفات لتثبيت WordPress الخاص بك.

فقط تأكد من الكتابة فوق الأصل.

تأكد أيضًا من عمل نسخة احتياطية لموقعك قبل إجراء تغييرات على نظام الملفات لديك. قد يكون من الجيد أيضًا تنزيل نسخة من ملف wp-config.php قبل تطبيق التغييرات عليه.

11. تعطيل تنفيذ PHP

غالبًا ما يقوم المتسللون بإنشاء أبواب خلفية في نظام ملفات موقعك عن طريق تنفيذ ملفات PHP داخله.

يمكنك منع هذه الأنواع من الهجمات عن طريق تعطيل تنفيذ ملف PHP في المجلدات التي لا ينبغي أن تحتوي على أي ملفات PHP لتبدأ بها، مثل مجلد التحميلات حيث يتم تخزين ملفات الوسائط الخاصة بك.

يمكن أن يؤدي حظر تنفيذ PHP في المجلدات التي تحتوي على PHP إلى تعطيل موقعك، لذلك يوصى غالبًا بتعطيل تنفيذ PHP فقط للمجلدات التي لم يتم العثور على PHP فيها أبدًا لتكون في الجانب الآمن.

إذا كنت تستخدم البرنامج الإضافي للأمان MalCare، فيمكنك تعطيل تنفيذ PHP عن طريق إدخال بيانات اعتماد FTP الخاصة بموقعك.

إذا لم يكن الأمر كذلك، فستحتاج إلى القيام بذلك يدويًا عن طريق تحرير نظام الملفات الخاص بموقعك.

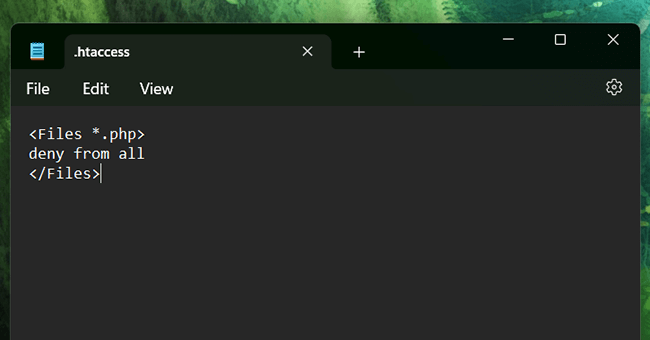

ابدأ بفتح محرر نص عادي على جهاز الكمبيوتر الخاص بك، وأضف الكود التالي إليه:

<الملفات *.php> رفض من الجميع </الملفات>

ثم احفظ هذا الملف، وقم بتسميته ".htaccess". تأكد من تضمين النقطة "." قبل "htaccess".

الآن، كل ما عليك فعله هو الوصول إلى نظام الملفات الخاص بموقعك، وتحميل ملف .htaccess الجديد إلى مجلد التحميلات، وحفظ التغييرات.

12. قم بتغيير بادئة قاعدة بيانات WordPress

لقد قلنا ذلك عدة مرات، ولكن موقعك يتكون من تعليمات برمجية مخزنة داخل الملفات.

ما لم نذكره هو كيف يتكون موقعك أيضًا من جداول قاعدة البيانات. مثل التعليمات البرمجية أو الملفات، يمكن أن يؤدي حذف هذه الجداول أو إجراء تغييرات عليها إلى إلحاق ضرر كبير بموقعك.

لسوء الحظ، إذا عرف أحد المتسللين بادئة قاعدة البيانات الخاصة بك، فيمكنه استخدامها لمهاجمة موقعك دون الوصول إليه يدويًا فعليًا.

تم تصميم جميع مواقع WordPress لاستخدام البادئة "wp" افتراضيًا، ولهذا السبب من المهم جدًا تغييرها نظرًا لأن المتسللين على دراية بهذه البادئة بالفعل.

لحسن الحظ، يقوم العديد من المضيفين بالفعل بتغيير البادئة الافتراضية لموقعك تلقائيًا بمجرد إنشاء موقع معهم.

ستعرف ما إذا كانوا قد فعلوا ذلك إذا كانت جداول قاعدة بياناتك تحتوي على شيء آخر غير "wp" قبل كل قيمة الشرطة السفلية، مثل "fx87_user" بدلاً من "wp_user" المعتاد.

في الواقع، من السهل جدًا القيام بذلك إذا لم يكن الأمر كذلك، طالما أنك على دراية بالوصول إلى نظام الملفات الخاص بموقعك.

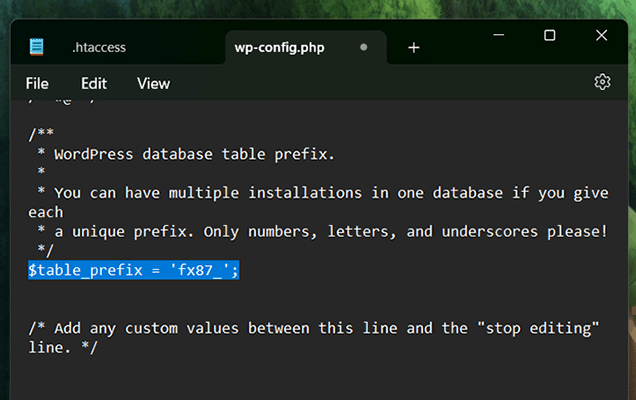

تتطلب هذه النصيحة ملف wp-config.php مرة أخرى. تمامًا كما حدث من قبل، من الجيد أن تقوم بحفظ موقعك بالإضافة إلى نسخة من ملف wp-config.php قبل إجراء تغييرات عليه.

فيما يلي خطوات تغيير بادئة قاعدة بيانات WordPress الخاصة بك:

- قم بتنزيل ملف wp-config.php الخاص بموقعك.

- افتح الملف في محرر نص عادي.

- ابحث عن السطر الذي يقول "$table_prefix". إذا كان السطر بأكمله يقول "$table_prefix = 'wp_'; تحتاج إلى تغييره.

- قم بتغيير البادئة "wp" إلى حرفين إلى خمسة أحرف وأرقام يصعب على المهاجم تخمينها.

- تأكد من أن البادئة الجديدة لا تزال تحتوي على علامات الاقتباس والفاصلة المنقوطة. مثال: $table_prefix = “fx87_';

- احفظ ملف wp-config.php الخاص بك، وقم بتحميله إلى نفس الموقع في نظام الملفات الخاص بموقعك.

- قم بالكتابة فوق ملف wp-config.php الأصلي عندما يُطلب منك ذلك.

13. قم بتأمين ملف wp-config.php الخاص بك عن طريق نقله

تتضمن بعض استراتيجيات الهجوم إدخال تعليمات برمجية في ملف wp-config.php الخاص بك، الأمر الذي يتطلب من المهاجم تنزيله أولاً.

يمكنك جعل الأمر أكثر صعوبة على المتسللين في العثور على ملف wp-config.php الخاص بك عن طريق نقله.

يسمح لك WordPress بنقل ملف wp-config.php الخاص بك إلى دليل واحد دون الحاجة إلى القيام بأي شيء آخر. سيظل موقعك قادرًا على الوصول إليه من هناك.

ومع ذلك، نظرًا لأن أحد الأدلة قد يظل مجلدًا عامًا، فمن الأفضل نقله إلى أبعد من ذلك بقليل.

ليس من الصعب اتباع هذه النصيحة، ولكن التغييرات التي تجريها على موقعك تكون متقدمة جدًا، خاصة إذا حدث خطأ ما، لذا تابع فقط إذا كنت تعرف ما تفعله.

فيما يلي خطوات نقل ملف wp-config.php الخاص بك:

- قم بعمل نسخة من ملف wp-config.php الخاص بك، وقم بتخزينه على جهاز الكمبيوتر الخاص بك.

- قم بالوصول إلى نظام الملفات الخاص بموقعك، وابحث عن المجلد الذي يحتوي على مجلد public_html الخاص بك.

- قم بإنشاء مجلد جديد في هذا الدليل، وقم بتسميته بشيء لا يعرّفه كمجلد قد يحتوي على ملف wp-config.php الخاص بك. شيء مثل "bw-assets" سيعمل. ملحوظة: لا تستخدم bw-assets على موقعك الخاص. استخدم شيئًا أصليًا توصلت إليه حتى يكون أكثر أمانًا.

- اضبط مستوى الأذونات للمجلد الجديد على 700.

- انسخ ملف wp-config.php والصقه في المجلد الذي تم إنشاؤه حديثًا، وأعد تسميته إلى شيء لا يعرّفه على أنه ملف wp-config.php الخاص بك. مرة أخرى، شيء مثل "bw-asset.php" سيعمل بشكل جيد.

- قم بتغيير مستوى الأذونات لهذا الملف الجديد إلى 600.

قم بتحرير ملف wp-config.php الأصلي، وامسح الكود الموجود بداخله، واستبدله بهذا:

<?php

include('/home/usr/bw-assets/bw-asset.php');

?>يجب أن يتطابق مسار الملف بين علامتي الاقتباس مع مسار الملف المطلق لموقعك، بما في ذلك كيفية تسمية المجلد والملف الذي تم إنشاؤه حديثًا.

احفظ الملف بعد ذلك.

14. أعد تسمية صفحة تسجيل الدخول إلى WordPress

توجد صفحة تسجيل الدخول إلى WordPress على /wp-login.php ومسارات URL المشابهة افتراضيًا. لذلك، إذا كنت تريد تسجيل الدخول إلى موقع WordPress الخاص بك، فما عليك سوى الانتقال إلى yourdomain.com/wp-login.php أو yourdomain.com/wp-admin.

المتسللون على دراية بهذا جيدًا. بمجرد وصولهم إلى نموذج تسجيل الدخول الخاص بموقعك، يمكنهم بدء هجمات القوة الغاشمة لمحاولة اختراق دفاعاتك.

نأمل أن تتضمن هذه الدفاعات الحد من محاولات تسجيل الدخول باستخدام مكون إضافي للأمان أو نموذج CAPTCHA، ولكن يمكنك أيضًا إخفاء صفحة تسجيل الدخول تمامًا.

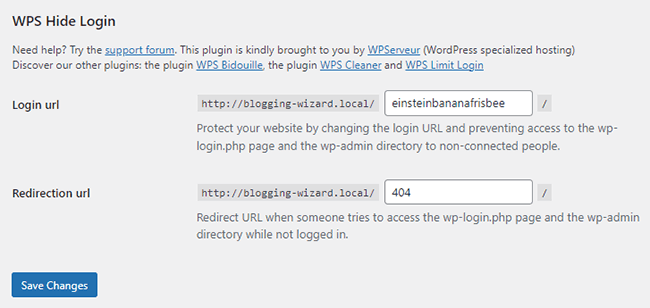

استخدم مكونًا إضافيًا مثل WPS Hide Login لتنفيذ هذه الميزة.

يضيف المكون الإضافي إعدادًا بسيطًا إلى صفحة إعدادات WordPress العامة، وهو إعداد يسمح لك بتغيير عنوان URL لتسجيل الدخول الخاص بك عن طريق إدخال عنوان URL المطلوب في حقل النص.

استخدم شيئًا آمنًا وغير شائع حتى لا يتمكن المتسللون من تخمينه بسهولة. ربما حاول استخدام مجموعة من الكلمات بحيث تبدو غير منطقية، مثل "einsteinbananafrisbee".

بمجرد إجراء هذا التغيير، لن تتمكن بعد الآن من الوصول إلى صفحة تسجيل الدخول الخاصة بك من wp-login.php أو عناوين URL المشابهة. ستتمكن فقط من استخدام yourdomain.com/einsteinbananafrisbee، لذا تأكد من أنه شيء يمكنك تذكره.

15. تعطيل تصفح الدليل

تصفح الدليل هو إحدى ميزات تصميم الويب التي تسمح للمستخدم بإدخال دليل كعنوان URL في شريط العناوين وعرض محتويات هذا الدليل.

يستخدم المتسللون هذا كوسيلة لعرض الدليل دون الاضطرار فعليًا إلى الوصول إلى الموقع بطريقة ضارة. وعندما يفعلون ذلك، فمن المحتمل أن يتمكنوا من تحديد الملفات ونقاط الضعف التي يمكنهم استغلالها.

أفضل طريقة لمكافحة هذه المشكلة هي تعطيل تصفح الدليل بالكامل.

ابدأ بمعرفة ما إذا كان تصفح الدليل ممكّنًا لموقعك. يمكنك معرفة ذلك بالانتقال إلى yourdomain.com/wp-includes. إذا ظهر لك الخطأ 403 Forbidden، فهذا يعني أن تصفح الدليل معطل بالفعل، ولا داعي للقلق.

ومع ذلك، إذا رأيت قائمة بالملفات بدلاً من ذلك، فستحتاج إلى تعطيل تصفح الدليل بنفسك.

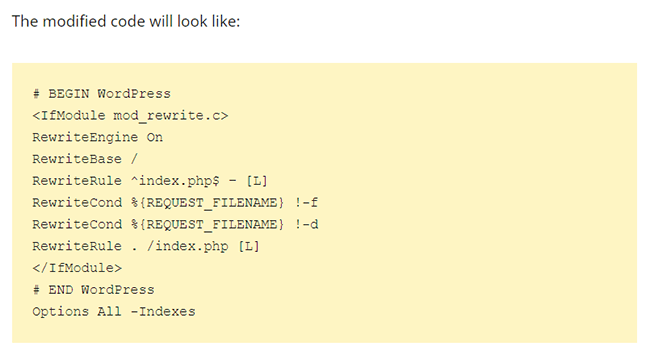

ابدأ بالوصول إلى نظام الملفات الخاص بموقعك والعثور على ملف .htaccess الخاص بك.

تمامًا كما فعلت مع ملف wp-config.php، يجب عليك عمل نسخة احتياطية لموقعك وإنشاء نسخة من ملف htaccess الخاص بك قبل إجراء تغييرات عليه.

بعد ذلك، قم بتنزيله، وافتحه في محرر نص عادي، وأضف مقتطف الكود هذا إلى نهايته:

خيارات الكل -الفهارس

احفظ الملف، وأعد تحميله على موقع WordPress الخاص بك، مع التأكد من استبدال الملف الأصلي.

16. تسجيل خروج المستخدمين غير النشطين

قد يعتقد زملائك من المسؤولين والمحررين والمؤلفين أن مساحات عملهم آمنة، ولكن لا يمكنك أبدًا أن تكون حذرًا للغاية.

إذا ابتعد أحد المسؤولين أو المحررين عن جهاز الكمبيوتر الخاص بهم أثناء تسجيل دخولهم إلى موقعك، فمن المحتمل أن يعرضوا موقعك لنقاط الضعف دون أن يدركوا ذلك، خاصة إذا كانوا في مكان عام وتمت سرقة جهاز الكمبيوتر الخاص بهم.

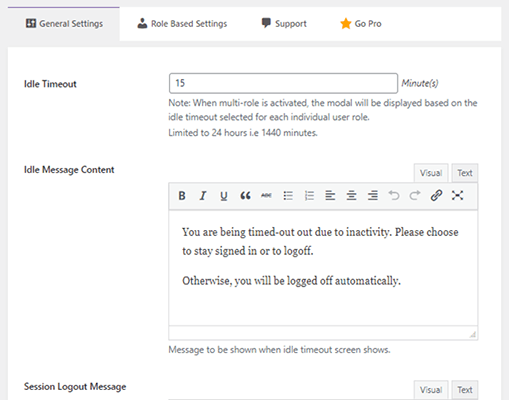

لمكافحة هذا، من الجيد تسجيل خروج المستخدمين غير النشطين. يقدم المكوّن الإضافي Inactive Logout إحدى أبسط الطرق لإنجاز المهمة.

يتيح لك البرنامج المساعد إعداد عمليات تسجيل الخروج التلقائي بناءً على عدم النشاط لفترة زمنية محددة.

يمكنك أيضًا إعداد رسائل تحذيرية في حالة وجود المستخدمين فعليًا على أجهزة الكمبيوتر الخاصة بهم، ولكن لا يتفاعلون مع موقع الويب.

إنه مكون إضافي بسيط جدًا ومباشر يسمح لك بتنفيذ طبقة إضافية من أمان موقع WordPress.

الأفكار النهائية وماذا تفعل إذا تم اختراق موقعك

إذا تم اختراق موقعك، فقد ترى بعض العلامات التحذيرية التالية أثناء محاولة التفاعل معه:

- عدم القدرة على تسجيل الدخول.

- التغييرات التي أجريتها على الواجهة الأمامية لم تقم بإجرائها.

- جميع الصفحات الموجودة على موقع الويب الخاص بك تعيد التوجيه إلى موقع مختلف تمامًا.

وهذا يستثني التحذيرات التي ربما تكون قد تلقيتها من المضيف أو المكون الإضافي للأمان.

بغض النظر عما يحدث لموقعك، فأنت تعلم الآن أن هذا في ورطة. إليك ما يجب فعله عندما يحدث هذا.

أول شيء يجب عليك فعله هو وضع موقعك في وضع الصيانة باستخدام مكون إضافي لوضع الصيانة.

يعد المكون الإضافي Coming قريبًا ووضع الصيانة مكونًا إضافيًا معروفًا ورائعًا لهذا الغرض.

الموقع الذي تم اختراقه يترك المستخدمين عرضة للهجمات أيضًا، لذا كلما قمت بحظر الوصول الخارجي إلى موقعك بشكل أسرع بينما يظل مخترقًا، كلما كان ذلك أفضل.

بمجرد أن يصبح موقعك غير متصل بالإنترنت، اتبع الخطوات التالية لتأمينه:

- قم بتغيير كلمات المرور لجميع المستخدمين على موقعك، وخاصة حسابات المسؤولين.

- عرض كافة المستخدمين على موقعك، وإزالة الحسابات الإدارية التي لا تعرفها.

- قم بتثبيت تحديثات WordPress في حالة فاتك تحديث أمني مهم لموضوع أو مكون إضافي تابع لجهة خارجية.

- استخدم مكون الأمان الإضافي الخاص بك للبحث عن البرامج الضارة وإزالتها. إذا كنت تستخدم مضيفًا مثل WPX Hosting، فسيقوم بإزالة البرامج الضارة نيابةً عنك. إذا قمت بتثبيت MalCare، فمن المفترض أن يكون البرنامج الإضافي قادرًا على إزالته نيابةً عنك. بخلاف ذلك، قد تحتاج إلى استخدام خدمة خارجية مثل Sucuri التي ستقوم بإزالته يدويًا.

- قم بإعادة إنشاء خريطة الموقع الخاصة بك، وأعد إرسال موقعك إلى Google من خلال Google Search Console. هذا في حالة تلف ملف خريطة الموقع الخاص بك.

- أعد تثبيت الإصدارات النظيفة من WordPress core بالإضافة إلى السمات والمكونات الإضافية الموجودة على موقعك.

- قم بتنظيف قاعدة البيانات الخاصة بك باستخدام مكون WordPress الإضافي مثل WP-Optimize.

- قم بتعطيل وضع الصيانة بمجرد استقرار موقعك.

- أكمل التدقيق الأمني لتحديد الثغرات الأمنية التي ربما أدت إلى الاختراق.

على الرغم من أنه قد يكون من المغري استعادة موقعك من نسخة احتياطية، إلا أنك لا تعرف المدة التي ظلت فيها التعليمات البرمجية الضارة مخفية داخل موقع الويب الخاص بك.

لهذا السبب، من الأفضل عدم اللجوء إلى النسخ الاحتياطية عند تنظيف موقع مصاب.

الإفصاح: المحتوى الخاص بنا مدعوم من قبل القارئ. إذا قمت بالنقر فوق روابط معينة، فقد نقوم بعمل عمولة. يساهم هذا في تكاليف تشغيل معالج التدوين. دعمك قدر بشكل عظيم.