Wie entwickelt man eine PCI DSS-konforme mobile Fintech-App?

Veröffentlicht: 2019-10-29Unabhängig davon, ob es sich bei Ihrer App um eine vollwertige Fintech-App wie PayPal handelt oder ob Sie eine Media-Streaming-App wie Netflix sind, die Benutzer auffordert, In-App-Abonnements zu bezahlen, eines dürfen Sie nicht verpassen – PCI DSS-Compliance.

Ein Versäumnis, sich mit den PCI-Sicherheitsstandards zu befassen, die zu einer Datenschutzverletzung führen, kann verheerende finanzielle Folgen wie Gebühren, Bußgelder und sogar Geschäftsverluste nach sich ziehen. Dieser Artikel umfasst alle Grundlagen der PCI-Compliance für Fintech-Apps, um Sie in die richtige Entwicklungsrichtung zu bringen.

Dies würde unser Sicherheitsleitfaden für die Annahme mobiler PCI-Zahlungen beinhalten:

- Was ist PCI-DSS?

- Umfang der PCI-Compliance-Anforderungen

- Warum sich auf die PCI-DSS-Compliance konzentrieren?

- Wie kann die PCI-Compliance aufrechterhalten werden?

- Erstellen eines Plans für kontinuierliche Compliance

- Fazit

- Häufig gestellte Fragen zur PCI DSS-konformen Entwicklung mobiler Fintech-Apps

Was ist PCI-DSS?

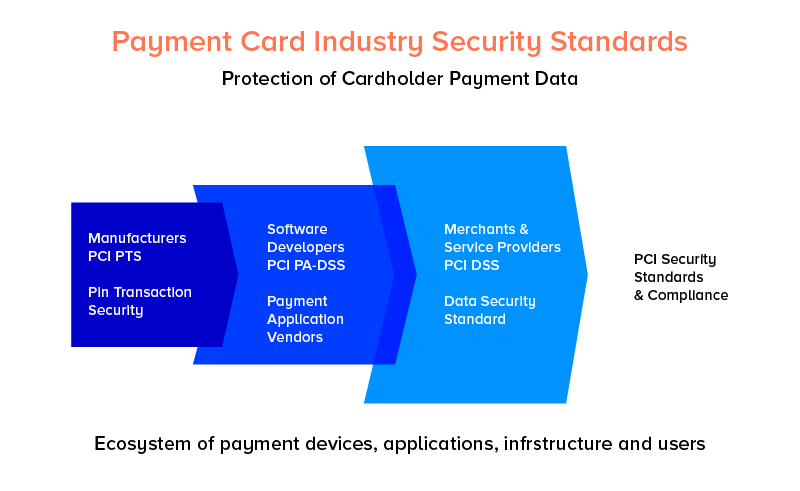

Der PCI Payment Card Industry Data Security Standard (PCI DSS) ist ein stark präskriptiver technischer Standard, der auf den Schutz von Kredit- und Debitkartendetails abzielt, die in der Branche als „Karteninhaberdaten“ bezeichnet werden. Das Ziel von PCI DSS ist es, Betrug in Bezug auf Zahlungskarten zu verhindern, indem die Daten der Karteninhaber innerhalb der Organisationen gesichert werden, die entweder Kartenzahlungen akzeptieren.

Die PCI-Compliance konzentriert sich auf IT-Services. Von der IT geleitete Compliance-Manager, die mit dem Ziel beauftragt sind, Compliance innerhalb der Organisationen zu erreichen, sollten über die erforderliche Erfahrung und das Wissen von Softwareentwicklern verfügen, um sicherzustellen , dass der Entwicklungsprozess für mobile Apps zur PCI-Compliance die Checkliste für PCI-DSS-Anforderungen erfüllt.

Lassen Sie uns nach der Definition dessen, was PCI DSS jetzt umfasst, einen Blick auf die spezifischen PCI-Entwicklungsanforderungen der Fintech-App werfen.

Umfang der PCI-Compliance-Anforderungen

Die meisten PCI-DSS-Anforderungen, die sich auf den Fintech-App-Entwicklungsprozess auswirken, fallen unter die Anforderungen 3, 4 und 6. Diese Anforderungen decken die Speicherung von Karteninhaberdaten, Verschlüsselungsverfahren, Zugriffskontrolle und die Netzwerksicherheit ab. Lassen Sie uns alle drei einzeln betrachten, um ein vollständiges Verständnis der PCI-Scope-Leitlinien zu erhalten.

PCI-Entwicklungsanforderung 3: Gespeicherte Karteninhaberdaten schützen

Die Daten des Karteninhabers sind Informationen, die auf der Zahlungskarte verarbeitet, gedruckt, gespeichert oder übertragen werden. Die Kartenzahlungs-Apps sollen die Daten der Karteninhaber schützen und eine unbefugte Nutzung verhindern – egal, ob die Daten auf der Karte aufgedruckt oder lokal gespeichert sind.

Im Allgemeinen sollten keine Daten von Karteninhabern gespeichert werden, bis dies zur Erfüllung geschäftlicher Anforderungen unbedingt erforderlich ist. Die auf dem Magnetstreifen erwähnten sensiblen Daten sollten niemals gespeichert werden, und falls Sie die PAN-Details speichern müssen, sollten sie unlesbar gemacht werden. Hier sind einige andere Dinge, die in der PCI-Compliance-Checkliste berücksichtigt werden sollten, wenn es um Anforderung 3 geht.

3.1

Die Datenspeicherungs- und Aufbewahrungszeit sollte gemäß den gesetzlichen und geschäftlichen Zwecken begrenzt werden, wie in der Richtlinie zur Datenspeicherung dokumentiert. Alle unnötigen Daten sollten mindestens vierteljährlich gelöscht werden.

3.2

Sensible Authentifizierungsdaten sollten nach der Autorisierung nicht gespeichert werden, auch wenn sie verschlüsselt sind. Emittenten können die Authentifizierungsdaten jedoch speichern, wenn es eine tragfähige geschäftliche Rechtfertigung gibt und die Daten auf sichere Weise gespeichert werden.

3.3

PAN sollte maskiert angezeigt werden. Die ersten sechs oder die letzten vier Ziffern sind die einzigen, die Sie anzeigen sollten.

3.4

PAN sollten überall dort unlesbar gemacht werden, wo sie gespeichert sind – dazu gehören digitale Medien, Protokolle, Backup-Medien und die von drahtlosen Netzwerken empfangenen Daten. Die Technologielösungen, die wir für diesen Punkt bei Appinventiv vorschlagen, umfassen eine starke Einweg-Hash-Funktion der vollständigen PAN, starke Kryptografie, Index-Token mit hochsicheren gespeicherten Pads usw.

3.5

Die Schlüssel, die für die Verschlüsselung von Karteninhaberdaten verwendet werden, sollten vor Missbrauch und Offenlegung geschützt werden.

3.6

Unternehmen sollten das geeignete Schlüsselverwaltungsverfahren und -verfahren für die kryptografischen Schlüssel, die für die Verschlüsselung der Daten der Karteninhaber verwendet werden, vollständig dokumentieren und implementieren.

PCI-Entwicklungsanforderung 4: Verschlüsseln Sie die Übertragung von Karteninhaberdaten über öffentliche, offene Netzwerke

Für Hacker ist es nicht unbedingt unmöglich, die Übertragung der Karteninhaberdaten über die offenen, öffentlichen Netze abzufangen, und es ist sehr wichtig, die privaten Daten der App vor ihnen zu schützen . Eine Möglichkeit dazu ist die Verschlüsselung der Daten .

4.1

App-Entwicklungsunternehmen sollten starke Sicherheitsprotokolle und Kryptografie wie TLS/ SSL-Pinning in iOS-Apps und Android-Lösungen verwenden, um die sensiblen Daten der Karteninhaber während der Übertragung über das öffentliche Netzwerk zu schützen.

4.2

Ungeschützte PANs sollten niemals von den Messaging-Technologien der Endbenutzer gesendet werden.

PCI-Entwicklungsanforderung 6: Entwicklung und Pflege sicherer Anwendungen

Die PCI-Anforderungen für Fintech-Apps beziehen sich auf die Entwicklung externer und interner Anwendungen, die im Rahmen der PCI DSS-Compliance für mobile Apps liegen – dies steht für jede entwickelte App, die die Daten der Karteninhaber verarbeitet, speichert und überträgt .

Die PCI-Zahlungsanwendungen, die von den Fintech-Entwicklungsunternehmen zur Verwendung durch externe Organisationen erstellt werden, sollten dem Payment Application Data Security Standard (PA-DSS) entsprechen und von PA-QSA bewertet werden.

6.1

Die Einhaltung der 6.1-Anforderung erfordert ein ordnungsgemäß dokumentiertes Software-Asset-Register von Bibliotheken und Tools, die im Softwareentwicklungszyklus verwendet werden. Jeder Eintrag im Software-Asset-Register sollte Folgendes enthalten:

- Eine Versionsnummer

- Wie und wo Software eingesetzt wird

- Klare Erklärung der Funktion, die sie bieten.

Da die Softwarebibliotheken und Tools häufig aktualisiert werden, ist es von größter Bedeutung, dass das Register kontinuierlich überprüft und auf dem neuesten Stand gehalten wird.

Sobald ein Software-Asset-Register eingerichtet ist, sollte ein Prozess implementiert werden, um jedes Element im Register regelmäßig zu überwachen, um Benachrichtigungen über Schwachstellen und die aktualisierten Versionen zu senden.

Anforderung 6.1 fordert auch eine Risikoeinstufung, die jeder Schwachstelle zugewiesen werden sollte, die in den Elementen innerhalb des Asset-Registers identifiziert wird. Die Schwachstellen sollten einer Risikobewertung unterzogen werden und müssen mit einer Risikobewertung gekennzeichnet sein, die als „Kritisch“, „Hoch“, „Mittel“ oder „Niedrig“ bezeichnet wird. Diese Risikostufen würden dann bei der Priorisierung des Patchens helfen.

6.2

Diese Anforderung baut auf der Schwachstellenüberwachung auf und verlangt, dass die Sicherheitspatches der kritischen Ebene innerhalb eines Monats nach dem Veröffentlichungsdatum des Anbieters angegangen und angewendet werden.

Die Schwachstellen-Patches, die als niedrig eingestuft werden, sollten innerhalb von 2 bis 3 Monaten nach der Veröffentlichung angewendet werden.

Es sollte ein Protokoll über die Patching-Release-Überwachung und den Patching-Prozess geführt werden, um sicherzustellen, dass die Patches innerhalb der festgelegten Zeit identifiziert und integriert werden.

6.3

Es erfordert die Verwendung eines Softwareentwicklungslebenszyklus, der auf den Best Practices der Branche basiert. Jeder Teil des Softwareentwicklungslebenszyklus sollte mit Details darüber dokumentiert werden, wie die Sicherheits- und PCI-Anforderungen für mobile Apps in den Konzeptualisierungs-, Design-, Forschungs- und App-Testprozessen der Entwicklung berücksichtigt werden.

Das Entwicklungsdokument der PCI-Zahlungsanwendung sollte ausreichend beschreibend sein, um Teile davon abzudecken, wie die App die Karteninhaberdaten verarbeitet, teilt und speichert. Um 6.3-Konformität zu erreichen, sollte das Ziel darin bestehen, die Dokumentation so anschaulich zu machen, dass sie selbst von Drittentwicklern verstanden werden kann.

Um sicherzustellen, dass die Entwickler den Entwicklungslebenszyklus einhalten, sollte der Abschluss jeder Entwicklungsphase dokumentiert und der Entwicklungsprozess regelmäßig auditiert werden.

- 6.3.1: Die Test- oder benutzerdefinierten App-Konten, Kennwörter und Benutzer-IDS sollten entfernt werden, bevor die Anwendungen für die Endbenutzer freigegeben werden.

- 6.3.2: Die benutzerdefinierten Codes sollten vor der Veröffentlichung überprüft werden, um gegebenenfalls Codierungsschwachstellen zu identifizieren.

6.4

Softwareentwicklungsunternehmen sollten den Änderungskontrollprozess für alle Änderungen an den Systemkomponenten befolgen. Diese Prozesse müssen die folgenden Anforderungen beinhalten:

- Unterschiedliche Entwicklungs- und Testumgebungen aus Produktionsumgebungen

- Unterschiedliche Aufgaben zwischen Entwicklungs-/Test- und Produktionsumgebung

- Produktionsdaten dürfen nicht für Entwicklungs- oder Testzwecke verwendet werden

- Testdaten sollten aus den Systemkomponenten entfernt werden, bevor sie aktiv werden oder in Produktion gehen.

6.5

Es erfordert, dass das Fintech-Softwareentwicklungsunternehmen und die Entwickler von Finanz -Apps in den sicheren Codierungsmethoden geschult werden, die auf die Codierungssprachen der App abgestimmt sind. Die Codierungstechniken sollten auf den Best Practices der Branche basieren und dokumentiert werden, um sicherzustellen, dass das Team sie vollständig befolgt.

6.6

Bezahl-Apps, die der Öffentlichkeit zugänglich sind, wie die Web-Apps, auf die über das Internet zugegriffen werden kann, sollten entweder durch eine Web Application Firewall (WAF) oder durch einen strengen Vulnerability-Scanning-Prozess für Webanwendungen geschützt werden.

In Anbetracht der Bedeutung dieser PCI-Anforderung und der Art und Weise, wie sie ein Mindestmaß an Sicherheitskontrollen festlegt, entscheiden sich einige sicherheitsbewusste Organisationen für einen „Gürtel und Hosenträger“-Ansatz für die Sicherheit ihrer Webanwendungen.

Warum sich auf die PCI-DSS-Compliance konzentrieren?

Für neue Unternehmen oder Startups, die mit großen Finanzdienstleistern zusammenarbeiten müssen, ist PCI DSS nicht verhandelbar.

Die Gründe, warum sie eine Konformität in Betracht ziehen sollten, liegen in der Tatsache, dass PCI Maßnahmen verbessert und die Glaubwürdigkeit gegenüber Kunden und anderen Organisationen erhöht und zeigt.

Während es für ein Startup nicht wichtig ist, ein vollständiges PCI-DSS-Compliance-Audit zu durchlaufen, was möglicherweise kostspielig ist, ist es von Vorteil, die richtige Beratung einzuholen, um von einem vernünftigen Standpunkt aus zu helfen und den Ball in Bewegung zu bringen.

Solche Konsultationen sind als Quality Security Assessors bekannt und wurden vom PCI Security Standards Council vorbereitet und zertifiziert, um Organisationen bei der Durchführung von Bewertungen zum Umgang mit Kreditkarteninformationen zu unterstützen.

Diese Assessoren sind besonders nützlich für neue Unternehmen, da sie echte Lösungen für die überwältigendsten Compliance-Anforderungen gesehen haben.

Wie kann die PCI-Compliance aufrechterhalten werden?

Die Phasen der PCI-DSS-Compliance lassen sich in zwei Teile unterteilen: Der erste Teil besteht darin, einen PCI-DSS-Compliance-Status zu erreichen – der durch die Erstellung einer PCI-Compliance-Checkliste sichergestellt werden kann – und der zweite Teil ist die Aufrechterhaltung einer PCI DSS-Konformitätsstatus.

Der zweite Teil – die Einhaltung der PCI-DSS-Konformität ist ein schwer zu erreichender Zustand, häufig aufgrund der falschen Annahme, dass es bei der Einhaltung der PCI-DSS-Audit-Checkliste einfach darum geht. Die Formel zur Aufrechterhaltung der Compliance besteht darin, Prozesse zu entwickeln, die einen kontinuierlichen PCI-konformen Zustand liefern.

Das Führen detaillierter Aufzeichnungen über die Sicherheitsprozesse und das Implementieren der Aufsicht durch das Management ist ein notwendiger Ansatz, um zu verhindern, dass Selbstgefälligkeit in das System eindringt, und um sicherzustellen, dass ein PCI-DSS-Compliance-Status jederzeit überprüft werden kann.

Erstellen eines Plans für kontinuierliche Compliance

Kontinuierliche Compliance stellt sicher, dass Ihre Arbeitsumgebung dem Standard entspricht und für den Schutz von Kundeninformationen geeignet ist. Compliance umfasst mehr als die Erfüllung aller Anforderungen auf einer Checkliste. Sie müssen überlegen, wie diese Notwendigkeiten auf Ihre spezielle Agenda zutreffen, damit Sie den Betrieb entsprechend ändern können. Einige Schritte, die Sie ergreifen können, um eine kontinuierliche Compliance zu gewährleisten, umfassen:

- Ein Plan für die Zugangskontrolle

- Richtlinienentwicklung zur Ausrichtung an PCI-Anforderungen

- Führen und pflegen Sie detaillierte Aufzeichnungen

- Aufsichtsverwaltung

- Regelmäßige Tests zur Messung von Schwachstellen

Fazit

Da alles von der Sicherheit der Endbenutzer bis hin zur Zukunft Ihres Unternehmens von der richtigen Implementierung und Aufrechterhaltung der PCI-DSS-Compliance abhängt, müssten Sie sich an ein Fintech-App-Entwicklungsunternehmen wenden , das die Formalitäten der Compliance in- und auswendig versteht. Das Unternehmen kann sich in Ihrem Heimatgebiet oder in einem anderen Teil der Welt befinden, Sie können beispielsweise Fintech-App-Entwicklungsunternehmen in den USA auswählen . Stellen Sie sicher, dass Sie das Beste auswählen, um qualitativ hochwertige Ergebnisse zu erzielen. Überprüfen Sie in jedem Fall die Expertise und das Wissen der Agentur, bevor Sie etwas abschließen.

Häufig gestellte Fragen zur PCI DSS-konformen Entwicklung mobiler Fintech-Apps

F. Was sind die PCI-Compliance-Stufen?

PCI DSS wird von allen Organisationen verlangt, die die Daten von Fahrzeughaltern speichern, verwenden oder übertragen, um ihre Geschäfte zu führen. Doch die Anforderungen variieren je nach Geschäftsvorfall – was die Compliance in vier Stufen einteilt.

Stufe 4: Die Händlerverarbeitung beträgt weniger als 20.000 Transaktionen pro Jahr

Stufe 3: Die Händlerverarbeitung liegt im Bereich von 20.000 bis 1 Million Transaktionen pro Jahr

Stufe 2: Die Händlerverarbeitung umfasst zwischen 1 und 6 Millionen Transaktionen pro Jahr

Stufe 1: Die Händlerverarbeitung umfasst mehr als 6 Millionen Transaktionen pro Jahr.

F. Was ist PCI DSS?

Es handelt sich um eine Reihe von gesetzlich vorgeschriebenen Standards, die darauf abzielen, die Daten der Karteninhaber innerhalb der Anwendung und innerhalb der Organisation, die die Informationen speichert, zu schützen.

F. Was bedeutet PCI-Compliance für das Fintech-App-Geschäft?

Ein PCI-konformes Fintech-App-Unternehmen ist rechtlich bereit, die Kartendaten der Benutzer für ihren Prozess zu umgehen. Fintech-Unternehmen, die nicht PCI-konform sind, dürfen die sensiblen Daten von Karteninhabern nicht umgehen und können mit schwerwiegenden finanziellen Konsequenzen wie Gebühren, Bußgeldern und sogar Geschäftsverlusten rechnen. Konsequenzen wie diese machen die PCI-Compliance-Softwareentwicklung für Fintech-Apps zu einem absoluten Muss.

F. Wie werde ich PCI-konform?

Es gibt fünf Hauptpunkte, die in Ihre PCI-Compliance-Checkliste aufgenommen werden sollten:

- Analyse Ihres Compliance-Levels

- Ausfüllen des Fragebogens zur Selbsteinschätzung

- Notwendige Änderungen vornehmen/Mängel füllen

- Ausfüllen einer Konformitätsbescheinigung

- Einreichung von Papierkram

F. Ist ein PCI-DSS-Zertifikat erforderlich, wenn Payment Gateway verwendet wird?

Ja, es ist erforderlich. Die Payment-Gateway-Integration befreit Sie nicht von der Notwendigkeit, ein PCI-DSS-Zertifikat zu erwerben, da Sie die Zahlungsinformationen in mehr oder weniger nennenswertem Umfang selbst verwalten. In jedem Fall bestimmt die Art und Weise, wie Sie Ihrer Anwendung oder Website ein Zahlungsgateway hinzufügen, den Grad der Konformität.

F. Welche Beziehung besteht zwischen PA DSS und PCI DSS?

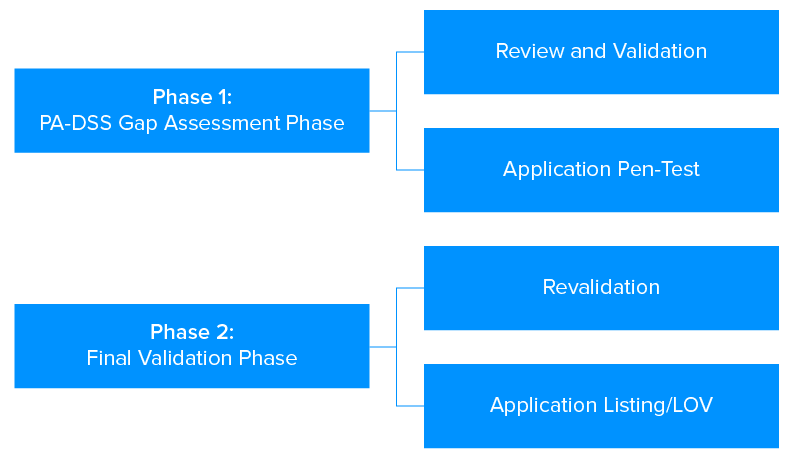

Der PA DSS ist der Standard für Entwickler und Integratoren von mobilen Zahlungsanwendungen, die Karteninformationen für die Autorisierung und Abwicklung von Zahlungen verwenden. Um die PA DSS-Konformität zu erreichen, sollten die Apps an Dritte verkauft, vertrieben oder lizenziert werden. Die Einhaltung von PA DSS ist in zwei Phasen unterteilt –

Die Einhaltung der Anforderungen von PA DSS hilft Ihnen dabei, PCI DSS-konform zu werden.