Die Zunahme von Phishing in wochenlangen Notfällen: Best Practices und Authentifizierung, um sich zu verteidigen

Veröffentlicht: 2020-04-28In diesem Artikel

Warum nehmen Missbrauchsversuche zu? Denn im Moment sind die Empfänger anfälliger. Schauen wir uns die Schritte, die Unternehmen unternehmen können, und die Vorteile von DKIM-, DMARC- und – in Zukunft – BIMI-Systemen an.

Cyberkriminelle versuchen immer, schwierige Zeiten auszunutzen, um ihre Betrügereien zu verbreiten , sei es Phishing , Betrug oder andere Arten von Missbrauch. Die Wochen, die wir erlebt haben, sind in der Tat keine Ausnahme.

Was ist die Grundlage für dieses „Momentum“ von Cyberkriminellen? Sie hoffen, dass sich der Empfangsfilter in diesen Wochen lockert, was eine unbegründete Hypothese ist, und dass die Empfänger anfälliger werden und dazu neigen, mit der Kommunikation in ihrem Posteingang zu interagieren.

Diese zweite Hypothese ist tatsächlich begründet, wie in unserem vorherigen Blogbeitrag gezeigt. Dort berichteten wir, dass die Öffnungsraten und Klicks im März deutlich über dem Durchschnitt für den Rest des Jahres lagen .

Wir waren immer an vorderster Front im Kampf gegen alle Arten von Missbrauch per E-Mail, indem wir die Diskussion bereichern und alles in unserer Macht Stehende tun, um die Verbreitung betrügerischer Kommunikation zu verhindern. Heute möchten wir Ihnen eine genauere Vorstellung davon geben, wie Phishing-Versuche aussehen, sowie einige Hinweise, wie Sie sich gegen Cyberkriminalität wehren können .

MailUp hat im Laufe der Jahre solide, globale Beziehungen zu ISPs und Blacklists aufgebaut . Wir alle tauschen ständig Informationen über Richtlinien, Praktiken und Probleme aus. Jeder, der MailUp helfen möchte, einen besseren Service zu bieten oder zusammenzuarbeiten, ist willkommen. Bitte schreiben Sie uns an abuse@mailup.com .

Während des aktuellen Notfalls gemeldete Phishing-Fälle

Uns sind zahlreiche Missbrauchsversuche bekannt geworden, auch wenn diese die MailUp-Infrastruktur nicht betrafen. Diese können in zwei Makrokategorien gruppiert werden :

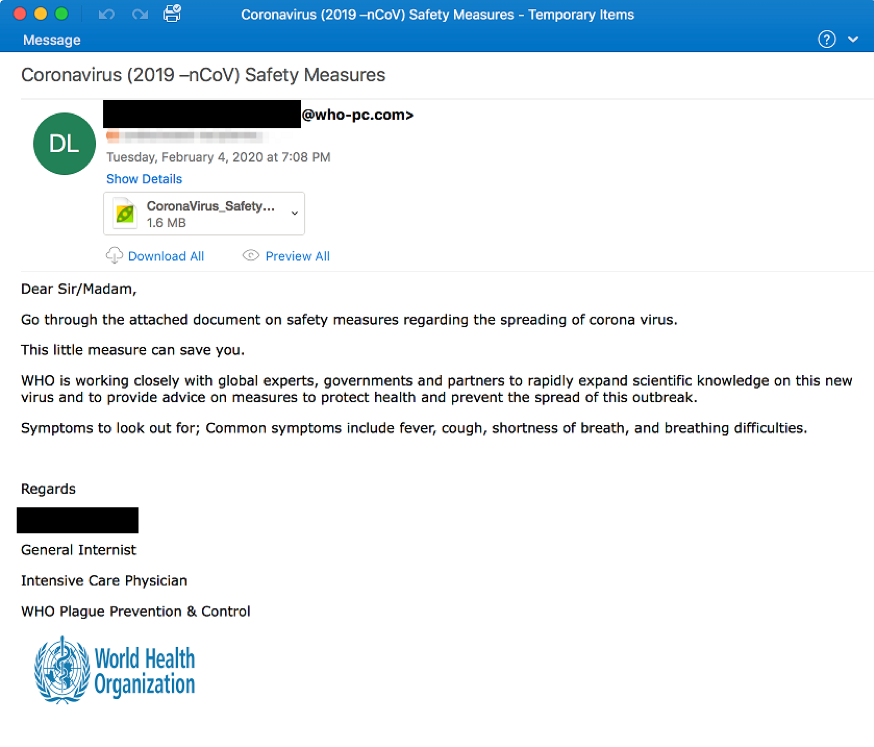

1. Phishing-Versuche, die als institutionelle Kommunikation getarnt sind. Einige Beispiele für solche Versuche finden Sie in diesem Beitrag.

2. Malware, die über eine Website übertragen wird, die der Infektionskarte der Johns Hopkins University ähnelt.

Unsere SpamHaus-Freunde haben die allgemeine Situation in diesem Blogbeitrag zusammengefasst.

Best Practices zur Abwehr von Phishing

Obwohl wir uns bewusst sind, dass Phishing nicht vollständig gelöst werden kann, werfen wir einen Blick auf Best Practices, die diese Art von Problem entmutigen (wenn nicht sogar verhindern ) können:

- Versuchen Sie immer, Ihre Markenidentität in den von Ihnen gesendeten Nachrichten erkennbar zu machen. Dies mag trivial erscheinen, ist es aber nicht: Diejenigen, die Phishing betreiben, können niemals alle Details, die Teil Ihrer digitalen Identität sind, vollständig kopieren, selbst wenn sie versuchen, Ihr Logo zu replizieren.

- Verwenden Sie in Ihren offiziellen Mitteilungen keine „Lookalike“- oder „Cousin“ -Domains . Wenn Empfänger Mitteilungen von Domains wie „brandname-email.com“ erwarten, dann könnten sie fälschlicherweise legitime Domains in Betracht ziehen, die dies nicht sind (z. B. „brandname-email.com“ oder „brandname-mail.com“). Verwenden Sie immer Ihre Domain und, wenn Sie die Abläufe differenzieren möchten, übernehmen Sie Subdomains (email.brandname.com), wie in den von der M3AAWG veröffentlichten Best Practices angegeben.

- Achten Sie darauf, welche Domäne in der DKIM-Signatur verwendet wird, und versuchen Sie, wenn möglich, diese Domäne mit der abzugleichen, die Sie als Absender verwenden.

- Veröffentlichen Sie eine entsprechende DMARC-Richtlinie (Quarantäne / Ablehnung), um die Reputation Ihrer Domains zu schützen. Obwohl Angreifer weiterhin ähnliche Domains verwenden werden, wird ihre Wahrscheinlichkeit, Empfänger zu täuschen, erheblich reduziert. Außerdem sind Sie so bereit, die Neuigkeiten des E-Mail-Marketing-Ökosystems (z. B. BIMI) in Zukunft optimal zu nutzen.

Sie fragen sich, was die Abkürzungen DKIM, DMARC und BIMI bedeuten? Lassen Sie uns etwas Licht ins Dunkel bringen.

Authentifizierungen: was sie sind und wozu sie dienen

DKIM

DKIM (Akronym für DomainKeys Identified Mail) ist ein E-Mail-Authentifizierungssystem. Durch Hinzufügen einer verschlüsselten Signatur kann der Empfänger überprüfen, ob die Nachricht zwischen dem Senden und Empfangen zumindest in ihren grundlegenden Bereichen geändert wurde.

Unser öffentlicher Schlüssel DKIM muss nämlich zu Ihren Web-Domain-Einstellungen hinzugefügt werden und alle E-Mails, die wir für Sie versenden, werden mit einer bestimmten Signatur versehen.

Die Verschlüsselung dieser Signatur basiert auf einigen Elementen jeder versendeten E-Mail und ist daher für jede Nachricht eindeutig. Bei der Analyse Ihrer E-Mail entschlüsselt der empfangende Mailserver die Signatur mit dem oben genannten öffentlichen Schlüssel. Es generiert dann einen neuen Hash-String basierend auf den gleichen Elementen. Die E-Mail gilt als DKIM-authentifiziert, wenn zwischen der entschlüsselten Signatur und dem neuen Hash-String eine Übereinstimmung besteht. Hier ist ein Beispiel für eine DKIM-Signatur:

DKIM-Signatur: v=1; a=rsa-sha256; c = entspannt/entspannt; s=transaktional; d=mailup.com ;

h=Von:Bis:Datum:Betreff:MIME-Version:Content-Type:List-Id:List-Unsubscribe:Message-ID; i=news-it@mailup.com;

bh=eFMbGLxi/7mcdDRUg+V0yHUTmA1F4EXExVBQxIxBr2I=;

b=ra3pGFHHvCr9OZsm9vnOid……..Yj00/+nTKs=

Wenn die Nachricht eine gültige Signatur hat (dh nicht manipuliert), dann teilt die Signaturdomäne – gekennzeichnet durch das Tag d= – den Empfängern mit, wer Sie sind, die dann die Mail entsprechend bearbeiten. Die Reputationsbewertungssysteme der wichtigsten Mailbox-Anbieter haben dieser Kennung im Vergleich zu anderen (zB der IP) zunehmend Gewicht beigemessen. Heutzutage ermöglichen einige Anbieter (zB Gmail) die Überwachung der Reputation anhand dieser Kennung. Kurz gesagt, dies ist zu einem obligatorischen Element für die Bereitstellung von Kommunikation geworden.

Die DKIM-Konfiguration erfolgt durch die Konfiguration von DNS-Einträgen. Dies ist keine schwierige Operation. Es ist jedoch unmöglich, eine einheitliche personalisierte Signatur für alle Kunden zu haben, gerade weil eine DKIM-Signatur obligatorisch ist.

Aus diesem Grund verwenden alle großen ESPs eine oder mehrere Signaturen ihrer Servicedomänen. Dies gewährleistet die Einhaltung von Best Practices, erzeugt jedoch eine Art „gemeinsamen Ruf“ unter allen Kunden in diesem Cluster. Dies ist in bestimmten Fällen möglicherweise nicht optimal (insbesondere wenn einige Kunden viel größere Volumina haben oder eine niedrigere Leistung erbringen als andere).

Aus diesem Grund bietet die MailUp-Plattform die Möglichkeit, Ihre eigene Domain als DKIM-Signatur zu verwenden. Wir stehen allen Kunden durch unsere Zustellbarkeitsberatung für diejenigen zur Verfügung, die weitere Informationen suchen oder Hilfe bei der Konfiguration von DKIM-Datensätzen benötigen.

Schützen Sie Ihre Mailings

Noch kein MailUp-Kunde? Kontaktieren Sie uns

DMARC

Im Wesentlichen ermöglicht DMARC einem Domain-Inhaber, der auch der Absender von E-Mail-Nachrichten ist, E-Mail-Anbieter aufzufordern, keine unautorisierten Nachrichten zuzustellen, die scheinbar von seiner Domain stammen . Wie Sie vielleicht schon vermutet haben, ist dies ein nützlicher Mechanismus, um Phishing- und Spoofing-Angriffe zu verhindern.

Aus technischer Sicht ist DMARC (Domain-based Message Authentication,Reporting & Conformance) ein auf DKIM- und SPF-Authentifizierung basierendes System, das den empfangenden Servern (z. B. Gmail, Yahoo, Libero usw.) hilft zu wissen, was zu tun ist, wenn eine Nachricht nicht verschönert . Zu diesem Zweck ermöglicht es dem E-Mail-Absender, eine „ Richtlinie “ zu veröffentlichen, um den empfangenden Servern Anweisungen zum Umgang mit Authentifizierungsproblemen zu geben. Darüber hinaus bietet DMARC einen Berichtsmechanismus für die ergriffenen Maßnahmen, basierend auf der Richtlinie. Auf diese Weise koordiniert es die Ergebnisse von DKIM und SPF und legt fest, unter welchen Umständen die für den Endempfänger oft sichtbare Absender-E-Mail-Adresse als legitim angesehen werden kann.

Finanzinstitute und andere Unternehmen, die Phishing- und Spoofing-Angriffen ausgesetzt sind, können sich am besten durch die Implementierung einer DMARC-Richtlinie schützen.

Die falsche Konfiguration eines DMARC-Eintrags kann die Zustellbarkeit erheblich beeinträchtigen, nicht nur für über uns versendete E-Mails, sondern auch für alle von einer DMARC-fähigen Domäne gesendeten Mitteilungen (zB E-Mails von Mitarbeitern an externe Empfänger). Das heißt, wir empfehlen Ihnen, einen Experten für Zustellbarkeit zu konsultieren, um eine ordnungsgemäße Umsetzung der DMARC-Richtlinie zu erfahren .

BIMI

BIMI (Brand Indicators for Message Identification) steht für die nahe Zukunft des E-Mail-Marketings.

Derzeit wurde es nur von der Verizon Media Group (mit anderen Worten Yahoo! & AOL) übernommen, jedoch mit einer Verpflichtung von Google. BIMI ist ein herstellerunabhängiger Standard, der es Marken ermöglicht, ihr verifiziertes Logo im Posteingang des Empfängers für vollständig authentifizierte E-Mails (DMARC) anzuzeigen .

BIMI ermutigt große Marken, eine angemessene E-Mail-Authentifizierung einzuführen, insbesondere DMARC, wenn sie Massennachrichten an Verbraucher senden. Sender, die sich zur Implementierung von DMARC verpflichten, werden mit der Anzeige ihres Logos belohnt. Dies erhöht sowohl den Wiedererkennungswert als auch das Vertrauen.

Zusammenfassend

Wie Sie vielleicht bemerkt haben, empfehlen wir Ihnen, die Kontrolle im Voraus zu übernehmen. Wir sind sicher, dass diese Reihe von Implementierungen in Bezug auf Missbrauchsschutz und Versandqualität Früchte tragen wird .

Tatsächlich reicht es nicht aus, nur zu senden. Spam, veraltete Datenbanken und falsche Einstellungen können die Zustellrate reduzieren und den Ruf Ihrer Marke schädigen. Um sich vor Risiken zu schützen, können Sie sich auf die Dienste der Deliverability Suite verlassen. Die kundenspezifischen Konfigurationen und die ständige Überwachung sorgen immer für eine sichere Zustellbarkeit.