Der Schutz von Posteingängen ist eine Bürgerpflicht

Veröffentlicht: 2020-03-17Seit den Wahlen von 2016 liegt ein kritischer Fokus auf den Mechanismen, die wir nutzen, um uns am politischen Prozess zu beteiligen, Themen zu diskutieren, Nachrichten zu lesen und uns letztendlich an der verfassungsmäßig verankerten Aktivität des Wählens zu beteiligen. Obwohl E-Mail den Abstimmungsprozess tangiert, ist sie nichtsdestotrotz ein kritischer Bestandteil unseres täglichen Lebens, sowohl privat als auch beruflich, und oft die erste Salve bei einem Cyberangriff. Phishing ist natürlich ein Social-Engineering-Angriff per E-Mail, aber die Auswirkungen eines erfolgreichen Phishing-Angriffs können weitreichend und unendlich verheerend sein.

David Ingram hat es in einem kürzlich erschienenen Artikel über Phishing-Angriffe auf Burisma und demokratische Präsidentschaftskandidaten am besten ausgedrückt: „Das Knacken von Computersystemen ist schwierig. Leute knacken? Nicht so schwer.“ Präsidentschaftskandidaten wurden nicht nur vor Finanzbetrug gewarnt, sondern auch vor den Versuchen staatlich geförderter Hacker, die die Wahlen 2020 zum Scheitern bringen wollen.

Im Jahr 2016 haben wir gesehen, wie es 29 E-Mails gelungen ist, unsere Wahlen zu stören. Phishing bleibt der primäre Vektor, der zu groß angelegten Datenschutzverletzungen und anderen Formen von böswilligem Hacking führt. Letztes Jahr haben wir uns angesehen, wie Präsidentschaftskandidaten E-Mail als Teil ihrer Kampagnen nutzen. Das Feld der Kandidaten war damals viel größer, sodass wir zahlreiche Beispiele und Geschmacksrichtungen von E-Mails untersuchen mussten. Aus dieser Untersuchung haben wir festgestellt, dass fast 50 % der Kampagnen entweder keinen DMARC-Eintrag (Domain Messaging Authentication Reporting and Conformance) aufwiesen oder eine DMARC-Prüfung ihrer E-Mails nicht bestanden.

Zur Erinnerung: DMARC ist eine Richtlinie, die Absender im Domain Name System (DNS) veröffentlichen können, die empfangende Domains wie Gmail und andere darüber informiert, was mit ihren Nachrichten zu tun ist, falls sie andere E-Mail-Authentifizierungsprüfungen nicht bestehen. Die Richtlinie ist vorgeschrieben und kann diese Domänen anweisen, keine betrügerischen Nachrichten zu übermitteln, die sich als legitime Absender ausgeben. Dies ist ein unglaublich mächtiges Werkzeug, das die Bemühungen von Hintermännern vereiteln könnte, die sich bei ihren Angriffen auf Spoofing verlassen.

Der mangelnde Fokus auf DMARC und die Sicherheit von Sendedomänen/Sendeadressen beschränkt sich nicht nur auf politische Absender. Ganz im Gegenteil, der private Sektor hat DMARC bei der Durchsetzung nicht aktiv angenommen – die überwiegende Mehrheit der sendenden Welt hat entweder keinen DMARC-Eintrag veröffentlicht oder hat dies nicht bei der Durchsetzung getan. Diese mangelnde Akzeptanz verdeutlicht die Bedeutung von Plattformen wie Twilio SendGrid, die insbesondere in einer so kritischen Zeit in Amerika stark in unsere Compliance- und Anti-Missbrauchs-Arbeit investieren.

Ein ganzheitlicher Ansatz

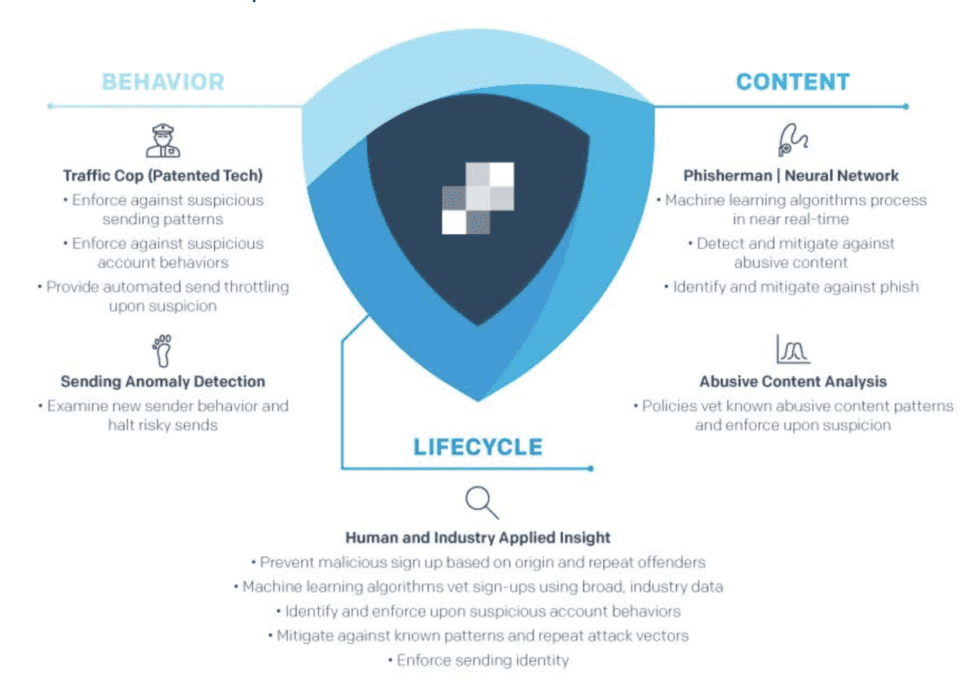

Da die Wahlen 2020 im Gange sind und E-Mails aufgrund ihrer Rolle im Jahr 2016 unter die Lupe genommen werden, erscheint ein kurzer Rückblick darauf, wie Twilio SendGrid verhindert, dass missbräuchliche E-Mails unser System verlassen, angebracht.

Im vierten Quartal 2019 hielt Twilio SendGrid eine Posteingangsschutzrate von 99,99 % aufrecht und stellte während der Feiertage neue Volumenrekorde auf. Die Inbox Protection Rate ist ein Maß für die von Twilio SendGrid vierteljährlich verarbeiteten Nicht-Phishing-E-Mails.

Skalierte Self-Service-SAAS-Plattformen, unabhängig von ihrer Funktion oder ihrem Markt, sind alle der Gefahr ausgesetzt, von böswilligen Akteuren als Waffe eingesetzt zu werden. Je größer der Umfang, desto schwieriger wird es, schlechte Akteure zu identifizieren und zu stoppen, die die Tools verwenden, auf die sich legitime Benutzer im Rahmen ihrer Geschäfte verlassen. Wir können nicht genug betonen, wie wichtig es ist, Compliance-Bedenken mit skalierbaren Lösungen zu begegnen, die sich an die Geschwindigkeit der sich ständig verändernden Bedrohungen anpassen können. An zweiter Stelle nach dem tatsächlichen Stoppen der Bedrohungen steht das Messen und Benchmarken der Wirksamkeit dieser Lösungen in der Hoffnung, sie kontinuierlich zu verbessern und Transparenz und Bewusstsein auf dem Markt zu schaffen.

Wir nehmen eine 360-Grad-Ansicht des Datenverkehrs und der Absender, um zu verstehen, wie sich neue Konten anmelden und wie sie sich verhalten. Bei Bedarf wenden wir Drosselungs- und Ratenbegrenzungen an, bis unsere Systeme feststellen, dass die Sendemuster legitim sind.

Prozesse des maschinellen Lernens (ML) scannen Inhalte nahezu in Echtzeit auf Missbrauchsvektoren, die auf Phishing hindeuten. Erinnern wir uns, Spam ist subjektiv: Der Spam einer Person ist der Schinken einer anderen Person. Phishing ist jedoch objektiv schrecklich und hat auf unserer Plattform nichts zu suchen, daher trainieren wir unsere Algorithmen aktiv, um es zu finden und zu verhindern, dass es gesendet wird.

Gegen ein Verhaltens-Framework und speziell entwickeltes ML stützen sich Menschen, die in der Lage sind, die maschinellen Ergebnisse zu überprüfen, Muster zu untersuchen, Wiederholungstäter im Auge zu behalten, gegebenenfalls neue Spannungen einzuführen und Gegenmaßnahmen zu ergreifen, denn seien wir ehrlich: Bösewichte entwickeln ihre Angriffsvektoren mit erschreckender Geschwindigkeit . Sie entwickeln nicht nur ihre Angriffe weiter und verbringen Zeit damit, Plattformen vorsichtig auf Lücken in ihrer Verteidigung zu untersuchen, sie wechseln häufig die Plattform oder wenden Verteilungstaktiken an, um so viele Plattformen wie möglich zu nutzen, um es schwieriger zu machen, die Quelle eines Angriffs zu lokalisieren.

Jenseits der Staatsbürgerkunde

Da ausländische Unternehmen Phishing-E-Mails verdoppeln, um in unser aktuelles Wahlsystem einzugreifen, ist es von entscheidender Bedeutung, einen Phishing-freien E-Mail-Fluss aufrechtzuerhalten, um zu verhindern, dass schlechte Akteure den Wahllärm ausnutzen, um unschuldige Menschen mit sozialen Medien zu bombardieren konstruierte Angriffe. Nur so können wir unser Geschäft sicher skalieren und unsere Kunden schützen. Daher ist unser Fokus auf Compliance nicht nur ein vorbeugendes Mittel gegen die schlimmsten Tendenzen böswilliger Akteure, sondern Teil eines Plans zur Geschäftskontinuität, der sicherstellt, dass die Geschäftskommunikation unserer Kunden nicht durch die Versuche bösartiger Akteure behindert wird, ihre Marken und die unserer Kunden zu missbrauchen. Kunden.

Was Sie tun können, um einen Unterschied zu machen

Der Weg, die Kunden unserer Kunden vor Phishing zu schützen, ist klar: Bei der Skalierung unserer Plattform muss die Einhaltung von Vorschriften immer Priorität haben. Ebenso müssen wir uns dafür einsetzen und unseren Kunden Tools zur Verfügung stellen, um die Veröffentlichung von DMARC bei der Durchsetzung zu vereinfachen, da es sich um eine äußerst wirksame Rüstung handelt, die ihre Marke und ihre Kunden vor Spoofing und böswilligen Angriffen schützt. Und wir müssen weiterhin mit Organisationen wie der Messaging Malware Mobile Anti-Abuse Working Group (M3AAWG) und anderen gleichgesinnten Organisationen zusammenarbeiten, die öffentliche, private und Strafverfolgungsbehörden an einen Tisch bringen, um einen gemeinsamen Feind zu bekämpfen. Aber es gibt bestimmte Dinge, die Sie tun können, um sicherzustellen, dass Sie nicht Opfer eines Phishing-Angriffs werden, einschließlich:

- Stellen Sie Sender Policy Framework (SPF) auf Ihren Sendedomänen bereit, um zulässige IPs einer bestimmten Sendedomäne für ausgehenden Datenverkehr zuzuordnen.

- Richten Sie einen Domain Keys Identified Mail (DKIM)-Eintrag für Ihre sendenden Domains ein und veröffentlichen Sie ihn, um die Integrität Ihrer E-Mails sicherzustellen, indem Sie öffentliche/private Schlüsselpaare nutzen.

- Stellen Sie sicher, dass Ihre E-Mail-Server STARTTLS nutzen, um sicherzustellen, dass Nachrichten während der Übertragung verschlüsselt werden.

- Richten Sie Ihre E-Mail-Authentifizierungsdatensätze aus, um Kontinuität beim Versenden von E-Mails zu schaffen

- Beschränken Sie, wer E-Mails in Ihrem Namen senden kann – in großen Organisationen mit mehreren Abteilungen, die E-Mails in einem Fall zu Marketingzwecken und in einem anderen zu Transaktionszwecken nutzen, kommt es häufig zu unkontrolliertem Messaging.

- Veröffentlichen Sie bei der Durchsetzung einen DMARC-Eintrag (Domain-based Messaging Authentication Reporting and Conformance), der empfangende Domänen anweist, Nachrichten abzulehnen, die entweder eine SPF- oder DKIM-Prüfung oder beide nicht bestehen.

- Verwenden Sie die Multi-Faktor-Authentifizierung für alle Ihre Internetkonten (sofern verfügbar) und insbesondere für Ihre E-Mail-Konten, sowohl privat als auch geschäftlich. Die Multi-Faktor-Authentifizierung hat sich als zu 99,9 % wirksam erwiesen, um Kontoübernahmen zu stoppen. Um auf den Rat von David Ingram zurückzukommen, ist das Knacken von Systemen schwierig, das Knacken von Menschen nicht. Daher ist das Erfordernis mehrerer Formen der Authentifizierung für den Zugriff auf Systeme so, als würde man seine eigene Neugier untermauern und sicherstellen, dass man nicht überwältigt wird.

- Wenn es zu gut klingt, um wahr zu sein, oder etwas außerhalb des Rahmens liegt, scheuen Sie sich nicht, es über andere Kanäle zu bestätigen. Das ist richtig, wenn Sie eine E-Mail erhalten, die auch nur im geringsten verdächtig klingt, von jemandem, den Sie kennen, oder der Sie auffordert, etwas zu tun, das Ihren Verstand anregt, zögern Sie nicht, zum Telefon zu greifen. Das Konto des Absenders könnte kompromittiert werden, daher ist die Verwendung einer alternativen Methode zur Kontaktaufnahme eine Möglichkeit, sicherzustellen, dass die Bestätigung vom tatsächlichen Kontoinhaber kommt und nicht von einem schlechten Schauspieler, der darin lauert.