Was ist kryptografischer Hash? [ein Leitfaden für Anfänger]

Veröffentlicht: 2019-08-07Inhaltsverzeichnis

Was ist ein kryptografischer Hash?

Kryptografischer Hash erklärt

Eigenschaften der kryptografischen Hash-Funktion

Gängige Hashing-Algorithmen

Hashing in Kryptowährungen

Hash-Funktionen im Passwortspeicher

Einpacken

Die Chancen stehen gut, dass Sie und Ihre Freunde sich früher einen Code ausgedacht haben, um sich gegenseitig Nachrichten zu übermitteln, die sonst niemand verstehen konnte. Zumindest kannten Sie solche Leute.

Einige Leute wie diese nahmen dieses Spiel ernst und machten es zu einer Karriere.

Andere wurden Magier – die sogenannten Mentalisten. Mithilfe von Codes nutzen sie ihre „mentalen Kräfte“, um Karten, Zahlen usw. zu erraten.

Aus diesem einfachen Kinderspiel wurde das, was als Verschlüsselung, Hashing und alle anderen Funktionen bekannt ist, die aus einer bestimmten Eingabe scheinbar unlesbaren Code erzeugen.

Heute tauchen wir in die magische Welt der Codierung ein, um zu sehen, was ein kryptografischer Hash ist, sein Innenleben und seine Anwendungen.

Lassen Sie uns also ohne weiteres direkt einsteigen.

Was ist ein kryptografischer Hash?

Die kryptografische Hash-Funktion ist eine Art von Hash-Funktion, die für Sicherheitszwecke verwendet wird . Es hat mehrere Eigenschaften, die es von der nicht-kryptografischen unterscheiden. Lassen Sie es uns Schritt für Schritt aufschlüsseln.

Was ist ein Hash?

Hashing ist die Methode zum Komprimieren von Daten.

Dennoch ist es nicht die typische Komprimierung, die jeder kennt, wie eine .zip- oder .rar-Datei.

Beim Hashing wird mithilfe eines Hash-Algorithmus ein Code für die Daten erstellt . Der Code stellt eine Zeichenfolge dar, die als „Fingerabdruck“ dieser Datei dient.

Wir alle wissen, dass Fingerabdrücke klein sind, aber sie enthalten eine riesige Menge an Daten. Wissen Sie, Dinge wie unsere Namen, Gesichter, Adressen und andere sensible Informationen. Hashing ist ähnlich – es nimmt ein Datenstück beliebiger Größe und wandelt es in eine relativ kleine Zeichenfolge um.

Unabhängig von der Größe der Eingabe erhalten Sie beim Hashing immer eine Ausgabe mit fester Länge .

Beispiele für Hash-Funktionen

Hier ist also ein Beispiel dafür, wie dies geschieht. Für diese Demonstration verwenden wir den 256-Bit-Secure- Hashing-Algorithmus , bekannt als SHA-256. Es ist einer der gebräuchlichsten Hashing-Algorithmen und wie sich herausstellt – wird er auch von Bitcoin verwendet .

| Nachricht | Hash der Nachricht |

| Hi | 3639EFCD08ABB273B1619E82E78C29A7DF02C1051B1820E99FC395DCAA3326B8 |

| Willkommen bei der TechJury | B7FFC27E0A6F559E1F63A927B6132A42124CC790F9EFD0FCFF4C3B653AA0DF4B |

| (Der Inhalt dieses gesamten Artikels) | 9247D0E6C7A2A45976DCC3D2393A52658B6DDFC846d8AF5743400EA12FB9DE74 |

Sehen Sie, obwohl die Nachrichten unterschiedlich lang sind, erhalten sie alle einen 64-stelligen Hash. Dies wird auch als Hashwert oder Digest bezeichnet .

Sie erhalten das gleiche Ergebnis mit fester Länge, wenn Sie ein Buch oder sogar den Inhalt einer ganzen Bibliothek hashen. Sie können dies auch mit anderen Arten von Daten tun – Videos, Bilder usw.

Das Tolle an Hashes ist, dass Sie selbst bei kleinsten Änderungen einen völlig anderen Hash-Wert erhalten. Es ist als Lawineneffekt bekannt .

Wenn Ihre Freundin/Ihr Freund also beispielsweise alle Bilder löscht, die Sie von Ihrem Ex haben, ändert sich der Hash des Ordners. Auf diese Weise wissen Sie, dass etwas nicht stimmt, ohne jedes Bild zu überprüfen.

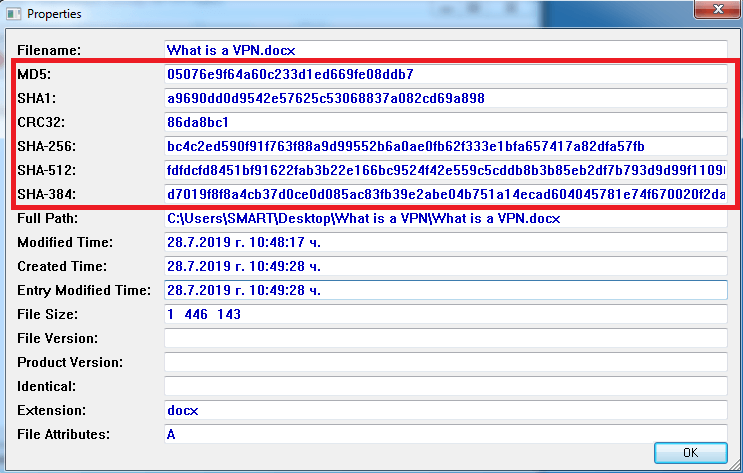

Sehen wir uns ein weiteres Beispiel an, wie eine Hash-Funktion in der Praxis nützlich ist. Für das nächste Beispiel habe ich unser „ Was ist ein VPN? “ Artikel und sieht so aus:

Dann habe ich ein Wort aus dem Artikel gelöscht und es erneut gehasht. Hier ist das Ergebnis:

Das Entfernen eines einzelnen Wortes hat die Hashwerte komplett verändert . Dies ist besonders hilfreich, wenn Sie überprüfen möchten, ob Änderungen an einer Datei vorgenommen wurden.

Es ist noch hilfreicher, wenn Sie mit großen Mengen an Informationen zu tun haben. Zum Beispiel eine Kryptowährungs-Blockchain, die täglich Tausende von Transaktionen speichert.

Lassen Sie uns nun tiefer eintauchen und sehen, was kryptografischer Hash wirklich bedeutet.

Kryptografischer Hash erklärt

Wenn Sie Sicherheit und Datenschutz benötigen, kommt der kryptografische Hash ins Spiel. Der Nachteil von kryptografischem Hashing ist, dass es normalerweise langsamer ist als die anderen Arten von Hashes . Wenn Sie schnell hashen müssen und keine hohe Sicherheit benötigen, ist nicht-kryptografisches Hashing besser. Zum Beispiel – wenn Sie einen Index einiger nicht sensibler Daten erstellen.

Der Hauptunterschied zwischen nicht-kryptografischem und kryptografischem Hashing besteht darin, dass letzteres extrem schwer zu knacken ist. Beachten Sie, dass es nicht unmöglich ist. Dennoch macht kryptografisches Hashing das Knacken eines Hashs nahezu unmöglich.

Damit eine Hash-Funktion ein kryptografischer Hash ist, muss sie mehrere Eigenschaften haben.

Eigenschaften der kryptografischen Hash-Funktion

Wenn Sie Hashing zu kryptografischen Zwecken verwenden möchten, muss die Hash-Funktion mehrere Anforderungen erfüllen, um als sicher zu gelten.

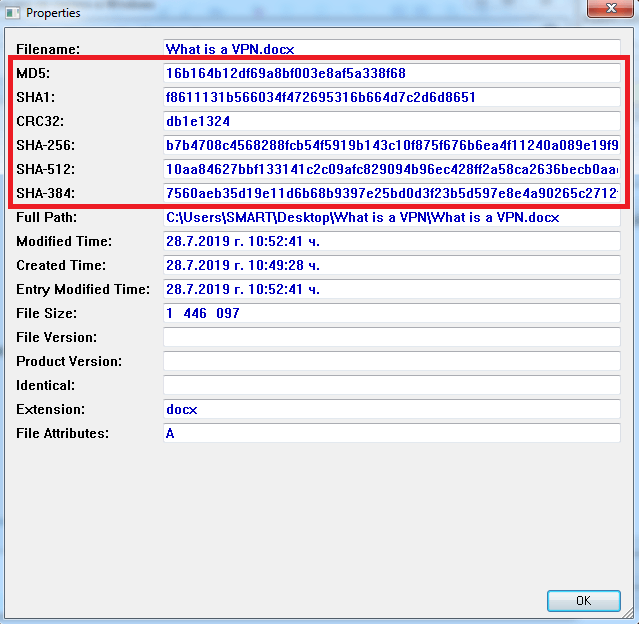

Eigenschaft #1 – Geschwindigkeit

Wenn Sie ausgefallene Wörter mögen – die kryptografischen Hash-Funktionen sollten recheneffizient sein. Das bedeutet, dass die Hashing-Funktion in der Lage sein sollte, in Sekundenbruchteilen einen Hash zu erzeugen.

Quelle

Eigenschaft #2 – der Lawineneffekt

Der Lawineneffekt bedeutet, dass selbst eine geringfügige Änderung der Nachricht zu einer großen Änderung des Hash-Werts führt .

| Nachricht | Hash der Nachricht |

| Willkommen bei der TechJury | B7FFC27E0A6F559E1F63A927B6132A42124CC790F9EFD0FCFF4C3B653AA0DF4B |

| Willkommen bei der Technikjury | 66251AE6324F670BF988465E49B9CEAA2F8C4E72E1D61336D3794301116C092B |

Die Verwendung eines kleinen „j“ in der zweiten Nachricht ändert den Hash-Code vollständig.

Dies ist ein einfaches Beispiel für eine Hash-Funktion , aber Sie bekommen die Idee. Es ist sehr praktisch und kann schnell zeigen, ob Daten geändert wurden.

Eigenschaft #3 – die kryptografische Hash-Funktion sollte deterministisch sein

Das heißt, egal wie oft Sie eine Hash-Funktion für dieselbe Eingabe verwenden , Sie erhalten immer dieselbe Ausgabe . Dies ist offensichtlich, denn wenn Sie zufällige Hashes für dieselbe Nachricht erhalten, wäre der gesamte Prozess bedeutungslos.

Eigenschaft #4 – Pre-Image-Widerstand (One-Way-Funktion)

Dies bedeutet, dass es wirklich schwierig ist, über den Ausgang zum Eingang zu gelangen.

In einfachen Worten, Sie können die kryptografische Hash-Funktion nicht umkehren , um an die Daten zu gelangen. Dies bedeutet jedoch nicht, dass die Nachricht nicht angezeigt werden kann.

Das ist der Deal.

Es gibt zwei Methoden, um die gehashte Nachricht zu finden.

- Um den Hash mit einer bestehenden Liste von Hashes zu vergleichen, wie dieser hier: Dehash.me. Normalerweise verfügen Cyberkriminelle über ihre eigenen Datenbanken mit übersetzten (dehashierten) Nachrichten.

- Um einen Brute-Force-Angriff auszuführen.

Um einen Hash mit Brute-Force zu knacken, müssen Sie eine Nachricht auswählen, sie hashen und mit dem Hash vergleichen, den Sie haben. Best-Case-Szenario – Sie bekommen es vom ersten Versuch an. Dennoch sind die Chancen, dass das passiert, äußerst gering.

Worst-Case-Szenario – Sie finden es bei Ihrem letzten Versuch. Das bedeutet, dass Sie alle möglichen Nachrichten hashen und mit Ihrer eigenen vergleichen müssen. Die Zahl ist je nach Hash-Algorithmus unterschiedlich .

Als Beispiel verwenden wir SHA-256. In diesem Fall müssten Sie 2 256 finden -1 Hashwerte zuerst. Man kann mit Sicherheit sagen, dass es nicht in mehreren Leben getan werden kann und belasse es dabei.

Jetzt.

Die Eigenschaft der Pre-Image-Resistenz des kryptografischen Hashs spielt eine bedeutende Rolle in der Debatte zwischen Hashing und Verschlüsselung .

Sehen Sie – Sie können eine verschlüsselte Nachricht entschlüsseln, aber nicht dasselbe für einen kryptografischen Hash .

Sie können sich das Hasch als Smoothie vorstellen. Sie können die Botschaft nicht aus einem Hash extrahieren, so wie Sie die Banane und die Milch nicht aus einem Smoothie extrahieren können.

Verschlüsselung hingegen ist eher ein Safe. Es schützt Ihre Wertsachen, aber es gibt immer einen Schlüssel , der es öffnet.

Eigenschaft #5 – Kollisionsresistenz

Das bedeutet, dass zwei verschiedene Nachrichten nicht in der Lage sein sollten, denselben Hash-Wert zu erzeugen . Aus mathematischer Sicht ist dies ohnehin unmöglich.

Sie wissen bereits, dass Hashwerte eine feste Länge haben. Das bedeutet, dass es begrenzte Ausgangskombinationen gibt . Die Eingaben hingegen sind unendlich . Theoretisch besteht also die Möglichkeit, dass zwei verschiedene Nachrichten die gleichen Hashes erzeugen .

Dennoch macht die Hash-Funktion in der Kryptographie die Wahrscheinlichkeit einer Hash-Kollision praktisch vernachlässigbar.

Aussehen.

Alle diese Eigenschaften gewährleisten die Sicherheit und Benutzerfreundlichkeit eines kryptografischen Hashs . Es ist also an der Zeit, die verschiedenen kryptografischen Hash-Funktionen kennenzulernen.

Gängige Hashing-Algorithmen

Es gibt verschiedene Klassen (Familien) von Hash-Algorithmen. Der Hauptunterschied zwischen ihnen ist der Hash-Wert, den jeder erzeugt, und seine Sicherheitseigenschaften.

Hier sind die am häufigsten verwendeten:

Message-Digest-Algorithmus (MD)

MD5 war für viele Unternehmen die Hash-Funktion der Wahl, wurde aber 2004 kaputt gemacht. Ein Hash-Algorithmus gilt als kaputt, wenn es eine erfolgreiche Kollision oder einen Pre-Image-Angriff darauf gegeben hat. Dennoch verwenden viele Websites weiterhin die MD5-Hashing-Funktion zur Dateiverifizierung.

Wenn Sie beispielsweise eine Datei herunterladen, können Sie ihren Hash mit dem auf der Website vergleichen, um sicherzustellen, dass niemand sie manipuliert hat.

Die MD-Familie besteht aus MD2, MD3, MD4, MD5 (alle sind kaputt) und MD6 (was nicht so beliebt ist.)

Hier ist das Hash-Funktionsbeispiel von MD5.

| Nachricht | MD5-Hash |

| Technische Jury | FECE553512085FF6B5E213C8EFF9F30D |

MD5 erzeugt einen 128-Bit- Hashwert mit 32 Zeichen Länge.

Aufgrund seiner Fehler wird der Message Digest-Algorithmus nicht mehr als kryptografische Hash-Funktion betrachtet .

Sicherer Hashing-Algorithmus (SHA)

Die größte Familie kryptografischer Hashfunktionen besteht aus vier Klassen:

- SHA-0

- SHA-1

- SHA-2

- SHA-3

SHA-0 hatte viele Mängel und wurde nicht weit verbreitet. SHA-1 versuchte, sie zu reparieren, ging aber 2005 kaputt.

SHA-2 und seine Unterklassen werden heute häufig verwendet, bis sich SHA-3 als noch sicherere Funktion bewährt.

Die SHA-2-Familie besteht aus vier Mitgliedern – SHA-224, SHA-256, SHA-384 und SHA-512, die sich in der Anzahl der Bits ihrer Hash-Werte unterscheiden . Bisher gab es keinen erfolgreichen Angriff auf den kryptografischen Hash- Algorithmus SHA-2 .

Hier sind einige Beispiele für Hashfunktionen, die die SHA-2-Klasse verwenden.

| Nachricht | Technische Jury |

| SHA-256 | FF3E4985DAFF59392EAE60DEC66EC823CAF9575B81903729053A999B9B2C708E |

| SHA-384 | 77653BC173A561E3378373F64E447FB3AEDC691F387BB599656E6AB63B9C5D34 523C298C59C94802A478F8C3F36E9CDF |

| SHA-512 | C975F1074E969FAEA76C15084881F7694DE4D542F9E4DF934AFA52470952A362 25F7ED63D023AB05746DDAFDFED96D57A7AF5344EB91589A09952D102DD3AB04 |

RACE Integrity Primitives Evaluation Message Digest (RIPEMD)

Ursprünglich wurde RIPEMD für ein Projekt der Europäischen Union namens RIPE erstellt. Es gibt fünf Hash-Funktionen in der RIPEMD-Familie.

- RIPEMD

- RIPEMD-128

- RIPEMD-160

- RIPEMD-256

- RIPEMD-320

Im Jahr 2004 gab es eine Kollision in der ursprünglichen RIPEMD- Hash-Funktion . Deshalb wird es nicht mehr verwendet. Derzeit ist RIPEMD-160 am gebräuchlichsten. So sieht es aus:

| Nachricht | RIPEMD-160-Verdau |

| Technische Jury | ca25dc64fb00c8becb21eddf50805fbc106eed00 |

Whirlpool

Dieser kryptografische Hash- Funktionsname hat nichts mit dem Hersteller der Haushaltsgeräte zu tun. Der Name des Algorithmus wurde von der Whirlpool-Galaxie inspiriert.

Das Interessante am Whirlpool- Hashing-Algorithmus ist, dass einer seiner Schöpfer Vincent Rijmen ist, der Mitbegründer von AES, Advanced Encryption Standard .

Whirlpool ist eine 512-Bit- Hash-Funktion, deren Digest eine Zeichenfolge mit 128 Zeichen darstellt.

Dies ist ein Beispiel für die kryptografische Hash-Funktion .

| Nachricht | Whirlpool-Haschisch |

| Technische Jury | 2E9A775FA4450549FCB6F6CDC4761865715D46FF8003E93CC614EF7C9E3D42A93 D5A663B4E48674C5155417D686D81ABDBC12FB32A1B650C5E44F24E80156E7D |

Dies sind die heute gebräuchlichsten Hashing-Algorithmen .

Nun, da Sie die Grundlagen des Hashing kennen, sehen wir uns seine Anwendungen im wirklichen Leben an.

Hashing in Kryptowährungen

Wir haben bereits erklärt, was Bitcoin ist und wie die Blockchain funktioniert , also gehen wir gleich zum Hashing über.

Die kryptografische Hash-Funktion ist für Kryptowährungen unerlässlich, da sie eine der wichtigsten Eigenschaften der Blockchain garantiert – die Unveränderlichkeit .

Da Kryptowährungs-Blockchains mit einer großen Anzahl von Transaktionen umgehen, verwenden sie Hashing. Dies ist ein weitaus praktischerer und sichererer Ansatz, als jede einzelne Transaktion im Hauptbuch aufzuzeichnen.

Im Fall von Bitcoin führen die Miner eine Reihe von SHA-256-Funktionen aus, um den Hash eines Blocks zu erstellen. Dieser erhält dann einen Zeitstempel. Sobald die Knoten einen Konsens erreicht haben, wird der Block der Blockchain hinzugefügt. Der Block hat nicht nur seinen eigenen Hash , sondern enthält auch den Hash des vorherigen und verkettet sie alle miteinander.

Aufgrund des Lawineneffekts sind Manipulationsversuche an einem Block nicht möglich. Falls jemand versucht, eine Transaktion in einem Block zu ändern, muss er auch jede nachfolgende ändern. Eine solche Operation würde so viel Rechenleistung und Zeit erfordern, dass es praktisch unmöglich ist .

Das macht Hashing zu einem entscheidenden Merkmal für die Sicherheit der Blockchain.

Jetzt.

Verschiedene Kryptowährungen verwenden unterschiedliche Hashing-Algorithmen in ihrer Blockchain.

Bitcoin verwendet beispielsweise SHA-256 für seinen Arbeitsnachweis. Bitcoin verwendet jedoch zwei Hashing-Algorithmen , um eine öffentliche Adresse (Schlüssel) zu generieren – SHA-256 und RIPEMD-160. Dies wurde von Satoshi Nakamoto durchgeführt, um einen besseren Schutz für öffentliche Schlüssel zu bieten und die Wahrscheinlichkeit einer Kollision zu verringern.

Ethereum hingegen verwendet den Keccak-256- Hash-Algorithmus , der die Grundlage von SHA-3 bildet.

Zum Zeitpunkt des Schreibens gab es keinen erfolgreichen Angriff auf einen dieser Algorithmen.

Auch wenn Sie sich nicht für den Kryptowährungsmarkt interessieren, nutzen Sie jeden Tag Hashing-Funktionen.

Wie ist das?

Hash-Funktionen im Passwortspeicher

Es gibt vier Haupttechniken, die Unternehmen verwenden, um unsere Passwörter zu speichern – im Klartext, mit Verschlüsselung und mit einer Hash-Funktion . Die letzte Methode ist eine Kombination von zwei oder mehr dieser Techniken.

Mal sehen, was die Unterschiede sind.

Passwörter im Klartext speichern – ein großes No-Go

Das Speichern von Passwörtern im Klartext ist, nun ja, genau das, wonach es sich anhört.

So was:

Benutzername: John Smith

Passwort: johnsmith93

Die Datenbank des Unternehmens enthält die gleichen Informationen – Benutzer: John Smith, Pass: johnsmith93.

Dies sollte vermieden werden, wenn Unternehmen die Privatsphäre ihrer Kunden schätzen. (Hoffentlich liest das jemand von Facebook .)

Der Nachteil dieser Methode liegt auf der Hand: Wenn Cyberkriminelle die Datenbank des Unternehmens infiltrieren, können sie alle Benutzernamen und Passwörter einsehen.

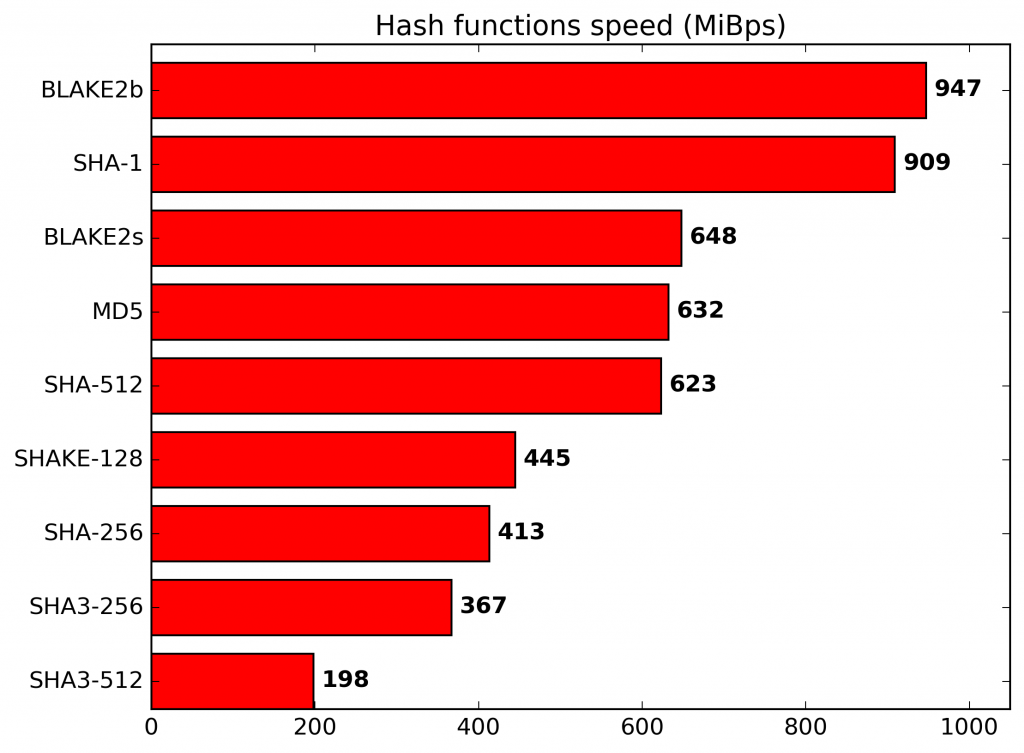

Speichern von Passwörtern mit Verschlüsselung

Verschlüsselung ist eine bessere Methode, um Passwörter zu schützen. Es verwandelt Ihr Passwort in eine unleserliche Folge von Zahlen und Buchstaben.

So funktioniert das:

Benutzername: John Smith

Passwort: johnsmith93

Wenn das Unternehmen zum Schutz Ihres Passworts eine Verschlüsselung verwendet, sieht der Datenbankeintrag so aus:

Benutzername: John Smith

Passwort: I8Zdy1QBthsk2ie1HHsl+66bf20fDDcdCtXURqa07iQ=

Wenn ein Cyberkrimineller dieses Passwort erhält, ist es nutzlos – er kann damit nicht in das Konto einbrechen. Theoretisch kann es jedoch entschlüsselt werden.

Falls ein böswilliger Akteur Ihr verschlüsseltes Passwort erhält, kann er es mit verschiedenen Tools entschlüsseln. Es dauert jedoch mehr Zeit und erfordert größere Computerkenntnisse, als nur ein Klartext-Passwort zu erhalten.

Glücklicherweise gibt es Verschlüsselungsalgorithmen, die leistungsstark genug sind, um eine sichere Methode zum Schutz von Passwörtern zu sein.

Speichern von Passwörtern über einen Hashing-Algorithmus

Hash und Verschlüsselung werden oft verwechselt und synonym verwendet. Dennoch gibt es einen entscheidenden Unterschied zwischen ihnen.

Die Hash-Funktion wandelt wie die Verschlüsselung auch Ihr Passwort in eine unlesbare Zahlen- und Buchstabenfolge um. Der entscheidende Unterschied ist, dass es nur in eine Richtung funktioniert. Im Gegensatz zur Entschlüsselung können Sie den Hashing-Prozess nicht umkehren.Wenn ein Cyberkrimineller den Hash Ihres Passworts erhält, kann er damit normalerweise nichts anfangen.

Es stehen viele Hashfunktionen zur Verfügung, aber verwenden wir SHA-256 für unser Beispiel.

Benutzername: John Smith

Passwort (gehasht): e7c95991f28e529b4d3b37611e5f3b6a6a43600ce148af0c42d3d38c06365af5

Jetzt.

Obwohl der Hash nicht in seinen ursprünglichen Text rückgängig gemacht werden kann, gibt es große Listen von Nachrichten und deren Hashs. Leider können böswillige Akteure Ihr Passwort immer noch hacken, wenn sie seinen Hash-Wert erhalten. Glücklicherweise ist die Wahrscheinlichkeit, dass dies passiert, unglaublich gering, wenn Sie ein starkes Passwort verwenden. In diesem Fall verwenden wir ein anderes Beispiel.

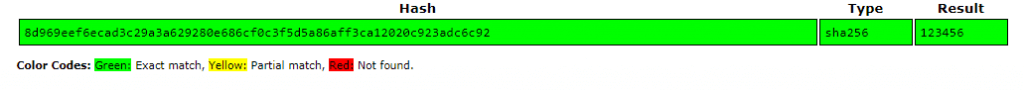

Beispiele für Hash-Funktionen in der Passwortspeicherung

Nehmen wir an, Ihr Passwort lautet 123456. (Verwenden Sie dieses niemals, sondern erstellen Sie stattdessen ein starkes Passwort .)

Hier ist sein Hash, wenn wir den SHA-256- Hashing-Algorithmus verwenden :

8d969eef6ecad3c29a3a629280e686cf0c3f5d5a86aff3ca12020c923adc6c92

Leider konfiguriert sich dieser Hash in einer Liste von dehashierten Nachrichten.

Das Problem dabei ist noch größer, da viele Leute das gleiche Passwort verwenden. Wenn also eine Datenbank gehackt wird und Cyberkriminelle den Hash eines Passworts finden, können sie ihn für jeden Benutzer verwenden, der dasselbe Passwort verwendet. Ganz zu schweigen davon, dass viele Leute dasselbe Passwort für verschiedene Konten verwenden, was sie aus der Pfanne und ins Feuer bringt.

Sie können jedoch mehrere Dinge tun, um dies zu verhindern.

Verwenden Sie in erster Linie ein starkes Passwort und erstellen Sie verschiedene Passwörter für verschiedene Konten.

Die andere Sache, die Sie tun können, ist, dem Hasch „ Salz “ hinzuzufügen. Ein gesalzener Hash fügt Ihrem Passwort einen zusätzlichen Wert hinzu und erzeugt für jede Eingabe einen anderen Passwort-Hash .

Zum Beispiel erhält jeder Benutzer, der das Passwort 123456 verwendet und es „salzt“, einen anderen Hash.

Jedes Beispiel ist ein Salted Hash von 123456.

$2y$10$pIxpMnhlQmt1t.EUYK1G/eHkb7Roo/XhPybKyFZSAqk/50BW10a8.

$2y$10$sCLqOpeA4R.St/8IaUWF9.m01MM4YbY.qTwbCY3.K5z.cd5lwxL6W

Also, wie kann ein Unternehmen Ihr Passwort am besten schützen?

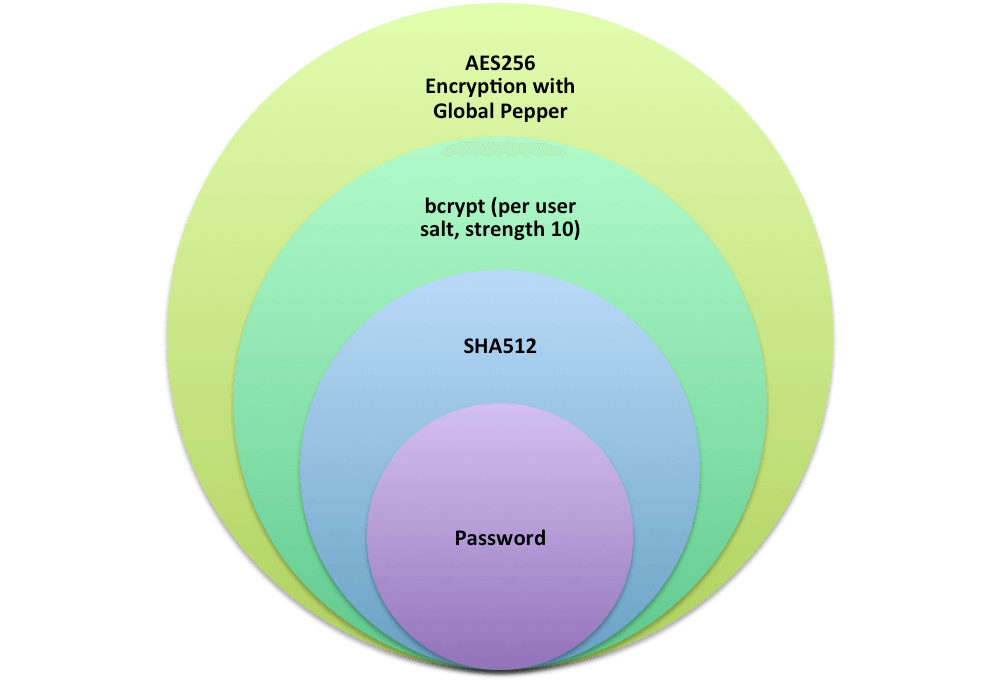

Es ist eine Kombination aller oben genannten Techniken – wie zum Beispiel Dropbox.

Quelle: Dropbox

So geht man also jeden Tag mit Hashing um, ohne es zu merken.

Einpacken

Zusammenfassend lässt sich sagen, dass Hashing viele Vorteile hat.

Sie können jede Art von Daten hashen – sei es zur Indizierung oder zur Überprüfung auf Änderungen. Dies macht Hashing nützlich für Verträge, Downloads, Passwortspeicherung usw.

Kryptowährungen entwickeln sich ebenfalls. Nicht nur die, die wir jetzt haben, sondern auch neue Spieler wärmen sich auf, um am Spaß teilzunehmen. Sogar Facebook wird Libra veröffentlichen , also werden wir Hashing noch mehr einsetzen.

Vielleicht ebnet Facebook anderen großen Unternehmen den Weg, eigene Kryptowährungen freizugeben – und warum nicht neue Hashing-Mechanismen? Nur die Zeit kann es verraten.

Bis zum nächsten Mal!

FAQ

Sie können sich den Hashwert als den Fingerabdruck einer beliebigen Information vorstellen – einer Datei, eines Ordners, eines Transaktionsblocks usw. Sobald Sie eine Hashing-Funktion auf Daten anwenden , erhält letztere einen Hashwert.

Es besteht aus einer Zeichenfolge fester Länge – wie folgt:

| Information | Hashwert |

| Hallo | D44426ACA8AE0A69CDBC4021C64FA5AD68CA32FE |

Kryptographie ist die Methode, die Daten mithilfe von Codes (wie Hashing und Verschlüsselung) schützt.

Entwickler wenden Kryptographie immer dann an, wenn höhere Sicherheit und Datenschutz erforderlich sind. Es wandelt Klartext (oder andere Daten) in eine unlesbare Folge zufälliger Zeichen um. Dies garantiert Informationssicherheit vor neugierigen Blicken.

Die Hash-Funktion ist die Operation, die Daten mit zufälliger Größe in eine entsprechende Zeichenfolge fester Länge umwandelt, die auch als Hash-Wert bezeichnet wird .

Es gibt zwei Klassen von Hash-Funktionen – nicht-kryptografische und kryptografische Hash-Funktion . Letzteres wird in Kryptowährungen und Passwortspeichern verwendet und bietet eine verbesserte Sicherheit.