Was ist DMARC? DMARC-Einträge verstehen

Veröffentlicht: 2020-03-05Domain-based Message Authentication, Reporting & Conformance oder DMARC ist ein Protokoll, das Sender Policy Framework ( SPF) und DomainKeys-identified Mail ( DKIM) verwendet, um die Authentizität einer E-Mail-Nachricht zu bestimmen.

DMARC-Einträge erleichtern es Internetdienstanbietern (ISPs), böswillige E-Mail-Praktiken zu verhindern, wie z.

Im Wesentlichen ermöglicht es E-Mail-Absendern festzulegen, wie mit E-Mails umgegangen werden soll, die nicht mit SPF oder DKIM authentifiziert wurden. Absender können diese E-Mails wahlweise in den Junk-Ordner verschieben oder sie alle zusammen blockieren lassen. Auf diese Weise können ISPs Spammer besser identifizieren und verhindern, dass böswillige E-Mails in die Posteingänge von Verbrauchern eindringen, während gleichzeitig Fehlalarme minimiert und bessere Authentifizierungsberichte für mehr Transparenz auf dem Markt bereitgestellt werden.

Ihr DMARC-Eintrag wird zusammen mit Ihren DNS-Einträgen veröffentlicht und umfasst unter anderem:

- LSF

- Ein Rekord

- CNAME

- (DKIM)

Es ist wichtig zu beachten, dass nicht alle empfangenden Server eine DMARC-Prüfung durchführen, bevor sie eine Nachricht akzeptieren, aber alle großen ISPs tun dies und die Implementierung nimmt zu.

Was sind die Vorteile von DMARC?

Es gibt einige Hauptgründe, warum Sie DMARC implementieren möchten:

- Reputation: Das Veröffentlichen eines DMARC-Eintrags schützt Ihre Marke, indem verhindert wird, dass nicht authentifizierte Parteien E-Mails von Ihrer Domain senden. In einigen Fällen kann die einfache Veröffentlichung eines DMARC-Eintrags zu einem positiven Reputationsschub führen.

- Sichtbarkeit: DMARC-Berichte erhöhen die Sichtbarkeit Ihres E-Mail-Programms, indem Sie wissen, wer E-Mails von Ihrer Domain sendet.

- Sicherheit: DMARC hilft der E-Mail-Community, eine konsistente Richtlinie für den Umgang mit Nachrichten zu erstellen, die nicht authentifiziert werden können. Dies trägt dazu bei, dass das E-Mail-Ökosystem insgesamt sicherer und vertrauenswürdiger wird.

Wie sieht ein DMARC-Eintrag aus?

Sie können sehen , wie ein DMARC - Eintrag aussieht , indem Sie in Ihrem Terminal < dig txt _ dmarc.sendgrid.net > eingeben . Sie können auch zu https://www.valimail.com/ gehen, um den DMARC-Eintrag für jede Domain anzuzeigen, wenn sie 1 veröffentlicht hat.

Hier ist ein Beispiel für einen DMARC-Eintrag – dies ist der DMARC-Eintrag von SendGrid:

v=DMARC1\;p=none\;rua=mailto:dmarc@sendgrid.com\;ruf=mailto:dmarc@sendgrid.com\;rf=afrf\;pct=100

Lass es uns aufschlüsseln

„v=DMARC1“

Version – Dies ist die Kennung, nach der der empfangende Server sucht, wenn er den DNS-Eintrag für die Domäne scannt, von der er die Nachricht erhalten hat. Wenn die Domain keinen txt-Eintrag hat, der mit v=DMARC1 beginnt, führt der empfangende Server keine DMARC-Prüfung durch.

„p=keine“

Richtlinie – Die Richtlinie, die Sie in Ihrem DMARC-Eintrag auswählen, teilt dem teilnehmenden Empfänger-E-Mail-Server mit, was mit E-Mails zu tun ist, die SPF und DKIM nicht bestehen, aber angeblich von Ihrer Domäne stammen. In diesem Fall ist die Richtlinie auf „none“ gesetzt. Es gibt 3 Arten von Richtlinien, die Sie festlegen können:

- p=none – Weisen Sie den Empfänger an, keine Aktionen gegen unqualifizierte E-Mails durchzuführen, aber dennoch E-Mail-Berichte an mailto: im DMARC-Eintrag für alle Verstöße zu senden.

- p=quarantine – Sagen Sie dem Empfänger, dass er unqualifizierte E-Mails unter Quarantäne stellen soll, was im Allgemeinen bedeutet: „Schicke diese direkt in den Spam-Ordner“.

- p=reject – Weisen Sie den Empfänger an, jegliche unqualifizierte E-Mail für die Domain vollständig abzulehnen. Wenn dies aktiviert ist, haben nur E-Mails, die zu 100% von Ihrer Domain signiert sind, überhaupt eine Chance auf den Posteingang. Alle E-Mails, die nicht durchkommen, werden abgelehnt – nicht zurückgewiesen –, so dass es keine Möglichkeit gibt, falsch positive Ergebnisse abzufangen.

„rua= mailto:dmarc@sendgrid.com “

Dieser Teil teilt dem empfangenden Server mit, wohin er aggregierte Berichte über DMARC-Fehler senden soll. Aggregierte Berichte werden täglich an den Administrator der Domain gesendet, zu der der DMARC-Eintrag gehört. Sie enthalten allgemeine Informationen zu DMARC-Fehlern, liefern jedoch keine detaillierten Informationen zu jedem Vorfall. Dies kann eine beliebige E-Mail-Adresse sein.

„ruf=mailto:dmarc@sendgrid.com“

Dieser Teil teilt dem empfangenden Server mit, wohin er forensische Berichte über DMARC-Ausfälle senden soll. Diese forensischen Berichte werden in Echtzeit an den Administrator der Domäne gesendet, zu der der DMARC-Eintrag gehört, und enthalten Details zu jedem einzelnen Fehler. Diese E-Mail-Adresse muss aus der Domäne stammen, für die der DMARC-Eintrag veröffentlicht wird.

„ rf=afrf“

Berichtsformat. Dieser Teil teilt dem empfangenden Server mit, welche Art von Berichten der Versicherungsnehmer wünscht. In diesem Fall bedeutet rf=afrf das aggregierte Fehlerberichtsformat.

„pct=100“

Prozent – Dieser Teil teilt dem empfangenden Server mit, wie viel seiner E-Mails den Spezifikationen der DMARC-Richtlinie unterliegen soll. Sie können eine beliebige Zahl von 1-100 wählen. In diesem Fall würden 100 % der E-Mails, die DMARC nicht bestehen, abgelehnt werden, wenn p= auf "Ablehnen" gesetzt wäre.

Es gibt eine Reihe anderer Mechanismen, die in einen DMARC-Eintrag aufgenommen werden können. Einige bemerkenswerte sind:

„sp=“ Dieser Teil würde dem empfangenden Server mitteilen, ob die DMARC-Richtlinie auf Unterdomänen angewendet werden soll oder nicht.

„adkim=“ Dies legt die DKIM-Ausrichtung fest. Es kann entweder auf „s“ für streng oder „r“ für entspannt eingestellt werden. Streng bedeutet, dass der DKIM-Teil der DMARC-Authentifizierung nur besteht, wenn das Feld d= in der DKIM-Signatur GENAU mit der von-Domäne übereinstimmt. Wenn es auf entspannt eingestellt ist, passieren Nachrichten den DKIM-Teil der DMARC-Authentifizierung, wenn das DKIM-Feld d= mit der Stammdomäne der Absenderadresse übereinstimmt.

„ri=“ Dies legt das Intervall fest, wie oft Sie aggregierte Berichte über DMARC-Ausfälle erhalten möchten.

Wie implementiere ich DMARC mit Twilio SendGrid?

Bevor Sie sich an die Arbeit zur Implementierung von DMARC machen, beachten Sie, dass es nicht jedermanns Sache ist. Wenn Sie eine kleine Domain besitzen, kommen Sie wahrscheinlich auch ohne sie aus. Es ist jedoch ein kluger Schachzug, wenn Sie in der Vergangenheit jemals Probleme mit Phishing hatten oder ein finanzorientiertes Unternehmen haben, das sensible Informationen verarbeitet.

Eine andere zu beachtende Sache ist, dass das DMARC-Aggregat und die forensischen Berichte so konzipiert sind, dass sie maschinenlesbar sind. Es kann für Menschen schwierig sein, sie zu verstehen, daher müssen Sie auch einen DMARC-Berichtsüberwachungsdienst verwenden, um die Berichte zu sammeln und auf die Informationen zuzugreifen. Twilio SendGrid ist eine Partnerschaft mit ValiMail eingegangen.

Sobald Sie sich für die Implementierung entschieden und die richtigen Dienste ausgewählt haben, umfasst der Prozess zur Einrichtung von DMARC 5 Phasen:

1. Stellen Sie DKIM & SPF mit Absenderauthentifizierung auf Ihrer Sendgrid-IP bereit

Schließen Sie den Absenderauthentifizierungsprozess für Ihr Konto ab. Dadurch wird sichergestellt, dass E-Mails, die über Ihr Twilio SendGrid-Konto gesendet werden, ordnungsgemäß mit DKIM und SPF für Ihre eindeutige Domäne signiert werden.

Wenn Sie sich nicht sicher sind, wie Sie diesen ersten Schritt ausführen sollen, besuchen Sie unsere Dokumentation hier, um Hilfe zu erhalten.

2. Überprüfen Sie die ordnungsgemäße DKIM- und SPF-Signierung für Ihre zulässige Domäne

Senden Sie sich einige Test-E-Mails, um zu bestätigen, dass alles richtig funktioniert. Sie möchten überprüfen, ob die DKIM- und SPF-Signaturen in Ihren E-Mail-Headern mit der Domäne übereinstimmen, die Sie verwendet haben, um Ihr SendGrid-Konto zuzulassen. Solange beide bestehen, sind Sie im Geschäft!

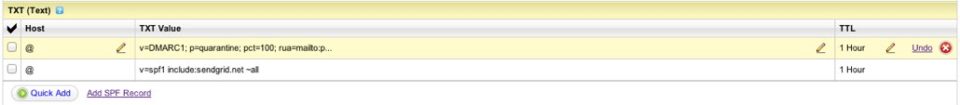

3. Veröffentlichen Sie einen DMARC-Eintrag bei Ihrem DNS-Registrar und überwachen Sie dann die Ergebnisse

Innerhalb Ihres DNS-Registrars müssen Sie einen TXT-Ressourceneintrag erstellen, den Empfänger verwenden können, um Ihre DMARC-Präferenzen zu bestimmen. Dies geschieht innerhalb des DNS-Registrars des Domain-Hosts, der wahrscheinlich derselbe Ort ist, an dem Sie die DNS-Einträge für die Absenderauthentifizierung erstellt haben. Dieser Eintrag wird auf der Root-Ebene für die Domain erstellt – nicht für die Subdomain.

Ein einfacher DMARC-Eintrag könnte so aussehen:

“v=DMARC1; p=quarantine; pct=100; rua=mailto:dmarc.rua@alloweddomain.com”

„v=DMARC1; p=Quarantäne; pct=100; rua=mailto:dmarc.rua@alloweddomain.com“*

- v=DMARC1;

Es ist auf die Verwendung von DMARC Version 1 eingestellt, derzeit gibt es keine anderen Versionen. Also immer 1 einstellen. - p=Quarantäne;*

Diese Richtlinie weist den Empfänger an, unqualifizierte E-Mails zu QUARANTIEREN, was im Allgemeinen bedeutet, „diese direkt an den Spam-Ordner zu senden“. - pct=100;

Dies weist den Empfänger an, 100 % der Nachrichten zu bewerten, die vorgeben, von der Domäne zu stammen. Dies kann eine beliebige Zahl zwischen 1 und 100 sein. - rua=mailto:dmarc.rua@alloweddomain.com

Dies weist die Empfänger an, aggregierte Berichte an dmarc.rua@alloweddomain.com zu senden . Stellen Sie dies auf eine E-Mail-Adresse ein, die Sie kontrollieren und die genau überwacht wird.

*In diesem Beispiel wird die p=quarantine-Richtlinie verwendet, wir empfehlen jedoch, immer zuerst mit der p=none-Richtlinie zu beginnen.

4. Analysieren Sie das Feedback, das Sie erhalten, und passen Sie Ihre Mail-Streams nach Bedarf an

Wenn unqualifizierte E-Mails an Empfänger gesendet und von Empfängern empfangen werden, die an DMARC teilnehmen, erstellt der Empfänger Berichte für diese Nachrichten und sendet sie an die mailto:-Adresse zurück, die in Ihrem DMARC-Eintrag angegeben ist.

In diesen Berichten finden Sie Informationen, mit denen Sie genau einschätzen können, welche Dienste möglicherweise E-Mails im Namen Ihrer Domain senden.

Hier ist ein Beispielbericht mit nur 1 Datensatz, der die Ergebnisse für 2 Sendungen zeigt. (Bitte beachten Sie, dass die aufgelisteten SPF- und DKIM-Authentifizierungsergebnisse Rohergebnisse sind, unabhängig von der s=-Ausrichtung. Der Dateiname ist wie folgt formatiert: Dateiname = Empfänger „!“ Richtliniendomäne „!“ Beginn-Zeitstempel „!“ End-Zeitstempel „. ” Erweiterung (Beispiel: receiver.org!sender.com!1335571200!1335657599.zip))

<report_metadata>

<org_name>receiver.com

noreply-dmarc-support@receiver.com

<extra_contact_info>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<Datumsbereich>

1335571200

1335657599

<policy_published> sender.com

R

R

keiner

keiner

100

<source_ip>72.150.241.94

2 <policy_evaluated> keine

Scheitern

passieren

<header_from>sender.com

<auth_results>

sender.com

Scheitern

<menschliches_Ergebnis>

sender.net

passieren

<menschliches_Ergebnis>

sender.com

passieren

*Hinweis: Aggregierte Berichte werden als ZIP-Anhang gesendet, stellen Sie also sicher, dass die von Ihnen definierte Adresse Anhänge in diesem Dateityp akzeptieren kann.

5. Eskalieren Sie Ihre DMARC-Richtlinien-Tags, während Sie lernen

Nachdem Sie Ihre E-Mail-Streams getestet und optimiert haben, um genau festzustellen, wer E-Mails für Ihre Domain sendet, ist es an der Zeit, eine Stufe höher zu schalten.

Bis jetzt sollten Sie nur die Richtlinie p=none verwenden, um Berichte über fehlerhaftes Verhalten zu erhalten, und Sie sollten eine gute Vorstellung davon haben, woher die E-Mail kommt. Der nächste Schritt besteht darin, die Richtlinie für Ihren DMARC-Eintrag anzupassen, um zu steuern, wie Empfänger mit E-Mails umgehen, die behaupten, von Ihrer Domain zu stammen. Erinnere dich:

- p=none – Sie erhalten Berichte über Verstöße, aber die Empfänger ergreifen keine Maßnahmen, um die Nachrichten selbst zu verarbeiten.

- p=quarantine – Unqualifizierte E-Mails landen direkt im Spam, können aber wiederhergestellt werden. Dies ist nützlich, wenn Sie ziemlich sicher sind, dass Sie alle Orte kennen, von denen die E-Mails stammen, aber alle Nachrichten, die nicht qualifiziert sind, per Softfail zurückweisen möchten, bis Sie sich 100 % sicher sind.

- p=reject – Verwenden Sie dies, wenn Sie absolut sicher sind, dass Sie jeden Server und Dienst kennen, der E-Mails für Ihre Domäne sendet, und dass für jeden dieser Dienste eine Signatur vorhanden ist, und Sie alles mit der Kühnheit behaupten möchten, ansonsten vollständig abgelehnt zu werden. Unqualifizierte E-Mails werden vom E-Mail-Server des Empfängers vollständig gelöscht und nie wieder gesehen.

Warum DMARC so wichtig ist

DMARC-Einträge sind eine wichtige Weiterentwicklung der E-Mail-Authentifizierung. Dies ist nur ein weiteres großartiges Beispiel für die Zusammenarbeit von E-Mail-Versendern und ISPs zum Schutz des E-Mail-Kanals. Um mehr über DMARC zu erfahren, besuchen Sie die Website der Organisation unter www.dmarc.org. Um mehr über die Authentifizierung zu erfahren, lesen Sie diesen Blogbeitrag.

Zusätzliche Ressourcen

- Häufig gestellte Fragen von DMARC.org

- Ein Update zur DMARC-Richtlinie von Yahoo

- Zuerst Yahoo und jetzt AOL. Was müssen Sie ändern, um DMARC-konform zu sein?