ブロックチェーンコンセンサスアルゴリズムを理解するためのガイド

公開: 2019-10-21ブロックチェーンは、より高い透明性、セキュリティ、および不変性を提供する分散型分散ネットワークです。

私たちは皆それを知っています!!

しかし、これをどのように達成できるのか疑問に思ったことはありませんか?

一元化された権限がない場合、誰がこのネットワークを管理し、すべてのトランザクションを検証しますか?

面白そうですね!

それはブロックチェーンコンセンサスアルゴリズムです。この包括的なガイドで説明するのは、ブロックチェーン開発の世界の中核部分です。

目次:

- ブロックチェーンコンセンサスアルゴリズムの定義

- コンセンサスメカニズムの目的

- 市場で人気のあるブロックチェーンコンセンサスアルゴリズム

- 優れたブロックチェーンコンセンサスメカニズムの特性

- 悪いコンセンサスプロトコルに依存することの結果

- よくある質問

- 結論

ブロックチェーンコンセンサスアルゴリズムとは何ですか?

ブロックチェーンコンセンサスアルゴリズムとは何かに対する最も簡単な答えは、ブロックチェーンネットワークのすべてのピアが分散型台帳のリアルタイム状態についての各承認またはコンセンサスを取得するための手順であるということです。

コンセンサスメカニズムにより、ブロックチェーンネットワークは、環境のセキュリティを確保しながら、信頼性を実現し、異なるノード間の信頼レベルを構築できます。 これが、分散型台帳環境におけるすべてのブロックチェーンアプリ開発ガイドおよびすべてのdAppプロジェクトの重要な部分の1つである理由です。

これらのアルゴリズムは、さまざまな目的に基づいて動作します。そのいくつかについては、この記事の次のセクションで説明します。

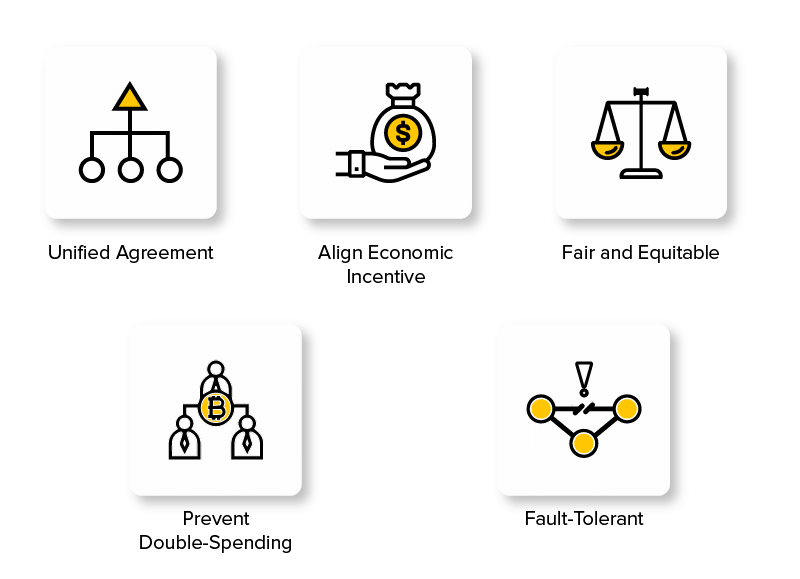

ブロックチェーンコンセンサスメカニズムの目的

1.統一された合意

コンセンサスメカニズムの主な目的の1つは、統一された合意を達成することです。

権限への信頼が必要な集中型システムとは異なり、ユーザーは分散型の方法で相互に信頼を構築しなくても操作できます。 分散ブロックチェーンネットワークに組み込まれたプロトコルにより、プロセスに含まれるデータが真実かつ正確であり、パブリック元帳のステータスが最新であることが保証されます。

2.経済的インセンティブを調整する

独自に規制する信頼できないシステムを構築することになると、ネットワークの参加者の利益を調整する必要があります。

この状況では、コンセンサスブロックチェーンプロトコルは、良い行動に対して報酬を提供し、悪い行為者を罰します。 このように、それは経済的インセンティブの規制も確実にします。

3.公正で公平

コンセンサスメカニズムにより、誰でもネットワークに参加し、同じ基本を使用できます。 このように、それはブロックチェーンシステムのオープンソースと分散化の特性を正当化します。

4.二重支払いを防ぐ

コンセンサスメカニズムは、特定のアルゴリズムに基づいて機能し、検証されて有効なトランザクションのみがパブリックトランスペアレント元帳に含まれるようにします。 これにより、二重支払いの従来の問題、つまりデジタル通貨を2回使用する問題が解決されます。

5.フォールトトレラント

コンセンサス方式のもう1つの特徴は、ブロックチェーンがフォールトトレラントで、一貫性があり、信頼できることを保証することです。 つまり、管理対象システムは、障害や脅威が発生した場合でも無期限に機能します。

現在、エコシステムには多数のブロックチェーンコンセンサスアルゴリズムがあり、さらに多くが市場に参入しようとしています。 このため、すべてのブロックチェーン開発会社と熱心な起業家は、優れたコンセンサスプロトコルを定義する要素と、貧弱なコンセンサスプロトコルを使用した場合の考えられる影響に精通している必要があります。

ブロックチェーンコンセンサスメソッドの基本について説明したので、トピックをさらに深く掘り下げて、一般的なタイプのコンセンサスメカニズムを見てみましょう。

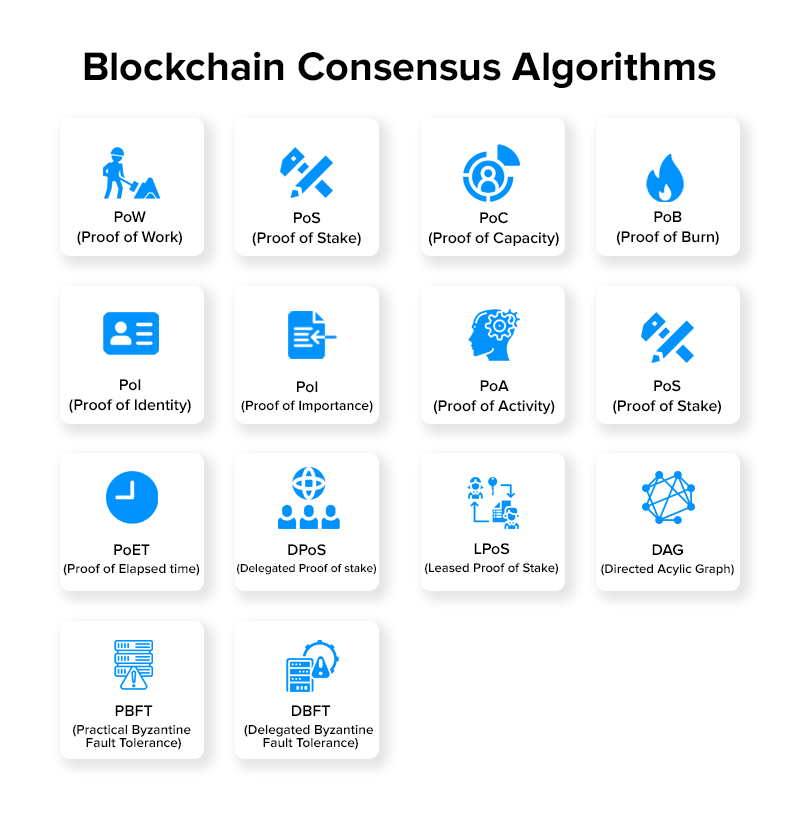

市場で人気のあるブロックチェーンコンセンサスアルゴリズム

1.プルーフオブワーク(PoW)

中本聡によって開発されたProofof Workは、ブロックチェーンドメインで使用されている最も古いコンセンサスメカニズムです。 参加ノードがマイナーと呼ばれるマイニングとも呼ばれます。

このメカニズムでは、鉱夫は包括的な計算能力を使用して複雑な数学的パズルを解く必要があります。 これらは、GPUマイニング、CPUマイニング、ASICマイニング、FPGAマイニングなどのさまざまな形式のマイニング方法を使用します。 そして、できるだけ早く問題を解決したものは、報酬としてブロックを取得します。

ただし、プロセスはそれほど簡単ではありません。 パズルは試行錯誤でしか解けません。 さらに、パズルの複雑さのレベルは、ブロックがマイニングされる速度とともに増加します。 そのため、難易度に対応するために、一定の時間枠内に新しいブロックを作成することが必須になります。

プルーフオブワークメカニズムは、ビットコイン、ライトコイン、ZCash、プライムコイン、モネロ、ヴァートコインなどの複数の暗号通貨で使用されています。

このメカニズムで説明されているビットコインアルゴリズムは、ナンスをランダム値として使用して、ハッシュ値の出力を変化させます。 ビットコインコンセンサスアルゴリズムでは、各ブロックはハッシュ値を生成することを目的としており、ナンスはそのハッシュ値を生成するために使用されるパラメーターです。

その実装に関して、プルーフオブワーク(PoW)は、金融業界だけでなく、ヘルスケア、ガバナンス、管理などにも影響を与えています。 実際、セキュリティを強化するために、アドレスを介したマルチチャネル支払いとマルチ署名トランザクションの機会を提供しています。

2.プルーフオブステーク(PoS)

プルーフオブステークは、PoWコンセンサスプロトコルの最も基本的で環境に優しい代替手段です。

このブロックチェーン方式では、ブロックプロデューサーはマイナーではありませんが、バリデーターのように機能します。 彼らは、エネルギーを節約し、時間を短縮するブロックを作成する機会を得ます。 しかし、彼らがバリデーターになるためには、彼らはいくらかの金額または株を投資することになっています。

また、PoWの場合とは異なり、このコンセンサスモデルには報酬システムがないため、鉱夫にはこのアルゴリズムで取引手数料を受け取る特権が与えられます。

これは、全体として、イーサリアムのようなブランドがイーサリアム2.0アップデートでモデルをPoWからPoSにアップグレードすることを奨励しました。 また、Dash、Peercoin、Decred、Reddcoin、PivXなどのさまざまなブロックチェーンエコシステムが適切に機能するのに役立ちました。

現在、PoSは以前にPoWに関連したさまざまな問題を解決しましたが、市場にはまだ多くの課題がありました。 これらの課題を軽減し、強化されたブロックチェーン環境を提供するために、PoSのいくつかのバリエーションが登場しました。

プルーフオブステーク(PoS)の2つの人気のあるバリエーションは、DPoSとLPoSです。

- 委任されたプルーフオブステーク(DPoS)

Delegated Proof of Stake(DPoS)の場合、参加者はコインを賭けて一定数の代表者に投票し、投資すればするほど、より多くのウェイトを獲得できるようにします。 たとえば、ユーザーAが代理人に10コインを費やし、ユーザーBが5コインを投資した場合、Aの投票はBの投票よりも多くの重みを獲得します。

代議員はまた、取引手数料または一定額のコインの形で報酬を受け取ります。

このステーク加重投票メカニズムにより、DPoSは最速のブロックチェーンコンセンサスモデルの1つであり、デジタル民主主義として非常に好まれています。 このブロックチェーンコンセンサスメカニズムの実際のユースケースには、Steem、EOS、およびBitSharesがあります。

- リースされたプルーフオブステーク(LPoS)

LPoSは、 Wavesプラットフォームで動作するPoSコンセンサスメカニズムの拡張バージョンです。

ある程度の暗号通貨を持つ各ノードが次のブロックチェーンを追加する資格がある通常のプルーフオブステーク方式とは異なり、ユーザーはこのコンセンサスアルゴリズムブロックチェーンの完全なノードにバランスをリースできます。 そして、フルノードに多くの金額をリースするものは、次のブロックを生成する可能性が高くなります。 また、リース担当者には、ノード全体によって収集されたトランザクション料金のパーセンテージが支払われます。

このPoSバリアントは、パブリック暗号通貨の開発のための効率的で安全なオプションです。

3.権限の証明

プルーフオブオーソリティは、プルーフオブステークの修正版であり、ネットワーク内のバリデーターのIDが危険にさらされています。 この場合、バリデーターの身元を確認するために、身元はバリデーターの個人識別情報と公式文書との類似点です。 これらのバリデーターは、ネットワーク上で評判を高めています。 Proof of Authorityでは、ノード(バリデーターになる)だけが新しいブロックの生成を許可されます。 IDが危険にさらされているバリデーターは、ブロックチェーンネットワークを保護および維持するように奨励されています。 この証明では、バリデーターの数はかなり少なく、約25以下です。

4.ビザンチンフォールトトレランス(BFT)

ビザンチンフォールトトレランスは、その名前が示すように、ビザンチンフォールト(ビザンチン将軍問題とも呼ばれます)に対処するために使用されます。システムのアクターは、システムの壊滅的な障害を回避するために効果的な戦略に合意する必要がありますが、彼らは疑わしいです。

このビデオを通してビザンチン将軍問題についてもっと学びましょう:-

ブロックチェーンの分野で最も重要なBFTコンセンサスモデルの2つのバリエーションは、PBFTとDBFTです。

- 実用的なビザンチンフォールトトレランス(PBFT)

PBFTは、メッセージの有効性に関する決定を評価するための計算を実行することにより、ユーザーが配信されたメッセージを確認できるようにすることで、ビザンチン将軍の問題を解決する軽量のブロックチェーンアルゴリズムです。

次に、パーティは、最終的に決定を処理する他のノードにその決定を発表します。 このように、最終的な決定は、他のノードから取得された決定に依存します。

Stellar、Ripple、およびHyperledger Fabricは、このブロックチェーンコンセンサスメカニズムのいくつかのユースケースです。

- 委任ビザンチンフォールトトレランス(DBFT)

NEOによって導入された、委任されたビザンチンフォールトトレランスメカニズムは、DPoSコンセンサスモデルに似ています。 ここでも、NEOトークン所有者は代表者に投票する機会を得ます。

ただし、これは彼らが投資する通貨の量とは無関係です。 基本的な要件、つまり、確認済みのID、適切な機器、および1,000 GASを満たす人は誰でも、代理人になることができます。 次に、それらの代表者の1人がランダムにスピーカーとして選ばれます。

スピーカーは、検証を待機しているトランザクションから新しいブロックを作成します。 また、彼は、すべてのトランザクションを監督し、ネットワークに記録する責任がある投票された代表者に提案を送信します。 これらの代表者は、提案を共有および分析して、データの正確性と話者の正直さを確認する自由があります。 次に、デリゲートの2/3がそれを検証すると、ブロックがブロックチェーンに追加されます。

このタイプのブロックチェーンコンセンサスプロトコルは「中国のイーサリアム」とも呼ばれ、資産をデジタル化し、ブロックチェーンでスマートコントラクトを提供することにより、「スマートエコノミー」を構築するのに役立つリソースになります。

5.直接非巡回グラフ(DAG)

Blockchainを使用するすべてのモバイルアプリ開発サービス会社が精通している必要があるもう1つの基本的でありながら主要なブロックチェーンコンセンサスモデルはDAGです。

このタイプのブロックチェーンコンセンサスプロトコルでは、すべてのノード自体が「マイナー」になる準備をします。 現在、鉱夫が根絶され、トランザクションがユーザー自身によって検証されると、関連する料金はゼロになります。 最も近い2つのノード間のトランザクションの検証が容易になり、プロセス全体が軽量、高速、安全になります。

DAGアルゴリズムの2つの最良の例は、IOTAとHederaHashgraphです。

これらは開発環境における主要なコンセンサスモデルですが、次のように、多くの異なるブロックチェーンコンセンサスメカニズムがゆっくりと徐々に勢いを増し始めています。

6.容量の証明(PoC)

容量証明(PoC)メカニズムでは、すべての複雑な数学的パズルのソリューションがハードディスクなどのデジタルストレージに蓄積されます。 ユーザーはこれらのハードディスクを使用してブロックを作成できます。これにより、ソリューションの評価が最も速いユーザーは、ブロックを作成する機会が増えます。

その後のプロセスは、プロットと呼ばれます。 PoCブロックチェーンコンセンサスプロトコルに依存する2つの暗号通貨は、BurstcoinとSpaceMintです。

7.火傷の証明(PoB)

エネルギー消費の観点からPoWとPoSの代替ソリューションと見なされている、プルーフオブバーン(PoB)コンセンサスモデルは、マイナーに仮想暗号通貨トークンを「燃焼」または「破壊」させるという原則に基づいて機能します。コインに比例してブロックします。 彼らが燃やすコインが多ければ多いほど、彼らが得るすべてのコインに対して新しいブロックを選ぶ可能性が高くなります。

ただし、コインを燃やすには、ブロックの確認に使用できなかったアドレスにコインを送る必要があります。

これは、分散コンセンサスの場合に広く採用されています。 そして、このコンセンサスメカニズムの最も良い例はスリムコインです。

8.アイデンティティの証明(PoI)

PoI(Proof of Identity)の概念は、許可されたIDの概念とまったく同じです。 これは、特定の各トランザクションに添付されているユーザーの秘密鍵の暗号化確認です。 識別された各ユーザーは、ネットワーク内の他のユーザーに提示できるデータのブロックを作成および管理できます。

このブロックチェーンコンセンサスモデルは、作成されたデータの信頼性と整合性を保証します。 したがって、スマートシティを導入するのに適しています。

9.活動証明(PoA)

PoAは基本的に、PoWとPoSのブロックチェーンコンセンサスモデルのコンバージェンスを通じて設計されたハイブリッドアプローチです。

PoAメカニズムの場合、鉱山労働者は、PoWの場合と同様に、特別なハードウェアと電気エネルギーを使用して、暗号化パズルをできるだけ早く解くために競争します。 ただし、それらが遭遇するブロックは、ブロックの勝者と報酬トランザクションのIDに関する情報のみを保持します。 ここで、メカニズムがPoSに切り替わります。

バリデーター(トランザクションを検証するために任命された株主)は、ブロックの正確さをテストして確認します。 ブロックが何度もチェックされた場合、バリデーターは完全なブロックにアクティブ化されます。 これにより、開いているトランザクションがプロセスであり、最終的に見つかったブロックコンテナに統合されていることが確認されます。

さらに、ブロック報酬は、バリデーターがそのシェアを獲得できるように分割されます。

このメカニズムの2つの実際の実装は、EspersとDecredコインです。

10.経過時間の証明(PoET)

PoETは、CPUアーキテクチャとマイニングハードウェアの量が、マイナーがブロックに勝つタイミングと頻度を知っているという事実を考慮して、PoWメカニズムに関連する暗号パズルを引き継ぐことを目的としてIntelによって導入されました。

これは、参加者の大部分のオッズを公平に分配および拡大するという考えに基づいています。 したがって、参加しているすべてのノードは、次のマイニングプロセスに参加するために特定の時間待機するように求められます。 ホールドアップ時間が最も短いメンバーは、ブロックを提供するように求められます。

同時に、すべてのノードは独自の待機時間を考え出し、その後スリープモードになります。

したがって、ノードがアクティブになり、ブロックが使用可能になるとすぐに、そのノードは「幸運な勝者」と見なされます。 このノードは、分散化の特性を維持し、報酬を受け取りながら、ネットワーク全体に情報を広めることができます。

11.重要性の証明(PoI)

NEMによって導入されたPoIは、PoSプロトコルのバリエーションであり、その運用における株主と検証者の役割を考慮しています。 ただし、これはシェアのサイズとチャンスだけに影響されるわけではありません。 評判、全体的なバランス、およびいいえのような他のさまざまな要因。 特定のアドレスを介して行われたトランザクションの数も、そのアドレスで役割を果たします。

POIコンセンサスモデルに基づくネットワークは、攻撃に費用がかかり、ネットワークのセキュリティに貢献したことに対してユーザーに報酬を与えます。

これまでに共有された情報は、さまざまなブロックチェーンコンセンサスプロトコルを差別化するのに役立ちました。

ただし、簡単にするために、ここにブロックチェーンコンセンサスアルゴリズムの比較表を示します。

それでは、ブロックチェーンのコンセンサスが優れている理由を特定することから始めましょう。

優れたブロックチェーンコンセンサスメカニズムの特性

1.安全性

優れたコンセンサスメカニズムでは、すべてのノードがプロトコルのルールに従って有効な結果を生成できます。

2.包括的

優れたコンセンサスブロックチェーンメカニズムにより、ネットワークのすべての特定のノードが投票プロセスに参加することが保証されます。

3.参加型

すべてのノードが積極的に参加し、ブロックチェーン上のデータベースの更新に貢献するコンセンサスメカニズムは、グッドコンセンサスモデルと呼ばれます。

4.平等主義

優れたメカニズムのもう1つの特徴は、ノードから受け取ったすべての投票に等しい値と重みを与えることです。

これを念頭に置いて、これらの要因を考慮しない場合に何が起こるかを調べ、開発プロセスに不十分なコンセンサスモデルを導入しましょう。

悪いコンセンサスプロトコルを選択した結果

1.ブロックチェーンフォーク

不十分なブロックチェーンコンセンサス方式を選択すると、チェーンの脆弱性が高まります。 ブロックチェーン愛好家や開発者が直面しているそのような脆弱性の1つは、ブロックチェーンフォークです。

ブロックチェーンフォークは、素人の言葉で言えば、1つのチェーンが2つ以上に分岐する状況です。 ブロックチェーンフォークとそのタイプの詳細な説明は、以下に埋め込まれたビデオで入手できます。

ブロックチェーンフォークが発生すると、アプリケーションは予測できない方法で動作を開始し、2つ以上の分岐ノードを前方に作成します。

2.パフォーマンスが悪い

悪いコンセンサスブロックチェーンメカニズムが考慮される場合、ノードが誤動作するか、ネットワークパーティションに悩まされます。 これにより、ノード間でメッセージを交換するプロセスが遅延し、アプリケーションの遅延が増加し、最終的にパフォーマンスレベルが低下します。

3.コンセンサスの失敗

悪いコンセンサスメカニズムをビジネスモデルに組み込むことのもう1つの影響は、コンセンサスの失敗です。 この状況では、一部のノードがプロセスに参加できないため、投票がない場合、コンセンサスは正確で望ましい結果を提供できません。

ブロックチェーンコンセンサスメソッドの基本について説明したので、トピックをさらに深く掘り下げて、一般的なタイプのコンセンサスメカニズムを見てみましょう。

ブロックチェーンコンセンサスアルゴリズムに関するよくある質問

Q.ブロックチェーンのコンセンサスプロトコルとは何ですか?

コンセンサスプロトコルは、2つ以上のノードが相互作用し、情報を交換し、ブロックチェーンエコシステムで関連するプロセスを実行する方法を管理する一連のルールまたは手順です。

Q.イーサリアムはどのコンセンサスモデルを使用していますか?

以前、イーサリアムはPoW(Proof of Work)コンセンサスモデルを使用していました。 ただし、現在はPoS(プルーフオブステーク)ブロックチェーンコンセンサスアルゴリズムに移行しています。

終わりの考え

結局、これらすべてのコンポーネントには、分散型ネットワークでコンセンサスを得るという同様の目標があります。 ただし、共通の目標を持った後でも、これらのメカニズムは、コンセンサスに到達するためのアプローチ方法が異なります。 理想的なコンセンサスはまだ存在していませんが、コンセンサスメカニズムがこのようなプロトコルの変化する要件に長期的にどのように発展し、調整されているかを見るのは魅力的で感動的です。画期的なアイデアが実現するのを観察することは間違いなくエキサイティングです。 。

ブロックチェーンネットワークは、コミットされているすべてのトランザクションを確認するためのコンセンサスアルゴリズムなしでは適切に機能できないため、ビジネスネットワークの必要性に応じて賢明に選択することが重要です。