Litmus forEnterpriseでチームを管理する方法

公開: 2018-07-31Litmusユーザーは色域を実行します。 フリーランサーから大企業、代理店から非営利団体まで、誰もがLitmusを使用して毎日より良いメールキャンペーンを送信しています。 また、アカウントにアクセスできるユーザーの管理に関しては、すべてのユーザーに独自のニーズがあります。

これは特に、電子メールの作成プロセスにさまざまな程度で複数の人、チーム、部門、およびクライアントが関与している企業組織に当てはまります。 さらに、これらの組織には、チームのアクセスとセキュリティ設定を管理するための特定の全社的な要件がある場合があります。 幸い、Litmusを使用すると、さまざまなユーザー権限、グループ、サブアカウントを簡単に設定できるだけでなく、最新の検証プロトコルとシングルサインオンプロトコルを使用してアカウントを保護できます。

Litmus for Enterpriseによって、チーム、会社、またはクライアントの構造に関係なく、ユーザー制御とチーム管理がどのように簡単になるかをご覧ください。

ユーザーの役割とグループの使用

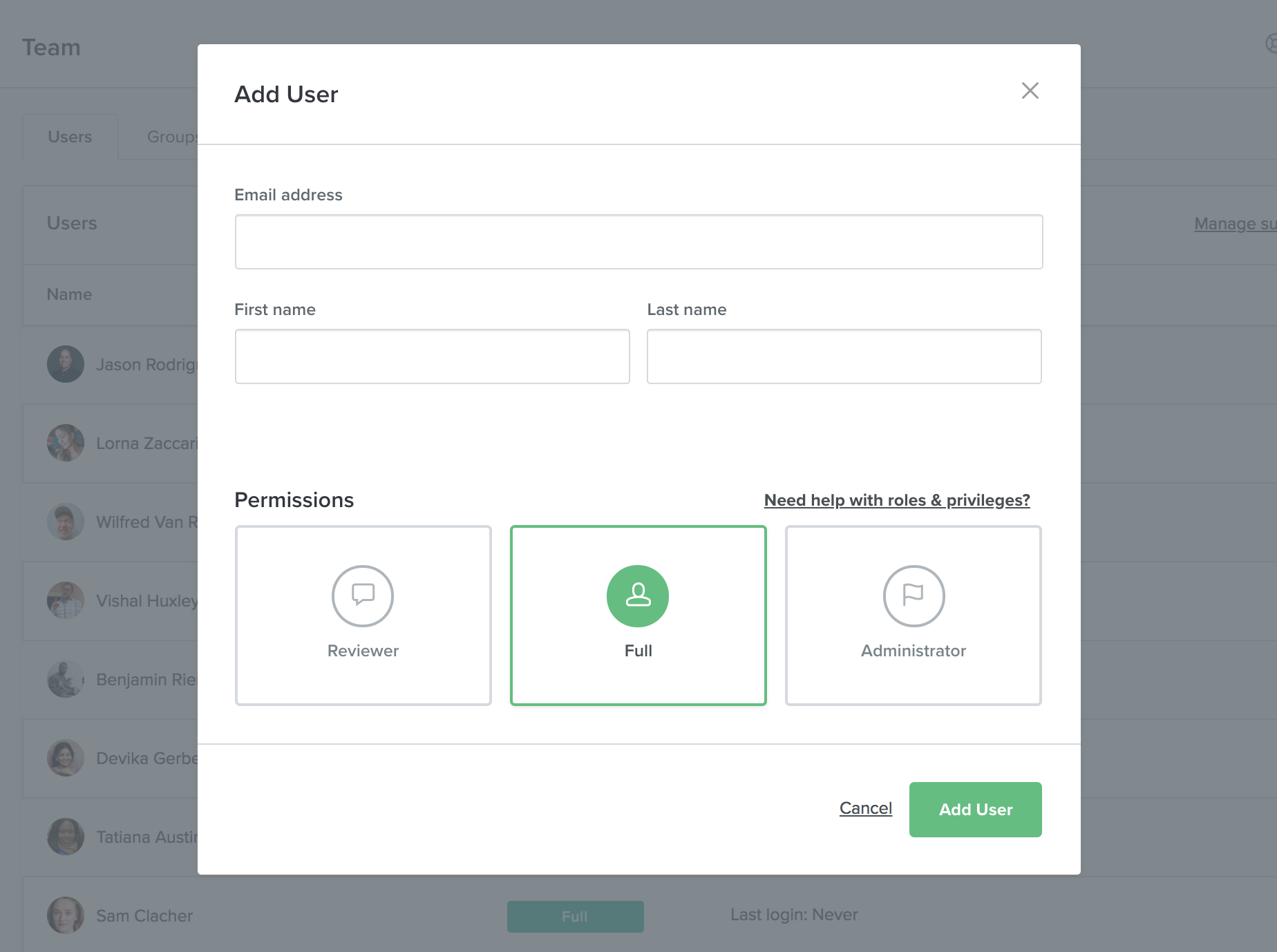

アクセスを管理する最も基本的な方法は、Litmusのユーザーロールとグループを利用することです。 次の画像に示すように、ユーザーロールを使用すると、3種類のユーザーのアクセス許可を定義できます。

- 管理者は、新しいユーザーとグループの設定やそのアカウントの請求情報へのアクセスなど、アカウントへのフルアクセス権を持っています。

- フルユーザーは、Litmus内のすべての機能(プルーフ、ビルダー、チェックリスト、電子メール分析など)にアクセスできます。 ただし、ユーザーやグループを管理することはできず、アカウントの請求情報にアクセスすることもできません。

- レビューアは最も制限されており、チェックリストと電子メール分析レポートへの読み取り専用アクセスと、LitmusProofへのコメント専用アクセスがあります。 レビュー担当者は、Builderドキュメントまたはスパムテストを作成または編集することはできません。

多くの企業は、ほとんどのチームメンバーに完全なユーザーロールを利用しています。 マーケター、デザイナー、開発者、QA担当者はすべて、Litmusの機能にアクセスする必要があります。 完全なユーザーロールにより、新しいテスト、ビルダープロジェクト、プルーフ、および電子メール分析レポートをすばやく開始できます。

多くの場合、チームリーダーは管理者として設定され、必要に応じて請求情報を更新したり、プランタイプを変更したり、チームメンバーが参加したときに新しいユーザーを追加したりできます。

利害関係者(キャンペーンに関する情報を提供するが、直接実行しない人々)には、通常、レビュー担当者の役割が割り当てられます。 プレビューテストとプルーフの背後にあるレポートや基礎となるコードの設定の技術的側面にとらわれることなく、テストとレポートの結果を表示したり、プルーフの電子メールにコメントしたりするように招待できます。

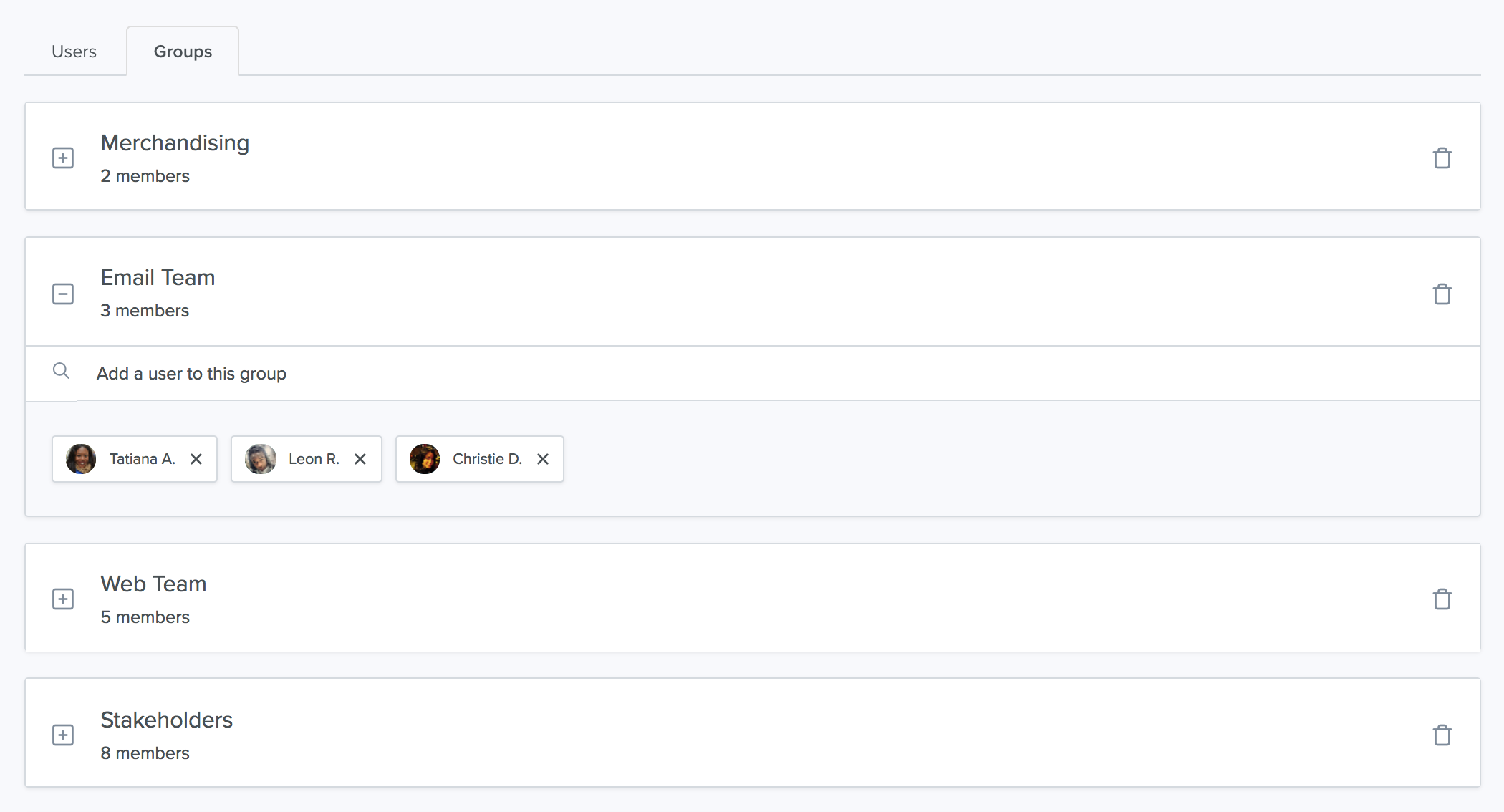

さらに、Litmus内のグループを使用して、役割をさらに定義できます。

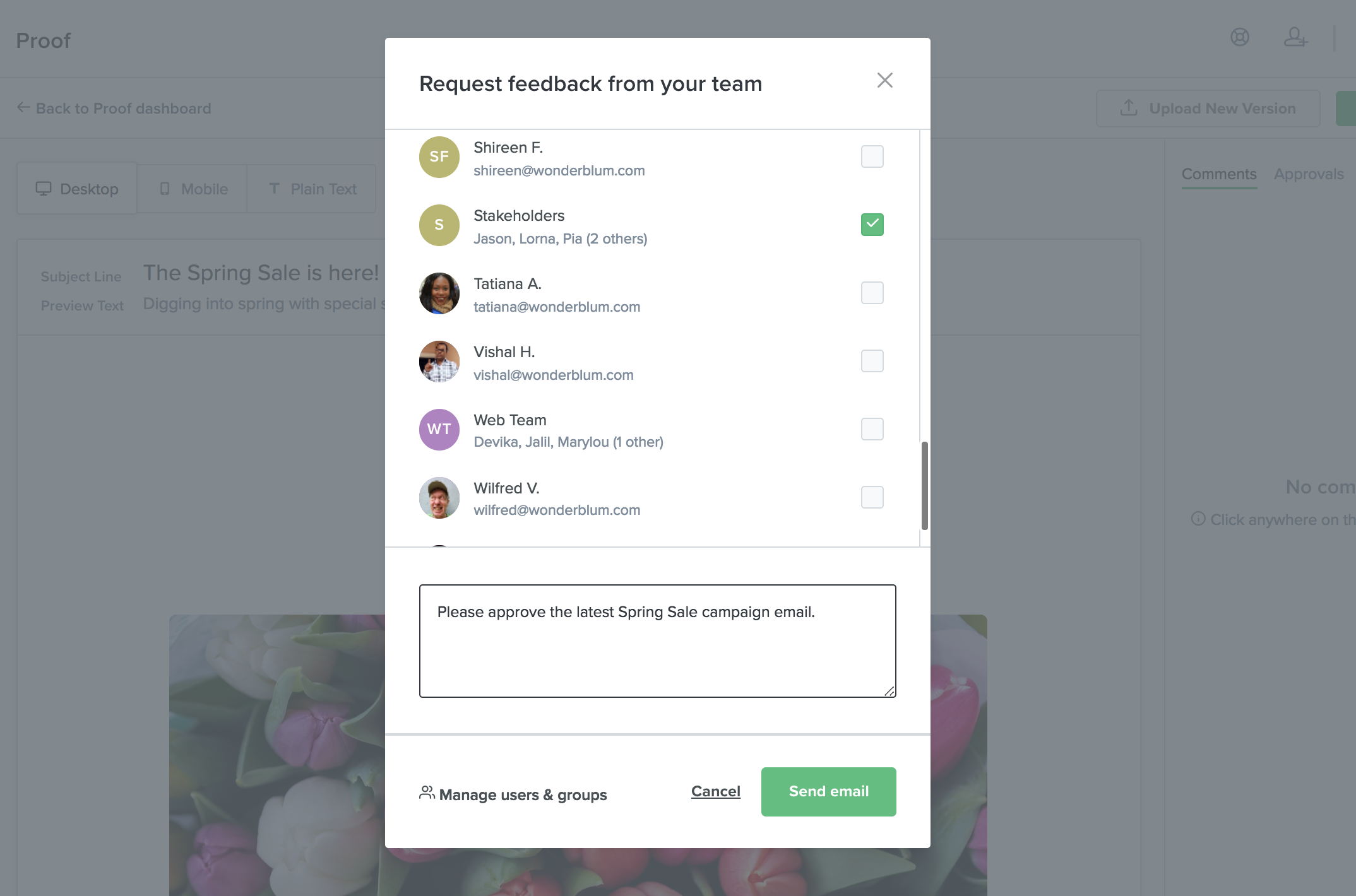

Litmusを使用すると、個々のユーザーをグループに編成できます。 たとえば、部門、クライアント、またはプロジェクトごとにユーザーをグループ化できます。 グループは、LitmusProofの使用を開始するときに特に役立ちます。 プルーフを使用すると、個人またはグループをすばやく招待して、電子メールキャンペーンを確認できます。

QAチームに各メールを確認してもらいたい場合は、「QAチーム」グループを設定し、リクエストフィードバック画面で確認してください。 通常の利害関係者からのサインオフが必要ですか? それらを「利害関係者」グループに追加し、それぞれに個別に電子メールを送信するのではなく、一度にすべての通知を送信します。

グループは、電子メールの作成とレビューのプロセスをスピードアップするための優れた方法であり、ユーザーロールと組み合わせることで、Litmus forEnterprise内のチームコントロールを簡単に管理できます。

サブアカウントを理解する

さらに詳細な制御が必要なチームの場合、Litmus forEnterpriseではサブアカウントを設定できます。 サブアカウントは、それぞれが独自のユーザー、グループ、および権限のセットを持つ個々のLitmusサイロと考えてください。

サブアカウントは、Litmusにアクセスする必要がある複数の部門があり、各部門が異なるキャンペーンに取り組んでいる場合に役立ちます。 また、複数のクライアントを扱う代理店にとっても非常に役立ちます。 クライアントがお互いの仕事を見てほしくないことはめったにありません。 サブアカウントを使用すると、クライアントごとにアカウントを設定し、それらのクライアントの利害関係者用のユーザーとグループを完備して、キャンペーンが詮索好きな目から安全に保たれるようにすることができます。

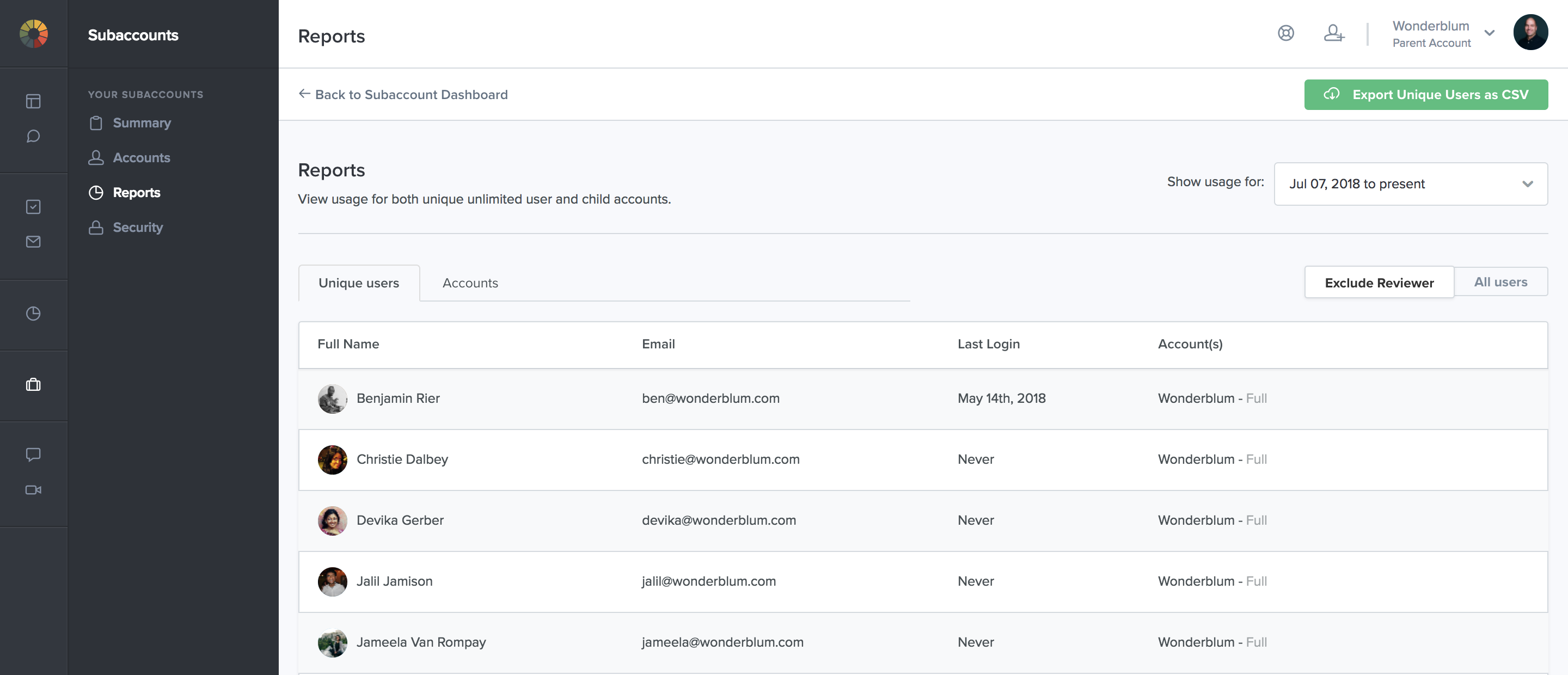

サブアカウントは、詳細なレポート機能とセキュリティ機能も提供します。 アカウント所有者は、サブアカウントごとに、誰が何にアクセスできるか、最後にログインしたのはいつか、使用状況情報を監査できます。 レポートはCSVとしてエクスポートできるため、監査時間がロールアラウンドするときに詳細なLitmus使用情報を提供できます。

新しいサブアカウントの追加と管理は簡単です。 [サブアカウントの概要]ページで、[サブアカウントの作成]ボタンをクリックし、サブアカウント名を追加して、[アカウントの作成]ボタンをクリックします。 その後、サブアカウントユーザーを追加および管理し、部門、クライアントを維持し、安全かつ分離して作業することができます。

Litmusアカウントを安全に保つ

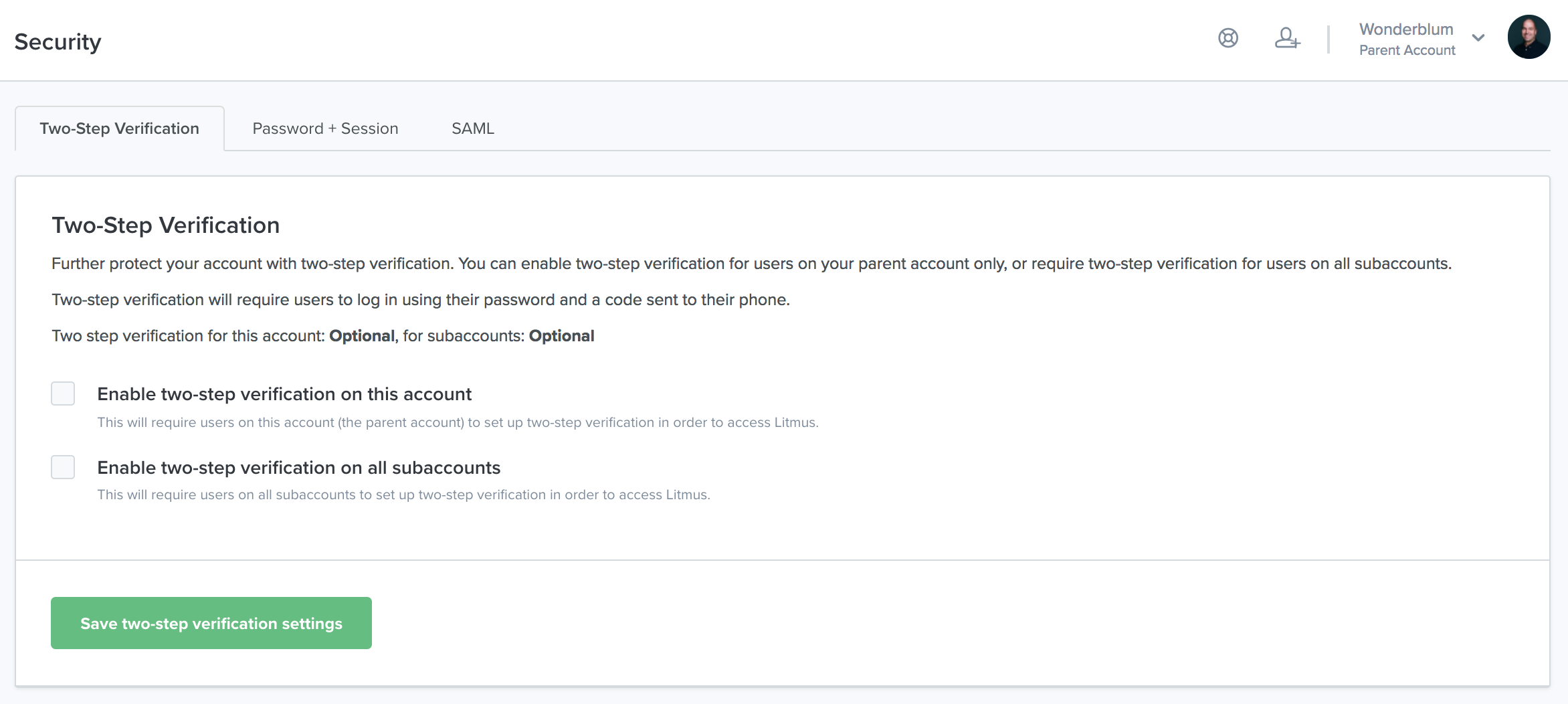

チームが成長するにつれて、セキュリティがますます重要になることを私たちは知っています。 そのため、ユーザーロールとサブアカウントを介したアクセスを制限するだけでなく、アカウントとデータをより適切に保護し、最も固有のセキュリティ要件を満たすために必要なツールを提供します。 アカウントでは、2段階認証、パスワードとセッションの制限、およびSAMLによるシングルサインオンを有効にすることもできます。

親アカウントとサブアカウントの両方で2段階認証プロセスを有効にできるため、どちらかのすべてのユーザーは、パスワードと電話に送信されたプライベートコードの両方を使用してサインインする必要があります。 オプションに設定すると、ユーザーは個々のアカウントで2段階認証プロセスを設定できます。

パスワードとセッションの制限により、ユーザーのセキュリティがさらに強化されます。 セッションの有効期限を設定できます。これにより、ユーザーは設定された時間が経過した後に再度ログインする必要があります。また、パスワードの強度を決定するためのルールも設定できます。 パスワードの強度は、最小の長さと文字の設定で適用でき、パスワード内のプレフィックスやフレーズをブラックリストに登録して、ユーザーが恐ろしい「password123」ログインを設定するのを防ぐこともできます。 パスワードは、一定の時間が経過すると期限切れになるように設定することもでき、ユーザーは定期的にパスワードを更新する必要があります。 もちろん、パスワードの再利用も制限できます。

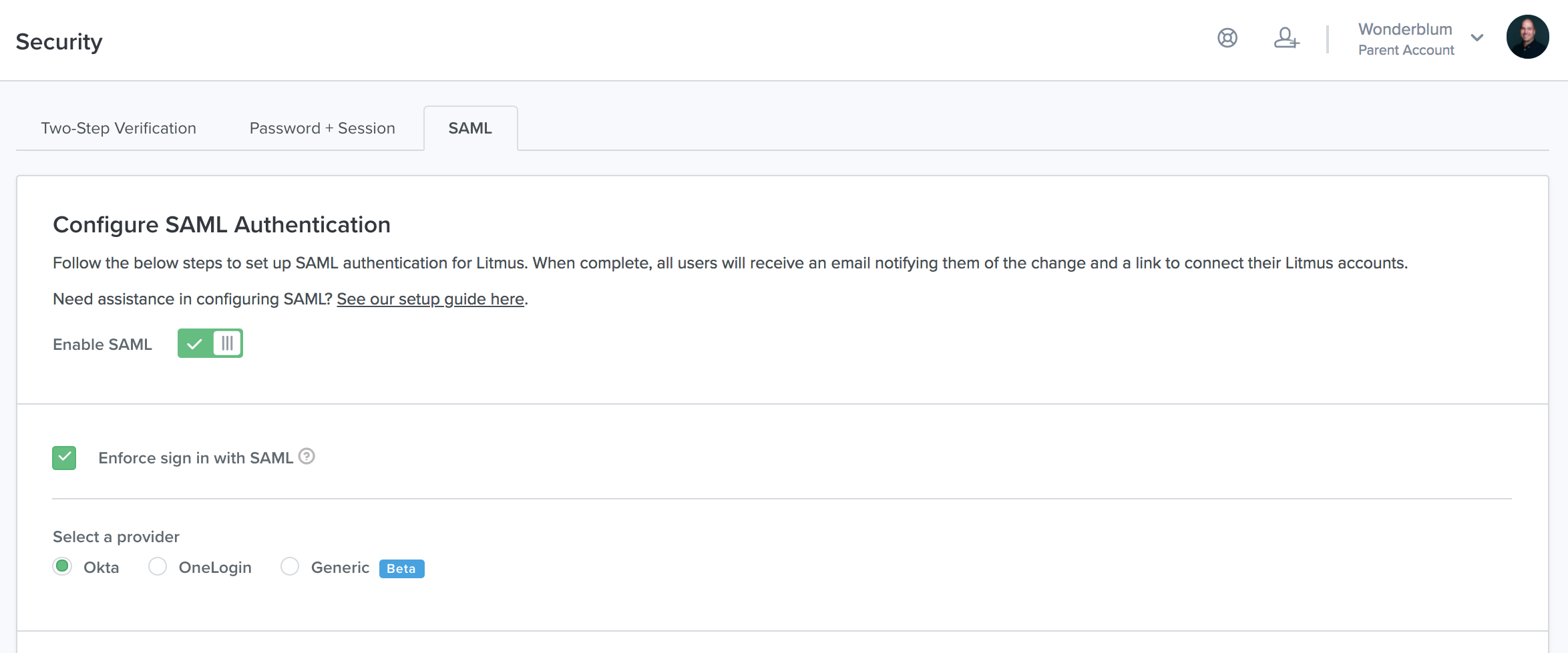

最後に、SAMLでシングルサインオンを使用してユーザーがLitmusにサインインできるようにすることができます。 SAMLを使用すると、ユーザーがLitmusにログインするたびにパスワードを入力する代わりに、単一のクレデンシャルセットで認証プロバイダーを使用できます。 Litmusは現在、Okta、OneLogin、およびカスタムIDプロバイダーをサポートしています。

Litmus forEnterpriseでチームを管理する

Litmus for Enterpriseは、必要な制御とセキュリティを提供します。 アクセスとセキュリティを損なうことなく、チームに業界をリードする電子メールの作成、テスト、およびレポートツールへのアクセスを提供します。

今すぐLitmusforEnterpriseを始めましょう→