DMARCとは何ですか? DMARCレコードを理解する

公開: 2020-03-05ドメインベースのメッセージ認証、レポーティング&コンフォーマンス、またはDMARCは、Sender Policy Framework( SPF)およびDomainKeys Identification Mail( DKIM)を使用して、電子メールメッセージの信頼性を判断するプロトコルです。

DMARCレコードを使用すると、インターネットサービスプロバイダー(ISP)は、受信者の個人情報をフィッシングするためのドメインスプーフィングなどの悪意のある電子メールの侵入を簡単に防ぐことができます。

基本的に、電子メールの送信者は、SPFまたはDKIMを使用して認証されなかった電子メールの処理方法を指定できます。 送信者は、これらの電子メールを迷惑メールフォルダに送信するか、まとめてブロックするかを選択できます。 そうすることで、ISPはスパマーをより適切に識別し、悪意のある電子メールが消費者の受信トレイに侵入するのを防ぎ、誤検知を最小限に抑え、市場の透明性を高めるためのより優れた認証レポートを提供できます。

DMARCレコードはDNSレコードと一緒に公開され、次のものが含まれます。

- SPF

- レコード

- CNAME

- (DKIM)

すべての受信サーバーがメッセージを受け入れる前にDMARCチェックを実行するわけではありませんが、すべての主要なISPが実行し、実装が拡大していることに注意することが重要です。

DMARCのメリットは何ですか?

DMARCを実装する主な理由はいくつかあります。

- レピュテーション: DMARCレコードを公開すると、認証されていない当事者がドメインからメールを送信するのを防ぐことで、ブランドを保護します。 場合によっては、DMARCレコードを公開するだけで、評判が上がる可能性があります。

- 可視性: DMARCレポートは、ドメインから電子メールを送信しているユーザーを通知することにより、電子メールプログラムの可視性を高めます。

- セキュリティ: DMARCは、電子メールコミュニティが認証に失敗したメッセージを処理するための一貫したポリシーを確立するのに役立ちます。 これにより、電子メールエコシステム全体がより安全で信頼できるものになります。

DMARCレコードはどのように見えますか?

ターミナルで< digtxt_ dmarc.sendgrid.net >と入力すると、DMARCレコードがどのように表示されるかを確認できます。 https://www.valimail.com/にアクセスして、ドメインが1つ公開されている場合は、そのドメインのDMARCレコードを表示することもできます。

DMARCレコードの例を次に示します。これはSendGridのDMARCレコードです。

v = DMARC1 \; p = none \; rua = mailto:[email protected] \; ruf = mailto:[email protected] \; rf = afrf \; pct = 100

分解しましょう

「v=DMARC1」

バージョン–これは、受信サーバーがメッセージの受信元のドメインのDNSレコードをスキャンしているときに検索する識別子です。 ドメインにv=DMARC1で始まるtxtレコードがない場合、受信サーバーはDMARCチェックを実行しません。

「p=なし」

ポリシー– DMARCレコードで選択したポリシーは、参加している受信者の電子メールサーバーに、SPFとDKIMを通過しないが、ドメインからのものであると主張するメールをどう処理するかを指示します。 この場合、ポリシーは「なし」に設定されます。 設定できるポリシーには次の3種類があります。

- p = none –受信者に、修飾されていないメールに対してアクションを実行しないように指示しますが、違反がないかどうか、DMARCレコードのmailto:に電子メールレポートを送信します。

- p = quarantine –受信者に、修飾されていないメールを隔離するように指示します。これは通常、「これをスパムフォルダに直接送信する」ことを意味します。

- p = reject –ドメインの修飾されていないメールを完全に拒否するように受信者に指示します。 これを有効にすると、ドメインによって100%署名されていることが確認されたメールのみが受信トレイにアクセスできるようになります。 通過しないメールはすべて拒否され、バウンスされないため、誤検知を検出する方法はありません。

「rua= mailto:[email protected] 」

この部分は、DMARC障害の集約レポートを送信する場所を受信サーバーに通知します。 集計レポートは、DMARCレコードが属するドメインの管理者に毎日送信されます。 これらには、DMARC障害に関する高レベルの情報が含まれていますが、各インシデントに関する詳細な情報は提供されていません。 これは、選択した任意の電子メールアドレスにすることができます。

「ruf=mailto:[email protected]」

この部分は、DMARC障害のフォレンジックレポートを送信する場所を受信サーバーに通知します。 これらのフォレンジックレポートは、DMARCレコードが属するドメインの管理者にリアルタイムで送信され、個々の障害に関する詳細が含まれます。 この電子メールアドレスは、DMARCレコードが公開されているドメインからのものである必要があります。

「 rf=afrf」

レポート形式。 この部分は、保険契約者がどのような種類のレポートを望んでいるかを受信サーバーに通知します。 この場合、 rf = afrfは、集約された障害レポート形式を意味します。

「pct=100」

パーセント–この部分は、受信サーバーに、DMARCポリシーの仕様に従う必要があるメールの量を指示します。 1〜100の任意の数を選択できます。 この場合、p =が拒否するように設定されていると、DMARCに失敗したメールは100%拒否されます。

DMARCレコードに含めることができる他のメカニズムがいくつかあります。 いくつかの注目すべきものが含まれます:

「sp=」この部分は、DMARCポリシーをサブドメインに適用するかどうかを受信サーバーに通知します。

「adkim=」これにより、DKIMの配置が設定されます。 厳密な場合は「s」、リラックスした場合は「r」に設定できます。 厳密とは、DMARC認証のDKIM部分が、DKIM署名のd=フィールドがfromドメインと完全に一致する場合にのみ合格することを意味します。 緩和設定に設定されている場合、DKIM d =フィールドが差出人アドレスのルートドメインと一致すると、メッセージはDMARC認証のDKIM部分を通過します。

「ri=」これは、DMARC障害に関する集約レポートを受信する頻度の間隔を設定します。

Twilio SendGridでDMARCを実装するにはどうすればよいですか?

DMARCの実装作業を行う前に、それがすべての人に適しているわけではないことに注意してください。 小さなドメインを所有している場合は、それがなくても大丈夫です。 ただし、過去にフィッシングに問題があった場合や、機密情報を処理する財務志向のビジネスがある場合は、賢明な方法です。

もう1つ覚えておくべきことは、DMARCの集計レポートとフォレンジックレポートは機械で読み取り可能になるように設計されていることです。 人間がそれらを理解するのは難しい場合があるため、DMARCレポート監視サービスを使用してレポートを収集し、情報にアクセスする必要もあります。 TwilioSendGridはValiMailと提携しています。

実装を決定し、適切なサービスを選択したら、DMARCをセットアップするプロセスには5つのフェーズが含まれます。

1.SendgridIPに送信者認証を使用してDKIMとSPFをデプロイします

アカウントの送信者認証プロセスを完了します。 これにより、Twilio SendGridアカウントを介して送信される電子メールが、一意のドメインのDKIMとSPFを使用して適切に署名されるようになります。

この最初のステップを完了する方法がわからない場合は、こちらのドキュメントにアクセスしてください。

2.許可されたドメインの適切なDKIMおよびSPF署名を確認します

すべてが正しく機能していることを確認するために、テストメールを送信してください。 メールヘッダーのDKIMおよびSPF署名が、SendGridアカウントの許可に使用したドメインと一致していることを確認しようとしています。 両方が通過している限り、あなたはビジネスをしています!

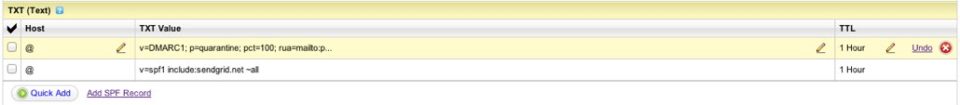

3. DNSレジストラでDMARCレコードを公開し、結果を監視します

DNSレジストラ内で、受信者がDMARCプリファレンスを決定するために使用できるTXTリソースレコードを作成する必要があります。 これは、ドメインホストのDNSレジストラ内で実行されます。これは、送信者認証用のDNSレコードを作成した場所と同じである可能性があります。 このレコードは、サブドメインではなく、ドメインのルートレベルで作成されます。

単純なDMARCレコードは次のようになります。

“v=DMARC1; p=quarantine; pct=100; rua=mailto:[email protected]”

「v=DMARC1; p=検疫; pct = 100; rua = mailto:[email protected]” *

- v = DMARC1;

DMARCバージョン1を使用するように設定されており、現在他のバージョンはありません。 したがって、常に1を設定します。 - p=検疫;*

このポリシーは、受信者にQUARANTINEの修飾されていないメールを通知します。これは通常、「これをスパムフォルダに直接送信する」ことを意味します。 - pct = 100;

これは、ドメインからのものであると主張するメッセージの100%を評価するように受信者に指示します。これは、1から100までの任意の数にすることができます。 - rua = mailto:[email protected]

これは、受信者に集計レポートを[email protected]に送信するように指示します。 これを、綿密に監視されている管理対象の電子メールアドレスに設定します。

*この例ではp=quarantineポリシーを使用していますが、最初は常にp=noneポリシーの使用を開始することをお勧めします。

4.受け取ったフィードバックを分析し、必要に応じてメールストリームを調整します

修飾されていない電子メールがDMARCに参加している受信者に送受信される場合、受信者はこれらのメッセージのレポートを生成し、DMARCレコードで指定されたmailto:アドレスに送り返します。

これらのレポートには、ドメインに代わってメールを送信している可能性のあるサービスを正確に評価するのに役立つ情報が含まれています。

これは、2つのメールの結果を示す1つのレコードのみのサンプルレポートです。 (リストされているSPFおよびDKIM auth_resultsは、s =の配置に関係なく、生の結果であることに注意してください。ファイル名の形式は、filename = receive "!" policy-domain "!" begin-timestamp "!"end-timestamp"です。 」拡張子(例:receiver.org!sender.com!1335571200!1335657599.zip))

<report_metadata>

<org_name> receiver.com

<extra_contact_info> http://receiver.com/dmarc/support

<report_id> 9391651994964116463

<date_range>

1335571200

1335657599

<policy_published> sender.com

r

r

無し

無し

100

<source_ip> 72.150.241.94

2<policy_evaluated>なし

不合格

合格

<header_from> sender.com

<auth_results>

sender.com

不合格

<human_result>

sender.net

合格

<human_result>

sender.com

合格

*注:集計レポートは.zip添付ファイルとして送信されるため、定義するアドレスがこのファイルタイプの添付ファイルを受け入れることができることを確認してください。

5.学習しながらDMARCポリシータグをエスカレーションします

メールストリームをテストして微調整し、ドメインの電子メールを送信しているユーザーを正確に特定したので、次はそれを一段と高めます。

これまでは、p = noneポリシーのみを使用して、誤った動作のレポートを取得する必要がありました。また、電子メールの送信元を把握しておく必要があります。 次のステップは、DMARCレコードのポリシーを調整して、受信者がドメインからのものであると主張するメールを処理する方法の制御を開始することです。 覚えて:

- p = none –違反の報告を受け取りますが、受信者はメッセージ自体を処理する限り何もしません。

- p = quarantine –修飾されていないメールは直接スパムに送信されますが、回復することができます。 これは、メールの送信元がすべてわかっているが、100%確実になるまで、修飾されていないメッセージを「ソフトフェイル」したい場合に便利です。

- p = reject –ドメインに電子メールを送信しているすべてのサーバーとサービスを確実に知っており、これらの各サービスに署名があり、大胆なものはすべて完全に拒否されていると主張したい場合に使用します。 修飾されていないメールは受信者のメールサーバーによって完全に削除され、二度と表示されることはありません。

DMARCが非常に重要な理由

DMARCレコードは、電子メール認証の重要な進化形です。 これは、電子メール送信者とISPが協力して電子メールチャネルを保護するもう1つの優れた例です。 DMARCの詳細については、組織のWebサイト(www.dmarc.org)にアクセスしてください。 認証の詳細については、このブログ投稿をお読みください。

追加リソース

- DMARC.orgのFAQ

- YahooのDMARCポリシーに関する最新情報

- 最初のYahooと今はAOL。 DMARCに準拠するには、何を変更する必要がありますか?