13WordPressセキュリティの神話| あなたのウェブサイトがハッキングされるのを防ぎましょう!

公開: 2019-03-23WordPressは世界中からのユーザーの広大なコミュニティの本拠地であり、トップのコンテンツ管理プラットフォームですが、そのナンバーワンのスポットはターゲットを後押しし、多くのWordPressセキュリティの神話が現れます。

サイトの保護やWooCommerceのセキュリティを向上させる方法については、セキュリティに関するアドバイスがたくさんありますが、これは、サイトの保護に実際には何の役にも立たない多くの神話につながっています。 これらのヒントのいくつかは、攻撃に対してより脆弱なままにする可能性さえあります。

WordPressのセキュリティ神話

WordPressのセキュリティに関する神話のトップ13と、WordPressWebサイトを適切に保護するためにできることを調べてみましょう。

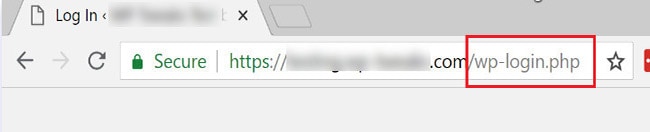

1. wp-adminまたはwp-loginページを非表示にすると、誰もログインURLを見つけることができません。

このアイデアの背後にある論理は、潜在的なハッカーが見つけられないものをハッキングするのを防ぐことです。 ログインURLが標準のWordPress / wp-admin / URLでない場合、ブルートフォース攻撃から保護されていませんか? wp-admin URLを非表示にすると、一部の攻撃を阻止できますが、すべてを阻止できるわけではありません。

この戦略が機能しない理由は、REST APIやXML-RPCなど、インターネットブラウザを使用する通常の方法以外に、WordPressサイトにログインする方法が他にもあるためです。 つまり、 WordPressのログインURLを変更した場合でも、使用するプラグインまたはテーマは変更されたURLにリンクできます。

バックエンド機能を非表示にすることで、ほとんどの直接アクセスの試行を防ぐことができますが、カスタムのwp-adminまたはwp-login URLを見つけたユーザーは、ログインページにリダイレクトできます。

これが機能しないもう1つの理由は、バックエンドを完全に非表示にするとサイトが破損するためです。 インストールするものはすべて、wp-adminがURLに含まれていることを前提としています。

ログインURLを非表示にするとわかりにくくなる可能性がありますが、WordPressログインへの実際のリンクを完全に変更することはできません。また、ログインURLをカスタマイズすると、多くのテーマ、プラグイン、アプリがwp-login.phpをハードコーディングするため、実際に多くの問題が発生する可能性があります。基本コード。

これらのプラグインやテーマなどがリンクを見つけられない場合は、代わりにエラーを見つけます。 より信頼性の高いソリューションは、2要素認証を使用し、侵害されたパスワードを拒否することです。

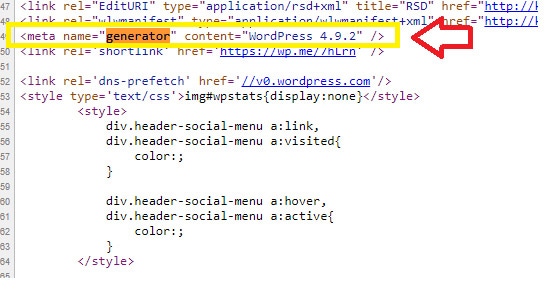

2.保護を強化するために、WordPressのバージョン番号とテーマ名を非表示にします

この戦術の背後にある考え方は、ハッカーがこの情報を持っている場合、それを使用してサイトにアクセスできるということです。

Webサイトで実行されているコードの既知の脆弱性を検索するボットが多数存在するため、WordPressのバージョン情報またはテーマ名を非表示にしても、セキュリティ違反から安全に保護することはできません。

この情報を隠すのではなく、WordPressのインストールが常に最新であることを確認して、最新のセキュリティパッチがインストールされていることを確認してください。

3. wp-contentディレクトリの名前を変更すれば、安全です

プラグイン、テーマ、およびメディアアップロードフォルダーはすべて、サイトのwp-contentディレクトリに含まれています。 そこにはたくさんのコードと情報がありますので、もちろん、この情報を保護するのが賢明です。

ただし、コンテンツディレクトリ名を変更しても、実際にはその保護層がサイトに追加されるわけではありません。 ブラウザ開発ツールを使用すると、変更した場合でもwp-contentの名前を見つけることができます。

名前を変更すると、動作するために使用する必要のあるハードコードされたwp-contentディレクトリパスを持つプラグインとの競合が発生する可能性もあります。

wp-contentディレクトリについて心配する必要がある唯一の理由は、悪用される可能性のある脆弱性を持つプラグインまたはテーマが含まれている場合です。 これを防ぐ最善の方法は、セキュリティの脆弱性を回避するために、テーマとプラグインを最新の状態に保つことです。

4.ハッキングは大規模なサイトでのみ発生します

WordPressサイトが小さくてトラフィックが少ない場合でも、サイトのセキュリティ保護に関しては積極的に取り組むことが重要です。

ハッカーは、サイトの規模や忙しさを気にしません。 脆弱なサイトは、悪意のあるサイト、スパムメール、さらにはマイニングビットコインのハブになる可能性があります。 重要なのは、サイトのサイズやトラフィックレベルではなく、脆弱性です。

プラグイン、テーマ、WordPress自体を常に最新の状態に保ち、WordPress用の信頼できるセキュリティプラグインをインストールすることで、これを軽減できます。 質の高いホスティングと2要素認証も、攻撃者を寄せ付けないための重要な部分です。

5.WordPressは安全なプラットフォームではありません

あなたは以前にこの主張を聞いたことがあるかもしれませんが、それは単に真実ではありません。 今日オンラインでトップのコンテンツ管理システムの1つであるWordPressは、確実で信頼性の高いセキュリティ対策がなければ、現在の状態に到達することはできませんでした。

最大の脆弱性はユーザーに起因し、サイト所有者による予防措置によって回避できます。 ハッキングの最大の理由は古いソフトウェアであり、ほとんどのプラグインはコードの潜在的な脆弱性を修正するために定期的にパッチが適用されます。

テーマとプラグインは常に最新の状態に保つようにしてください。 サイトがハッキングされた場合、それはWordPressの欠陥ではありません。ユーザーの警戒心が失われ、攻撃を受けやすくなります。

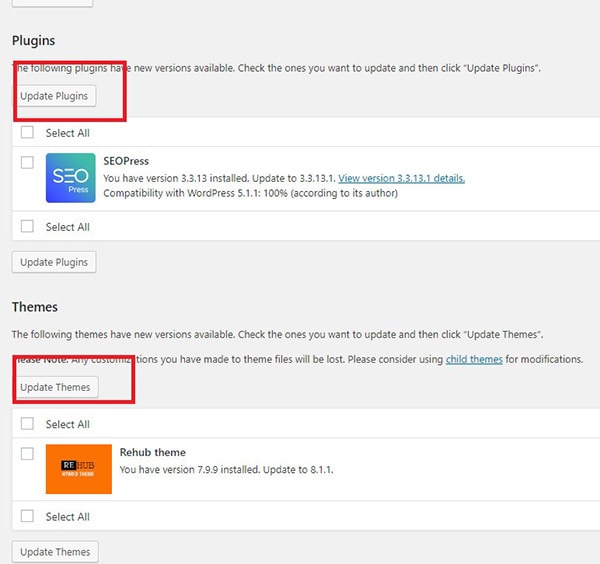

6.定期的な更新により、サイトは常に安全に保たれます

プラグインとテーマを定期的に更新することは、サイトのセキュリティを維持するために不可欠ですが、それはサイトの潜在的な悪用のすべてを解決するものではありません。 WordPressには多くのプラグインとテーマがあり、それらの多くは2年以上更新されていません。

適切な定期メンテナンスを受けていないプラグインには、読み込み時間が遅くなったり、さらに悪いことにサイトが壊れたりする古い機能が含まれている可能性があります。

プラグインがアクティブなサポートを受けていることを確認して、潜在的なエクスプロイトから安全に保ち、サポートを受けなくなった古いプラグインを削除して、ハッキングのリスクを最小限に抑えます。

7.バックアップは常にあなたのウェブサイトを修正します

バックアップは、侵害されたWebサイトを修正するための最も一般的なソリューションの1つです。 完全なサイトバックアップ(最高の無料のWordPressバックアッププラグインを確認してください)を使用すると、サイトを復元できますが、そもそもサイトを危険にさらしたのと同じセキュリティの脆弱性が残ります。

- 名前

- 無料版

- 有料版追加のアップグレードとアドオン付き

- フルサイトバックアップすべてのファイルでサイト全体をバックアップすることは可能ですか?

- データベースのバックアップデータベースのみをバックアップすることは可能ですか?

- DropboxへのバックアップバックアップファイルをDropboxに保存することは可能ですか?

- AmazonS3へのバックアップバックアップファイルをAmazonS3に保存することは可能ですか?

- GoogleドライブへのバックアップバックアップファイルをGoogleドライブに保存することは可能ですか?

- FTPへのバックアップバックアップファイルをFTPに保存することは可能ですか?

- RackspaceへのバックアップバックアップファイルをRackspaceに保存することは可能ですか?

- 電子メール通知バックアップが作成されたときの電子メール通知

- バックアップのみを変更しますサーバーリソースを削減し、スペースを節約するために、新しい変更のみがバックアップに追加されます

- スケジュールされたバックアップ

- リアルタイムバックアップサイトに変更を加えるたびにバックアップファイルが作成されます

- サイトの移行サイトをコピーするか、新しいホストに移動します

- 個々のファイルの復元全体ではなく、バックアップから個々のファイル/ファイルを復元する

- インターフェイスからバックアップを復元する

- セキュリティとマルウェアのスキャンウイルスやその他の感染症を調査するオプション

- データベースの修復と最適化WordPressデータベースを最適化するオプション

- マルチサイトサポート

- 有料版の価格すべてのアドオンと機能を備えています(1〜2サイトの最も安いプラン)

- BackWPup追加のアドオンとアップグレードを備えたプレミアム/有料バージョンもあります

- 有料版のみ

- 75ドル標準プランの場合

- BackUpWordPress追加のアドオンとアップグレードを備えたプレミアム/有料バージョンもあります

- 価格が約24ドルの有料アドオンでのみ利用可能

- 価格が約24ドルの有料アドオンでのみ利用可能

- 価格が約24ドルの有料アドオンでのみ利用可能

- 価格が約24ドルの有料アドオンでのみ利用可能

- 価格が約24ドルの有料アドオンでのみ利用可能

- 60ドル個人プランの場合

- UpdraftPlus追加のアドオンとアップグレードを備えたプレミアム/有料バージョンもあります

- 価格が約15ドルの有料アドオンでのみ利用可能

- 有料アドオン価格が約30ドルの有料アドオンでのみ利用可能

- 有料アドオン価格が約25ドルの有料アドオンでのみ利用可能

- 99 $(無制限のサイト数)すべてのアドオンを含む開発者プランおよび無制限の数のサイト

では、これをどのように修正しますか? ハッキングが成功した後、バックアップだけに頼ってサイトを修正しないでください。最後のバックアップ後に発生したトランザクションなどのデータやレコードが失われます。

情報を保存するには、ハッキングの試みが成功する前に、実際のコードの欠陥にパッチを適用することに注意してください。

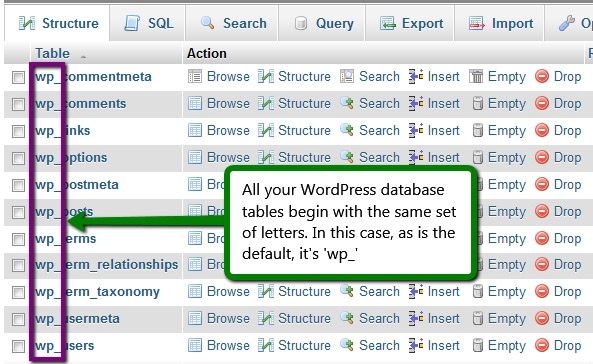

8. WordPressテーブルプレフィックスを変更すると、セキュリティが向上します

これは一般的な推奨事項です。 WordPressデータベーステーブルのプレフィックスを変更すると、SQLインジェクション攻撃を防ぐことができます。 ただし、「wp_」を別の値に変更するほど簡単ではありません。

この方法がサイトのセキュリティを向上させるために何かをするという証拠はまだありません。 また、完全に実行されていない場合、サイト全体が危険にさらされる可能性があります。

このような対策は、実際にはほとんど達成せずにセキュリティを向上させるために多大な努力を払っているように感じさせるため、「セキュリティシアター」と見なされます。 SQLインジェクション攻撃からサイトを保護するには、セキュリティに対する3つのアプローチが必要です。

プラグイン、テーマ、コアに継続的にパッチを適用して更新することに加えて、効果的なWebアプリケーションファイアウォールが必要になります。 そしてもちろん、疑わしいログイン試行やマルウェアがないかサイトを監視していることを確認してください。

9.私のサイトにはSSL証明書があるので、完全に安全です

SSL証明書について覚えておくべきことは、SSL証明書が提供するセキュリティは純粋にトランザクションであるということです。 クレジットカード情報や個人データなど、サイトと訪問者の間で受け渡される情報のみを保護します(WordPressサイトに無料のSSL証明書を追加する方法を参照してください)。

ただし、SSL証明書は、サイト自体にあるファイルとデータを保護しません。 サイトのデータをカバーするには、Webアプリケーションファイアウォールを用意し、プラグイン、テーマ、およびコアファイルが最新であることを確認することが重要です。

10.私のウェブサイトは安全です。 CDNまたはクラウドファイアウォールを使用しています

コンテンツ配信ネットワーク(CDN)、およびCloudflare、Incapsula、Sucuriなどのクラウドファイアウォールサービスは、サーバーへのトラフィックを再ルーティングし、ファイアウォールルールでトラフィックをフィルタリングすることにより、サイトを保護します。 トラフィックがファイアウォールルールと互換性がある場合、トラフィックはサイトに送られます。

これがサイトの実際のサーバーの場所を公開しないようにするための完璧な方法だと思うかもしれませんが、サイトの発信元IPアドレスはそれでもあなたに与える可能性があり、不可能ではないにしても、隠すのは難しい場合があります。

- コンテンツ配信ネットワーク

- 最大のボリューム攻撃に対する保護

- アプリケーション層の完全な可視性

- DNSサーバーに対する攻撃の軽減

- 非Webインフラストラクチャサービスの保護(FTP、SMTP、VOIPなど)

- アプリケーション層攻撃の検出と軽減

- セキュリティルールの即時のカスタマイズと伝播

- リアルタイムの可視性と制御

- DDoS攻撃に対する発信元IPアドレスの保護

- ネットワークインフラストラクチャの外部DDoS攻撃の監視

- 圧縮と縮小

- コンテンツとネットワークの最適化

- 静的コンテンツと動的生成コンテンツの両方のキャッシュ

- キャッシュされたリソースを物理メモリから直接提供する

- リアルタイムのキャッシュ更新のためのSSDのセカンダリレベルのキャッシュ

- PCI準拠のWebアプリケーションファイアウォール(WAF)

- アクセス制御

- IPレピュテーションベースの監視システム

- セキュリティルールのセルフサービスのカスタマイズ

- 60秒のセキュリティルールの伝播

- マルウェア感染を防ぐためのバックドア保護

- API統合

- パスワードの盗難を防ぐための2要素認証

- グローバルサーバーの負荷分散

- アプリケーション層ローカルサーバーの負荷分散

- アプリケーション層サイトのフェイルオーバー

- リアルタイムのアプリケーション層ヘルスモニタリング

- アプリケーション配信ルール(例:Cookie、ヘッダーなどに基づくリダイレクト)

- チケットシステム

- 電話サポート

- HTTP / 2サポートHTTP / 2はHTTPプロトコルの最新の進化形であり、Webサイトの読み込み速度と応答性が大幅に向上しています。

- データセンター

- オリジン-プル

- プッシュ(CDNサーバーへのアップロード)

- パージ/すべてパージ

- Gzip

- すべてのオリジンサーバーヘッダーを尊重します

- オリジンサーバーのヘッダーを上書きできます

- プッシュされたファイルのキャッシュヘッダーを設定する

- カスタムCNAME

- HTTPS

- ホットリンク保護

- ライブチャット

- 無料バックアップ

- WordPressとの統合

- 価格

- インカプセル

- 常にオン

- 30

- 原点から再送するか、エッジで圧縮します

- 共有証明書は、無料プランを除くすべてで無料です。

- 共有証明書は、無料プランを除くすべてで無料です。

- WordPressとは独立して統合します。 DNS設定を変更する必要があります。 すべての手順は、電子メールとIncapsulaダッシュボードに表示されます。

- 無料および有料プラン無料プランには、ボット保護、アクセス制御、ログイン保護、CDNとオプティマイザー、Webサイト分析、およびコミュニティサポートが含まれます。 有料のPROプランは月額59ドルからで、無料プランと同じ機能に加えて、SSLサポート、高度なパフォーマンス、メールサポートが含まれています。

- CloudFlare

- マニュアル

- 86

- WordPressとは独立して統合します。 CloudFlareにサインアップしてから、新しいDNSサーバーをドメイン名に割り当てる必要があります。 CloudFlareはそこからピックアップします。

- 無料および有料プラン彼らは小さなウェブサイトやブログに適した無料の基本プランと20ドルから200ドルまで変動する有料パッケージを提供します。

- アカマイ

- 100,000以上

- 原点から再送するか、エッジで圧縮します

- アカマイの製品の価格を取得するには、アカマイに連絡する必要があります。

- MaxCDN

- MaxCDNはまもなくDDOSとWAFの提供を開始します

- MaxCDNはまもなくDDOSとWAFの提供を開始します

- MaxCDNはまもなくDDOSとWAFの提供を開始します

- MaxCDNはまもなくDDOSとWAFの提供を開始します

- MaxCDNはまもなくDDOSとWAFの提供を開始します

- MaxCDNはまもなくDDOSとWAFの提供を開始します

- MaxCDNはまもなくDDOSとWAFの提供を開始します

- 75

- CDNはgzipを処理します

- プルゾーンを設定した後、キャッシュプラグインを介してMaxCDNを統合できます。 たとえば、W3 Total Cache、Super Cache、またはWPRocketです。

- 月額9ドルから月額299ドルまでギガバイトあたりのカスタム価格もあります

- KeyCDN

- 25

- オリジンサーバーがGzipを実行する場合のみ

- 設定後、キャッシュプラグインを介して統合できます。 たとえば、W3 Total Cache、Super Cache、またはWPRocketです。

- 使った分だけパッケージを購入する必要はありません。 価格は$ 0.04 / GBから始まります

これはクラウドファイアウォールプロバイダーに共通の問題であり、簡単な解決策はサイトにエンドポイントセキュリティ対策を実装することです。 データを元の場所で保護する場合、それはハッカーやその他の形態の攻撃に対する最善の直接防御です。

11. IPブロッキングは、ハッカーを寄せ付けません

疑わしいログインを記録し、IPアドレスを追跡するための便利なサービスがオンラインにあり、これらのIPを完全にブロックすることもできます。

IPブロッキングは、ハッカーがサイトにアクセスするのを防ぐ効果的な方法だと思うかもしれませんが、ハッカーは常にIPを変更し、多くの場合、目標を達成するために複数のIPから同時に操作します。

1つのIPアドレスをブロックすると、並んでいる次のIPアドレスに簡単に切り替えることができます。 さらに悪いことに、IPを適切にブロックしないと、サイトがクラッシュする可能性があり、修正に時間がかかる可能性があります。

12.必要なのは安全なユーザー名とパスワードだけです

一意の管理者ユーザー名と強力で複雑なパスワードは、サイトの適切なセキュリティに不可欠ですが、潜在的なハッカーを阻止するための絶対確実な方法ではありません。

サイトを侵害するために使用される一般的な戦術の1つは、ボットを使用して、標準の「admin」ユーザー名で数千の一般的なパスワードを循環させることです。

必ずadminから名前を変更し、大文字と小文字、数字、句読点、その他の解読を困難にする一意の記号など、複数の種類の文字をパスワードに組み込んでください。

ただし、効果的なユーザー名とパスワードの組み合わせがすべてから保護されるわけではないことに注意してください。 ハッカーには、古いテーマやプラグインの脆弱性、データ侵害、さらにはフィッシングスキームなど、サイトを攻撃する他の手段があります。

13.使用しないプラグイン/テーマを無効にするだけです

これは、多くのサイト所有者が犯すよくある間違いです。 古いプラグインを削除するのではなく、代わりに無効にします。 ただし、更新やセキュリティ修正がないため、非アクティブなプラグインやテーマでも悪用される可能性があります。

無効になっているプラグインやテーマを更新することはできますが、セキュリティリスクを最小限に抑えるために不要なものを削除することをお勧めします。

WordPressのセキュリティ神話の結論

WordPressサイトがハッキングされる理由はたくさんあります。 これらのWordPressのセキュリティ神話を読んだ後、サイトのセキュリティを最適化するのは少し難しいと感じるかもしれません。 セキュリティ対策が効果的かどうか、そして単に「セキュリティシアター」とは何かを判断するのは必ずしも簡単ではありません。

WordPressサイトを安全に保つことは、コンテンツの盗難を防ぐだけでなく、非常に重要です。 サイトが攻撃に対して100%無防備であることを保証する方法はありませんが、ハッキングのリスクを最小限に抑えて安心を提供できる、サイトの管理と保守に組み込むことができる多くの実践と予防策があります。

安全のために、iThemes Security、WordFence、MalCare、Swift Security、Hide My WPなどのWordPressセキュリティプラグインをインストールすることをお勧めします。これらのプラグインは、Webサイトを保護し、セキュリティレイヤーを実装するために有効にできる膨大な数の設定とオプションを提供します。 詳細については、iThemes Securityレビュー、MalCareレビュー、Wordfence vs iThemes Security、Swift Security vs Hide MyWPを参照してください。