¿Cómo detectar un correo electrónico de phishing? [Una guía definitiva]

Publicado: 2019-07-11Tabla de contenido

¿Qué es el phishing?

6 ataques de phishing comunes

10 consejos sobre cómo detectar un correo electrónico de phishing

Terminando

Cada año, miles de personas pierden el dinero que tanto les costó ganar debido a los ataques de phishing, que en su mayoría se llevan a cabo a través del correo electrónico.

Si no sabe cómo detectar un correo electrónico de suplantación de identidad , tiene que ponerse al día. Estas estafas afectan a todos y ahora están más extendidas que nunca.

Sabías…?

- El usuario promedio recibe 16 correos electrónicos maliciosos por mes.

- Más del 75% de las empresas han experimentado un ataque de phishing por correo electrónico.

- La violación digital cuesta a las empresas medianas 1,6 millones de dólares en promedio.

- El phishing es una industria de $ 5 mil millones de dólares.

- El 97% de las personas no pueden identificar un correo electrónico de phishing, según una encuesta reciente.

Como puede ver, el phishing es una seria amenaza tanto para las personas como para las empresas, y un pequeño error puede costar mucho.

Esto plantea la pregunta:

¿Cómo puedes protegerte?

La clave es comprender cómo funciona este tipo de estafa y sus señales de advertencia. Esto le permitirá detectar correos electrónicos fraudulentos a una milla de distancia.

No se preocupe, vencer a los ciberdelincuentes es más fácil de lo que piensa y, al final del artículo, descubrirá cómo se hace.

Entonces, empecemos.

¿Qué es el phishing?

El phishing es similar a pescar en un estanque, pero en lugar de sujetar el anzuelo a una caña de pescar, el phisher lo pone en un correo electrónico. De esta forma, pueden robar información personal.

Ahora te estarás preguntando:

¿Cómo se hace esto?

Bueno, el phisher se hace pasar por una persona o empresa genuina y convence a los usuarios de que hagan clic en un enlace a un sitio web, que parece el verdadero negocio. En realidad, es una falsificación, diseñada para ser el "gancho" de toda la operación. Una vez que los usuarios ingresan su información, es efectivamente robada.

Alternativamente, los piratas informáticos pueden engañar a las personas para que descarguen un archivo que parece inocuo pero que en realidad es malware o ransomware.

El malware es software malicioso diseñado para robar datos. Por el contrario, el ransomware cifra todos los archivos de una computadora infectada. El pirata informático puede exigir un rescate para descifrar los datos.

Ahora que sabemos qué es el phishing, descubramos los tipos más comunes de ataques de phishing.

6 ataques de phishing comunes

Los ataques de phishing vienen en todas las formas y tamaños:

1. Phishing engañoso

El phishing engañoso es el tipo de estafa de phishing por correo electrónico menos sofisticado y más común . Utiliza un enfoque de "rociar y rezar", en el que se envían correos masivos a millones de usuarios.

Estos son los mensajes “Has ganado un premio” y “Mensaje URGENTE de tu banco” que intentan engañar a los usuarios infundiéndoles miedo o cegándolos con codicia.

La mayoría de las veces se trata de una página web falsa, que se parece mucho a la real.

Por ejemplo, los estafadores de PayPal pueden enviar un correo electrónico pidiendo a los usuarios que hagan clic en un enlace para solucionar un problema con su cuenta. El enlace los llevará a una página de PayPal falsa, donde se recopilarán sus datos de inicio de sesión y se enviarán a otro sitio.

A veces, los piratas informáticos aprovechan la curiosidad de los usuarios enviando correos electrónicos en blanco con un archivo adjunto malicioso.

Así fue exactamente como Locky ransomware, considerado uno de los programas maliciosos de cifrado de archivos más efectivos, se propagó en 2017.

En tan solo 24 horas, los actores de amenazas entregaron 23 millones de correos electrónicos con un archivo zip que ocultaba la carga útil maliciosa y una línea de asunto que decía "escanear", "imprimir" o "descargar".

Una vez que alguien hizo clic en el archivo, el ransomware Locky cifró todos sus archivos en dicha computadora. Para recuperar los datos, las desafortunadas víctimas tuvieron que pagar 0.5 bitcoin ($ 2,300 en ese momento).

Con el tiempo, estas estafas se han vuelto aún más sofisticadas. Si desea protegerse, debe saber cómo identificar un correo electrónico de phishing .

La prevención es el único enfoque viable aquí. Una vez que ejecuta software malintencionado, no hay mucho que pueda hacer.

2. Spear phishing

A diferencia del phishing engañoso, este tipo de estafa es mucho más personalizada.

Los actores de amenazas personalizan los correos electrónicos de ataque con el nombre del objetivo y otros detalles para engañarlos y hacerles creer que el correo electrónico es genuino.

El objetivo del spear phishing es el mismo que el del phishing engañoso: persuadir a la víctima para que descargue un archivo malicioso o ingrese información personal en una página web falsa.

A nivel personal, los atacantes pueden hacerse pasar por una empresa en la que confía, como su banco.

Es posible que envíen correos electrónicos indicando que hay alguna discrepancia en su cuenta. Para solucionarlo, supuestamente, debe hacer clic en el enlace especificado y completar los campos obligatorios.

Si bien estas estafas se dirigen a personas, la mayoría de las veces están dirigidas a empresas.

Los mensajes de spear phishing dirigidos a las empresas pueden presentarse en diferentes formas, como una orden de compra falsa de un cliente o una consulta falsa de un cliente.

Sin embargo, el tema central sigue siendo el mismo: hacer creer a los destinatarios que el correo electrónico proviene de una fuente confiable.

3. Fraude de CEO

Este es un tipo muy específico de estafa de phishing.

Funciona así:

El hacker se disfraza de director ejecutivo de una empresa y envía un mensaje de correo electrónico a un empleado de alto nivel solicitando una transferencia de dinero a una cuenta en particular.

La clave de estas campañas maliciosas es tener suficiente información sobre el director ejecutivo de la empresa y presentarse como ellos.

Esto es lo único (y es muy importante) que los hace destacar de una campaña de phishing de "rociar y rezar".

4. Suplantación de identidad de Dropbox

Algunos phishers se dirigen a usuarios de una empresa o servicio específico.

Tome Dropbox, por ejemplo. Millones de personas lo utilizan todos los días para compartir archivos y crear copias de seguridad.

Dada su popularidad, no es de extrañar que los piratas informáticos se dirijan repetidamente a sus usuarios.

En uno de esos ataques, a los usuarios de Dropbox se les dijo que alguien les había enviado un archivo, pero es demasiado grande para enviarlo como un archivo adjunto a un correo electrónico. Los phishers habían proporcionado "convenientemente" un enlace, desde donde acceder a dicho archivo.

Naturalmente, el enlace conducía a una página de inicio de sesión de Dropbox falsa, desde donde los ciberdelincuentes podían robar las credenciales de inicio de sesión de los usuarios.

5. Suplantación de identidad de Google Docs

Los piratas informáticos se dirigen a los usuarios de Google Docs de la misma manera que se aprovechan de los usuarios de Dropbox.

Es decir, crean una página de inicio de sesión de cuenta de Google falsa y luego la usan para recopilar las credenciales de usuario.

Muy bien, estos son solo algunos ejemplos de correos electrónicos de phishing . Hay muchos otros tipos de estafas circulando.

Si bien el objetivo y la mecánica de estos ataques pueden variar, todos se centran en persuadir al usuario para que descargue un archivo malicioso o ingrese información personal en una página web falsa.

Ahora, aprendamos a identificar tales ataques.

10 consejos sobre cómo detectar un correo electrónico de phishing

¿Sabías que cada día se realizan 135 millones de intentos de ataques de phishing? ¿O que casi el 25% de las víctimas nunca recuperan completamente sus pérdidas?

La amenaza de un ataque de phishing por correo electrónico es real.

Esto es porque:

Los phishers se dirigen tanto a empresas como a particulares.

Si usa el correo electrónico, técnicamente está en riesgo.

Entonces, ¿qué puedes hacer para mantenerte a salvo?

Bueno, eche un vistazo a los siguientes consejos la próxima vez que abra su bandeja de entrada.

1. No confíe ciegamente en el nombre para mostrar.

La alteración del nombre para mostrar de un correo electrónico es una táctica clásica utilizada por los phishers.

Así es como funciona:

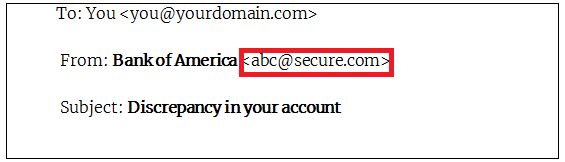

Un atacante se hace pasar por una empresa usando su nombre mientras le envía un correo electrónico desde un correo electrónico completamente diferente.

Por ejemplo, supongamos que un pirata informático quiere falsificar la marca "Bank of America". Podría usarlo con un nombre de dominio desconocido, como secure.com .

Por lo tanto, el correo electrónico que se le envíe se verá así:

Una vez entregado, el correo electrónico parece genuino, ya que la mayoría de las bandejas de entrada solo muestran el nombre para mostrar.

Sin embargo, confiar ciegamente en el nombre para mostrar puede causarle problemas, como se muestra en el ejemplo anterior.

Entonces, ¿cuál es la solución?

Primero, verifique la dirección de correo electrónico en el campo "de" del encabezado del correo electrónico.

Si no coincide con el nombre mostrado, puede apostar que es una estafa.

Dicho esto, incluso si la dirección de correo electrónico parece genuina, ¡eso no es suficiente! Se sabe que los piratas informáticos también alteran las direcciones de correo electrónico.

La buena noticia es que eso es todo lo que pueden fingir.

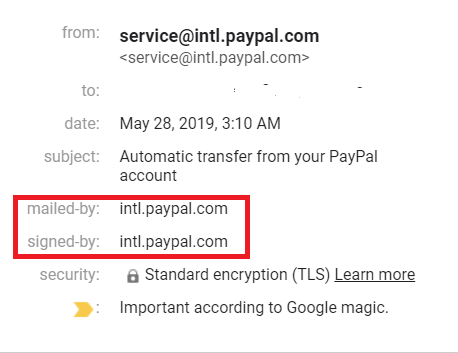

Los otros campos del encabezado del correo electrónico pueden contarle toda la historia. Es decir, los campos "enviado por correo" y "firmado por".

Los correos electrónicos de empresas legítimas tendrán estas secciones. Más importante aún, los campos "enviado por correo" y "firmado por" tendrán el nombre de la misma empresa.

He aquí un ejemplo:

En caso de que haya una discrepancia entre enviado por correo y firmado por, el correo electrónico podría ser una estafa.

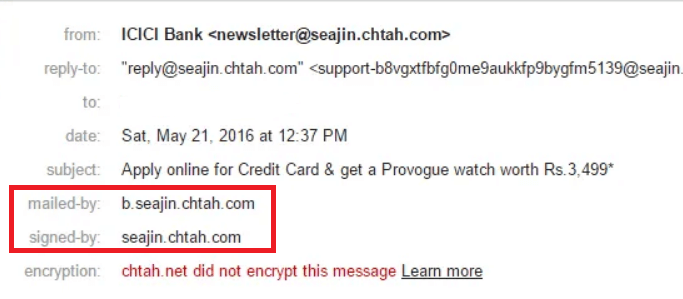

A continuación, se muestra un ejemplo de suplantación de identidad, en el que, aunque los campos enviado por correo y firmado por están presentes, no coinciden.

2. Compruebe las URL en busca de un nombre de dominio engañoso.

Supongamos que recibió un correo electrónico de esta dirección:

Apple.Infocenter.com

Ahora bien, ¿crees que este dominio pertenece a Apple?

Si dijiste que sí, estás equivocado. Los piratas informáticos a menudo explotan la falta de conocimiento de las personas sobre cómo funciona esto.

Verá, en un nombre de dominio, la última parte es la más importante, mientras que la de la izquierda es básicamente insignificante.

Entonces, en el ejemplo mencionado anteriormente, "Infocenter" es el nombre de dominio real. Esto significa que una empresa desconocida llamada Infocenter , no Apple , le ha enviado el correo electrónico.

El uso de un nombre conocido como dominio secundario es uno de los signos reveladores del phishing .

Los piratas informáticos a menudo usan esta táctica para engañar a los usuarios haciéndoles creer que el correo electrónico proviene de una fuente confiable.

Afortunadamente, ahora lo sabe mejor y no caerá en trucos tan baratos.

3. Verifique un enlace antes de hacer clic en él.

Nadie puede falsificar un nombre de dominio, simplemente no es posible.

Sin embargo, cualquier pirata informático común y corriente puede disfrazarlo en un enlace, eso es tan fácil como un pastel.

Esto nos lleva a la pregunta principal:

¿Cómo ocultan los ciberdelincuentes los enlaces maliciosos?

Bueno, normalmente usan cualquiera de las tres tácticas que mencionaremos ahora.

Por un lado , podrían usar un servicio de acortamiento de enlaces para ocultar el verdadero destino de un enlace. Entonces, si ve un enlace abreviado en un correo electrónico no solicitado, tenga cuidado.

No haga clic en dichos enlaces. En su lugar, primero averigüe de qué se trata el enlace utilizando una herramienta de expansión de URL gratuita, como CheckShortURL o LinkExpander .

Otra táctica común es utilizar la codificación de URL para ocultar el destino de un sitio de phishing. Por ejemplo, cuando la letra "A" está codificada en URL, se lee como % 41 .

A continuación, se muestra un ejemplo de un enlace codificado: http% 3A% 2F% 2Ftiny.cc% 3F712q431bca

El vínculo parece extraño, y a menudo es una señal de advertencia confiable de que algo está sospechoso.

Aquí está la conclusión:

Si un enlace tiene un montón de%, no haga clic en él.

Finalmente , la última maniobra para ocultar una URL es poner el enlace en texto. Afortunadamente, identificar estos correos electrónicos de phishing es fácil.

Simplemente pase el mouse sobre el texto con hipervínculo y verá el enlace real.

4. Hay un archivo adjunto no solicitado.

Los correos electrónicos con archivos adjuntos no solicitados huelen a fraude:

Por lo general, las empresas legítimas no envían correos electrónicos aleatorios con archivos adjuntos. Si quieren que descargues algo, prefieren dirigirte a su propio sitio web.

En caso de que el remitente sea un individuo y alguien conocido por usted, tenga cuidado con los tipos de archivos adjuntos de alto riesgo como .zip, .exe y .scr.

Si no está seguro, lo mejor que puede hacer es ponerse en contacto directamente con el remitente y confirmar si fue él quien envió el correo electrónico.

5. Compruebe si hay errores ortográficos.

Si un correo electrónico está lleno de errores tipográficos, mala gramática, errores de formato o lenguaje incómodo, lo más probable es que sea fraudulento.

Las empresas legítimas prestan atención al redactar correos electrónicos para sus clientes.

Si bien los piratas informáticos se han vuelto más sofisticados, a veces aún cometen errores básicos. Aún puede identificar fácilmente un correo electrónico sospechoso la mayor parte del tiempo.

6. Lea el saludo con atención.

¿A quién va dirigido el correo electrónico? ¿Está dirigido de manera vaga, como en "Estimado cliente estimado"?

Si es así, probablemente sea una estafa.

La mayoría de las veces, las empresas legítimas utilizan su nombre y apellido.

7. El correo electrónico le pide que envíe dinero.

Este es un indicio de muerte.

Después de todo, su dinero es lo que buscan los phishers. Si te están escribiendo, tarde o temprano te lo pedirán.

No actúes en un correo electrónico que te pide que envíes dinero para cubrir tarifas, gastos, impuestos o algo similar. Es una estafa segura.

8. El correo electrónico solicita información personal.

Siempre es una mala señal cuando un correo electrónico solicita información personal, como el número de la tarjeta de crédito o los detalles de la cuenta bancaria.

Su banco no le pedirá los detalles de su cuenta. Ya los tiene.

Del mismo modo, otras empresas u organismos gubernamentales de buena reputación no le enviarán correos electrónicos para compartir información confidencial. No es así como operan.

Si recibe un correo electrónico de este tipo, puede estar seguro de que es parte de una estafa de phishing.

9. El correo electrónico hace una oferta o amenaza poco realista.

Los phishers a menudo engañan a las personas para que entreguen dinero o información confidencial prometiéndoles una recompensa o simplemente asustándolas.

He aquí un ejemplo:

Recibe un correo electrónico que le pide que complete rápidamente un formulario (que solicita los detalles de su cuenta). Eso es, supuestamente, si no desea que se cancele su cuenta bancaria y se incauten los activos.

Bueno, obviamente esto es una estafa.

No es necesario ser Sherlock Holmes para darse cuenta de que los bancos no cierran cuentas y confiscan activos solo porque alguien no respondió a un correo electrónico.

Del mismo modo, si un correo electrónico ofrece una recompensa que suena demasiado buena para ser verdad, tenga cuidado.

10. Revise la línea de la firma.

Puede identificar un ataque de phishing desde la línea de firma.

¿El correo electrónico proporciona información sobre el remitente? ¿Incluye la información de contacto de la empresa?

De lo contrario, es muy probable que el correo electrónico sea un intento de suplantación de identidad.

Las empresas de renombre siempre proporcionan dicha información en sus correos electrónicos.

Aún así, obtener una buena solución antivirus también puede ayudarlo a mantenerse a salvo.

Terminando

El phishing es un tipo de ataque de ingeniería social, en el que los piratas informáticos intentan robar la información personal de los usuarios.

Con el tiempo, estos ataques se han vuelto más frecuentes, y las investigaciones muestran que diariamente se llevan a cabo 135 millones de ataques de phishing por correo electrónico.

La mejor manera de frustrar este tipo de estafas es averiguar cómo detectar un correo electrónico de phishing .

Este artículo ha arrojado luz sobre qué buscar cuando abre un correo electrónico. Presta atención a eso, y estarás bien.

Muy bien, esta fue la guía extensa para descubrir cómo detectar un correo electrónico de phishing .

¡Cuídate!

Preguntas más frecuentes

Si ha sido víctima de una estafa de phishing, siga estos pasos de inmediato para prevenir o mitigar el daño.

Paso 1: desconecte su dispositivo de Internet.

Si usa Wi-Fi, simplemente apague el enrutador.

En caso de una red cableada, desconecte el cable de Internet de su computadora portátil o de escritorio.

Paso 2: haga una copia de seguridad de todos sus archivos.

Un ataque de phishing puede provocar fácilmente la pérdida de datos. Por lo tanto, no pierda tiempo creando una copia de seguridad de datos sin conexión (sin conexión porque ya no está conectado a Internet).

Utilice un disco duro externo, una unidad de memoria USB o un DVD para hacer una copia de seguridad de sus archivos.

Paso 3: ejecute un análisis de malware.

Realice un análisis completo del sistema utilizando su software antivirus / antimalware para eliminar o poner en cuarentena el malware que pueda haberse infiltrado en su sistema.

Paso 4: cambie su contraseña de correo electrónico.

Por último, cambie la contraseña de su cuenta de correo electrónico. Es posible que desee considerar la activación de la autenticación de dos factores, que ofrece una capa adicional de defensa. También puede considerar el uso de un administrador de contraseñas, que genera contraseñas seguras para usted.

Para saber si un correo electrónico es genuino o no, primero verifique la dirección de correo electrónico que aparece en la sección "de" del encabezado del correo electrónico.

Si no coincide con el nombre del remitente o parece sospechoso, es una estafa de phishing.

En caso de que la dirección en el campo "de" parezca genuina, investigue más a fondo revisando las secciones "enviado por correo" y "firmado por".

Asegúrese de que el correo electrónico esté firmado por la misma empresa que envió el correo electrónico.

Aquí hay algunas cosas que debe buscar en un correo electrónico de phishing:

Saludo genérico: los estafadores suelen enviar un correo electrónico fraudulento a miles o incluso millones de personas a la vez. Por lo tanto, estos correos electrónicos tienden a tener saludos genéricos, como "Nuestro valioso cliente". Si su nombre no aparece en el correo electrónico, desconfíe.

Enlace falsificado: el hecho de que un enlace tenga un nombre que usted reconoce no significa que el enlace sea genuino. Pase el mouse sobre el enlace para ver si realmente está vinculado a la empresa real. Un desajuste aquí apunta a fraude.

Solicitudes de transferencia de dinero o información personal: los estafadores envían correos electrónicos de phishing para robarle dinero. Es posible que soliciten dinero directamente o que primero intenten robar su información personal. Si recibe un correo electrónico que solicita cualquiera de esos, no actúe en consecuencia.

Sentido de urgencia: promover el miedo o el sentido de urgencia es una táctica común utilizada por los ciberdelincuentes. Por ejemplo, pueden pedirle que verifique su información bancaria "inmediatamente" para evitar la suspensión de la cuenta.

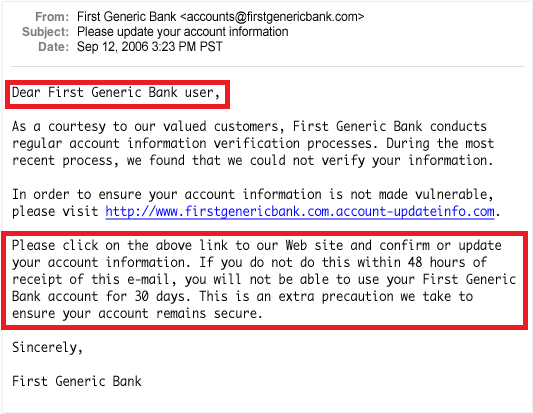

A continuación, se muestra un ejemplo de suplantación de identidad (phishing):

Como puede ver, el correo electrónico revela algunos de los signos más obvios de phishing: un saludo genérico, una solicitud de información personal y el uso de lenguaje amenazante.

Si ha recibido un correo electrónico de suplantación de identidad (phishing), infórmelo enviándolo a la Comisión Federal de Comercio (FTC) a spam@uce.gov y al Grupo de Trabajo Antiphishing a reportphishing@apwg.org.

Los correos electrónicos de phishing son mensajes fraudulentos enviados por ciberdelincuentes para engañar a los usuarios para que compartan su información personal. Esto puede incluir números de cuenta bancaria, contraseña y detalles de la tarjeta de crédito.

Dichos correos electrónicos a menudo piden a los usuarios que hagan clic en un enlace incrustado y completen su información personal en una página web falsa, donde sus datos finalmente se recopilan y se transmiten a los piratas informáticos.

A veces, los actores de amenazas intentan convencer a los usuarios desprevenidos de que descarguen un archivo adjunto malicioso, diseñado para robar datos confidenciales de sus sistemas.