Las mejores prácticas de seguridad de aplicaciones móviles para garantizar una aplicación a prueba de piratería

Publicado: 2018-11-27Crear una aplicación móvil revolucionaria es solo el primer paso en el desarrollo de aplicaciones móviles. Una vez que haya creado una aplicación, hay miles de procesos obligatorios que siguen al desarrollo de la aplicación. Uno de esos muchos pasos cruciales en la seguridad de las aplicaciones móviles.

En este artículo, exploraremos cuáles son las prácticas esenciales de seguridad de aplicaciones móviles que debe implementar una vez finalizado el desarrollo.

Durante la última década, todos hemos sido testigos de cómo la industria del desarrollo de aplicaciones móviles ha crecido, pero también lo han hecho los delitos cibernéticos. Y estos delitos nos han llevado a una etapa en la que no es posible enviar una aplicación a Play Store o App Store sin tomar ciertas medidas para protegerla.

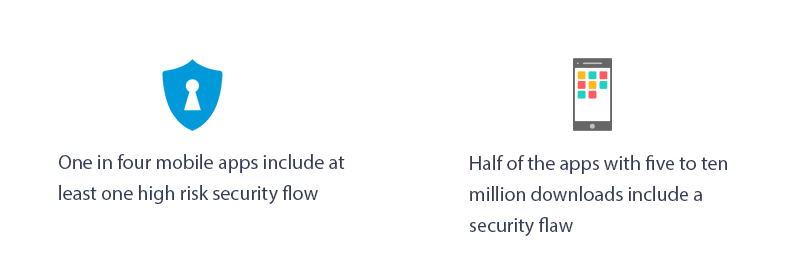

Sin embargo, para llegar a lo que implican las medidas de seguridad, primero debemos comprender por qué es necesario tomar estas medidas y cuáles son los posibles problemas de seguridad de las aplicaciones que afectan a la industria del desarrollo de aplicaciones móviles. Para una estimación de la vida real, veamos los hechos:

Todavía hay más en la seguridad de las aplicaciones móviles que protegerlas contra malware y amenazas. Primero identifiquemos algunas de las amenazas de seguridad de la aplicación móvil OWASP para comprender mejor las medidas de seguridad.

¿Por qué necesitamos la seguridad de las aplicaciones móviles? Amenazas potenciales y sus soluciones

Las amenazas que se presentan en el mundo del desarrollo de aplicaciones, aunque son maliciosas, se pueden resolver con pasos simples para asegurar una aplicación móvil. Echemos un vistazo a cuáles son los principales problemas de seguridad de las aplicaciones móviles.

1. Controles de servidor defectuosos:

Las comunicaciones que tienen lugar entre la aplicación y el usuario fuera del dispositivo móvil se realizan a través de servidores. Y dichos servidores son los principales objetivos de los piratas informáticos en todo el mundo. La razón principal detrás de la vulnerabilidad de un servidor es que a veces los desarrolladores pasan por alto la seguridad necesaria del lado del servidor. Esto puede suceder debido a la falta de conocimiento sobre las consideraciones de seguridad para las aplicaciones móviles, los pequeños presupuestos con fines de seguridad o las vulnerabilidades causadas por el desarrollo multiplataforma.

Solución:

El paso más importante para proteger sus servidores es escanear sus aplicaciones con la ayuda de escáneres automáticos. Estos escáneres pueden, de lo contrario, ser utilizados por piratas informáticos para descubrir vulnerabilidades en sus aplicaciones y explotarlas. Los escáneres automatizados mostrarán los problemas y errores comunes que son fáciles de resolver.

2. La ausencia de protección binaria:

Este es también uno de los principales problemas de seguridad de la aplicación OWASP que se debe abordar porque si falta la protección binaria para una aplicación móvil, cualquier pirata informático o adversario puede realizar fácilmente ingeniería inversa del código de la aplicación para introducir malware. También pueden redistribuir una aplicación pirateada de la misma e inyectarla también con una amenaza. Todo esto puede conducir a problemas críticos, como el robo de datos y el daño a la imagen de la marca y, como resultado, la pérdida de ingresos.

Solución:

Para salvaguardar los archivos binarios, es importante implementar procedimientos de refuerzo binario. Como parte de este procedimiento, los archivos binarios se analizan y, en consecuencia, se modifican para protegerlos contra las amenazas comunes a la seguridad de las aplicaciones móviles. Este procedimiento corrige el código heredado sin involucrar en absoluto el código fuente. Es crucial garantizar la codificación de seguridad para la detección de fugas, controles de suma de comprobación, control de detección de depuradores y fijación de certificados mientras se trabaja en procesos de seguridad de aplicaciones móviles.

3. Inseguridad en el almacenamiento de datos:

Otra gran laguna que es común en la seguridad de las aplicaciones móviles es la ausencia de un sistema seguro de almacenamiento de datos. De hecho, es común que los desarrolladores de aplicaciones móviles confíen en el almacenamiento del cliente para los datos internos. Sin embargo, durante la posesión de un dispositivo móvil por parte de un rival, estos datos internos pueden ser accedidos y utilizados o manipulados muy fácilmente. Esto puede conducir a varios delitos como el robo de identidad o PCI (violación de política externa).

Solución:

Una de las medidas de seguridad de la aplicación a considerar aquí es crear una capa de cifrado adicional sobre el cifrado de nivel base del sistema operativo. Esto da un tremendo impulso a la seguridad de los datos.

4. Protección inadecuada para la capa de Transporte:

La capa de transporte es el camino a través del cual se lleva a cabo la transferencia de datos entre el cliente y el servidor. Si no se introducen los estándares de seguridad de aplicaciones móviles correctos en este punto, cualquier pirata informático puede obtener acceso a los datos internos para robarlos o modificarlos. Esto conduce a delitos graves como robos de identidad y fraudes.

Solución:

Para reforzar la seguridad de la capa de transporte, debe incorporar SSL Pinning en las aplicaciones de iOS y Android. Junto con esto, puede usar conjuntos de cifrado estándar de la industria en lugar de los regulares. Además, evitar la exposición de la ID de sesión del usuario debido a sesiones SSL mixtas, alertar al usuario en caso de un certificado no válido, usar versiones SSL de análisis de terceros son prácticas comunes que pueden salvar a los usuarios de una peligrosa violación de la seguridad.

5. Fuga no intencionada de datos:

La fuga de datos no deseada ocurre cuando las aplicaciones móviles críticas se almacenan en ubicaciones vulnerables en el dispositivo móvil. Por ejemplo, una aplicación se almacena donde otras aplicaciones o dispositivos pueden acceder fácilmente, lo que en última instancia resulta en la violación de datos de su aplicación y el uso no autorizado de datos.

Solución:

Monitoreo de puntos comunes de fuga de datos, como registro, fondo de aplicaciones, almacenamiento en caché, objetos de cookies del navegador y almacenamiento de datos HTML5.

Además de estas 5 amenazas de seguridad para el desarrollo móvil, existen otros obstáculos comunes en la forma de crear aplicaciones móviles seguras. Aquí están:

- Ausencia de autenticación de múltiples factores: el proceso proporciona múltiples capas de seguridad antes de permitir que una persona ingrese a la aplicación. Podría ser responder una pregunta personal, OTP, configuración de SMS u otras medidas. La ausencia de autenticación multifactor puede generar varios problemas, lo que la convierte en una parte crucial para responder cómo hacer que una aplicación sea segura.

- Incapacidad para cifrar correctamente: un elemento importante de las mejores prácticas de seguridad de aplicaciones móviles es garantizar el cifrado adecuado. Su incapacidad puede conducir al robo de código, robo de propiedad intelectual, violación de la privacidad, entre muchos otros problemas.

- Inyección de código malicioso: el contenido generado por el usuario, como los formularios, a menudo se pasa por alto como una amenaza. Supongamos que un usuario agrega su identificación y contraseña, la aplicación luego se comunica con los datos del lado del servidor para autenticar la información. Ahora, las aplicaciones que no restringen el carácter que ingresa un usuario se exponen al riesgo de inyectar código para acceder al servidor.

- Ingeniería inversa: es toda pesadilla de desarrollo de aplicaciones móviles seguras. El enfoque se puede utilizar para mostrar cómo funciona una aplicación en el backend y revelar los algoritmos de cifrado mientras se modifica el código fuente, etc.

- Almacenamiento de datos inseguro: el almacenamiento de datos inseguro puede ocurrir en varios lugares dentro de una aplicación: cookies, almacenamiento de datos binarios, base de datos SQL, etc. Si un pirata informático obtiene acceso a la base de datos o al dispositivo, puede alterar las aplicaciones legítimas para sacar información a las máquinas. .

Después de ver las amenazas generales que plagan todas las aplicaciones móviles y algunas de las mejores prácticas de seguridad de aplicaciones móviles a seguir para evitar estos problemas , pasemos a los detalles sobre la seguridad de las aplicaciones móviles de Android e iOS.

¿Cómo hacer que las aplicaciones de Android sean seguras?

Algunas de las mejores prácticas efectivas de seguridad de aplicaciones de Android para optar son:

Cifrado de datos en Almacenamiento Externo –

Generalmente, la capacidad de almacenamiento interno de un dispositivo es limitada. Y este inconveniente a menudo obliga a los usuarios a utilizar dispositivos externos, como discos duros y unidades flash, para salvaguardar los datos. Y estos datos, en ocasiones, consisten también en datos sensibles y confidenciales. Dado que todas las aplicaciones del dispositivo pueden acceder fácilmente a los datos almacenados en el dispositivo de almacenamiento externo, es muy importante guardar los datos en un formato cifrado. Uno de los algoritmos de cifrado más utilizados por los desarrolladores de aplicaciones móviles es AES o Estándar de cifrado avanzado.

Uso de almacenamiento interno para datos confidenciales:

Todas las aplicaciones de Android tienen un directorio de almacenamiento interno. Y los archivos almacenados en este directorio son extremadamente seguros porque utilizan el modo MODE_PRIVATE para la creación de archivos. En pocas palabras, este modo garantiza que otras aplicaciones guardadas en el dispositivo no puedan acceder a los archivos de una aplicación en particular. Por lo tanto, es una de las mejores prácticas de autenticación de aplicaciones móviles en la que centrarse.

Usando HTTPS –

Las comunicaciones que tienen lugar entre la aplicación y el servidor deben realizarse a través de una conexión HTTPS. Numerosos usuarios de Android a menudo están conectados a varias redes WiFi abiertas en áreas públicas y el uso de HTTP en lugar de HTTPS puede dejar el dispositivo vulnerable a muchos puntos de acceso maliciosos que pueden alterar fácilmente el contenido del tráfico HTTP y hacer que las aplicaciones del dispositivo se comporten de manera inesperada.

Usando GCM en lugar de SMS –

En el momento en que Google Cloud Messaging o GCM no existían, se usaba SMS para enviar datos de los servidores a las aplicaciones, pero hoy en día, GCM se usa en gran medida. Pero si aún no ha hecho el cambio de SMS a GCM, debe hacerlo. Esto se debe a que el protocolo SMS no es seguro ni está encriptado. Además, cualquier otra aplicación en el dispositivo del usuario puede acceder y leer SMS. Las comunicaciones de GCM se autentican mediante tokens de registro que se actualizan periódicamente en el lado del cliente y se autentican mediante una clave de API única en el lado del servidor.

Otras mejores prácticas importantes de seguridad para el desarrollo de aplicaciones móviles pueden incluir la validación de la entrada del usuario, evitar la necesidad de datos personales y el uso de ProGuard antes de publicar la aplicación. La idea es proteger a los usuarios de la aplicación de tanto malware como sea posible.

¿Cómo hacer que las aplicaciones de iOS sean seguras?

Algunas de las mejores prácticas de seguridad de la aplicación iOS a seguir son:

Almacenamiento de datos –

Para simplificar en gran medida la arquitectura de su aplicación y mejorar su seguridad, la mejor manera es almacenar los datos de la aplicación en la memoria en lugar de escribirlos en el disco o enviarlos a un servidor remoto. Aunque si almacenar los datos localmente es su única opción, hay varias formas de hacerlo:

Llavero:

El mejor lugar para almacenar pequeñas cantidades de datos confidenciales que no necesitan un acceso frecuente es el llavero. Los datos que se almacenan en los llaveros son administrados por el sistema operativo, pero ninguna otra aplicación puede acceder a ellos. – Cachés: si no es necesario hacer una copia de seguridad de sus datos en iCloud o iTunes, puede almacenar los datos en el directorio Cachés del entorno limitado de la aplicación . – Sistema de valores predeterminados: el sistema de valores predeterminados es un método conveniente para almacenar grandes cantidades de datos.

Seguridad de red:

Apple es conocida por sus políticas de seguridad y privacidad y durante años ha trabajado para llegar a este nivel. Hace algunos años, Apple introdujo App Transport Security, que obliga a las aplicaciones móviles de terceros a enviar solicitudes de red a través de una conexión más segura, es decir, HTTPS.

Seguridad de la Información Sensible –

La mayoría de las aplicaciones móviles utilizan datos confidenciales del usuario, como la libreta de direcciones, la ubicación, etc. Pero, como desarrollador, debe asegurarse de que toda la información que le solicita al usuario sea, de hecho, necesaria para acceder y más. importante, para almacenar. Por lo tanto, si se puede acceder a la información que necesita a través de un marco nativo, entonces es redundante duplicar y almacenar esa información.

Ahora hemos visto prácticas de seguridad de aplicaciones móviles para Android e iOS para una aplicación a prueba de piratería. Pero ningún desarrollo puede ser tan fácil como está escrito. Siempre hay ciertos desafíos que se enfrentan durante un proceso. Avancemos y aprendamos sobre los desafíos que enfrentan y resuelven casi todas las principales empresas de desarrollo de aplicaciones en EE. UU.

Desafíos asociados con la seguridad de las aplicaciones móviles

Existe un historial comprobado de cuán vulnerables pueden ser las aplicaciones móviles si no se toman suficientes medidas para su seguridad frente al malware externo. Los siguientes son los desafíos que pueden surgir en cualquier momento si la prueba de seguridad de la aplicación móvil no se completa según el requisito.

Fragmentación de dispositivos:

Hay procesos esenciales que se deben seguir antes del lanzamiento de una aplicación en las tiendas de aplicaciones. Es necesaria la diversidad de dispositivos que cubran diferentes resoluciones, funcionalidades, características y limitaciones en sus estrategias de prueba de aplicaciones móviles . La detección de vulnerabilidades específicas del dispositivo puede poner a los desarrolladores de aplicaciones un paso adelante en las medidas de seguridad de las aplicaciones. No solo los dispositivos, sino también las diferentes versiones de los sistemas operativos populares son un paso importante que se debe cubrir antes del lanzamiento de la aplicación para cubrir todas las lagunas posibles.

Cifrados débiles:

En el caso de un cifrado débil , un dispositivo móvil es vulnerable a aceptar datos de cualquier dispositivo disponible. Los atacantes con malware buscan constantemente un extremo abierto en los dispositivos móviles públicos y su aplicación puede ser ese extremo abierto si no sigue un proceso de encriptación sólido. Por lo tanto, invertir sus esfuerzos en un cifrado sólido también es una de las mejores maneras de crear una aplicación móvil a prueba de piratería .

Controles de alojamiento más débiles:

Ocurre principalmente durante el desarrollo de la primera aplicación móvil de una empresa, que generalmente deja los datos expuestos a los sistemas del lado del servidor. Por lo tanto, los servidores que se utilizan para alojar su aplicación deben tener suficientes medidas de seguridad para evitar que usuarios no autorizados accedan a datos importantes.

Lista de verificación para las pautas de seguridad de aplicaciones móviles

Hay una serie de cosas que toda empresa de desarrollo de aplicaciones móviles sigue cuando crea aplicaciones seguras. Aquí hay una lista de verificación que comúnmente seguimos:

- Usar autenticación del lado del servidor

- Usar algoritmos criptográficos

- Asegúrese de que las entradas de los usuarios cumplan con los estándares de verificación

- Cree algoritmos de amenazas para respaldar datos

- Ofuscación para detener la ingeniería inversa

Hay muchas maneras de hacer una aplicación móvil a prueba de piratería, a través de una auditoría de seguridad de la aplicación móvil, contra los ataques de fuentes desconocidas y ninguna cantidad de medidas de seguridad puede ser suficiente. Analizar las mejores prácticas de seguridad en el desarrollo de aplicaciones móviles es una forma de hacerlo. Hoy en día, el mundo digital está abierto para el uso de todos y ningún usuario está lo suficientemente seguro contra el malware y las infracciones de seguridad, pero estas medidas garantizan que sus datos personales estén seguros en sus dispositivos digitales.