Proteger las bandejas de entrada es un deber cívico

Publicado: 2020-03-17Desde las elecciones de 2016 ha habido un enfoque crítico en los mecanismos que utilizamos para participar en el proceso político, discutir temas, leer noticias y, en última instancia, participar en la actividad constitucionalmente consagrada de votar. Aunque el correo electrónico es tangencial al proceso de votación, es un componente crítico de nuestra vida cotidiana, tanto personal como profesional, y, a menudo, la primera salva de un ciberataque. El phishing es, por supuesto, un ataque de ingeniería social por correo electrónico, sin embargo, las ramificaciones de un ataque de phishing exitoso pueden ser de gran alcance e infinitamente devastadoras.

David Ingram lo expresó mejor en un artículo reciente centrado en los ataques de phishing contra Burisma y los candidatos presidenciales demócratas: “Es difícil descifrar los sistemas informáticos. ¿Rompiendo a la gente? No tan difícil. Se ha advertido a los candidatos presidenciales no solo sobre las estafas financieras, sino también sobre los intentos de piratas informáticos patrocinados por el estado que buscan descarrilar las elecciones de 2020.

En 2016 vimos como 29 correos lograron interferir en nuestras elecciones. El phishing sigue siendo el vector principal que conduce a violaciones de datos a gran escala y otras formas de piratería maliciosa. El año pasado analizamos cómo los candidatos presidenciales usaban el correo electrónico como parte de sus campañas. El campo de candidatos era mucho más amplio entonces, por lo que teníamos numerosos ejemplos y sabores de correos electrónicos para examinar. A partir de esa investigación, determinamos que casi el 50 % de las campañas carecían de un registro de Conformidad e informes de autenticación de mensajería de dominio (DMARC) o fallaron en una verificación de DMARC de sus correos electrónicos.

Como recordatorio, DMARC es una política que los remitentes pueden publicar en el Sistema de nombres de dominio (DNS) que informa a los dominios receptores, como Gmail y otros, qué hacer con sus mensajes si fallan otras verificaciones de autenticación de correo electrónico. La política es prescriptiva y puede indicar a estos dominios que no envíen mensajes fraudulentos que se hagan pasar por remitentes legítimos. Esta es una herramienta increíblemente poderosa que podría frustrar los esfuerzos de los actores secundarios que confían en la suplantación de identidad como parte de sus ataques.

La falta de atención en DMARC y en la seguridad del dominio/dirección de envío no se limita a los remitentes políticos. Muy por el contrario, el sector privado no ha adoptado activamente DMARC en la aplicación: la gran mayoría del mundo remitente no ha publicado un registro de DMARC o no lo ha hecho en la aplicación. Esta falta de adopción ilustra aún más la importancia de las plataformas, como Twilio SendGrid, que invierten mucho en nuestro trabajo de cumplimiento y anti-abuso, especialmente durante un momento tan crítico en Estados Unidos.

Un enfoque holístico

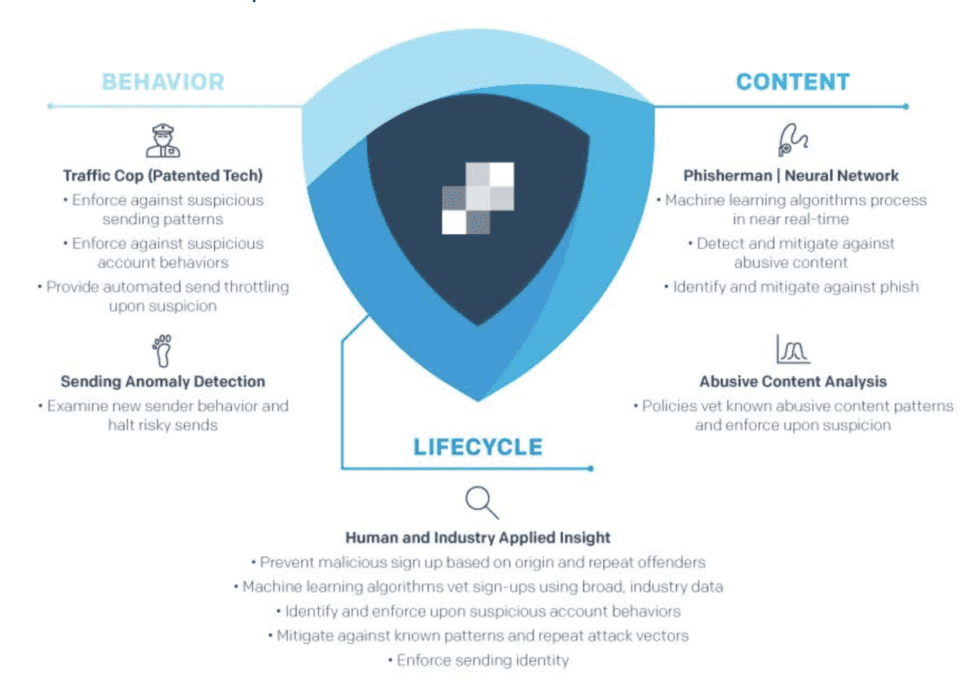

Con las elecciones de 2020 en marcha, y el correo electrónico bajo la lupa debido al papel que desempeñó en 2016, parece estar en orden una breve mirada retrospectiva a cómo Twilio SendGrid evita que los correos abusivos salgan de nuestro sistema.

Durante el cuarto trimestre de 2019, Twilio SendGrid mantuvo una tasa de protección de la bandeja de entrada del 99,99 % y estableció nuevos récords de volumen durante las vacaciones. La tasa de protección de la bandeja de entrada es una medida del correo electrónico sin phishing procesado por Twilio SendGrid trimestralmente.

Las plataformas SAAS de escala de autoservicio, independientemente de su función o mercado, enfrentan la posibilidad de que actores malintencionados las conviertan en armas. Cuanto mayor sea la escala, más difícil será identificar y detener a los malos por usar las herramientas en las que confían los usuarios legítimos como parte de sus negocios. No podemos enfatizar lo suficiente lo importante que es abordar las preocupaciones de cumplimiento con soluciones escalables que pueden adaptarse a la velocidad de las amenazas en constante cambio. Lo segundo después de detener realmente las amenazas es medir y comparar la eficacia de estas soluciones con la esperanza de mejorarlas constantemente y crear transparencia y conciencia en el mercado.

Tomamos una vista de 360 grados del tráfico y los remitentes para comprender cómo se registran y se comportan las nuevas cuentas. Cuando es necesario, aplicamos límites de aceleración y velocidad hasta que nuestros sistemas determinen que los patrones de envío son legítimos.

Los procesos de aprendizaje automático (ML), casi en tiempo real, escanean el contenido en busca de vectores de abuso que sean indicativos de phishing. Recordemos, el spam es subjetivo: el spam de una persona es el jamón de otra persona. Sin embargo, el phishing es objetivamente horrendo y no tiene nada que ver con nuestra plataforma, por lo que entrenamos activamente nuestros algoritmos para buscarlo y evitar que se envíe.

Reforzados contra un marco de comportamiento y ML especialmente diseñado, hay humanos capaces de revisar los resultados de la máquina, investigar patrones, controlar a los infractores reincidentes, introducir nuevas fricciones cuando corresponda y desplegar contramedidas porque, seamos realistas: los malos actores evolucionan sus vectores de ataque a una velocidad aterradora. . No solo hacen evolucionar sus ataques y dedican tiempo a sondear con cautela las plataformas en busca de brechas en sus defensas, sino que a menudo cambian de plataforma o aplican tácticas de distribución para aprovechar tantas plataformas como sea posible para que sea más difícil identificar la fuente de un ataque.

Más allá de la educación cívica

A medida que las entidades extranjeras se están duplicando en los correos electrónicos de phishing como una forma de interferir con nuestro sistema electoral actual, es de vital importancia mantener un flujo de correo libre de phishing para evitar que los malos actores se aprovechen del "ruido" electoral para bombardear a personas inocentes con socialmente. ataques de ingeniería. Esta es la única forma en que podemos escalar nuestro negocio de manera segura y proteger a nuestros clientes. Por lo tanto, nuestro enfoque en el cumplimiento no es solo una medida preventiva contra las peores tendencias de los malos actores, sino parte de un plan de continuidad comercial que garantiza que las comunicaciones comerciales de nuestros clientes no se vean obstaculizadas por los intentos de los malos actores de abusar de sus marcas y de las de nuestros clientes. clientes.

Lo que puedes hacer para marcar la diferencia

El camino para proteger a los clientes de nuestros clientes del phishing es claro: siempre debemos mantener el cumplimiento como una prioridad a medida que escalamos nuestra plataforma. Del mismo modo, debemos defender y proporcionar a nuestros clientes herramientas para simplificar la publicación de DMARC en cumplimiento porque es una armadura enormemente potente que protegerá su marca y a sus clientes de la suplantación de identidad y los ataques maliciosos. Y debemos seguir trabajando con organizaciones como el Grupo de Trabajo Anti-Abuso de Mensajería Malware Móvil (M3AAWG) y otras organizaciones afines que reúnen a las fuerzas del orden públicas y privadas en la misma mesa para luchar contra un enemigo común. Pero hay cosas definidas que puede hacer para asegurarse de no ser víctima de un ataque de phishing, que incluyen:

- Implemente el marco de política del remitente (SPF) en sus dominios de envío para asociar las IP permitidas con un dominio de envío saliente específico.

- Configure y publique un registro de correo identificado con claves de dominio (DKIM) para sus dominios de envío para garantizar la integridad de su correo electrónico aprovechando los pares de claves públicas/privadas.

- Asegúrese de que sus servidores de correo electrónico aprovechen STARTTLS para garantizar que los mensajes en tránsito estén encriptados.

- Alinee sus registros de autenticación de correo electrónico para crear continuidad en la forma en que envía correos electrónicos

- Limite quién puede enviar correo electrónico en su nombre: la expansión de la mensajería es común en las grandes organizaciones que tienen varios departamentos que aprovecharán el correo electrónico con fines de marketing en un caso, transaccional en otro.

- Publique un registro de Conformidad e informes de autenticación de mensajería basada en dominios (DMARC) en el momento de la aplicación que indicará a los dominios receptores que rechacen los mensajes que no superen la verificación de SPF o DKIM, o ambas.

- Utilice la autenticación multifactor en todas sus cuentas de Internet (donde esté disponible) y especialmente en sus cuentas de correo electrónico, tanto personales como comerciales. Se ha demostrado que la autenticación multifactor tiene una eficacia del 99,9 % para detener las apropiaciones de cuentas. Volviendo al consejo de David Ingram, descifrar sistemas es difícil, descifrar personas no lo es, por lo que requerir múltiples formas de autenticación para acceder a los sistemas es como respaldar su propia curiosidad y asegurarse de que no lo supere.

- Si suena demasiado bueno para ser verdad, o está un poco fuera de lugar, no dude en confirmar usando otros canales. Así es, si recibes un correo electrónico que suena un poco sospechoso de alguien que conoces, o te pide que hagas algo que estremece tu sentido arácnido, no dudes en tomar el teléfono. La cuenta del remitente podría verse comprometida, por lo que usar un método alternativo para contactarlo es una forma de garantizar que la confirmación provenga del titular real de la cuenta y no de un mal actor que acecha dentro de ella.