¿Qué es DMARC? Comprender los registros DMARC

Publicado: 2020-03-05La autenticación, informes y conformidad de mensajes basados en dominios, o DMARC, es un protocolo que utiliza el marco de políticas del remitente ( SPF) y el correo identificado por DomainKeys ( DKIM) para determinar la autenticidad de un mensaje de correo electrónico.

Los registros DMARC facilitan a los proveedores de servicios de Internet (ISP) la prevención de prácticas maliciosas de correo electrónico, como la suplantación de dominio para suplantar la información personal de los destinatarios.

Esencialmente, permite a los remitentes de correo electrónico especificar cómo manejar los correos electrónicos que no se autenticaron mediante SPF o DKIM. Los remitentes pueden optar por enviar esos correos electrónicos a la carpeta de correo no deseado o bloquearlos todos juntos. Al hacerlo, los ISP pueden identificar mejor a los spammers y evitar que el correo electrónico malicioso invada las bandejas de entrada de los consumidores, al tiempo que minimizan los falsos positivos y brindan mejores informes de autenticación para una mayor transparencia en el mercado.

Su registro DMARC se publica junto con sus registros DNS e incluye lo siguiente:

- FPS

- Un registro

- CNOMBRE

- (DKIM)

Es importante tener en cuenta que no todos los servidores receptores realizarán una verificación DMARC antes de aceptar un mensaje, pero todos los principales ISP lo hacen y la implementación está creciendo.

¿Cuáles son los beneficios de DMARC?

Hay algunas razones clave por las que le gustaría implementar DMARC:

- Reputación: la publicación de un registro DMARC protege su marca al evitar que personas no autenticadas envíen correo desde su dominio. En algunos casos, la simple publicación de un registro DMARC puede resultar en un aumento de reputación positivo.

- Visibilidad: los informes de DMARC aumentan la visibilidad de su programa de correo electrónico al permitirle saber quién envía correos electrónicos desde su dominio.

- Seguridad: DMARC ayuda a la comunidad de correo electrónico a establecer una política coherente para tratar los mensajes que no se autentican. Esto ayuda a que el ecosistema de correo electrónico en su conjunto sea más seguro y confiable.

¿Cómo es un registro DMARC?

Puede ver el aspecto de un registro DMARC escribiendo <dig txt_dmarc.sendgrid.net > en su terminal . También puede ir a https://www.valimail.com/ para ver el registro DMARC de cualquier dominio si tienen 1 publicado.

Este es un ejemplo de registro DMARC: este es el registro DMARC de SendGrid:

v=DMARC1\;p=ninguno\;rua=mailto:[email protected]\;ruf=mailto:[email protected]\;rf=afrf\;pct=100

Vamos a desglosarlo

“v=DMARC1”

Versión: este es el identificador que busca el servidor receptor cuando escanea el registro DNS del dominio del que recibió el mensaje. Si el dominio no tiene un registro txt que comience con v=DMARC1, el servidor receptor no ejecutará una verificación DMARC.

“p=ninguno”

Política: la política que seleccione en su registro DMARC le indicará al servidor de correo electrónico del destinatario participante qué hacer con el correo que no pasa SPF ni DKIM, pero que dice ser de su dominio. En este caso, la política se establece en "ninguna". Hay 3 tipos de políticas que puede establecer:

- p=ninguno : dígale al receptor que no realice ninguna acción contra el correo no calificado, pero aún así envíe informes por correo electrónico al mailto: en el registro DMARC por cualquier infracción.

- p=cuarentena : dígale al receptor que ponga en cuarentena el correo no calificado, lo que generalmente significa "enviar esto directamente a la carpeta de correo no deseado".

- p=rechazar : dígale al receptor que rechace por completo cualquier correo no calificado para el dominio. Con esto habilitado, solo el correo que está verificado como 100% firmado por su dominio tendrá una oportunidad en la bandeja de entrada. Cualquier correo que no pasa se rechaza, no se devuelve, por lo que no hay forma de detectar falsos positivos.

“rua= mailto:[email protected] ”

Esta parte le dice al servidor receptor dónde enviar informes agregados de fallas de DMARC. Los informes agregados se envían diariamente al administrador del dominio al que pertenece el registro DMARC. Incluyen información de alto nivel sobre fallas de DMARC, pero no brindan detalles granulares sobre cada incidente. Esta puede ser cualquier dirección de correo electrónico que elija.

“ruf=mailto:[email protected]”

Esta parte le dice al servidor receptor dónde enviar informes forenses de fallas de DMARC. Estos informes forenses se envían en tiempo real al administrador del dominio al que pertenece el registro DMARC y contienen detalles sobre cada falla individual. Esta dirección de correo electrónico debe ser del dominio para el que se publica el registro DMARC.

“ rf=afrf”

Formato de informes. Esta parte le dice al servidor receptor qué tipo de información desea el titular de la póliza. En este caso, rf=afrf significa formato de notificación de errores agregados.

“porcentaje=100”

Porcentaje: esta parte le dice al servidor receptor cuánto de su correo debe estar sujeto a las especificaciones de la política DMARC. Puede elegir cualquier número del 1 al 100. En este caso, si p= se configuró para rechazar, se rechazaría el 100 % del correo que falla DMARC.

Hay una serie de otros mecanismos que se pueden incluir en un registro DMARC. Algunos notables incluyen:

“sp=” Esta parte le diría al servidor receptor si aplicar o no la política DMARC a los subdominios.

“adkim=” Esto establece la alineación DKIM. Puede configurarse en "s" para estricto o "r" para relajado. Estricto significa que la parte DKIM de la autenticación DMARC solo pasará si el campo d= en la firma DKIM coincide EXACTAMENTE con el dominio de origen. Si está configurado como relajado, los mensajes pasarán la parte DKIM de la autenticación DMARC si el campo DKIM d= coincide con el dominio raíz de la dirección de origen.

“ri=” Esto establece el intervalo de frecuencia con la que desea recibir informes agregados sobre fallas de DMARC.

¿Cómo implemento DMARC con Twilio SendGrid?

Antes de realizar el trabajo de implementación de DMARC, tenga en cuenta que no es para todos. Si posee un dominio pequeño, probablemente esté bien sin él. Sin embargo, es una decisión inteligente si alguna vez ha tenido problemas con el phishing en el pasado o tiene un negocio orientado a las finanzas que procesa información confidencial.

Otra cosa a tener en cuenta es que los informes forenses y agregados de DMARC están diseñados para ser legibles por máquina. Puede ser difícil para los humanos entenderlos, por lo que también deberá usar un servicio de monitoreo de informes DMARC para recopilar los informes y acceder a la información. Twilio SendGrid se ha asociado con ValiMail.

Una vez que haya decidido la implementación y haya seleccionado los servicios correctos, el proceso para configurar DMARC consta de 5 fases:

1. Implemente DKIM y SPF con autenticación de remitente en su IP de Sendgrid

Complete el proceso de autenticación del remitente para su cuenta. Esto garantiza que los correos electrónicos enviados a través de su cuenta de Twilio SendGrid se firmarán correctamente con DKIM y SPF para su dominio único.

Si no está seguro de cómo completar este primer paso, visite nuestra documentación aquí para obtener ayuda.

2. Verifique la firma adecuada de DKIM y SPF para su dominio permitido

Envíese algunos correos electrónicos de prueba para ayudar a confirmar que todo funciona correctamente. Está buscando verificar que las firmas DKIM y SPF en los encabezados de sus correos electrónicos se alineen con el dominio que usó para permitir su cuenta de SendGrid. ¡Mientras ambos pasen, usted está en el negocio!

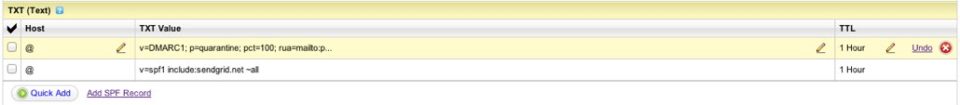

3. Publique un registro DMARC con su registrador de DNS y luego controle los resultados

Dentro de su registrador de DNS, debe crear un registro de recursos TXT que los receptores puedan usar para determinar sus preferencias de DMARC. Esto se hace dentro del registrador DNS del host del dominio, que probablemente sea el mismo lugar donde creó los registros DNS para la autenticación del remitente. Este registro se realiza en el nivel raíz del dominio, no del subdominio.

Un registro DMARC simple podría verse así:

“v=DMARC1; p=quarantine; pct=100; rua=mailto:[email protected]”

“v=DMARC1; p=cuarentena; pct=100; rua=mailto:[email protected]”*

- v=DMARC1;

Está configurado para usar la versión 1 de DMARC, no hay otras versiones en este momento. Así que siempre establezca 1. - p=cuarentena;*

Esta política le dice al receptor que ponga en CUARENTENA el correo no calificado, lo que generalmente significa "enviar esto directamente a la carpeta de correo no deseado". - pct=100;

Esto le indica al receptor que evalúe el 100% de los mensajes que afirman ser del dominio, esto puede ser cualquier número entre 1 y 100. - rua=mailto:[email protected]

Esto les dice a los destinatarios que envíen informes agregados a [email protected] . Establézcalo en una dirección de correo electrónico que controle y que esté supervisada de cerca.

*Este ejemplo usa la política p=quarantine, pero recomendamos siempre comenzar usando la política p=none al principio.

4. Analice los comentarios que recibe y ajuste sus flujos de correo según sea necesario

Si los destinatarios que participan en DMARC envían y reciben un correo electrónico no calificado, el destinatario generará informes para estos mensajes y los enviará a la dirección mailto: especificada en su registro de DMARC.

En estos informes, tendrá información que lo ayudará a evaluar exactamente qué servicios podrían estar enviando correo en nombre de su dominio.

Aquí hay un informe de muestra con solo 1 registro, que muestra los resultados de 2 piezas de correo. (Tenga en cuenta que los resultados de auth_results de SPF y DKIM enumerados son resultados sin procesar, independientemente de la alineación s=. El nombre del archivo tiene el siguiente formato: nombre de archivo = receptor “!” policy-domain “!” begin-timestamp “!” end-timestamp “. ” extensión (Ejemplo: receiver.org!sender.com!1335571200!1335657599.zip))

<informe_metadatos>

<nombre_org>receptor.com

<información_extra_de_contacto>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<rango_de_fechas>

1335571200

1335657599

<política_publicada> sender.com

r

r

ninguna

ninguna

100

<fuente_ip>72.150.241.94

2 <política_evaluada> ninguna

fallar

pasar

<header_from>sender.com

<resultados_de_autenticación>

remitente.com

fallar

<resultado_humano>

remitente.net

pasar

<resultado_humano>

remitente.com

pasar

*Nota: los informes agregados se envían como un archivo adjunto .zip, así que asegúrese de que la dirección que está definiendo pueda aceptar archivos adjuntos en este tipo de archivo.

5. Escale sus etiquetas de política DMARC a medida que aprende

Ahora que ha probado y ajustado sus flujos de correo para determinar exactamente quién está enviando correos electrónicos para su dominio, es hora de mejorarlo.

Hasta ahora, solo debería haber estado usando la política p=none para obtener informes de cualquier comportamiento erróneo, y debería tener una buena idea de dónde proviene el correo electrónico. El siguiente paso es ajustar la política en su registro DMARC para comenzar a controlar cómo los destinatarios manejan el correo que dice ser de su dominio. Recordar:

- p=none: recibe informes de infracciones, pero los destinatarios no toman medidas en cuanto a procesar los mensajes ellos mismos.

- p=cuarentena: el correo no calificado va directamente al correo no deseado, pero se puede recuperar. Esto es útil cuando está bastante seguro de que conoce todas las ubicaciones de donde proviene el correo, pero desea "fallar levemente" cualquier mensaje que no esté calificado hasta que esté 100% seguro.

- p=rechazar: use esto cuando esté absolutamente seguro de que conoce todos los servidores y servicios que envían correo electrónico para su dominio, y que la firma está en su lugar para cada uno de estos servicios y desea que cualquier cosa con la audacia de afirmar lo contrario sea completamente denegada. El servidor de correo del destinatario elimina por completo el correo no calificado y nunca más se vuelve a ver.

Por qué DMARC es tan importante

Los registros DMARC son una evolución importante de la autenticación de correo electrónico. Este es solo otro gran ejemplo de los remitentes de correo electrónico y los ISP que trabajan juntos para proteger el canal de correo electrónico. Para obtener más información sobre DMARC, visite el sitio web de la organización en www.dmarc.org. Para obtener más información sobre la autenticación, lea esta publicación de blog.

Recursos adicionales

- Preguntas frecuentes de DMARC.org

- Una actualización sobre la política DMARC de Yahoo

- Primero Yahoo y ahora AOL. ¿Qué necesita cambiar para cumplir con DMARC?