Comment développer une application mobile Fintech conforme à la norme PCI DSS ?

Publié: 2019-10-29Que votre application soit une application Fintech à part entière comme PayPal ou que vous soyez une application de streaming multimédia comme Netflix qui demande aux utilisateurs de payer les abonnements dans l'application, il y a une chose que vous ne pouvez pas vous permettre de manquer : la conformité PCI DSS.

Le fait de ne pas examiner les normes de sécurité PCI qui entraînent une violation de données peut entraîner des conséquences financières dévastatrices telles que des frais, des amendes et même une perte d'activité. Cet article englobe toutes les bases de la conformité PCI pour les applications fintech afin de vous aider à avancer dans la bonne direction de développement.

Voici ce que notre guide de sécurité d'acceptation des paiements mobiles PCI impliquerait :

- Qu'est-ce que la norme PCI DSS ?

- Portée des exigences de conformité PCI

- Pourquoi se concentrer sur la conformité PCI DSS ?

- Comment maintenir la conformité PCI ?

- Établir un plan de conformité continue

- Conclusion

- FAQ sur le développement d'applications mobiles Fintech conformes à la norme PCI DSS

Qu'est-ce que la norme PCI DSS ?

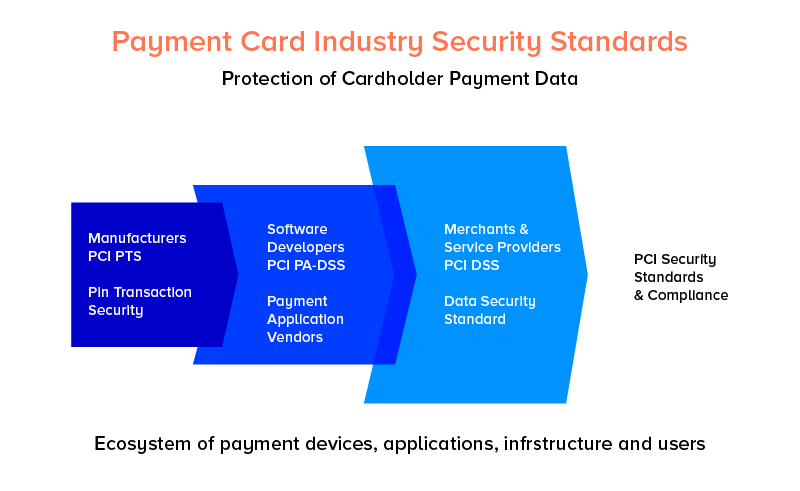

La norme de sécurité des données de l'industrie des cartes de paiement PCI (PCI DSS) est une norme technique fortement prescriptive qui vise à protéger les détails des cartes de crédit et de débit, appelées dans l'industrie les « données du titulaire de carte ». L'objectif de PCI DSS est d'éviter les fraudes en matière de cartes de paiement en sécurisant les données des porteurs de carte au sein des organismes qui acceptent soit les paiements par carte.

La conformité PCI est centrée sur les services de technologie de l'information. Les responsables de la conformité dirigés par l'informatique qui sont chargés d'assurer la conformité au sein des organisations doivent avoir l'expérience et les connaissances requises en matière de développement de logiciels pour garantir que le processus de développement d'applications mobiles de conformité PCI répond à la liste de contrôle des exigences PCI DSS.

Avec la définition de ce à quoi PCI DSS assiste maintenant, examinons les exigences de développement PCI spécifiques de l'application fintech.

Portée des exigences de conformité PCI

La plupart des exigences PCI DSS qui affectent le processus de développement d'applications Fintech relèvent des exigences 3, 4 et 6. Ces exigences couvrent le stockage des données de titulaire de carte, les pratiques de cryptage, le contrôle d'accès et la sécurité du réseau. Examinons chacun d'eux individuellement pour avoir une compréhension complète des directives de portée PCI.

Exigence de développement PCI 3 : Protéger les données stockées des titulaires de carte

Les données du titulaire de la carte désignent les informations qui sont traitées, imprimées, stockées ou transmises sur la carte de paiement. Les applications acceptant le paiement par carte sont censées protéger les données des titulaires de carte et empêcher toute utilisation non autorisée, que les données soient imprimées sur la carte ou stockées localement.

En règle générale, aucune donnée de titulaire de carte ne doit être stockée tant que cela n'est pas absolument nécessaire pour répondre aux besoins de l'entreprise. Les données sensibles mentionnées sur la bande magnétique ne doivent jamais être stockées et au cas où vous auriez à stocker les détails du PAN, elles devraient être rendues illisibles. Voici quelques autres éléments qui devraient être pris en compte dans la liste de contrôle de la conformité PCI concernant l'exigence 3.

3.1

La durée de stockage et de conservation des données doit être limitée en fonction des finalités juridiques et commerciales, conformément aux documents de la politique de conservation des données. Toutes les données inutiles doivent être purgées au moins tous les trimestres.

3.2

Les données d'authentification sensibles ne doivent pas être stockées après l'autorisation, même si elles sont cryptées. Cependant, les émetteurs peuvent stocker les données d'authentification s'il existe une justification commerciale viable et si les données sont stockées de manière sécurisée.

3.3

PAN doit être masqué lorsqu'il est affiché. Les six premiers ou les quatre derniers chiffres sont les seuls que vous devez afficher.

3.4

Le PAN doit être rendu illisible partout où il est stocké - cela inclut les supports numériques, les journaux, les supports de sauvegarde et les données reçues des réseaux sans fil. Les solutions technologiques que nous proposons pour ce point chez Appinventiv incluent une fonction de hachage unidirectionnelle forte du PAN complet, une cryptographie forte, un jeton d'index avec des tampons stockés hautement sécurisés, etc.

3.5

Les clés utilisées pour le cryptage des données des titulaires de carte doivent être protégées contre les abus et la divulgation.

3.6

Les entreprises doivent entièrement documenter et mettre en œuvre la procédure et le processus de gestion des clés appropriés pour les clés cryptographiques utilisées pour le cryptage des données des titulaires de carte.

Exigence de développement PCI 4 : chiffrer la transmission des données des titulaires de carte sur des réseaux publics ouverts

Il n'est pas particulièrement impossible pour les pirates d'intercepter la transmission des données des titulaires de carte sur les réseaux publics ouverts et il est très important d'en protéger les données privées de l'application . Une façon d'y parvenir est de chiffrer les données .

4.1

Les sociétés de développement d'applications doivent utiliser des protocoles de sécurité et une cryptographie solides tels que l' épinglage TLS/ SSL dans les applications iOS et les solutions Android protégeant les données sensibles des titulaires de carte lors de leur transmission sur le réseau public.

4.2

Les PAN non protégés ne doivent jamais être envoyés par les technologies de messagerie des utilisateurs finaux.

Exigence de développement PCI 6 : développer et maintenir des applications sécurisées

Les exigences PCI pour les applications fintech concernent le développement d'applications externes et internes qui sont considérées comme relevant de la conformité des applications mobiles PCI DSS - cela correspond à chaque application développée qui traite, stocke et transmet les données des titulaires de carte.

Les applications de paiement PCI créées par les sociétés de développement Fintech pour être utilisées par des organisations externes doivent être conformes à la norme de sécurité des données d'application de paiement (PA-DSS) et doivent être évaluées par PA-QSA.

6.1

La conformité à l'exigence 6.1 nécessite un registre des actifs logiciels correctement documenté des bibliothèques et des outils, qui sont utilisés dans le cycle de développement logiciel. Chaque élément du registre des actifs logiciels doit inclure :

- Un numéro de version

- Comment et où le logiciel est utilisé

- Explication claire de la fonction qu'ils fournissent.

Étant donné que les bibliothèques de logiciels et les outils sont fréquemment mis à jour, il est primordial que le registre soit révisé en permanence et tenu à jour.

Une fois qu'un registre des actifs logiciels est établi, un processus doit être mis en œuvre pour surveiller régulièrement chaque élément du registre afin d'envoyer une notification des vulnérabilités et des versions mises à jour.

L'exigence 6.1 demande également un classement des risques, qui doit être attribué à chaque vulnérabilité identifiée dans les éléments du registre des actifs. Les vulnérabilités doivent être évaluées en fonction des risques et doivent être étiquetées avec une étiquette d'évaluation du risque appelée « Critique », « Élevée », « Moyenne » ou « Faible ». Ces niveaux de risque aideraient ensuite à hiérarchiser les correctifs.

6.2

Cette exigence s'appuie sur la surveillance des vulnérabilités et exige que les correctifs de sécurité de niveau critique soient traités et appliqués dans un délai d'un mois à compter de la date de publication du fournisseur.

Les correctifs de vulnérabilités classés aux niveaux bas doivent être appliqués dans les 2 à 3 mois suivant la publication.

Un journal de la surveillance de la publication des correctifs et du processus de correction doit être conservé pour garantir que les correctifs sont identifiés et intégrés dans les délais impartis.

6.3

Cela nécessite d'utiliser un cycle de vie de développement logiciel basé sur les meilleures pratiques de l'industrie. Chaque partie du cycle de vie du développement logiciel doit être documentée avec des détails sur la manière dont la sécurité des applications mobiles et les exigences PCI sont traitées dans les processus de conceptualisation, de conception, de recherche et de test des applications de développement.

Le document de développement de l'application de paiement PCI doit être suffisamment descriptif pour couvrir certaines parties de la manière dont l'application traite, partage et stocke les données du titulaire de carte. Afin d'atteindre la conformité 6.3, l'objectif doit être de rendre la documentation suffisamment descriptive pour que même les développeurs tiers puissent la comprendre.

Afin de s'assurer que les développeurs adhèrent au cycle de vie du développement, l'achèvement de chaque étape de développement doit être documenté et des audits du processus de développement doivent être effectués régulièrement.

- 6.3.1 : Les comptes d'application de test ou personnalisés, les mots de passe et les identifiants d'utilisateur doivent être supprimés avant que les applications ne soient mises à la disposition des utilisateurs finaux.

- 6.3.2 : Les codes personnalisés doivent être examinés avant leur publication afin d'identifier les vulnérabilités de codage, le cas échéant.

6.4

Les sociétés de développement de logiciels doivent suivre le processus de contrôle des modifications pour toutes les modifications apportées aux composants du système. Ces processus doivent inclure les exigences suivantes :

- Environnements de développement et de test différents des environnements de production

- Différentes tâches définies entre l'environnement de développement/test et l'environnement de production

- Les données de production ne doivent pas être utilisées pour le développement ou les tests

- Les données de test doivent être supprimées des composants du système avant qu'ils ne deviennent actifs ou entrent en production.

6.5

Cela nécessite que la société de développement de logiciels Fintech et les développeurs d'applications financières soient formés aux méthodes de codage sécurisées alignées sur les langages de codage de l'application. Les techniques de codage doivent être basées sur les meilleures pratiques de l'industrie et doivent être documentées pour s'assurer que l'équipe les suit dans leur intégralité.

6.6

Les applications de paiement accessibles au public, telles que les applications Web accessibles via Internet, doivent être protégées soit par un pare-feu d'application Web (WAF), soit par un processus rigoureux d'analyse des vulnérabilités des applications Web.

Compte tenu de l'importance de cette exigence PCI et de la manière dont elle définit un niveau minimum de contrôles de sécurité, certaines organisations soucieuses de la sécurité optent pour une approche « ceinture et bretelles » dans la sécurité de leurs applications Web.

Pourquoi se concentrer sur la conformité PCI DSS ?

Pour les nouvelles entreprises ou les startups qui doivent collaborer avec de grands fournisseurs de services financiers, la norme PCI DSS n'est pas négociable.

Les raisons pour lesquelles ils devraient envisager d'être conformes résident dans le fait que PCI améliore les mesures en plus d'augmenter et de montrer sa crédibilité auprès des clients et d'autres organisations.

Bien qu'il ne soit pas important pour une startup de passer par un audit de conformité PCI DSS complet, ce qui peut être coûteux, il est avantageux d'obtenir la bonne consultation pour aider d'un point de vue raisonnable et faire bouger les choses.

Ces consultations sont connues sous le nom d'évaluateurs de la sécurité de la qualité et elles ont été préparées et certifiées par le Conseil des normes de sécurité PCI pour aider les organisations à effectuer des évaluations sur la façon dont elles traitent les informations de carte de crédit.

Ces évaluateurs sont particulièrement utiles pour les nouvelles entreprises car ils ont vu de véritables solutions aux exigences de conformité les plus contraignantes.

Comment maintenir la conformité PCI ?

Les étapes de la conformité PCI DSS peuvent être considérées comme étant divisées en deux parties : la première partie consiste à atteindre un état de conformité PCI DSS - qui peut être assuré par la création d'une liste de contrôle de conformité PCI - et la deuxième partie consiste à maintenir un état de conformité PCI. État de conformité DSS.

La deuxième partie - rester conforme à la norme PCI DSS est un état difficile à atteindre, souvent en raison des hypothèses erronées selon lesquelles la conformité consiste simplement à suivre la liste de contrôle d'audit PCI DSS. La formule pour maintenir la conformité est de développer des processus qui fournissent un état continu conforme à la norme PCI.

Conserver des enregistrements détaillés des processus de sécurité et mettre en œuvre la surveillance de la direction est une approche nécessaire pour empêcher la complaisance d'entrer dans le système et garantir qu'un état de conformité PCI DSS peut être vérifié à tout moment.

Établir un plan de conformité continue

La conformité continue garantit que votre environnement de travail est conforme aux normes et adapté à la protection des informations client. La conformité ne se limite pas à répondre à toutes les exigences d'une liste de contrôle. Vous devez tenir compte de la manière dont ces nécessités s'appliquent à votre programme particulier afin de pouvoir modifier les opérations de manière appropriée. Quelques étapes que vous pouvez prendre pour garantir une conformité continue incluent :

- Un plan pour le contrôle d'accès

- Élaboration de politiques pour s'aligner sur les exigences PCI

- Tenir et tenir à jour des dossiers détaillés

- Gestion de la surveillance

- Tests réguliers pour mesurer les vulnérabilités

Conclusion

De la sécurité des utilisateurs finaux à l'avenir de votre entreprise reposant sur la bonne mise en œuvre et le maintien de la conformité PCI DSS, vous devez entrer en contact avec une société de développement d'applications fintech qui comprend parfaitement les formalités de conformité. L'entreprise peut être située dans votre région natale ou dans n'importe quelle autre partie du monde. Par exemple, vous pouvez choisir des sociétés de développement d'applications fintech aux États-Unis . Assurez-vous de choisir le meilleur pour avoir des résultats de qualité. Dans tous les cas vérifiez l'expertise et les connaissances de l'agence avant de finaliser quoi que ce soit.

FAQ sur le développement d'applications mobiles Fintech conformes à la norme PCI DSS

Q. Quels sont les niveaux de conformité PCI ?

La norme PCI DSS est exigée par toutes les organisations qui stockent, utilisent ou transmettent les données des titulaires de voiture pour la conduite de leurs affaires. Mais les exigences varient en fonction des transactions commerciales - ce qui divise la conformité en quatre niveaux.

Niveau 4 : le marchand traite moins de 20 000 transactions par an

Niveau 3 : le traitement par les commerçants se situe entre 20 000 et 1 million de transactions par an

Niveau 2 : le traitement par le commerçant se situe entre 1 et 6 millions de transactions par an

Niveau 1 : le marchand traite plus de 6 millions de transactions par an.

Q. Qu'est-ce que la norme PCI DSS ?

Il s'agit d'un ensemble de normes requises par la loi visant à sécuriser les données des titulaires de carte au sein de l'application et au sein de l'organisation qui enregistre les informations.

Q. Que signifie la conformité PCI pour les entreprises d'applications Fintech ?

Une entreprise d'applications Fintech conforme à la norme PCI est légalement disposée à contourner les détails de la carte des utilisateurs pour son processus. Les entreprises Fintech qui ne sont pas conformes à la norme PCI ne sont pas autorisées à contourner les données sensibles des titulaires de carte et peuvent faire face à de graves conséquences financières telles que des frais, des amendes et même des pertes d'activité. Ces conséquences font du développement de logiciels de conformité PCI pour les applications fintech un must absolu.

Q. Comment devenir conforme PCI ?

Il y a cinq choses principales qui devraient être incluses dans votre liste de contrôle de conformité PCI :

- Analyse de votre niveau de conformité

- Remplir le questionnaire d'auto-évaluation

- Faire les changements nécessaires / combler les lacunes

- Remplir une attestation de conformité

- Dépôt des papiers

Q. Un certificat PCI DSS est-il requis lors de l'utilisation de la passerelle de paiement ?

Oui, c'est obligatoire. L'intégration de la passerelle de paiement ne vous dispense pas d'acquérir un certificat PCI DSS puisque vous gérez en fait les informations de paiement à un degré plus ou moins notable. Dans tous les cas, la manière dont vous ajoutez une passerelle de paiement à votre application ou site caractérisera le degré de conformité.

Q. Quelle est la relation entre PA DSS et PCI DSS ?

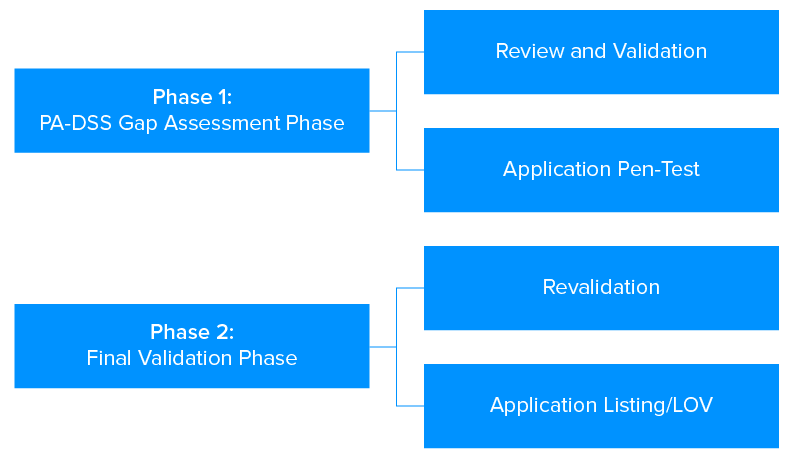

Le PA DSS est la norme pour les développeurs et les intégrateurs d'applications de paiement mobile qui utilisent les informations de carte pour l'autorisation et le règlement des paiements. Afin d'atteindre la conformité PA DSS, les applications doivent être vendues, distribuées ou concédées sous licence à des tiers. La conformité de PA DSS est divisée en deux phases -

Adhérer aux exigences de PA DSS est ce qui vous aidera à devenir conforme à la norme PCI DSS.