Les meilleures pratiques de sécurité des applications mobiles pour garantir une application à l'épreuve du piratage

Publié: 2018-11-27La création d'une application mobile révolutionnaire n'est que la première étape du développement d'applications mobiles. Une fois que vous avez créé une application, des milliers de processus obligatoires suivent le développement de l'application. L'une de ces nombreuses étapes cruciales dans la sécurité des applications mobiles.

Dans cet article, nous explorerons quelles sont les pratiques essentielles de sécurité des applications mobiles que vous devez mettre en œuvre une fois le développement finalisé.

Au cours de la dernière décennie, nous avons tous été témoins de la croissance de l'industrie du développement d'applications mobiles, mais aussi de la cybercriminalité. Et ces crimes nous ont conduits à un stade où il n'est pas possible de soumettre une application au Play Store ou à l'App Store sans prendre certaines mesures pour la sécuriser.

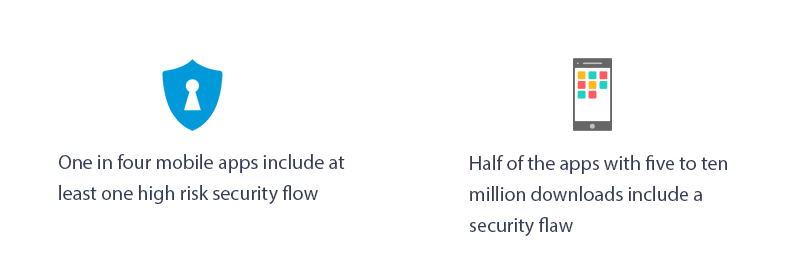

Cependant, en ce qui concerne les mesures de sécurité, nous devons d'abord comprendre pourquoi il est nécessaire de prendre ces mesures et quels sont les problèmes potentiels de sécurité des applications qui affligent l'industrie du développement d'applications mobiles. Pour une estimation réelle, regardons les faits :

La sécurité des applications mobiles ne se limite pas à les protéger contre les logiciels malveillants et les menaces. Identifions d'abord certaines des menaces de sécurité des applications mobiles OWASP pour mieux comprendre les mesures de sécurité.

Pourquoi avons-nous besoin de la sécurité des applications mobiles : les menaces potentielles et leurs solutions

Les menaces qui se présentent dans le monde du développement d'applications, bien qu'elles soient malveillantes, peuvent être résolues en quelques étapes simples pour sécuriser une application mobile. Voyons quels sont les principaux problèmes de sécurité des applications mobiles.

1. Contrôles serveur défectueux :

Les communications qui ont lieu entre l'application et l'utilisateur en dehors de l'appareil de téléphonie mobile se font via des serveurs. Et ces serveurs sont les principales cibles des pirates du monde entier. La principale raison de la vulnérabilité d'un serveur est que parfois les développeurs négligent la sécurité nécessaire côté serveur. Cela peut se produire en raison d'un manque de connaissances sur les considérations de sécurité pour les applications mobiles, de petits budgets à des fins de sécurité ou des vulnérabilités causées par le développement multiplateforme.

Solution:

L'étape la plus cruciale pour protéger vos serveurs consiste à analyser vos applications à l'aide de scanners automatisés. Ces scanners peuvent, sinon, être utilisés par des pirates pour découvrir les vulnérabilités de vos applications et les exploiter. Les scanners automatisés feront apparaître les problèmes et bogues courants qui sont faciles à résoudre.

2. L'absence de protection binaire :

C'est également l'un des principaux problèmes de sécurité des applications OWASP à résoudre car s'il y a un manque de protection binaire pour une application mobile, tout pirate ou adversaire peut facilement désosser le code de l'application pour introduire des logiciels malveillants. Ils peuvent également redistribuer une application piratée de la même et lui injecter également une menace. Tout cela peut entraîner des problèmes critiques tels que le vol de données et les dommages à l'image de marque et, par conséquent, la perte de revenus.

Solution:

Pour sauvegarder les fichiers binaires, il est important de déployer des procédures de renforcement binaire. Dans le cadre de cette procédure, les fichiers binaires sont analysés et modifiés en conséquence pour les protéger contre les menaces courantes de sécurité des applications mobiles. Cette procédure corrige le code hérité sans impliquer du tout le code source. Il est crucial d'assurer le codage de sécurité pour la détection des jailbreaks, les contrôles de somme de contrôle, le contrôle de détection du débogueur et l'épinglage de certificat tout en travaillant sur les processus de sécurité des applications mobiles.

3. Insécurité du stockage des données :

Une autre grande faille courante dans la sécurité des applications mobiles est l'absence d'un système de stockage de données sécurisé. En fait, il est courant que les développeurs d'applications mobiles s'appuient sur le stockage client pour les données internes. Cependant, lors de la possession d'un appareil mobile par un concurrent, ces données internes peuvent être très facilement accessibles et utilisées ou manipulées. Cela peut conduire à plusieurs crimes comme le vol d'identité ou PCI (violation de la politique externe).

Solution:

L'une des mesures de sécurité des applications à prendre en compte ici consiste à créer une couche de chiffrement supplémentaire par-dessus le chiffrement de base du système d'exploitation. Cela donne un formidable coup de pouce à la sécurité des données.

4. Protection inadéquate pour la couche Transport :

La couche de transport est la voie par laquelle le transfert de données a lieu entre le client et le serveur. Si les bonnes normes de sécurité des applications mobiles ne sont pas introduites à ce stade, tout pirate peut accéder aux données internes pour les voler ou les modifier. Cela conduit à des crimes graves comme les vols d'identité et les fraudes.

Solution:

Pour renforcer la sécurité de la couche de transport, vous devez incorporer SSL Pinning dans les applications iOS et Android. Parallèlement à cela, vous pouvez utiliser des suites de chiffrement standard au lieu de celles habituelles. De plus, éviter l'exposition de l'ID de session de l'utilisateur en raison de sessions SSL mixtes, alerter l'utilisateur en cas de certificat invalide, utiliser des versions SSL d'analyses tierces sont des pratiques courantes qui peuvent sauver les utilisateurs d'une violation dangereuse de la sécurité.

5. Fuite involontaire de données :

Une fuite de données involontaire se produit lorsque des applications mobiles critiques sont stockées dans des emplacements vulnérables sur l'appareil mobile. Par exemple, une application est stockée là où elle peut facilement être accessible par d'autres applications ou appareils, ce qui entraîne finalement la violation des données de votre application et l'utilisation non autorisée des données.

Solution:

Surveillance des points de fuite de données courants tels que la journalisation, l'arrière-plan de l'application, la mise en cache, les objets de cookie du navigateur et le stockage de données HTML5.

Outre ces 5 menaces de sécurité pour le développement mobile, il existe d'autres obstacles courants à la création d'applications mobiles sécurisées. Les voici:

- Absence d'authentification multifacteur - Le processus fournit plusieurs couches de sécurité avant de laisser une personne entrer dans l'application. Il peut s'agir de répondre à une question personnelle, d'OTP, de configuration SMS ou d'autres mesures. L'absence d'authentification multifacteur peut entraîner plusieurs problèmes, ce qui en fait un élément crucial de la réponse à la sécurisation d'une application.

- Incapacité à chiffrer correctement - Un élément important des meilleures pratiques de sécurité des applications mobiles est d'assurer un chiffrement correct. Son incapacité peut entraîner le vol de code, le vol de propriété intellectuelle, la violation de la vie privée, parmi de nombreux autres problèmes.

- Injection de code malveillant – Le contenu généré par l'utilisateur, tel que les formulaires, est souvent négligé en tant que menace. Supposons qu'un utilisateur ajoute son identifiant et son mot de passe, l'application communique ensuite avec les données côté serveur pour authentifier les informations. Désormais, les applications qui ne restreignent pas le caractère saisi par l'utilisateur s'exposent au risque d'injecter du code pour accéder au serveur.

- Ingénierie inverse - C'est le cauchemar de tout développement d'applications mobiles sécurisées. L'approche peut être utilisée pour montrer comment une application fonctionne dans le backend et révéler les algorithmes de chiffrement tout en modifiant le code source, etc.

- Stockage de données non sécurisé - le stockage de données non sécurisé peut se produire à plusieurs endroits dans une application - cookies, magasin de données binaires, base de données SQL, etc. Si un pirate informatique accède à la base de données ou à l'appareil, il peut modifier des applications légitimes pour transférer des informations aux machines. .

Après avoir vu les menaces générales qui affligent toutes les applications mobiles et certaines des meilleures pratiques de sécurité des applications mobiles à suivre pour éviter ces problèmes , passons aux spécificités de la sécurité des applications mobiles Android et iOS.

Comment sécuriser les applications Android ?

Certaines des meilleures pratiques efficaces de sécurité des applications Android à opter sont : -

Cryptage des données sur stockage externe –

Généralement, la capacité de stockage interne d'un appareil est limitée. Et cet inconvénient contraint souvent les utilisateurs à utiliser des périphériques externes tels que des disques durs et des lecteurs flash pour la sauvegarde des données. Et ces données, parfois, comprennent également des données sensibles et confidentielles. Étant donné que les données stockées sur le périphérique de stockage externe sont facilement accessibles par toutes les applications de l'appareil, il est très important de sauvegarder les données dans un format crypté. L'un des algorithmes de chiffrement les plus utilisés par les développeurs d'applications mobiles est AES ou Advanced Encryption Standard.

Utilisation du stockage interne pour les données sensibles –

Toutes les applications Android ont un répertoire de stockage interne. Et les fichiers stockés dans ce répertoire sont extrêmement sécurisés car ils utilisent le mode MODE_PRIVATE pour la création de fichiers. En termes simples, ce mode garantit que les fichiers d'une application particulière ne sont pas accessibles par d'autres applications enregistrées sur l'appareil. C'est donc l'une des meilleures pratiques d'authentification des applications mobiles sur laquelle se concentrer.

Utilisation de HTTPS –

Les communications qui ont lieu entre l'application et le serveur doivent passer par une connexion HTTPS. De nombreux utilisateurs d'Android sont souvent connectés à plusieurs réseaux WiFi ouverts dans des espaces publics et l'utilisation de HTTP au lieu de HTTPS peut rendre l'appareil vulnérable à de nombreux points d'accès malveillants qui peuvent facilement modifier le contenu du trafic HTTP et faire en sorte que les applications de l'appareil se comportent de manière inattendue.

Utilisation de GCM au lieu de SMS –

À l'époque où Google Cloud Messaging ou GCM n'existaient pas, les SMS étaient utilisés pour pousser les données des serveurs vers les applications, mais aujourd'hui, GCM est largement utilisé. Mais si vous n'êtes toujours pas passé du SMS au GCM, vous devez le faire. En effet, le protocole SMS n'est ni sûr ni crypté. De plus, les SMS peuvent être consultés et lus par n'importe quelle autre application sur l'appareil de l'utilisateur. Les communications GCM sont authentifiées par des jetons d'enregistrement qui sont régulièrement actualisés côté client et elles sont authentifiées à l'aide d'une clé API unique côté serveur.

Parmi les autres meilleures pratiques de sécurité majeures pour le développement d'applications mobiles, citons la validation des entrées de l'utilisateur, le fait d'éviter le besoin de données personnelles et l'utilisation de ProGuard avant la publication de l'application. L'idée est de protéger les utilisateurs de l'application contre autant de logiciels malveillants que possible.

Comment sécuriser les applications iOS ?

Certaines des meilleures pratiques de sécurité des applications iOS à suivre sont : -

Stockage des données –

Pour simplifier considérablement l'architecture de votre application et améliorer sa sécurité, le meilleur moyen est de stocker les données de l'application en mémoire au lieu de les écrire sur disque ou de les envoyer à un serveur distant. Bien que si le stockage des données localement soit votre seule option, il existe plusieurs façons de procéder : -

Porte-clés :

Le meilleur endroit pour stocker de petites quantités de données sensibles qui n'ont pas besoin d'un accès fréquent est Keychain. Les données stockées dans les trousseaux sont gérées par le système d'exploitation mais ne sont accessibles par aucune autre application. – Caches : si vos données n'ont pas besoin d'être sauvegardées sur iCloud ou iTunes, vous pouvez stocker les données dans le répertoire Caches du bac à sable de l'application. – Système par défaut : Le système par défaut est une méthode pratique pour stocker de grandes quantités de données.

Sécurité réseau :

Apple est connu pour ses politiques de sécurité et de confidentialité et depuis des années, il travaille pour atteindre ce niveau. Il y a quelques années, Apple avait introduit App Transport Security qui oblige les applications mobiles tierces à envoyer des requêtes réseau via une connexion plus sécurisée, c'est-à-dire HTTPS.

Sécurité des informations sensibles –

La majorité des applications mobiles utilisent des données utilisateur sensibles telles que le carnet d'adresses, l'emplacement, etc. Mais en tant que développeur, vous devez vous assurer que toutes les informations que vous demandez à l'utilisateur sont, en fait, nécessaires pour y accéder et plus encore. surtout, pour stocker. Ainsi, si les informations dont vous avez besoin sont accessibles via un framework natif, il est alors redondant de dupliquer et de stocker ces informations.

Nous avons maintenant vu les pratiques de sécurité des applications mobiles Android et iOS pour une application anti-piratage. Mais aucun développement ne peut être aussi facile qu'on le dit. Il y a toujours certains défis qui sont rencontrés au cours d'un processus. Allons de l'avant et découvrons les défis auxquels sont confrontées et résolues presque toutes les meilleures sociétés de développement d'applications aux États-Unis.

Défis associés à la sécurité des applications mobiles

Il existe des preuves avérées de la vulnérabilité des applications mobiles si des mesures suffisantes ne sont pas prises pour leur sécurité contre les logiciels malveillants externes. Voici les défis qui peuvent survenir à tout moment si les tests de sécurité des applications mobiles ne sont pas terminés conformément aux exigences.

Fragmentation des appareils –

Il existe des processus essentiels à suivre avant la sortie d'une application sur les app stores. Il est nécessaire de diversifier les appareils qui couvrent différentes résolutions, fonctionnalités, caractéristiques et limitations dans vos stratégies de test d'applications mobiles . La détection de vulnérabilités spécifiques à l'appareil peut donner aux développeurs d'applications une longueur d'avance dans les mesures de sécurité des applications. Non seulement les appareils, mais les différentes versions des systèmes d'exploitation populaires sont une étape importante à couvrir avant la sortie de l'application pour couvrir toutes les failles possibles.

Chiffrements faibles –

Dans le cas d'un cryptage faible , un appareil mobile est susceptible d'accepter des données de n'importe quel appareil disponible. Les attaquants avec des logiciels malveillants sont constamment à la recherche d'une extrémité ouverte dans les appareils mobiles publics et votre application peut être cette extrémité ouverte si vous ne suivez pas un processus de cryptage solide. Ainsi, investir vos efforts dans un cryptage fort est également l'un des meilleurs moyens de créer une application mobile à l' épreuve du piratage .

Contrôles d'hébergement plus faibles -

Cela se produit principalement lors du développement de la première application mobile d'une entreprise, ce qui laisse généralement les données exposées aux systèmes côté serveur. Par conséquent, les serveurs utilisés pour héberger votre application doivent disposer de suffisamment de mesures de sécurité pour empêcher tout utilisateur non autorisé d'accéder à des données importantes.

Liste de contrôle pour les directives de sécurité des applications mobiles

Il y a un certain nombre de choses que chaque société de développement d'applications mobiles suit lorsqu'elle crée des applications sécurisées. Voici une liste de contrôle que nous suivons couramment -

- Utiliser l'authentification côté serveur

- Utiliser des algorithmes cryptographiques

- Assurez-vous que les entrées des utilisateurs respectent les normes de contrôle

- Créer des algorithmes de menace pour sauvegarder les données

- Obscurité pour arrêter l'ingénierie inverse

Il existe de nombreuses façons de créer une application mobile à l'épreuve du piratage, grâce à un audit de sécurité des applications mobiles, contre les attaques provenant de sources inconnues et aucune quantité de mesures de sécurité ne peut jamais suffire. L'examen des meilleures pratiques de sécurité pour le développement d'applications mobiles est une façon de procéder. Aujourd'hui, le monde numérique est à la portée de tous et aucun utilisateur n'est jamais suffisamment à l'abri des logiciels malveillants et des failles de sécurité, mais ces mesures garantissent que vos données personnelles sont en sécurité sur vos appareils numériques.