La protection des boîtes de réception est un devoir civique

Publié: 2020-03-17Depuis les élections de 2016, l'accent a été mis sur les mécanismes que nous utilisons pour nous engager dans le processus politique, discuter des problèmes, lire les nouvelles et, en fin de compte, nous engager dans l'activité de vote inscrite dans la Constitution. Bien que le courrier électronique soit tangent au processus de vote, il n'en reste pas moins un élément essentiel de notre vie quotidienne, tant personnelle que professionnelle, et souvent la première salve d'une cyberattaque. Le phishing est, bien sûr, une attaque d'ingénierie sociale par e-mail, mais les ramifications d'une attaque de phishing réussie peuvent être considérables et infiniment dévastatrices.

David Ingram l'a bien résumé dans un article récent consacré aux attaques de phishing contre Burisma et les candidats démocrates à la présidentielle : « Il est difficile de craquer des systèmes informatiques. Craquer les gens ? Pas aussi dur. Les candidats à la présidence ont été mis en garde non seulement contre les escroqueries financières, mais aussi contre les tentatives de pirates informatiques parrainés par l'État qui cherchent à faire dérailler les élections de 2020.

En 2016, nous avons vu comment 29 e-mails ont réussi à interférer avec nos élections. Le phishing reste le principal vecteur de violation de données à grande échelle et d'autres formes de piratage malveillant. L'année dernière, nous avons examiné comment les candidats à la présidence utilisaient le courrier électronique dans le cadre de leurs campagnes. Le champ de candidats était alors beaucoup plus large, nous avions donc de nombreux exemples et types d'e-mails à examiner. À partir de cette recherche, nous avons déterminé que près de 50 % des campagnes manquaient d'enregistrement DMARC (Domain Messaging Authentication Reporting and Conformance) ou échouaient à une vérification DMARC de leurs e-mails.

Pour rappel, DMARC est une politique que les expéditeurs peuvent publier dans le système de noms de domaine (DNS) qui informe les domaines destinataires, tels que Gmail et autres, de ce qu'il faut faire de leurs messages s'ils échouent à d'autres vérifications d'authentification des e-mails. La politique est prescriptive et peut demander à ces domaines de ne pas envoyer de messages frauduleux qui se font passer pour des expéditeurs légitimes. Il s'agit d'un outil incroyablement puissant qui pourrait contrecarrer les efforts des acteurs qui s'appuient sur l'usurpation d'identité dans le cadre de leurs attaques.

Le manque de concentration sur le DMARC et la sécurité du domaine d'envoi/de l'adresse d'envoi n'est pas limité aux seuls expéditeurs politiques. Bien au contraire, le secteur privé n'a pas activement adopté le DMARC lors de l'application - la grande majorité du monde d'envoi n'a pas publié d'enregistrement DMARC ou ne l'a pas fait lors de l'application. Ce manque d'adoption illustre davantage l'importance des plates-formes, telles que Twilio SendGrid, qui investissent massivement dans notre travail de conformité et de lutte contre les abus, en particulier pendant une période aussi critique en Amérique.

Une approche holistique

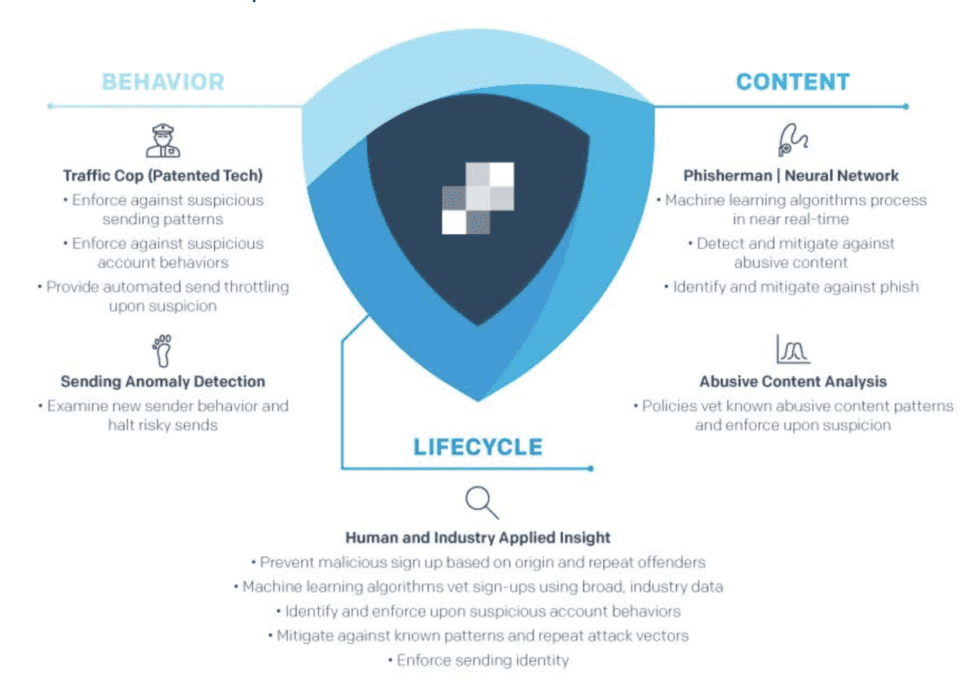

Avec les élections de 2020 en cours et le courrier électronique sous le microscope en raison du rôle qu'il a joué en 2016, un bref retour sur la façon dont Twilio SendGrid empêche les courriers abusifs de quitter notre système semble de mise.

Au cours du quatrième trimestre de 2019, Twilio SendGrid a maintenu un taux de protection de la boîte de réception de 99,99 % tout en établissant de nouveaux records de volume pendant les vacances. Le taux de protection de la boîte de réception est une mesure des e-mails non phishing traités par Twilio SendGrid sur une base trimestrielle.

Les plates-formes SAAS en libre-service à grande échelle, quelle que soit leur fonction ou leur marché, sont toutes confrontées à la perspective d'une militarisation par des acteurs malveillants. Plus l'échelle est grande, plus il devient difficile d'identifier et d'arrêter les mauvais acteurs qui utilisent les outils sur lesquels les utilisateurs légitimes s'appuient dans le cadre de leurs activités. Nous ne saurions trop insister sur l'importance de résoudre les problèmes de conformité avec des solutions évolutives capables de s'adapter à la vitesse des menaces en constante évolution. En second lieu seulement pour arrêter réellement les menaces, il faut mesurer et comparer l'efficacité de ces solutions dans l'espoir de les améliorer en permanence et de créer de la transparence et de la sensibilisation sur le marché.

Nous prenons une vue à 360 degrés du trafic et des expéditeurs pour comprendre comment les nouveaux comptes s'inscrivent et se comportent. Si nécessaire, nous appliquons des limites d'accélération et de débit jusqu'à ce que nos systèmes déterminent que les modèles d'envoi sont légitimes.

Les processus d'apprentissage automatique (ML), en temps quasi réel, analysent le contenu à la recherche de vecteurs d'abus indiquant un hameçonnage. Rappelons-nous que le spam est subjectif : le spam d'une personne est le jambon d'une autre personne. Cependant, le phishing est objectivement épouvantable et n'a rien à faire sur notre plate-forme. Nous formons donc activement nos algorithmes pour le rechercher et l'empêcher d'être envoyé.

S'appuyant sur un cadre comportemental et un ML spécialement conçu à cet effet, des humains sont capables d'examiner les résultats de la machine, d'enquêter sur les modèles, de garder un œil sur les récidivistes, d'introduire de nouvelles frictions le cas échéant et de déployer des contre-mesures, car avouons-le : les mauvais acteurs font évoluer leurs vecteurs d'attaque à une vitesse effrayante. . Non seulement ils font évoluer leurs attaques et passent du temps à sonder prudemment les plates-formes pour détecter les lacunes de leurs défenses, mais ils changent souvent de plate-forme ou appliquent des tactiques de distribution pour tirer parti d'autant de plates-formes que possible afin de rendre plus difficile l'identification de la source d'une attaque.

Au-delà de l'éducation civique

Alors que les entités étrangères multiplient les e-mails de phishing pour interférer avec notre système électoral actuel, il est extrêmement important de maintenir un flux de courrier sans hameçonnage pour empêcher les mauvais acteurs de profiter du « bruit » électoral pour bloquer des personnes innocentes avec des problèmes sociaux. attaques artificielles. C'est le seul moyen de faire évoluer notre activité en toute sécurité et de protéger nos clients. Ainsi, notre concentration sur la conformité n'est pas seulement une prévention contre les pires tendances des mauvais acteurs, mais fait partie d'un plan de continuité des activités qui garantit que les communications commerciales de nos clients ne seront pas entravées par les tentatives des mauvais acteurs d'abuser de leurs marques et de celles de nos clients. les clients.

Ce que vous pouvez faire pour faire la différence

La voie à suivre pour protéger les clients de nos clients contre le phishing est claire : nous devons toujours faire de la conformité une priorité lorsque nous développons notre plate-forme. De même, nous devons défendre et fournir à nos clients des outils pour simplifier la publication de DMARC lors de l'application, car il s'agit d'une armure extrêmement puissante qui protégera leur marque et leurs clients contre l'usurpation d'identité et les attaques malveillantes. Et nous devons continuer à travailler avec des organisations telles que le Messaging Malware Mobile Anti-Abuse Working Group (M3AAWG) et d'autres organisations partageant les mêmes idées qui rassemblent les forces de l'ordre publiques, privées autour d'une même table pour combattre un ennemi commun. Mais il y a certaines choses que vous pouvez faire pour vous assurer de ne pas être la proie d'une attaque de phishing, notamment :

- Déployez Sender Policy Framework (SPF) sur vos domaines d'envoi pour associer les adresses IP autorisées à un domaine d'envoi sortant spécifique.

- Configurez et publiez un enregistrement DKIM (Domain Keys Identified Mail) pour vos domaines d'envoi afin de garantir l'intégrité de votre e-mail en tirant parti des paires de clés publiques/privées.

- Assurez-vous que vos serveurs de messagerie tirent parti de STARTTLS pour garantir que les messages en cours sont chiffrés.

- Alignez vos enregistrements d'authentification de messagerie pour créer une continuité dans la façon dont vous envoyez des e-mails

- Limitez les personnes autorisées à envoyer des e-mails en votre nom : la prolifération de la messagerie est courante dans les grandes organisations qui ont plusieurs départements qui utiliseront les e-mails à des fins marketing dans un cas, transactionnelles dans un autre.

- Publiez un enregistrement DMARC (Domain-based Messaging Authentication Reporting and Conformance) lors de l'application qui demandera aux domaines de réception de rejeter les messages qui échouent à une vérification SPF ou DKIM, ou les deux.

- Utilisez l'authentification multifacteur sur tous vos comptes Internet (le cas échéant) et en particulier sur vos comptes de messagerie, à la fois personnels et professionnels. L'authentification multifacteur s'est avérée efficace à 99,9 % pour arrêter les prises de contrôle de compte. Pour en revenir aux conseils de David Ingram, craquer les systèmes est difficile, craquer les gens ne l'est pas, donc exiger plusieurs formes d'authentification pour accéder aux systèmes, c'est comme sauvegarder sa propre curiosité et s'assurer qu'elle ne prend pas le dessus sur vous.

- Si cela semble trop beau pour être vrai ou légèrement hors limites, n'ayez pas peur de confirmer en utilisant d'autres canaux. C'est vrai, si vous recevez un e-mail qui semble le moindrement suspect de la part d'une personne que vous connaissez, ou qui vous demande de faire quelque chose qui titille vos sens, n'hésitez pas à décrocher le téléphone. Le compte de l'expéditeur pourrait être compromis. Par conséquent, l'utilisation d'une méthode alternative pour le contacter est un moyen de s'assurer que la confirmation provient du titulaire réel du compte et non d'un mauvais acteur qui se cache à l'intérieur.