Qu'est-ce que le DMARC ? Comprendre les enregistrements DMARC

Publié: 2020-03-05Domain-based Message Authentication, Reporting & Conformance, ou DMARC, est un protocole qui utilise Sender Policy Framework ( SPF) et le courrier identifié par DomainKeys ( DKIM) pour déterminer l'authenticité d'un message électronique.

Les enregistrements DMARC permettent aux fournisseurs d'accès Internet (FAI) d'empêcher plus facilement les pratiques de messagerie malveillantes, telles que l'usurpation de domaine afin d'hameçonner les informations personnelles des destinataires.

Essentiellement, il permet aux expéditeurs d'e-mails de spécifier comment gérer les e-mails qui n'ont pas été authentifiés à l'aide de SPF ou DKIM. Les expéditeurs peuvent choisir d'envoyer ces e-mails dans le dossier de courrier indésirable ou de les bloquer tous ensemble. Ce faisant, les FAI peuvent mieux identifier les spammeurs et empêcher les e-mails malveillants d'envahir les boîtes de réception des consommateurs tout en minimisant les faux positifs et en fournissant de meilleurs rapports d'authentification pour une plus grande transparence sur le marché.

Votre enregistrement DMARC est publié avec vos enregistrements DNS et comprend notamment :

- FPS

- Un enregistrement

- CNAME

- (DKIM)

Il est important de noter que tous les serveurs de réception n'effectueront pas une vérification DMARC avant d'accepter un message, mais tous les principaux FAI le font et la mise en œuvre se développe.

Quels sont les avantages du DMARC ?

Il y a quelques raisons principales pour lesquelles vous voudriez mettre en œuvre DMARC :

- Réputation : la publication d'un enregistrement DMARC protège votre marque en empêchant les parties non authentifiées d'envoyer des e-mails depuis votre domaine. Dans certains cas, la simple publication d'un enregistrement DMARC peut entraîner une augmentation positive de la réputation.

- Visibilité : les rapports DMARC augmentent la visibilité de votre programme de messagerie en vous permettant de savoir qui envoie des e-mails depuis votre domaine.

- Sécurité : DMARC aide la communauté des e-mails à établir une politique cohérente pour traiter les messages qui ne parviennent pas à s'authentifier. Cela aide l'écosystème de messagerie dans son ensemble à devenir plus sécurisé et plus fiable.

À quoi ressemble un enregistrement DMARC ?

Vous pouvez voir à quoi ressemble un enregistrement DMARC en tapant < dig txt _ dmarc.sendgrid.net > dans votre terminal . Vous pouvez également vous rendre sur https://www.valimail.com/ pour afficher l'enregistrement DMARC de n'importe quel domaine s'il en a 1 publié.

Voici un exemple d'enregistrement DMARC - il s'agit de l'enregistrement DMARC de SendGrid :

v=DMARC1\;p=none\;rua=mailto:[email protected]\;ruf=mailto:[email protected]\;rf=afrf\;pct=100

Décomposons-le

"v=DMARC1"

Version - Il s'agit de l'identifiant que le serveur de réception recherche lorsqu'il analyse l'enregistrement DNS du domaine à partir duquel il a reçu le message. Si le domaine n'a pas d'enregistrement txt commençant par v=DMARC1, le serveur de réception n'exécutera pas de vérification DMARC.

"p=aucun"

Politique - La politique que vous sélectionnez dans votre enregistrement DMARC indiquera au serveur de messagerie du destinataire participant ce qu'il faut faire avec le courrier qui ne passe pas SPF et DKIM, mais prétend provenir de votre domaine. Dans ce cas, la stratégie est définie sur « aucune ». Il existe 3 types de règles que vous pouvez définir :

- p=none - Dites au destinataire de n'effectuer aucune action contre le courrier non qualifié, mais envoyez toujours des rapports par courrier électronique au mailto: dans l'enregistrement DMARC pour toute infraction.

- p=quarantaine - Dites au destinataire de mettre en quarantaine le courrier non qualifié, ce qui signifie généralement "l'envoyer directement dans le dossier spam".

- p=reject – Dites au destinataire de refuser complètement tout courrier non qualifié pour le domaine. Lorsque cette option est activée, seuls les e-mails dont la signature à 100 % est vérifiée par votre domaine auront même une chance d'arriver dans la boîte de réception. Tout e-mail qui ne passe pas est refusé - pas rebondi - il n'y a donc aucun moyen d'attraper les faux positifs.

« rua= mailto:[email protected] »

Cette partie indique au serveur de réception où envoyer les rapports agrégés des échecs DMARC. Des rapports agrégés sont envoyés quotidiennement à l'administrateur du domaine auquel appartient l'enregistrement DMARC. Ils incluent des informations de haut niveau sur les échecs DMARC mais ne fournissent pas de détails granulaires sur chaque incident. Il peut s'agir de n'importe quelle adresse e-mail que vous choisissez.

"ruf=mailto:[email protected]"

Cette partie indique au serveur de réception où envoyer les rapports médico-légaux des échecs DMARC. Ces rapports médico-légaux sont envoyés en temps réel à l'administrateur du domaine auquel appartient l'enregistrement DMARC et contiennent des détails sur chaque échec individuel. Cette adresse e-mail doit provenir du domaine pour lequel l'enregistrement DMARC est publié.

« rf=afrf »

Format de rapport. Cette partie indique au serveur de réception le type de rapport souhaité par l'assuré. Dans ce cas, rf=afrf signifie format de rapport d'échec agrégé.

"pct=100"

Pourcentage - Cette partie indique au serveur de réception quelle quantité de courrier doit être soumise aux spécifications de la politique DMARC. Vous pouvez choisir n'importe quel nombre entre 1 et 100. Dans ce cas, si le p= était défini sur rejeter, 100 % des e-mails qui échouent DMARC seraient rejetés.

Il existe un certain nombre d'autres mécanismes qui peuvent être inclus dans un enregistrement DMARC. Quelques-uns notables incluent:

"sp=" Cette partie indiquerait au serveur de réception s'il faut ou non appliquer la politique DMARC aux sous-domaines.

"adkim=" Ceci définit l'alignement DKIM. Il peut être réglé sur "s" pour strict ou sur "r" pour détendu. Strict signifie que la partie DKIM de l'authentification DMARC ne passera que si le champ d= dans la signature DKIM correspond EXACTEMENT au domaine de. S'il est défini sur relaxé, les messages passeront la partie DKIM de l'authentification DMARC si le champ DKIM d= correspond au domaine racine de l'adresse d'expédition.

"ri =" Cela définit l'intervalle de fréquence à laquelle vous souhaitez recevoir des rapports agrégés sur les échecs DMARC.

Comment implémenter DMARC avec Twilio SendGrid ?

Avant de passer par le travail de mise en œuvre de DMARC, notez que ce n'est pas pour tout le monde. Si vous possédez un petit domaine, vous pouvez probablement vous en passer. Cependant, c'est une décision intelligente si vous avez déjà eu des problèmes de phishing dans le passé ou si vous avez une entreprise à vocation financière qui traite des informations sensibles.

Une autre chose à garder à l'esprit est que les rapports globaux et médico-légaux DMARC sont conçus pour être lisibles par machine. Il peut être difficile pour les humains de les comprendre, vous devrez donc également utiliser un service de surveillance des rapports DMARC pour collecter les rapports et accéder aux informations. Twilio SendGrid s'est associé à ValiMail.

Une fois que vous avez décidé de la mise en œuvre et que vous avez sélectionné les bons services, le processus de configuration de DMARC comprend 5 phases :

1. Déployez DKIM et SPF avec authentification de l'expéditeur sur votre IP Sendgrid

Terminez le processus d'authentification de l'expéditeur pour votre compte. Cela garantit que les e-mails envoyés via votre compte Twilio SendGrid seront correctement signés à l'aide de DKIM et SPF pour votre domaine unique.

Si vous ne savez pas comment effectuer cette première étape, consultez notre documentation ici pour obtenir de l'aide.

2. Vérifiez la bonne signature DKIM et SPF pour votre domaine autorisé

Envoyez-vous des e-mails de test pour confirmer que tout fonctionne correctement. Vous cherchez à vérifier que les signatures DKIM et SPF dans vos en-têtes d'e-mail correspondent au domaine que vous avez utilisé pour autoriser votre compte SendGrid. Tant que les deux passent, vous êtes en affaires !

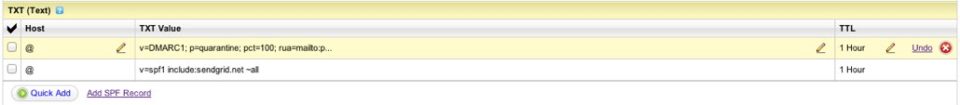

3. Publiez un enregistrement DMARC auprès de votre registraire DNS, puis surveillez les résultats

Au sein de votre registraire DNS, vous devez créer un enregistrement de ressource TXT que les récepteurs peuvent utiliser pour déterminer vos préférences DMARC. Cela se fait au sein du registraire DNS de l'hôte de domaine, qui est probablement le même endroit où vous avez créé les enregistrements DNS pour l'authentification de l'expéditeur. Cet enregistrement est effectué au niveau racine du domaine, et non du sous-domaine.

Un simple enregistrement DMARC pourrait ressembler à ceci :

“v=DMARC1; p=quarantine; pct=100; rua=mailto:[email protected]”

« v=DMARC1 ; p=quarantaine ; pct=100 ; rua=mailto:[email protected]"*

- v = DMARC1 ;

Il est configuré pour utiliser DMARC version 1, il n'y a pas d'autres versions à l'heure actuelle. Donc, réglez toujours 1. - p=quarantaine ;*

Cette politique indique au destinataire de METTRE EN QUARANTAINE le courrier non qualifié, ce qui signifie généralement "l'envoyer directement dans le dossier spam". - pct=100 ;

Cela demande au destinataire d'évaluer 100 % des messages prétendant provenir du domaine, cela peut être n'importe quel nombre entre 1 et 100. - rua=mailto:[email protected]

Cela indique aux destinataires d'envoyer des rapports agrégés à [email protected] . Définissez ceci sur une adresse e-mail que vous contrôlez et qui est étroitement surveillée.

*Cet exemple utilise la politique p=quarantine, mais nous vous recommandons de toujours commencer par utiliser la politique p=none.

4. Analysez les commentaires que vous recevez et ajustez vos flux de messagerie si nécessaire

Si des e-mails non qualifiés sont envoyés et reçus par des destinataires participant au DMARC, le destinataire générera des rapports pour ces messages et les renverra à l'adresse mailto : indiquée dans votre enregistrement DMARC.

Dans ces rapports, vous disposerez d'informations pour vous aider à évaluer exactement quels services pourraient envoyer des e-mails au nom de votre domaine.

Voici un exemple de rapport avec un seul enregistrement, montrant les résultats pour 2 pièces de courrier. (Veuillez noter que les auth_results SPF et DKIM répertoriés sont des résultats bruts, quel que soit l'alignement s=. Le nom de fichier est formaté comme suit : nom de fichier = récepteur "!" domaine-politique "!" begin-timestamp "!" end-timestamp ". ” extension (Exemple : receiver.org!sender.com!1335571200!1335657599.zip))

<report_metadata>

<org_name>receiver.com

<extra_contact_info>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<plage_date>

1335571200

1335657599

<policy_published> expéditeur.com

r

r

rien

rien

100

<source_ip>72.150.241.94

2 <policy_evaluated> aucun

échouer

passe

<header_from>expéditeur.com

<auth_results>

expéditeur.com

échouer

<résultat_humain>

expéditeur.net

passe

<résultat_humain>

expéditeur.com

passe

*Remarque : Les rapports agrégés sont envoyés sous forme de pièce jointe .zip. Assurez-vous donc que l'adresse que vous définissez peut accepter les pièces jointes dans ce type de fichier.

5. Escaladez vos balises de stratégie DMARC au fur et à mesure que vous apprenez

Maintenant que vous avez testé et modifié vos flux de messagerie pour déterminer exactement qui envoie des e-mails pour votre domaine, il est temps de passer à la vitesse supérieure.

Jusqu'à présent, vous n'auriez dû utiliser la politique p=none que pour obtenir des rapports sur tout comportement errant, et vous devriez avoir une bonne idée de la provenance des e-mails. L'étape suivante consiste à ajuster la politique de votre enregistrement DMARC pour commencer à contrôler la façon dont les destinataires traitent le courrier prétendant provenir de votre domaine. Rappelles toi:

- p=none - Vous recevez des rapports d'infractions, mais les destinataires ne prennent aucune mesure en ce qui concerne le traitement des messages eux-mêmes.

- p=quarantine – Le courrier non qualifié va directement dans le spam, mais peut être récupéré. Ceci est utile lorsque vous êtes à peu près certain de connaître tous les emplacements d'où proviennent les messages, mais que vous souhaitez "softfail" tous les messages non qualifiés jusqu'à ce que vous soyez sûr à 100%.

- p=reject - Utilisez ceci lorsque vous êtes absolument sûr de connaître tous les serveurs et services qui envoient des e-mails pour votre domaine, et que la signature est en place pour chacun de ces services et que vous voulez que tout ce qui a l'audace prétende être complètement refusé. Le courrier non qualifié est complètement supprimé par le serveur de messagerie du destinataire, pour ne plus jamais être revu.

Pourquoi DMARC est si important

Les enregistrements DMARC constituent une évolution importante de l'authentification des e-mails. Ceci n'est qu'un autre excellent exemple d'expéditeurs d'e-mails et de FAI travaillant ensemble pour protéger le canal de messagerie. Pour en savoir plus sur DMARC, visitez le site Web de l'organisation à l'adresse www.dmarc.org. Pour en savoir plus sur l'authentification, lisez cet article de blog.

Ressources supplémentaires

- FAQ de DMARC.org

- Une mise à jour sur la politique DMARC de Yahoo

- D'abord Yahoo et maintenant AOL. Que devez-vous changer pour être conforme à DMARC ?