Apa itu DMARC? Memahami Catatan DMARC

Diterbitkan: 2020-03-05Otentikasi Pesan Berbasis Domain, Pelaporan & Kesesuaian, atau DMARC, adalah protokol yang menggunakan Kerangka Kebijakan Pengirim, ( SPF) dan email yang diidentifikasi DomainKeys ( DKIM) untuk menentukan keaslian pesan email.

Data DMARC memudahkan Penyedia Layanan Internet (ISP) untuk mencegah praktik email berbahaya, seperti spoofing domain untuk mengelabui informasi pribadi penerima.

Pada dasarnya, ini memungkinkan pengirim email untuk menentukan cara menangani email yang tidak diautentikasi menggunakan SPF atau DKIM. Pengirim dapat memilih untuk mengirim email-email itu ke folder sampah atau memblokir semuanya bersama-sama. Dengan demikian, ISP dapat mengidentifikasi spammer dengan lebih baik dan mencegah email jahat menyerang kotak masuk konsumen sambil meminimalkan kesalahan positif dan memberikan pelaporan autentikasi yang lebih baik untuk transparansi yang lebih besar di pasar.

Data DMARC Anda dipublikasikan bersama data DNS Anda dan mencakup:

- SPF

- Rekor

- CNAME

- (DKIM)

Penting untuk dicatat bahwa tidak semua server penerima akan melakukan pemeriksaan DMARC sebelum menerima pesan, tetapi semua ISP utama melakukannya dan implementasinya berkembang.

Apa manfaat DMARC?

Ada beberapa alasan utama mengapa Anda ingin menerapkan DMARC:

- Reputasi: Memublikasikan data DMARC melindungi merek Anda dengan mencegah pihak yang tidak diautentikasi mengirim email dari domain Anda. Dalam beberapa kasus, memublikasikan data DMARC saja dapat menghasilkan peningkatan reputasi yang positif.

- Visibilitas: Laporan DMARC meningkatkan visibilitas ke dalam program email Anda dengan memberi tahu Anda siapa yang mengirim email dari domain Anda.

- Keamanan: DMARC membantu komunitas email menetapkan kebijakan yang konsisten untuk menangani pesan yang gagal diautentikasi. Ini membantu ekosistem email secara keseluruhan menjadi lebih aman dan dapat dipercaya.

Seperti apa tampilan data DMARC?

Anda dapat melihat tampilan data DMARC dengan mengetikkan < dig txt _ dmarc.sendgrid.net > di terminal Anda . Anda juga dapat membuka https://www.valimail.com/ untuk melihat data DMARC untuk domain apa pun jika ada 1 yang dipublikasikan.

Berikut adalah contoh data DMARC–ini adalah data DMARC SendGrid:

v=DMARC1\;p=none\;rua=mailto:dmarc@sendgrid.com\;ruf=mailto:dmarc@sendgrid.com\;rf=afrf\;pct=100

Mari kita hancurkan

“v=DMARC1”

Versi – Ini adalah pengidentifikasi yang dicari oleh server penerima saat memindai catatan DNS untuk domain yang menerima pesan. Jika domain tidak memiliki data txt yang dimulai dengan v=DMARC1, server penerima tidak akan menjalankan pemeriksaan DMARC.

“p=tidak ada”

Kebijakan – Kebijakan yang Anda pilih di data DMARC Anda akan memberi tahu server email penerima yang berpartisipasi apa yang harus dilakukan dengan email yang tidak lulus SPF dan DKIM, tetapi mengklaim berasal dari domain Anda. Dalam hal ini, kebijakan disetel ke "tidak ada". Ada 3 jenis kebijakan yang dapat Anda tetapkan:

- p=none – Memberi tahu penerima untuk tidak melakukan tindakan apa pun terhadap email yang tidak memenuhi syarat, tetapi tetap mengirim laporan email ke mailto: dalam catatan DMARC untuk pelanggaran apa pun.

- p=quarantine – Beri tahu penerima untuk mengkarantina email yang tidak memenuhi syarat, yang umumnya berarti “kirim ini langsung ke folder spam”.

- p=reject – Beri tahu penerima untuk sepenuhnya menolak email yang tidak memenuhi syarat untuk domain tersebut. Dengan mengaktifkan ini, hanya email yang diverifikasi sebagai 100% ditandatangani oleh domain Anda yang akan memiliki kesempatan di kotak masuk. Semua email yang tidak lolos akan ditolak— tidak terpental—jadi tidak ada cara untuk menangkap kesalahan positif.

“rua= mailto:dmarc@sendgrid.com ”

Bagian ini memberi tahu server penerima tempat mengirim laporan agregat kegagalan DMARC. Laporan gabungan dikirim setiap hari ke administrator domain tempat data DMARC berada. Mereka menyertakan informasi tingkat tinggi tentang kegagalan DMARC tetapi tidak memberikan detail terperinci tentang setiap insiden. Ini bisa berupa alamat email apa pun yang Anda pilih.

“ruf=mailto:dmarc@sendgrid.com”

Bagian ini memberi tahu server penerima tempat mengirim laporan forensik kegagalan DMARC. Laporan forensik ini dikirim secara real-time ke administrator domain tempat catatan DMARC berada dan berisi detail tentang setiap kegagalan individu. Alamat email ini harus dari domain tempat data DMARC dipublikasikan.

“ rf=afrf”

Format pelaporan. Bagian ini memberitahu server penerima jenis pelaporan yang diinginkan pemegang polis. Dalam hal ini rf=afrf berarti format pelaporan kegagalan agregat.

“persen = 100”

Persen – Bagian ini memberi tahu server penerima berapa banyak email mereka yang harus tunduk pada spesifikasi kebijakan DMARC. Anda dapat memilih nomor apa saja dari 1-100. Dalam hal ini, jika p= disetel untuk ditolak, 100% email yang gagal DMARC akan ditolak.

Ada sejumlah mekanisme lain yang dapat dimasukkan dalam catatan DMARC. Beberapa yang terkenal termasuk:

“sp=” Bagian ini akan memberi tahu server penerima apakah akan menerapkan kebijakan DMARC ke sub domain atau tidak.

“adkim=" Ini mengatur perataan DKIM. Itu bisa diatur ke "s" untuk ketat atau "r" untuk santai. Ketat berarti bagian DKIM dari autentikasi DMARC hanya akan lolos jika bidang d= di tanda tangan DKIM SAMA PERSIS dengan domain dari. Jika disetel ke santai, pesan akan meneruskan bagian DKIM dari autentikasi DMARC jika bidang DKIM d= cocok dengan domain akar dari alamat dari.

“ri=" Ini menetapkan interval untuk seberapa sering Anda ingin menerima laporan gabungan tentang kegagalan DMARC.

Bagaimana cara mengimplementasikan DMARC dengan Twilio SendGrid?

Sebelum Anda melakukan pekerjaan mengimplementasikan DMARC, perhatikan bahwa ini bukan untuk semua orang. Jika Anda memiliki domain kecil, Anda mungkin baik-baik saja tanpanya. Namun, ini adalah langkah cerdas jika Anda pernah memiliki masalah dengan phishing di masa lalu atau memiliki bisnis berorientasi finansial yang memproses informasi sensitif.

Hal lain yang perlu diingat adalah bahwa agregat DMARC dan laporan forensik dirancang agar dapat dibaca mesin. Mungkin sulit bagi manusia untuk memahaminya sehingga Anda juga perlu menggunakan layanan pemantauan laporan DMARC untuk mengumpulkan laporan dan mengakses informasi. Twilio SendGrid telah bermitra dengan ValiMail.

Setelah Anda memutuskan implementasi dan memilih layanan yang tepat, proses penyiapan DMARC melibatkan 5 fase:

1. Terapkan DKIM & SPF dengan otentikasi pengirim di IP Sendgrid Anda

Selesaikan proses otentikasi pengirim untuk akun Anda. Ini memastikan bahwa email yang dikirim melalui akun Twilio SendGrid Anda akan ditandatangani dengan benar menggunakan DKIM dan SPF untuk domain unik Anda.

Jika Anda tidak yakin bagaimana menyelesaikan langkah pertama ini, kunjungi dokumentasi kami di sini untuk mendapatkan bantuan.

2. Verifikasi penandatanganan DKIM dan SPF yang tepat untuk domain Anda yang diizinkan

Kirimi diri Anda beberapa email percobaan untuk membantu mengonfirmasi bahwa semuanya berfungsi dengan benar. Anda ingin memverifikasi bahwa tanda tangan DKIM dan SPF di header email Anda selaras dengan domain yang Anda gunakan untuk mengizinkan akun SendGrid Anda. Selama keduanya lewat, Anda dalam bisnis!

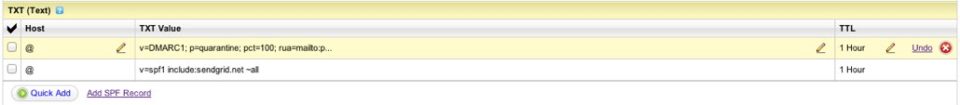

3. Publikasikan catatan DMARC dengan pencatat DNS Anda dan kemudian pantau hasilnya

Dalam pencatat DNS, Anda perlu membuat catatan sumber daya TXT yang dapat digunakan penerima untuk menentukan preferensi DMARC Anda. Ini dilakukan di dalam pencatat DNS dari host domain, yang kemungkinan merupakan tempat yang sama dengan tempat Anda membuat catatan DNS untuk otentikasi pengirim. Catatan ini dibuat di tingkat akar untuk domain—bukan subdomain.

Catatan DMARC sederhana mungkin terlihat seperti ini:

“v=DMARC1; p=quarantine; pct=100; rua=mailto:dmarc.rua@alloweddomain.com”

“v=DMARC1; p=karantina; persen=100; rua=mailto:dmarc.rua@alloweddomain.com”*

- v=DMARC1;

Sudah diatur untuk menggunakan DMARC versi 1, tidak ada versi lain saat ini. Jadi selalu atur 1. - p=karantina;*

Kebijakan ini memberi tahu penerima untuk KARANTINA email yang tidak memenuhi syarat, yang umumnya berarti "kirim ini langsung ke folder spam". - persen=100;

Ini menginstruksikan penerima untuk menilai 100% pesan yang mengaku berasal dari domain, ini bisa berupa angka antara 1 dan 100. - rua=mailto:dmarc.rua@alloweddomain.com

Ini memberitahu penerima untuk mengirim laporan agregat ke dmarc.rua@alloweddomain.com . Setel ini ke alamat email yang Anda kontrol yang dipantau secara ketat.

*Contoh ini menggunakan kebijakan p=karantina, tetapi sebaiknya selalu mulai menggunakan kebijakan p=none terlebih dahulu.

4. Analisis umpan balik yang Anda terima dan sesuaikan aliran email Anda sesuai kebutuhan

Jika email yang tidak memenuhi syarat dikirim ke, dan diterima oleh, penerima yang berpartisipasi dalam DMARC, penerima akan membuat laporan untuk pesan ini dan mengirimkannya kembali ke alamat mailto: yang ditentukan dalam data DMARC Anda.

Dalam laporan ini, Anda akan memiliki informasi untuk membantu Anda mengevaluasi dengan tepat layanan apa yang mungkin mengirim email atas nama domain Anda.

Berikut adalah contoh laporan dengan hanya 1 catatan, menunjukkan hasil untuk 2 buah surat. (Harap dicatat bahwa SPF dan DKIM auth_results yang terdaftar adalah hasil mentah, terlepas dari perataan s=. Nama file diformat sebagai: nama file = penerima “!” policy-domain “!” start-timestamp “!” end-timestamp “. ekstensi ” (Contoh: receiver.org!sender.com!1335571200!1335657599.zip))

<report_metadata>

<org_name>penerima.com

noreply-dmarc-support@receiver.com

<extra_contact_info>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<rentang_tanggal>

1335571200

1335657599

<policy_published> pengirim.com

R

R

tidak ada

tidak ada

100

<source_ip>72.150.241.94

2 <policy_evaluated> tidak ada

gagal

lulus

<header_from>pengirim.com

<auth_results>

pengirim.com

gagal

<hasil_manusia>

pengirim.net

lulus

<hasil_manusia>

pengirim.com

lulus

*Catatan: Laporan gabungan dikirim sebagai lampiran .zip, jadi pastikan alamat yang Anda tentukan dapat menerima lampiran dalam jenis file ini.

5. Tingkatkan tag kebijakan DMARC Anda saat Anda mempelajarinya

Sekarang setelah Anda menguji dan mengubah aliran email Anda untuk menentukan dengan tepat siapa yang mengirim email untuk domain Anda, inilah saatnya untuk meningkatkannya.

Sampai saat ini, Anda seharusnya hanya menggunakan kebijakan p=none untuk mendapatkan laporan tentang perilaku yang salah, dan Anda harus memiliki gagasan yang baik tentang dari mana email itu berasal. Langkah selanjutnya adalah menyesuaikan kebijakan pada data DMARC Anda untuk mulai mengontrol cara penerima menangani email yang mengklaim berasal dari domain Anda. Ingat:

- p=none – Anda mendapatkan laporan pelanggaran, tetapi penerima tidak mengambil tindakan sejauh memproses pesan itu sendiri.

- p=karantina – Email yang tidak memenuhi syarat langsung masuk ke spam, tetapi dapat dipulihkan. Ini berguna ketika Anda cukup yakin bahwa Anda mengetahui semua lokasi asal email, tetapi ingin 'menghilangkan' pesan apa pun yang tidak memenuhi syarat hingga Anda 100% yakin.

- p=reject – Gunakan ini ketika Anda benar-benar yakin bahwa Anda mengetahui setiap server dan layanan yang mengirim email untuk domain Anda, dan penandatanganan tersebut berlaku untuk setiap layanan ini dan Anda menginginkan sesuatu dengan keberanian untuk mengklaim jika tidak sepenuhnya ditolak. Surat yang tidak memenuhi syarat dihapus sepenuhnya oleh server surat penerima, tidak pernah terlihat lagi.

Mengapa DMARC sangat penting

Catatan DMARC adalah evolusi penting dari otentikasi email. Ini hanyalah contoh bagus dari pengirim email dan ISP yang bekerja sama untuk melindungi saluran email. Untuk mempelajari lebih lanjut tentang DMARC, kunjungi situs web organisasi di www.dmarc.org. Untuk mempelajari lebih lanjut tentang otentikasi, baca posting blog ini.

Sumber daya tambahan

- FAQ DMARC.org

- Pembaruan pada Kebijakan DMARC Yahoo

- Pertama Yahoo dan Sekarang AOL. Apa yang Perlu Anda Ubah agar Sesuai dengan DMARC?