Cos'è DMARC? Comprensione dei record DMARC

Pubblicato: 2020-03-05Domain-based Message Authentication, Reporting & Conformance, o DMARC, è un protocollo che utilizza Sender Policy Framework, ( SPF) e DomainKeysidented mail ( DKIM) per determinare l'autenticità di un messaggio di posta elettronica.

I record DMARC rendono più semplice per i provider di servizi Internet (ISP) prevenire pratiche di posta elettronica dannose, come lo spoofing del dominio al fine di phishing per le informazioni personali dei destinatari.

In sostanza, consente ai mittenti di e-mail di specificare come gestire le e-mail che non sono state autenticate utilizzando SPF o DKIM. I mittenti possono scegliere di inviare quelle e-mail alla cartella della posta indesiderata o di bloccarle tutte insieme. In questo modo, gli ISP possono identificare meglio gli spammer e impedire che e-mail dannose invadano le caselle di posta dei consumatori, riducendo al minimo i falsi positivi e fornendo una migliore segnalazione di autenticazione per una maggiore trasparenza nel mercato.

Il tuo record DMARC viene pubblicato insieme ai tuoi record DNS e include:

- SPF

- Un record

- CNAME

- (DKIM)

È importante notare che non tutti i server riceventi eseguiranno un controllo DMARC prima di accettare un messaggio, ma tutti i principali ISP lo fanno e l'implementazione sta crescendo.

Quali sono i vantaggi di DMARC?

Ci sono alcuni motivi chiave per cui vorresti implementare DMARC:

- Reputazione: la pubblicazione di un record DMARC protegge il tuo marchio impedendo a parti non autenticate di inviare posta dal tuo dominio. In alcuni casi, la semplice pubblicazione di un record DMARC può comportare un aumento positivo della reputazione.

- Visibilità: i rapporti DMARC aumentano la visibilità del tuo programma di posta elettronica facendoti sapere chi sta inviando e-mail dal tuo dominio.

- Sicurezza: DMARC aiuta la comunità di posta elettronica a stabilire una politica coerente per la gestione dei messaggi che non riescono ad autenticarsi. Ciò aiuta l'ecosistema di posta elettronica nel suo insieme a diventare più sicuro e affidabile.

Che aspetto ha un record DMARC?

Puoi vedere come appare un record DMARC digitando < dig txt _ dmarc.sendgrid.net > nel tuo terminale . Puoi anche andare su https://www.valimail.com/ per visualizzare il record DMARC per qualsiasi dominio se ne ha 1 pubblicato.

Ecco un esempio di record DMARC: questo è il record DMARC di SendGrid:

v=DMARC1\;p=none\;rua=mailto:dmarc@sendgrid.com\;ruf=mailto:dmarc@sendgrid.com\;rf=afrf\;pct=100

Analizziamolo

“v=DMARC1”

Versione: questo è l'identificatore che il server ricevente cerca durante la scansione del record DNS per il dominio da cui ha ricevuto il messaggio. Se il dominio non ha un record txt che inizia con v=DMARC1, il server ricevente non eseguirà un controllo DMARC.

“p=nessuno”

Politica: la politica che selezioni nel tuo record DMARC dirà al server di posta elettronica del destinatario partecipante cosa fare con la posta che non supera SPF e DKIM, ma afferma di provenire dal tuo dominio. In questo caso, il criterio è impostato su "nessuno". Ci sono 3 tipi di criteri che puoi impostare:

- p=none : indica al destinatario di non eseguire alcuna azione contro la posta non qualificata, ma di inviare comunque rapporti e-mail al mailto: nel record DMARC per eventuali infrazioni.

- p=quarantena : indica al destinatario di mettere in quarantena la posta non qualificata, che in genere significa "inviarla direttamente alla cartella spam".

- p=reject – Di' al destinatario di negare completamente qualsiasi posta non qualificata per il dominio. Con questo abilitato, solo la posta verificata come firmata al 100% dal tuo dominio avrà anche una possibilità nella posta in arrivo. Qualsiasi posta che non passa viene rifiutata, non rimbalzata, quindi non c'è modo di rilevare falsi positivi.

“rua= mailto:dmarc@sendgrid.com “

Questa parte indica al server ricevente dove inviare rapporti aggregati di errori DMARC. I report aggregati vengono inviati quotidianamente all'amministratore del dominio a cui appartiene il record DMARC. Includono informazioni di alto livello sugli errori DMARC ma non forniscono dettagli dettagliati su ciascun incidente. Questo può essere qualsiasi indirizzo email che scegli.

“ruf=mailto:dmarc@sendgrid.com”

Questa parte indica al server ricevente dove inviare rapporti forensi sugli errori DMARC. Questi rapporti forensi vengono inviati in tempo reale all'amministratore del dominio a cui appartiene il record DMARC e contengono dettagli su ogni singolo errore. Questo indirizzo e-mail deve provenire dal dominio per cui è pubblicato il record DMARC.

“ rf=afrf”

Formato di segnalazione. Questa parte indica al server ricevente che tipo di segnalazione desidera l'assicurato. In questo caso rf=afrf indica il formato aggregato di segnalazione degli errori.

“pc=100”

Percentuale: questa parte indica al server ricevente quanta parte della posta deve essere soggetta alle specifiche della politica DMARC. Puoi scegliere qualsiasi numero da 1 a 100. In questo caso, se p= fosse impostato per rifiutare, il 100% della posta che non supera DMARC verrebbe rifiutato.

Esistono numerosi altri meccanismi che possono essere inclusi in un record DMARC. Alcuni degni di nota includono:

"sp=" Questa parte indica al server ricevente se applicare o meno la politica DMARC ai sottodomini.

"adkim=" Imposta l'allineamento DKIM. Può essere impostato su "s" per rigoroso o "r" per rilassato. Rigoroso significa che la parte DKIM dell'autenticazione DMARC passerà solo se il campo d= nella firma DKIM corrisponde ESATTAMENTE al dominio from. Se è impostato su rilassato, i messaggi passeranno la parte DKIM dell'autenticazione DMARC se il campo DKIM d= corrisponde al dominio radice dell'indirizzo from.

"ri=" Imposta l'intervallo con cui si desidera ricevere report aggregati sugli errori DMARC.

Come posso implementare DMARC con Twilio SendGrid?

Prima di passare attraverso il lavoro di implementazione di DMARC, tieni presente che non è per tutti. Se possiedi un piccolo dominio, probabilmente stai bene senza di esso. Tuttavia, è una mossa intelligente se hai mai avuto problemi con il phishing in passato o hai un'azienda orientata alla finanza che elabora informazioni sensibili.

Un'altra cosa da tenere a mente è che i rapporti aggregati e forensi DMARC sono progettati per essere leggibili dalla macchina. Può essere difficile per gli esseri umani dar loro un senso, quindi dovrai anche utilizzare un servizio di monitoraggio dei rapporti DMARC per raccogliere i rapporti e accedere alle informazioni. Twilio SendGrid ha collaborato con ValiMail.

Dopo aver deciso l'implementazione e aver selezionato i servizi giusti, il processo per impostare DMARC prevede 5 fasi:

1. Distribuisci DKIM e SPF con l'autenticazione del mittente sul tuo IP Sendgrid

Completa il processo di autenticazione del mittente per il tuo account. Ciò garantisce che le e-mail inviate tramite il tuo account Twilio SendGrid siano correttamente firmate utilizzando DKIM e SPF per il tuo dominio univoco.

Se non sei sicuro di come completare questo primo passaggio, visita la nostra documentazione qui per assistenza.

2. Verifica la corretta firma DKIM e SPF per il tuo dominio consentito

Invia a te stesso alcune e-mail di prova per confermare che tutto funziona correttamente. Stai cercando di verificare che le firme DKIM e SPF nelle intestazioni delle e-mail siano allineate con il dominio che hai utilizzato per consentire il tuo account SendGrid. Finché entrambi stanno passando, sei in affari!

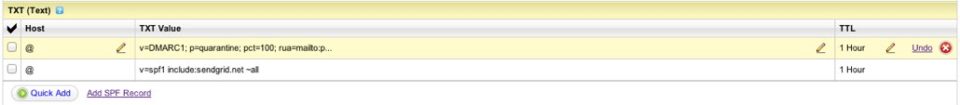

3. Pubblica un record DMARC con il tuo registrar DNS e quindi monitora i risultati

All'interno del tuo registrar DNS, devi creare un record di risorse TXT che i ricevitori possono utilizzare per determinare le tue preferenze DMARC. Questo viene fatto all'interno del registrar DNS dell'host di dominio, che è probabilmente lo stesso posto in cui hai creato i record DNS per l'autenticazione del mittente. Questo record viene creato a livello di root per il dominio, non per il sottodominio.

Un semplice record DMARC potrebbe assomigliare a questo:

“v=DMARC1; p=quarantine; pct=100; rua=mailto:dmarc.rua@alloweddomain.com”

“v=DMARC1; p=quarantena; pc=100; rua=mailto:dmarc.rua@alloweddomain.com”*

- v=DMARC1;

È impostato per utilizzare DMARC versione 1, al momento non ci sono altre versioni. Quindi impostare sempre 1. - p=quarantena;*

Questa politica dice al destinatario di QUARANTINE la posta non qualificata, che generalmente significa "inviare questo direttamente alla cartella spam". - pc=100;

Questo indica al destinatario di valutare il 100% dei messaggi che affermano di provenire dal dominio, questo può essere qualsiasi numero compreso tra 1 e 100. - rua=mailto:dmarc.rua@alloweddomain.com

Questo dice ai destinatari di inviare rapporti aggregati a dmarc.rua@alloweddomain.com . Impostalo su un indirizzo email che controlli che è strettamente monitorato.

*Questo esempio utilizza la politica p=quarantine, ma ti consigliamo di iniziare sempre a utilizzare la politica p=none all'inizio.

4. Analizza il feedback che ricevi e modifica i tuoi flussi di posta secondo necessità

Se l'e-mail non qualificata viene inviata e ricevuta da destinatari che partecipano a DMARC, il destinatario genererà rapporti per questi messaggi e li rispedirà all'indirizzo mailto: specificato nel record DMARC.

In questi rapporti, avrai informazioni che ti aiuteranno a valutare esattamente quali servizi potrebbero inviare posta per conto del tuo dominio.

Ecco un report di esempio con un solo record, che mostra i risultati per 2 invii di posta. (Si noti che gli auth_results SPF e DKIM elencati sono risultati grezzi, indipendentemente dall'allineamento s=. Il nome del file è formattato come: filename = receiver “!” policy-domain “!” begin-timestamp “!” end-timestamp “. ” estensione (Esempio: receiver.org!sender.com!1335571200!1335657599.zip))

<report_metadati>

<org_name>receiver.com

noreply-dmarc-support@receiver.com

<extra_contact_info>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<intervallo_di_date>

1335571200

1335657599

<policy_pubblicata> sender.com

R

R

nessuno

nessuno

100

<ip_sorgente>72.150.241.94

2 <policy_evaluated> nessuno

fallire

passaggio

<header_from>sender.com

<auth_results>

mittente.com

fallire

<risultato_umano>

mittente.net

passaggio

<risultato_umano>

mittente.com

passaggio

*Nota: i rapporti aggregati vengono inviati come allegato .zip, quindi assicurati che l'indirizzo che stai definendo possa accettare allegati in questo tipo di file.

5. Aumenta i tag dei criteri DMARC man mano che impari

Ora che hai testato e ottimizzato i tuoi flussi di posta per determinare esattamente chi sta inviando e-mail per il tuo dominio, è il momento di alzare il livello.

Fino ad ora, avresti dovuto utilizzare la politica p=none solo per ottenere rapporti su qualsiasi comportamento errato e dovresti avere una buona idea della provenienza dell'e-mail. Il passaggio successivo consiste nell'adattare la politica sul record DMARC per iniziare a controllare il modo in cui i destinatari gestiscono la posta che afferma di provenire dal tuo dominio. Ricordare:

- p=none: ricevi segnalazioni di infrazioni, ma i destinatari non intraprendono alcuna azione per quanto riguarda l'elaborazione dei messaggi stessi.

- p=quarantena – La posta non qualificata va direttamente allo spam, ma può essere recuperata. Questo è utile quando sei abbastanza sicuro di conoscere tutte le posizioni da cui proviene la posta, ma desideri eseguire il "softfail" di tutti i messaggi che non sono qualificati finché non sei sicuro al 100%.

- p=reject – Usalo quando sei assolutamente sicuro di conoscere ogni server e servizio che invia e-mail per il tuo dominio e che la firma è in atto per ciascuno di questi servizi e vuoi che qualsiasi cosa con l'audacia di affermare altrimenti completamente negata. La posta non qualificata viene completamente eliminata dal server di posta del destinatario, per non essere mai più vista.

Perché DMARC è così importante

I record DMARC sono un'importante evoluzione dell'autenticazione e-mail. Questo è solo un altro ottimo esempio di mittenti di posta elettronica e ISP che lavorano insieme per proteggere il canale di posta elettronica. Per ulteriori informazioni su DMARC, visitare il sito Web dell'organizzazione all'indirizzo www.dmarc.org. Per saperne di più sull'autenticazione, leggi questo post del blog.

Risorse addizionali

- Domande frequenti su DMARC.org

- Un aggiornamento sulla politica DMARC di Yahoo

- Prima Yahoo e ora AOL. Cosa devi cambiare per essere conforme a DMARC?