サイトを安全に保つための WordPress セキュリティに関する 16 のヒント (2023)

公開: 2023-10-27WordPress によくある危険からサイトを守るための WordPress セキュリティに関するヒントの完全なリストが必要ですか。

この投稿では、サイトを脆弱性やハッキングから守るために実装できる基本および高度なセキュリティのヒントを 10 個以上紹介します。

この投稿で取り上げる WordPress のセキュリティに関するヒントは次のとおりです。

- 高品質の WordPress ホストを選択してください。

- WordPress コア、テーマ、プラグインを管理します。

- WordPress セキュリティ プラグインをインストールします。

- バックアッププラグインをインストールします。

- サードパーティのテーマとプラグインは慎重に選択してください。

- WordPress ユーザーの役割とその権限について理解します。

- サイトのバックエンド ログイン ページに保護プロトコルを実装します。

- 安全なユーザー名とパスワードを使用してください。

- サイトの SSL 証明書を有効にします。

- ファイル編集を無効にします。

- PHP の実行を無効にします。

- WordPress データベースのプレフィックスを変更します。

- wp-config.php ファイルを保護します。

- WordPress ログインページの名前を変更します。

- ディレクトリの参照を無効にします。

- 非アクティブなユーザーをログアウトします。

基本的なセキュリティのヒントと高度なセキュリティのヒントの 2 つの個別のリストにまとめました。

基本的なセキュリティのヒントから始めましょう。

すべてのユーザー向けの基本的な WordPress セキュリティのヒント

1. 高品質の WordPress ホストを選択する

すべてはここから始まります。

評判の良い高品質の WordPress ホストを選択しない場合、WordPress 内にどれだけセキュリティを実装しても、サイトは攻撃に対して脆弱になります。

サイトはコードで構成されていますが、そのコードはファイル内に存在し、ファイルは Web サーバーにインストールする必要があります。

少なくとも、高速で安全なサーバーを維持し、サーバーテクノロジーを最新の状態に保ち、最新の PHP バージョンへのアクセスを提供することで知られるホストを選択してください。

Cloudways を使用してブログ ウィザードをホストします。 速くて手頃な価格です。 大量のトラフィックが発生するため、そのスケーラビリティも重要な要素です。

これらは次のセキュリティ機能を提供します。

- DDoS 保護と Web アプリケーション ファイアウォール (WAF) を実装する Cloudflare Enterprise アドオン。

- サーバーのファイアウォール。

- ログインセキュリティ。

- データベースのセキュリティ。

- ボット保護。

- 無料のSSL証明書。

- ユーザーの役割管理。

- 安全なオペレーティング システム管理。

- 二要素認証。

ただし、WordPress のセキュリティに関する限り、特に WordPress の上級ユーザーではない場合は、マネージド WordPress ホストを使用した方がよいでしょう。

マネージドWordPressホスティング

マネージド WordPress ホスティングは、ホストが WordPress サイトの維持に関する多くの側面を管理する WordPress ホスティングの形式です。

これには通常、WordPress のセキュリティの側面が含まれます。

以下は、最も推奨されるマネージド WordPress ホスト WPX Hosting を使用した例です。 このホスティング プロバイダーは、次のセキュリティ機能を提供します。

- マルウェアの削除はすべてのプランに含まれています。

- サイトがオフラインになった場合にサイトを修正します。

- DDoS 保護。

- 最大 28 日分のバックアップを保存できる自動バックアップ。

- 35 のエッジ ロケーションを備えた独自の CDN。

- 無料のSSL証明書。

- 更新をライブにプッシュする前にテストするためのステージング領域。

- 二要素認証。

- 高度なアカウント セキュリティにより、ハードウェア レベルで WPX ホスティング アカウントへのアクセスを制限できます。

2. WordPress コア、テーマ、プラグインを適切に管理する

先ほども述べたように、WordPress サイトはファイルとコードで構成されています。 これには、「WordPress コア」として知られる WordPress 自体だけでなく、WordPress テーマと WordPress プラグインも含まれます。

あなたが使用するコンピューターや電話のアプリケーションと同様に、WordPress ファイルは新機能やセキュリティ修正を実装するために定期的に更新されます。

このため、WordPress 自体、テーマ、プラグインをできるだけ頻繁に最新の状態に保つことが不可欠です。 そうしないと、サイトが壊滅的なセキュリティ上の欠陥にさらされる可能性があります。

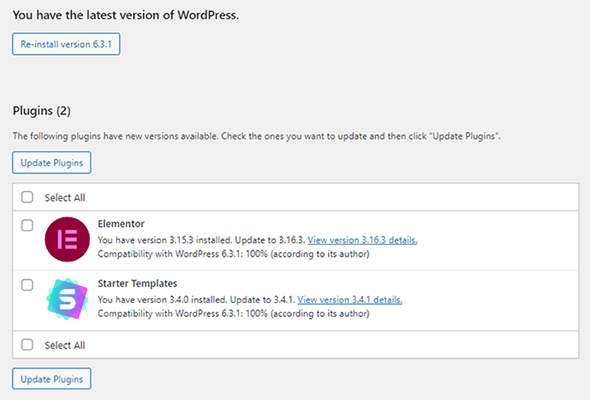

サイトでは常に最新の WordPress バージョンを使用するようにしてください。

幸いなことに、WordPress はすでに緊急セキュリティ更新を自動的に実装しており、WordPress の自動更新を全面的に設定することもできます。

ただし、ほとんどの WordPress 更新は、ステージング領域 (WPX ホスティングで作成できるものなど) を介して手動で実行することをお勧めします。こうすることで、更新をライブ運用バージョンにプッシュする前に、管理された環境でサイトに加えられる変更をテストできます。あなたのサイト。

全体として、サイトをできる限り安全に保つために、WordPress の更新を確認、テストし、サイトに適用する時間を毎週確保してください。

また、使用しなくなったテーマとプラグインは必ず削除してください。

テーマとプラグインの自動更新を有効にする

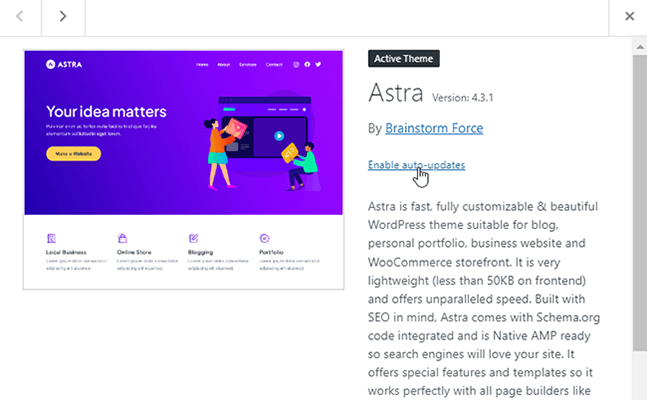

WordPress 内にプラグインがなくても、テーマとプラグインの WordPress 自動更新を有効にすることができます。

テーマの場合は、「外観」→「テーマ」に移動し、テーマをクリックして、「自動更新を有効にする」ボタンをクリックします。

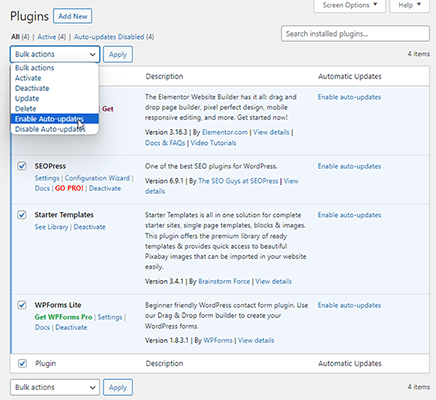

プラグインの自動更新を有効にすることも同様に機能します。

「プラグイン」→「インストールされたプラグイン」に移動し、自動更新を有効にするプラグインの「自動更新を有効にする」ボタンをクリックします。

一括オプションを使用して、すべてのプラグインの自動更新を一度に有効にすることもできます。

3. 専用のWordPressセキュリティプラグインをインストールする

マネージド WordPress ホストを使用して WordPress Web サイトをホストしていない場合、最善の策は、専用の WordPress セキュリティ プラグインを使用することです。

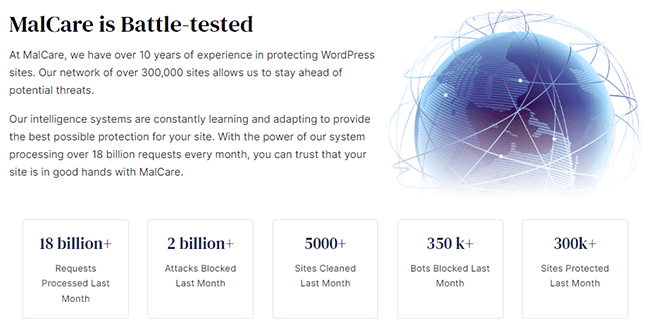

WordPress セキュリティ プラグイン MalCare または Sucuri をお勧めします。

MalCare は、WordPress サイトに次の機能を実装します。

- マルウェアスキャナー。

- マルウェアの除去。

- WordPress 用にカスタム構築されたファイアウォール。

- ログイン保護。

- 稼働時間の監視。

- 増分バックアップとワンクリックでのサイトの復元。

- ボット保護。

- 脆弱性スキャナー。

- 不審な動作を特定できるアクティビティ ログ。

- マルウェアと脆弱性に関する電子メールアラート。

Sucuri もこれらの機能を多数提供していますが、主にマルウェアのスキャンと削除機能、および WordPress サイトを保護するファイアウォールを実装する機能で知られています。

MalCare は Sucuri よりも手頃な価格で、限定された無料プランも含まれています。

4.WordPressのバックプラグインをインストールする

バックアップは、他のセキュリティ面で障害が発生した場合に Web サイトを保護する最良の方法の 1 つを提供します。

サイトがハッキングされたり、破損したり、更新によりいくつかの機能が損なわれた場合は、バックアップを使用してサイトを正常に機能していた時点に復元できます。

ホストがバックアップを提供しておらず、セキュリティ プラグインからこの機能を取得していない場合は、間違いなく専用のバックアップ プラグインを使用する必要があります。

WP ステージングをお勧めします。

その名前が示すように、サイトのステージングに特化していますが、バックアップ、移行、クローン作成の機能も提供します。

このプラグインは自動バックアップを提供し、オフサイトの Google ドライブまたは Amazon S3 に保存できるようにします。

増分バックアップや WP STAGING が提供する同じ機能の多くが必要な場合は、BlogVault をお試しください。

どちらのソリューションでも、バックアップからサイトを復元できます。

注:高品質の WordPress ホストを選択すると、サードパーティのバックアップを使用する可能性は低くなりますが、予防策として上記のソリューションのいずれかを使用することをお勧めします。

5. サードパーティの WordPress テーマとプラグインに注意してください

WordPress サイトがハッキングされたという話を聞くとき、それは通常、WordPress コアの古いバージョンとサードパーティのテーマとプラグインの 2 つの理由のいずれかが原因です。

このため、WordPress の更新情報を常に把握しておくことが非常に重要です。 それでも、世界中のすべてのアップデートでは、悪意のある、または不適切にコーディングされたサードパーティのテーマやプラグインからサイトを保護することはできません。

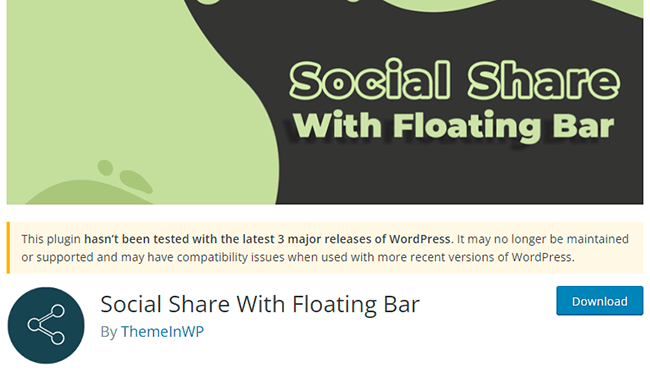

サイトにテーマやプラグインをインストールすることを決定する前に、調査を行ってください。

まず、テーマまたはプラグインが最後に更新されたのはいつですか? テーマやプラグインが 1 年以上更新されていない場合は、良い兆候ではありません。

テーマやプラグインのレビューやサポート スレッドにも必ず目を通してください。 これらにより、テーマまたはプラグインがどの程度サポートされているかをより適切に示すことができます。

特に Twitter、Reddit、Facebook などのソーシャル メディア検索でもテーマまたはプラグインの名前を実行してください。

これらのサイトには、WordPress.org のテーマまたはプラグインの公式ページでは対処されていない苦情がある可能性があります。

6. WordPress ユーザーの役割とその権限に注意する

WordPress Web サイトの所有者として、WordPress ユーザーの役割とそれぞれが提供する権限の違いを理解することが重要です。

各役割がアクセスできる権限の簡単な概要は次のとおりです。

- 管理者 (管理者) – WordPress ダッシュボードのすべての領域にアクセスし、Web サイトの任意の部分とそのサイト上のユーザーを変更できます。

- 編集者– WordPress の投稿とページにアクセスでき、自分で作成したものでない場合でも、このコンテンツを追加、公開、削除、編集することができます。

- 作成者– 自分の投稿を追加、編集、公開することができます。

- 寄稿者– 自分の投稿を追加および編集することができます。

- 購読者– ユーザー プロフィールを編集し、ネイティブ WordPress コメント システムを使用してコメントを残すことができます。

したがって、ブログの編集者を雇う場合は、管理者ロールではなく編集者ロールを割り当てる必要があります。

このようにして、サイト上のコンテンツを処理できますが、テーマ、プラグイン、WordPress 設定を変更することはできません。

7. WordPress ログインページを保護する

WordPress ログイン ページは、WordPress ダッシュボードにログインするために使用するページです。

通常、yourdomain.com/wp-login.php にアクセスしてアクセスできます。

WordPress ログイン ページを保護するために使用できるさまざまな手法が多数あります。

このセクションでは 2 つについて説明しますが、この記事の高度なセクションには追加のテクニックがあります。

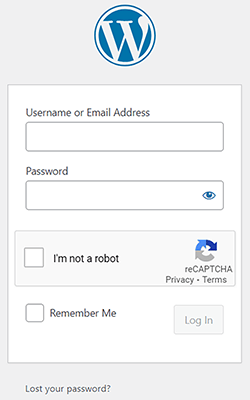

最初に説明するテクニックは、サイトのログイン ページに CAPTCHA フォームを単純に追加することです。

前述した MalCare セキュリティ プラグインを使用する場合は、この機能を Web サイトに追加するための別のプラグインは必要ありません。

このプラグインを使用すると、訪問者が 3 回試行してもログインに失敗した場合に解決できる CAPTCHA を自動的に表示することで、ログイン試行を制限できます。

MalCare を使用していない場合は、代わりに Advanced Google reCAPTCHA などのプラグインを使用してください。

これは、ログイン フォームや登録フォームなどに CAPTCHA フォームを追加できる非常にシンプルなプラグインです。

このプラグインを有効にすると、あなたとあなたのログイン ページにアクセスした人はログインするために CAPTCHA フォームに記入する必要があります。

それ以外に、WordPress ログイン ページを保護するもう 1 つの簡単な方法は、2 要素認証を有効にすることです。

Two Factor Authentication (UpdraftPlus のメーカーが提供) などのプラグインを使用して、ログイン ページに 2 要素認証を追加します。 このプラグインは Google Authenticator と統合されます。

8. 安全なログイン認証情報を使用する

CAPTCHA フォームと 2 要素認証技術により、攻撃者がサイトに侵入することは困難になりますが、不可能ではありません。

このため、安全なログイン認証情報を使用することが重要です。 サイトに追加のセキュリティ層を追加します。

まず第一に、ユーザー名や自分の名前として「admin」を決して使用しないでください。

代わりにあなたの名前の断片を組み合わせてください。 たとえば、あなたの名前が David Smith で、1980 年 10 月 10 日生まれの場合は、ユーザー名またはそれに類似した名前として「dasm1080」を使用します。

このようにして、攻撃者が Web サイトに侵入しようとした場合、まずユーザー名を見つける必要があります。

これは少し高度なヒントですが、WordPress ユーザー名を非表示にして、攻撃者が見つけにくくすることができます。 ページのソース コードにユーザー名が見つかる場合があるため、これは良いことです。

また、WordPress が著者アーカイブ ページ用に生成する URL には、通常、各著者のユーザー名が含まれています。

これに対処するには、WordPress でその作成者のユーザー プロフィールに移動し、[名]、[姓]、[ニックネーム]、および [表示名] フィールドにユーザーのユーザー名以外の名前を入力します。

さらに一歩進んで、高度なヒントが登場するのは、phpMyAdmin 経由でサイトのデータベースにアクセスし、wp_users テーブルを見つけます。 あなたまたはあなたのホストがデータベースのプレフィックスを変更した場合、「wp」ビットは少し違って見えるかもしれませんが、「_users」部分が付加されたままになります。

ここで行うことは、各ユーザーのデータベース エントリを編集し、「user_nicename」の値をユーザーのユーザー名に設定されているもの以外の値に変更することです。

ユーザーの名前でも問題ありません。 「david-smith」のように、必ずスペースをダッシュで埋めてください。

パスワードについては、パスワード ジェネレーターを使用して安全なパスワードを作成し、簡単にアクセスできるようにパスワード マネージャーに保存することを検討してください。

9. サイトに SSL を設定する

SSL (Secure Sockets Layer) は、2 つのネットワーク間でデータを転送するときにデータを暗号化するセキュリティ プロトコルです。

これは通常、支払い情報や顧客の機密データを暗号化するために使用されます。

サイトが SSL 証明書によって暗号化されているかどうかを確認するには、アドレス バーに南京錠を表示する方法と、サイトで「http」の代わりに「https」を使用する方法の 2 つがあります。

SSL は Google の軽量ランキング要素であるため、支払いを受け入れる予定がない場合でも、すべてのサイトで SSL を設定することが推奨されます。

幸いなことに、最近ではほとんどのホストが Let's Encrypt 経由で SSL 証明書を無料で提供しているため、すべての設定がこれまでよりも簡単かつ安価になりました。

ホストごとに処理方法が異なるため、ホストのナレッジ ベースを参照してこれを行う方法を確認してください。

上級ユーザー向けの WordPress セキュリティのヒント

10. ファイル編集を無効にする

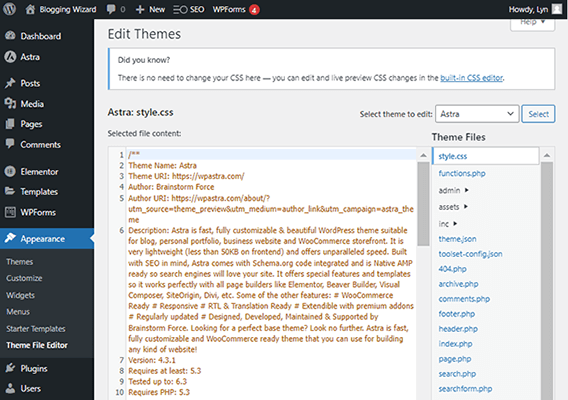

管理者用の WordPress ダッシュボード (または WordPress 管理者) には、テーマ ファイルとプラグイン ファイルを編集できる 2 つのファイル エディターがあります。

これらは、「外観」→「テーマ ファイル エディター」および「プラグイン」→「プラグイン ファイル エディター」に移動して見つけることができます。

これらのファイルに変更を加えると、サイトが破損する可能性があります。 さらに悪いことに、ハッカーが管理者アカウントのいずれかにアクセスした場合、これらのエディタを使用して悪意のあるコードをサイトに挿入できる可能性があります。

このため、WordPress ウェブサイトの所有者はファイル編集を完全に無効にすることが推奨されます。

必要なのは、次のコードを wp-config.php ファイルに追加することだけです。

定義('DISALLOW_FILE_EDIT', true);ホストにファイル マネージャーがない場合は、FTP 経由でサイトのファイルにアクセスし、wp-config.php ファイルをダウンロードし、プレーン テキスト テキスト エディターで編集して保存し、同じ場所に再アップロードする必要があります。 WordPress インストールのファイル システム内の場所。

必ず元のファイルを上書きしてください。

また、ファイル システムに変更を加える前に、必ずサイトをバックアップしてください。 変更を適用する前に、wp-config.php ファイルのコピーをダウンロードすることもお勧めします。

11. PHP の実行を無効にする

ハッカーは多くの場合、サイトのファイル システム内で PHP ファイルを実行することにより、そのファイル システム内にバックドアを作成します。

メディア ファイルが保存されているアップロード フォルダーなど、最初から PHP ファイルが存在してはいけないフォルダーでの PHP ファイルの実行を無効にすることで、この種の攻撃をブロックできます。

PHP が含まれるフォルダーで PHP の実行をブロックすると、実際にサイトが破損する可能性があるため、安全のために、PHP が見つからないフォルダーに対してのみ PHP の実行を無効にすることが推奨されることがよくあります。

MalCare セキュリティ プラグインを使用している場合は、サイトの FTP 資格情報を入力することで PHP の実行を無効にすることができます。

そうでない場合は、サイトのファイル システムを編集して手動でこれを行う必要があります。

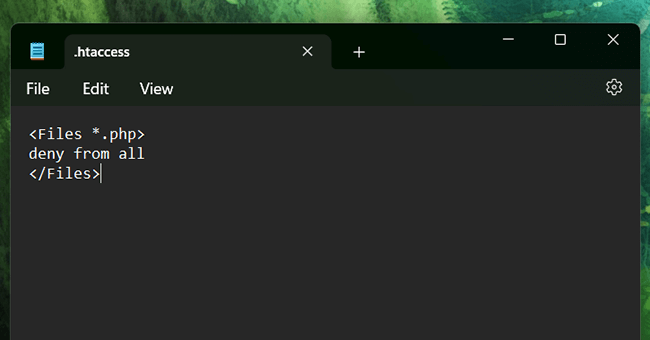

まず、コンピュータ上でプレーン テキストのテキスト エディタを開き、次のコードを追加します。

<ファイル*.php> 全員から否定する </ファイル>

次に、このファイルを「.htaccess」という名前で保存します。 必ずドット「.」を含めてください。 「htaccess」の前に。

あとは、サイトのファイル システムにアクセスし、新しい .htaccess ファイルを Uploads フォルダーにアップロードして、変更を保存するだけです。

12. WordPress データベースのプレフィックスを変更する

何度も言いましたが、サイトはファイル内に保存されたコードで構成されています。

ここで触れていないのは、サイトがデータベース テーブルでどのように構成されているかということです。 コードやファイルと同様、これらのテーブルを削除または変更すると、サイトに多大な損害を与える可能性があります。

残念ながら、ハッカーがデータベースのプレフィックスを知っている場合、実際に手動でアクセスしなくても、それを使用してサイトを攻撃することができます。

すべての WordPress Web サイトは、デフォルトで「wp」接頭辞を使用するように設計されています。ハッカーはすでにこの接頭辞に慣れているため、接頭辞を変更することが非常に重要です。

幸いなことに、多くのホストは、サイトを作成するとすぐにサイトのデフォルトのプレフィックスを自動的に変更します。

データベーステーブルの各アンダースコア値の前に「wp」以外の何かがある場合(通常の「wp_user」の代わりに「fx87_user」など)、それらが行われたかどうかがわかります。

サイトのファイル システムへのアクセスに慣れていれば、そうでない場合でも、実際には非常に簡単に実行できます。

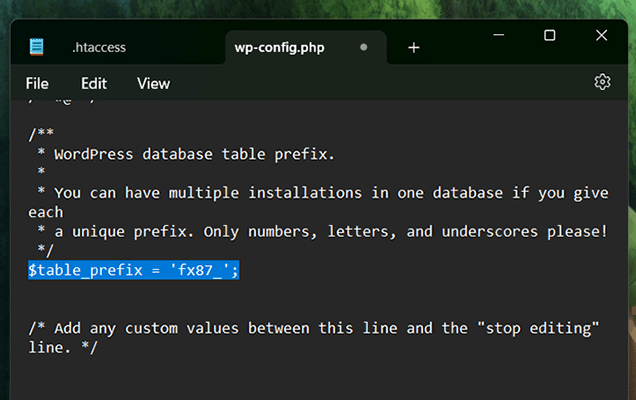

このヒントでは、再度 wp-config.php ファイルが必要になります。 前と同様に、サイトに変更を加える前に、サイトと wp-config.php ファイルのコピーを保存することをお勧めします。

WordPress データベースのプレフィックスを変更する手順は次のとおりです。

- サイトの wp-config.php ファイルをダウンロードします。

- プレーンテキストのテキストエディタでファイルを開きます。

- 「$table_prefix」という行を見つけます。 行全体が「$table_prefix = 'wp_';」となっている場合、 それを変更する必要があります。

- 「wp」プレフィックスを、攻撃者が推測しにくい 2 ~ 5 個の文字と数字に変更します。

- 新しいプレフィックスに引用符とセミコロンが含まれていることを確認してください。 例: $table_prefix = “fx87_';

- wp-config.php ファイルを保存し、サイトのファイル システムの同じ場所にアップロードします。

- プロンプトが表示されたら、元の wp-config.php ファイルを上書きします。

13. wp-config.php ファイルを移動して保護します

一部の攻撃戦略には、wp-config.php ファイルにコードを挿入することが含まれており、その場合、攻撃者はまずファイルをダウンロードする必要があります。

wp-config.php ファイルを移動することで、ハッカーがファイルを見つけにくくすることができます。

WordPress では、他に何もすることなく、wp-config.php ファイルを 1 つ上のディレクトリに移動できます。 サイトはそこから引き続きアクセスできます。

ただし、1 つ上のディレクトリがまだパブリック フォルダーである可能性があるため、それよりも少し離れたところに移動することをお勧めします。

このヒントに従うのは難しいことではありませんが、サイトに加えられる変更は、特に何か問題が発生した場合には非常に高度なものとなるため、何をしようとしているのかを理解している場合にのみ続行してください。

wp-config.php ファイルを移動する手順は次のとおりです。

- wp-config.php ファイルのコピーを作成し、コンピュータに保存します。

- サイトのファイル システムにアクセスし、public_html フォルダーが含まれるフォルダーを見つけます。

- このディレクトリに新しいフォルダーを作成し、wp-config.php ファイルが含まれるフォルダーとして識別されないような名前を付けます。 「bw-assets」のようなものが機能します。 注:自分のサイトでは bw-assets を使用しないでください。 自分で考えたオリジナルのものを使用すると、より安全になります。

- 新しいフォルダーのアクセス許可レベルを 700 に設定します。

- wp-config.php ファイルをコピーして、新しく作成したフォルダーに貼り付け、wp-config.php ファイルとして識別されない名前に変更します。 繰り返しますが、「bw-asset.php」のようなものはうまく機能します。

- この新しいファイルのアクセス許可レベルを 600 に変更します。

元の wp-config.php ファイルを編集し、その中のコードを削除して、次のコードに置き換えます。

<?php

include('/home/usr/bw-assets/bw-asset.php');

?>引用符間のファイル パスは、新しく作成したフォルダーとファイルの名前を含む、自分のサイトの絶対ファイル パスと一致する必要があります。

その後、ファイルを保存します。

14. WordPress ログインページの名前を変更する

WordPress ログイン ページは、デフォルトで /wp-login.php および同様の URL パスに存在します。 したがって、WordPress サイトにログインしたい場合は、yourdomain.com/wp-login.php または yourdomain.com/wp-admin にアクセスするだけです。

ハッカーはこのことをよく知っています。 サイトのログイン フォームにアクセスすると、ブルート フォース攻撃を開始して防御を突破する可能性があります。

これらの防御策には、セキュリティ プラグインや CAPTCHA フォームを使用してログイン試行を制限することが含まれていることが望ましいですが、ログイン ページを完全に非表示にすることもできます。

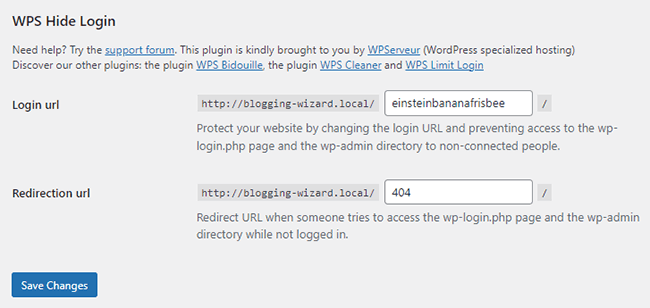

この機能を実装するには、WPS Hide Login などのプラグインを使用します。

このプラグインは、WordPress の一般設定ページに簡単な設定を追加します。この設定では、テキスト フィールドに希望の URL を入力することでログイン URL を変更できます。

ハッカーが簡単に推測できないように、一般的ではない安全なものを使用してください。 「アインシュタインバナナフリスビー」のように、意味がないと思われる単語を組み合わせて使ってみてはいかがでしょうか。

この変更を行うと、wp-login.php または類似の URL からログイン ページにアクセスできなくなります。 yourdomain.com/einsteinbananafrisbee のみを使用できるので、覚えやすいものにしてください。

15. ディレクトリの参照を無効にする

ディレクトリの参照は、ユーザーがアドレス バーに URL としてディレクトリを入力し、そのディレクトリの内容を表示できるようにする Web デザイン機能です。

ハッカーは、悪意のある方法で実際にサイトにアクセスすることなくディレクトリを表示する方法としてこれを使用します。 これを行うと、悪用できるファイルや脆弱性を正確に特定できる可能性があります。

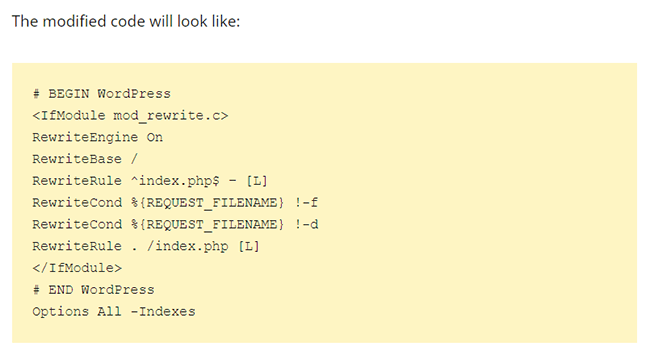

この問題に対処する最善の方法は、ディレクトリの参照を完全に無効にすることです。

まず、サイトでディレクトリの参照が有効になっているかどうかを確認します。 yourdomain.com/wp-includes にアクセスするとわかります。 403 Forbidden エラーが発生した場合でも、ディレクトリの参照はすでに無効になっているため、心配する必要はありません。

ただし、代わりにファイルのリストが表示される場合は、ディレクトリの参照を自分で無効にする必要があります。

まず、サイトのファイル システムにアクセスし、.htaccess ファイルを見つけます。

wp-config.php ファイルの場合と同様に、サイトに変更を加える前に、サイトをバックアップし、.htaccess のコピーを作成する必要があります。

次に、それをダウンロードし、プレーン テキストのテキスト エディターで開き、次のコード スニペットをその末尾に追加します。

オプション すべて - インデックス

ファイルを保存し、WordPress サイトに再アップロードします。必ず元のファイルを上書きしてください。

16. 非アクティブなユーザーをログアウトする

他の管理者、編集者、著者は自分の作業スペースが安全であると考えているかもしれませんが、用心しすぎることはありません。

管理者や編集者がサイトにログイン中にコンピューターから離れると、特に公共の場でコンピューターが盗まれた場合、気付かないうちにサイトの脆弱性が見つかる可能性があります。

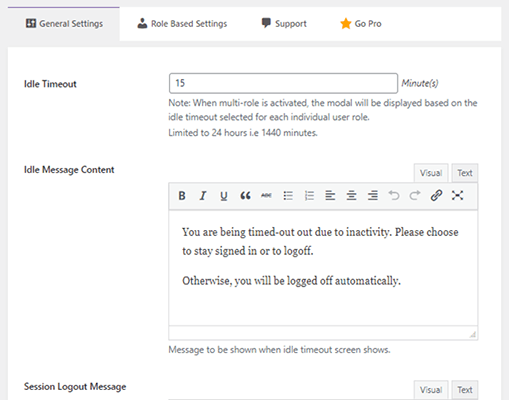

これに対処するには、非アクティブなユーザーをログアウトすることをお勧めします。 Inactive Logout プラグインは、ジョブを完了するための最も簡単な方法の 1 つを提供します。

このプラグインを使用すると、指定した期間の非アクティブさに基づいて自動ログアウトを設定できます。

ユーザーが Web サイトを操作していないだけで、実際にはコンピューターにアクセスしている場合に備えて、警告メッセージを設定することもできます。

これは、WordPress サイトのセキュリティの追加レイヤーを実装できる、非常にシンプルで簡単なプラグインです。

最終的な考えとサイトがハッキングされた場合の対処法

サイトがハッキングされた場合、サイトを操作しようとすると、次のような警告サインがいくつか表示されることがあります。

- ログインできないこと。

- フロントエンドに加えていない変更。

- Web サイト上のすべてのページがまったく別のサイトにリダイレクトされます。

これには、ホストまたはセキュリティ プラグインから受け取った可能性のある警告は含まれません。

サイトで何が起こっていても、問題が発生していることがわかります。 これが起こった場合の対処方法は次のとおりです。

最初に行うべきことは、メンテナンス モード プラグインを使用してサイトをメンテナンス モードにすることです。

近日公開およびメンテナンス モード プラグインは、この目的に最適なよく知られたプラグインです。

サイトがハッキングされると、ユーザーも攻撃に対して脆弱になるため、サイトが侵害されたままの状態でサイトへの外部アクセスをブロックするのは早ければ早いほど良いでしょう。

サイトがオフラインになったら、次の手順に従ってサイトを保護します。

- サイト上のすべてのユーザー、特に管理者アカウントのパスワードを変更します。

- サイト上のすべてのユーザーを表示し、見覚えのない管理者アカウントを削除します。

- サードパーティのテーマまたはプラグインの重要なセキュリティアップデートを見逃した場合に備えて、WordPress アップデートをインストールしてください。

- セキュリティ プラグインを使用して、マルウェアをスキャンして削除します。 WPX Hosting などのホストを使用している場合は、マルウェアが削除されます。 MalCare がインストールされている場合は、プラグインによってそれを削除できるはずです。 それ以外の場合は、手動で削除する Sucuri などの外部サービスを使用する必要がある場合があります。

- サイトマップを再生成し、Google Search Console を通じてサイトを Google に再送信します。 これは、サイトマップ ファイルが破損した場合に備えてです。

- クリーンなバージョンの WordPress コアと、サイトにあったテーマとプラグインを再インストールします。

- WP-Optimize などの WordPress プラグインを使用してデータベースをクリーンアップします。

- サイトが安定したら、メンテナンス モードを無効にします。

- セキュリティ監査を完了して、ハッキングの原因となった可能性のあるセキュリティの脆弱性を特定します。

バックアップからサイトを復元したくなるかもしれませんが、悪意のあるコードが Web サイト内にどれくらいの期間隠蔽されていたかはわかりません。

このため、感染したサイトを駆除するときはバックアップに頼らないことが最善です。

開示:当社のコンテンツは読者によってサポートされています。 特定のリンクをクリックすると、手数料が発生する場合があります。 これは、ブログ ウィザードの運用コストに影響します。 皆様のご支援をよろしくお願いいたします。