암호화 해시란 무엇입니까? [초보자 가이드]

게시 됨: 2019-08-07목차

암호화 해시란 무엇입니까?

암호화 해시 설명

암호화 해시 함수 속성

일반적인 해싱 알고리즘

암호화폐의 해싱

암호 저장소의 해시 함수

마무리

과거에 당신과 당신의 친구들은 다른 사람이 이해할 수 없는 메시지를 서로 전달하기 위해 암호를 만들었습니다. 적어도 당신은 그런 사람들을 알고 있었습니다.

그런 사람들은 이 게임을 진지하게 받아들이고 직업으로 삼았습니다.

다른 사람들은 소위 멘탈리스트(mentalists)라고 불리는 마술사가 되었습니다. 코드의 도움으로 "정신력"을 사용하여 카드, 숫자 등을 추측합니다.

그 단순한 자식 게임은 암호화, 해싱 및 기타 모든 기능으로 알려진 것이 되었고, 주어진 입력에서 겉보기에 읽을 수 없는 코드를 생성합니다.

오늘 우리는 암호화 해시 가 무엇인지 , 내부 작동 및 응용 프로그램 을 보기 위해 마법의 코딩 세계로 뛰어들 것 입니다.

자, 더 이상 고민하지 않고 바로 들어가 보겠습니다.

암호화 해시란 무엇입니까?

암호화 해시 함수는 보안을 위해 사용되는 해쉬 함수의 유형입니다. 암호화되지 않은 것과 구별되는 몇 가지 속성이 있습니다. 단계별로 분해해 보겠습니다.

해시 란 무엇입니까?

해싱은 데이터를 압축하는 데 사용되는 방법입니다.

그러나 .zip 또는 .rar 파일과 같이 모두가 알고 있는 일반적인 압축은 아닙니다.

해싱은 해시 알고리즘을 사용하여 데이터에 대한 코드를 생성합니다 . 코드는 해당 파일의 "지문" 역할을 하는 문자열을 나타냅니다.

우리 모두는 지문이 작다는 것을 알고 있지만 엄청난 양의 데이터를 포함하고 있습니다. 이름, 얼굴, 주소 및 기타 민감한 정보와 같은 것들이 있습니다. 해싱은 유사합니다. 임의 크기 의 데이터 조각을 가져와 상대적으로 작은 문자 시퀀스로 변환합니다.

입력의 크기에 관계없이 해싱할 때 항상 고정 길이 출력을 얻 습니다 .

해시 함수 예제

이것이 어떻게 일어나는지에 대한 예입니다. 이 데모에서는 SHA-256으로 알려진 256비트 보안 해싱 알고리즘을 사용합니다 . 이것은 가장 일반적인 해싱 알고리즘 중 하나이며 Bitcoin 에서도 사용됩니다 .

| 메세지 | 메시지의 해시 |

| 안녕하세요 | 3639EFCD08ABB273B1619E82E78C29A7DF02C1051B1820E99FC395DCAA3326B8 |

| TechJury에 오신 것을 환영합니다. | B7FFC27E0A6F559E1F63A927B6132A42124CC790F9EFD0FCFF4C3B653AA0DF4B |

| (이 전체 기사의 내용) | 9247D0E6C7A2A45976DCC3D2393A52658B6DDFC846d8AF5743400EA12FB9DE74 |

메시지의 길이는 다르지만 모두 64자 해시를 얻습니다. 이것은 해시 값 또는 다이제스트 라고도 합니다.

책이나 전체 라이브러리의 콘텐츠를 해시해도 동일한 고정 길이 결과를 얻을 수 있습니다. 비디오, 사진 등 다른 종류의 데이터로도 이를 수행할 수 있습니다.

무엇 해시에 대한 중대, 당신은 당신이 변화의 작은 만들 경우에도 완전히 다른 해시 값을 얻을 수 있습니다. 그것은 눈사태 효과 로 알려져 있습니다.

예를 들어 여자 친구/남자 친구가 전 여자 친구의 사진을 모두 삭제하면 폴더의 해시가 변경됩니다. 그렇게 하면 각 사진을 확인하지 않고도 문제가 있음을 알 수 있습니다.

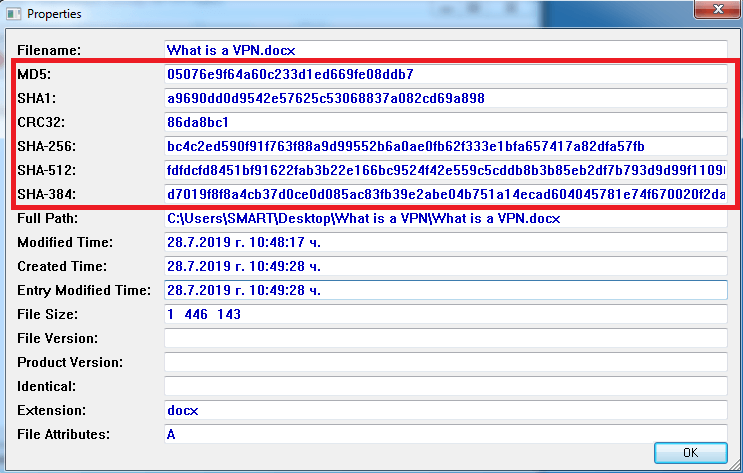

해시 함수 가 실제로 어떻게 유용한 지에 대한 예를 하나 더 살펴보겠습니다 . 다음 예에서는 " VPN이란 무엇입니까? "라는 글을 보면 다음과 같다.

그런 다음 기사에서 한 단어를 삭제하고 다시 해시했습니다. 결과는 다음과 같습니다.

한 단어를 제거하면 해시 값이 완전히 변경 됩니다 . 파일에 변경 사항이 있는지 확인하려는 경우 특히 유용합니다.

많은 양의 정보를 처리할 때 훨씬 더 유용합니다. 예를 들어, 매일 수천 건의 거래를 저장하는 암호화폐 블록체인.

이제 더 깊이 파고들어 암호화 해시가 실제로 무엇을 의미 하는지 살펴보겠습니다 .

암호화 해시 설명

보안 및 개인 정보 보호가 필요할 때 암호화 해시 가 작동합니다. 암호화 해싱 의 단점은 일반적으로 다른 유형의 해시 보다 느리다는 것 입니다. 빠르게 해시해야 하고 높은 수준의 보안이 필요하지 않은 경우 비암호화 해시가 더 좋습니다. 예를 들어 – 중요하지 않은 데이터의 인덱스를 생성하는 경우.

비암호화 해싱과 암호화 해싱의 주요 차이점은 후자가 깨지기 매우 어렵다는 것입니다. 불가능한 것은 아닙니다 . 그러나 암호화 해싱 은 해시 를 크래킹하는 것을 거의 불가능하게 만듭니다.

해시 함수가 암호화 해시 가 되려면 여러 속성이 있어야 합니다.

암호화 해시 함수 속성

암호화 목적으로 해시를 사용하려는 경우 해시 함수가 안전한 것으로 간주되기 위해 충족해야 하는 몇 가지 요구 사항이 있습니다.

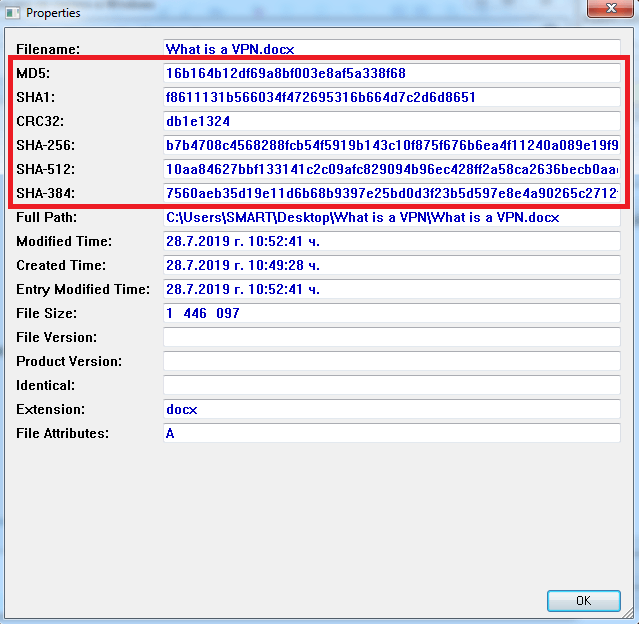

속성 #1 – 속도

멋진 단어를 좋아한다면 암호화 해시 함수 는 계산적으로 효율적이어야 합니다. 이는 해싱 함수 가 몇 초 만에 해시를 생성할 수 있어야 함을 의미합니다 .

원천

속성 #2 – 눈사태 효과

눈사태 효과는 메시지가 약간만 변경되어도 해시 값 이 크게 변경됨을 의미합니다 .

| 메세지 | 메시지의 해시 |

| TechJury에 오신 것을 환영합니다. | B7FFC27E0A6F559E1F63A927B6132A42124CC790F9EFD0FCFF4C3B653AA0DF4B |

| Techjury에 오신 것을 환영합니다. | 66251AE6324F670BF988465E49B9CEAA2F8C4E72E1D61336D3794301116C092B |

두 번째 메시지에서 소문자 "j"를 사용하면 해시 코드가 완전히 변경 됩니다.

이것은 간단한 해시 함수 예제 이지만 아이디어를 얻을 수 있습니다. 매우 실용적이며 데이터가 변경된 경우 신속하게 표시할 수 있습니다.

속성 #3 - 암호화 해시 함수는 결정적이어야 합니다.

즉 , 동일한 입력에 대해 해시 함수 를 몇 번이나 사용하더라도 항상 동일한 출력을 얻을 수 있습니다. 동일한 메시지에 대해 임의의 해시 를 얻은 경우 전체 프로세스가 의미 가 없기 때문에 이것은 분명 합니다.

속성 #4 - 사전 이미지 저항(단방향 기능)

이것은 출력을 통해 입력에 도달하기가 정말 어렵다는 것을 의미합니다.

간단히 말해서 암호화 해시 함수 를 되돌려 데이터를 얻을 수는 없습니다 . 그렇다고 해서 메시지를 볼 수 없는 것은 아닙니다.

여기 거래가 있습니다.

해시된 메시지를 찾는 두 가지 방법이 있습니다.

- 해시를 Dehash.me와 같은 기존 해시 목록과 비교하려면. 일반적으로 사이버 범죄자는 자체적으로 번역된(해싱된) 메시지 데이터베이스를 가지고 있습니다.

- 무차별 대입 공격을 실행합니다.

무차별 대입으로 해시를 크랙하려면 메시지를 선택하고 해시한 다음 가지고 있는 해시와 비교해야 합니다. 최상의 시나리오 – 첫 번째 시도에서 얻을 수 있습니다. 그래도 그럴 가능성은 극히 희박합니다.

최악의 시나리오 - 마지막 시도에서 찾았습니다. 즉, 가능한 모든 메시지를 해시하고 가지고 있는 메시지와 비교해야 합니다. 해시 알고리즘 에 따라 숫자가 다릅니다 .

예를 들어 SHA-256을 사용하겠습니다. 이 경우 2 256 을 찾아야 합니다. -1 해시 값 먼저. 여러 생애 동안 할 수 없다고 말하는 것이 안전하고 그대로 두십시오.

지금.

암호화 해시 의 사전 이미지 저항 속성은 해시 대 암호화 논쟁 에서 중요한 역할을 합니다 .

참조 – 암호화된 메시지를 해독 할 수 있지만 암호화 해시에 대해서는 동일한 작업을 수행 할 수 없습니다 .

해시는 스무디로 생각할 수 있습니다. 스무디에서 바나나와 우유를 추출할 수 없는 것처럼 해시에서 메시지를 추출할 수 없습니다.

반면에 암호화는 금고에 가깝습니다. 그것은 당신의 귀중품을 보호하지만 그것을 여는 열쇠 는 항상 있습니다.

속성 #5 - 충돌 저항

즉, 두 개의 다른 메시지 가 동일한 해시 값 을 생성 할 수 없어야 합니다 . 수학적 관점에서 이것은 어쨌든 불가능합니다.

해시 값의 길이가 고정되어 있다는 것을 이미 알고 있습니다. 이는 제한된 출력 조합 이 있음을 의미합니다. 반면 입력은 무한대 입니다. 따라서 이론상 두 개의 다른 메시지가 동일한 해시를 생성할 가능성이 있습니다.

그러나 암호화 의 해시 함수 는 해시 충돌 의 가능성을 사실상 무시할 수 있게 만듭니다 .

바라보다.

이러한 모든 속성은 암호화 해시 의 보안과 유용성을 보장합니다 . 이제 다양한 암호화 해시 함수를 만날 때입니다.

일반적인 해싱 알고리즘

해시 알고리즘에는 다양한 클래스(패밀리)가 있습니다. 그들 사이의 핵심 차이점은 각각이 생성하는 해시 값과 보안 속성입니다.

가장 일반적으로 사용되는 것은 다음과 같습니다.

메시지 다이제스트 알고리즘(MD)

MD5는 많은 회사에서 해시 기능을 선택했지만 2004년에 중단되었습니다. 해시 알고리즘은 충돌이나 사전 이미지 공격이 성공한 경우 손상된 것으로 간주됩니다. 여전히 많은 웹사이트에서 파일 검증을 위해 MD5 해싱 기능을 계속 사용하고 있습니다.

예를 들어 파일을 다운로드할 때 파일의 해시를 사이트의 해시와 비교하여 아무도 파일을 변조하지 않았는지 확인할 수 있습니다.

MD 제품군은 MD2, MD3, MD4, MD5(모두 고장났음) 및 MD6(별로 인기가 없음)으로 구성됩니다.

다음 은 MD5 의 해시 함수 예 입니다.

| 메세지 | MD5 해시 |

| 테크저리 | FECE553512085FF6B5E213C8EFF9F30D |

MD5는 32자 길이 의 128비트 해시 값 을 생성합니다 .

결함으로 인해 메시지 다이제스트 알고리즘은 더 이상 암호화 해시 함수 로 간주되지 않습니다 .

보안 해싱 알고리즘 (SHA)

가장 큰 암호화 해시 함수 제품군은 다음 네 가지 클래스로 구성됩니다.

- SHA-0

- SHA-1

- SHA-2

- SHA-3

SHA-0은 많은 결함이 있었고 널리 사용되지 않았습니다. SHA-1은 이 문제를 해결하려고 했지만 2005년에 깨졌습니다.

SHA-2와 그 하위 클래스는 SHA-3이 훨씬 더 안전한 기능으로 스스로를 증명할 때까지 오늘날 일반적으로 사용됩니다.

SHA-2 제품군은 해시 값 의 비트 수가 다른 SHA-224, SHA-256, SHA-384 및 SHA-512의 네 가지 구성원으로 구성 됩니다 . 지금까지 SHA-2 암호화 해시 알고리즘 에 대한 성공적인 공격은 없었습니다 .

다음은 SHA-2 클래스를 사용하는 몇 가지 해시 함수 예 입니다.

| 메세지 | 테크저리 |

| SHA-256 | FF3E4985DAFF59392EAE60DEC66EC823CAF9575B81903729053A999B9B2C708E |

| SHA-384 | 77653BC173A561E3378373F64E447FB3AEDC691F387BB599656E6AB63B9C5D34 523C298C59C94802A478F8C3F36E9CDF |

| SHA-512 | C975F1074E969FAEA76C15084881F7694DE4D542F9E4DF934AFA52470952A362 25F7ED63D023AB05746DDAFDFED96D57A7AF5344EB91589A09952D102DD3AB04 |

RACE Integrity Primitives 평가 메시지 다이제스트(RIPEMD)

처음에 RIPEMD는 RIPE라는 유럽 연합 프로젝트를 위해 만들어졌습니다. RIPEMD 제품군에는 5가지 해시 함수가 있습니다.

- RIPEMD

- RIPEMD-128

- RIPEMD-160

- RIPEMD-256

- RIPEMD-320

2004년에는 원래의 RIPEMD 해시 함수에 충돌이 있었습니다 . 그래서 더 이상 사용하지 않습니다. 현재 RIPEMD-160이 가장 일반적입니다. 다음과 같이 표시됩니다.

| 메세지 | RIPEMD-160 다이제스트 |

| 테크저리 | ca25dc64fb00c8becb21eddf50805fbc106eed00 |

소용돌이

이 암호화 해시 함수 이름은 가전 제품 제조업체와 관련이 없습니다. 월풀 은하 알고리즘의 이름을 영감.

Whirlpool 해싱 알고리즘 에 대해 흥미로운 점은 AES, Advanced Encryption Standard 의 공동 작성자인 Vincent Rijmen이 작성자 중 한 명이라는 것입니다 .

Whirlpool은 512비트 해시 함수이며 다이제스트는 128자의 문자열을 나타냅니다.

이것은 암호화 해시 함수 의 예 입니다 .

| 메세지 | 월풀 해시 |

| 테크저리 | 2E9A775FA4450549FCB6F6CDC4761865715D46FF8003E93CC614EF7C9E3D42A93 D5A663B4E48674C5155417D686D81ABDBC12FB32A1B650C5E44F24E80156E7D |

이것은 오늘날 가장 일반적인 해싱 알고리즘 입니다.

이제 해싱의 기본 사항을 알았으므로 실제 응용 프로그램을 살펴보겠습니다.

암호화폐의 해싱

우리는 이미 비트코인이 무엇 이고 블록체인이 어떻게 작동하는지 설명 했으므로 바로 해싱으로 넘어갈 것입니다.

불변성 - 그것이 blockchain의 가장 중요한 기능 중 하나 보장하기 때문에 암호 해시 함수는 cryptocurrencies에 필수적이다.

암호화폐 블록체인은 많은 거래를 처리하기 때문에 해싱을 사용합니다. 이것은 원장에 모든 단일 거래의 모든 기록을 보관하는 것보다 훨씬 더 실용적이고 안전한 접근 방식입니다.

비트코인의 경우 채굴자는 일련의 SHA-256 기능을 실행하여 블록의 해시를 생성합니다. 그런 다음 후자는 타임스탬프를 받습니다. 노드가 합의에 도달하면 블록이 블록체인에 추가됩니다. 뿐만 아니라 블록 자체 해시를 가지고뿐만 아니라, 따라서 함께 모든 체인, 이전의 해시가 포함되어 있습니다.

눈사태 효과로 인해 블록을 변조하려는 시도는 불가능합니다. 누군가가 블록의 트랜잭션을 변경하려고 하면 연속된 모든 트랜잭션도 변경해야 합니다. 이러한 작업에는 너무 많은 컴퓨팅 성능과 시간이 필요하므로 사실상 불가능 합니다.

이는 해싱을 블록체인 보안에서 중요한 기능으로 만듭니다.

지금.

서로 다른 암호화폐는 블록체인에서 서로 다른 해싱 알고리즘을 사용합니다.

예를 들어 비트코인은 작업 증명을 위해 SHA-256을 사용합니다. 그러나 Bitcoin은 SHA-256 및 RIPEMD-160 이라는 두 가지 해싱 알고리즘 을 사용하여 공개 주소(키)를 생성합니다. 이것은 공개 키에 대한 더 나은 보호를 제공하고 충돌 가능성을 줄이기 위해 사토시 나카모토가 수행했습니다.

반면 이더리움 은 SHA-3의 기반이 되는 Keccak-256 해시 알고리즘을 사용한다 .

이 글을 쓰는 시점까지 이러한 알고리즘에 대한 성공적인 공격은 없었습니다.

암호화폐 시장에 관심이 없더라도 매일 해싱 기능을 사용합니다.

어떻게한다는거야?

암호 저장소의 해시 함수

회사에서 암호를 저장하는 데 사용하는 네 가지 주요 기술은 일반 텍스트, 암호화 및 해시 기능 입니다. 마지막 방법은 이러한 기술 중 두 가지 이상을 조합한 것입니다.

차이점이 무엇인지 봅시다.

암호를 일반 텍스트로 저장 - 큰 문제는 없습니다.

암호를 일반 텍스트로 저장하는 것은 음... 정확히 그 소리입니다.

이와 같이:

사용자 이름: 존 스미스

비밀번호: johnsmith93

회사의 데이터베이스에는 동일한 정보(사용자: John Smith, 패스: johnsmith93)가 포함되어 있습니다.

회사가 고객의 개인 정보를 중요하게 생각하는 경우 이를 피해야 합니다. ( 페이스북의 누군가가 이 글을 읽을 수 있기를 바랍니다 .)

이 방법의 단점은 명백합니다. 사이버 범죄자가 회사 데이터베이스에 침투하면 모든 사용자 이름과 암호를 볼 수 있습니다.

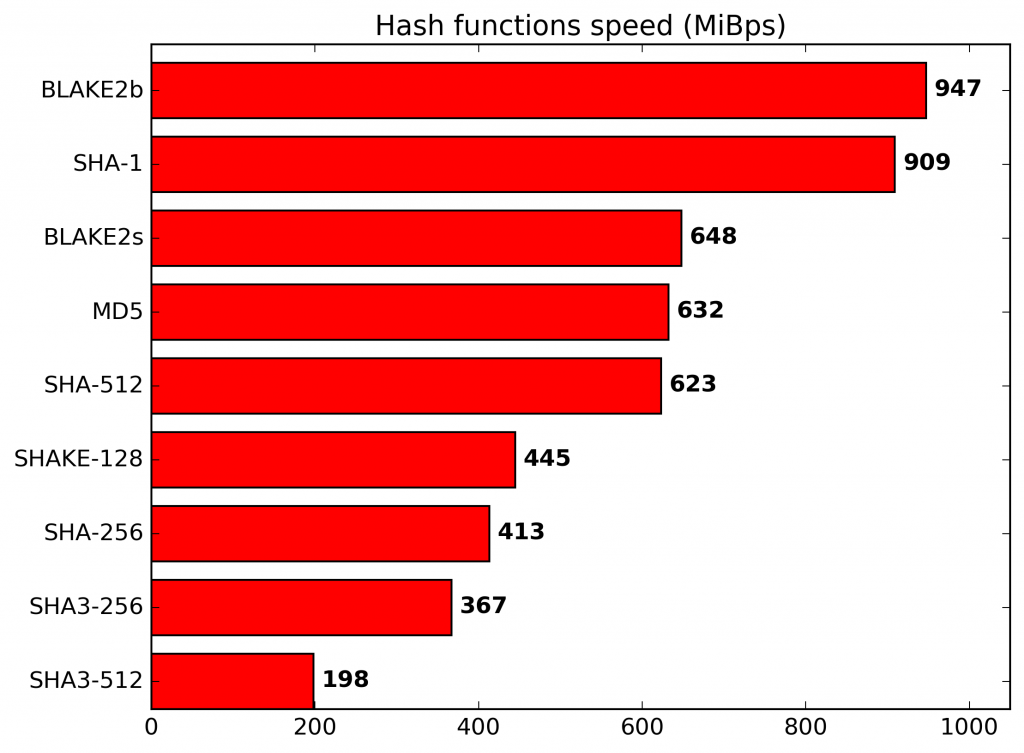

암호화를 사용하여 암호 저장

암호화는 암호를 보호하는 더 나은 방법입니다. 암호를 읽을 수 없는 일련의 숫자와 문자로 변환합니다.

작동 방식은 다음과 같습니다.

사용자 이름: 존 스미스

비밀번호: johnsmith93

회사에서 암호화를 사용하여 암호를 보호하는 경우 데이터베이스 항목은 다음과 같습니다.

사용자 이름: 존 스미스

비밀번호: I8Zdy1QBthsk2ie1HHsl+66bf20fDDcdCtXURqa07iQ=

사이버 범죄자가 이 암호를 알아내면 쓸모가 없습니다. 계정에 침입하는 데 사용할 수 없습니다. 그래도 이론적으로 해독할 수 있습니다.

악의적인 행위자가 귀하의 암호화된 암호를 얻은 경우 다양한 도구를 사용하여 암호를 해독할 수 있습니다. 그러나 일반 텍스트 암호를 얻는 것보다 더 많은 시간과 컴퓨팅 기술이 필요합니다.

다행히도 암호를 안전하게 보호할 수 있을 만큼 강력한 암호화 알고리즘이 있습니다.

해싱 알고리즘을 통한 비밀번호 저장

해시 와 암호화 는 종종 같은 것으로 오인되어 혼용되어 사용됩니다. 그러나 그들 사이에는 결정적인 차이 가 있습니다.

암호화와 같은 해시 기능은 암호를 읽을 수 없는 일련의 숫자와 문자로 변환합니다. 결정적인 차이점은 한 방향으로 만 작동한다는 것 입니다. 복호화와 달리 해싱 프로세스를 되돌릴 수 없습니다.즉, 사이버 범죄자가 귀하의 비밀번호 해시를 얻은 경우 일반적으로 비밀번호로 아무 것도 할 수 없습니다.

많은 해시 함수를 사용할 수 있지만 이 예에서는 SHA-256을 사용하겠습니다.

사용자 이름: 존 스미스

비밀번호(해시): e7c95991f28e529b4d3b37611e5f3b6a6a43600ce148af0c42d3d38c06365af5

지금.

해시를 원래 텍스트로 되돌릴 수는 없지만 많은 메시지 목록과 해시가 있습니다. 불행히도 악의적인 행위자는 해시 값을 얻으면 여전히 암호를 해킹할 수 있습니다. 고맙게도 강력한 암호를 사용하면 그런 일이 일어날 가능성이 엄청나게 적습니다. 이 경우 다른 예를 사용합니다.

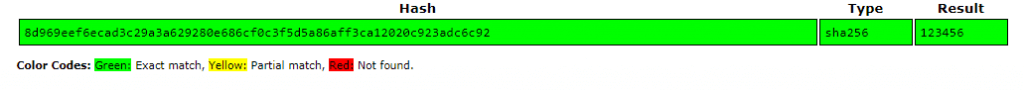

암호 저장소의 해시 함수 예

비밀번호가 123456이라고 가정해 보겠습니다. (절대 사용하지 말고 강력한 비밀번호 를 만드세요 .)

SHA-256 해싱 알고리즘을 사용하는 경우 해시는 다음과 같습니다 .

8d969eef6ecad3c29a3a629280e686cf0c3f5d5a86aff3ca12020c923adc6c92

불행히도 이 해시는 해시 해제된 메시지 목록에 구성됩니다.

많은 사람들이 같은 비밀번호를 사용하기 때문에 문제는 더 큽니다. 따라서 데이터베이스가 해킹되고 사이버 범죄자가 암호 해시를 찾으면 동일한 암호를 사용하는 모든 사용자에게 사용할 수 있습니다. 말할 것도 없이 많은 사람들이 다른 계정에 대해 동일한 비밀번호를 사용하기 때문에 프라이팬에서 불 속으로 들어갈 수 있습니다.

그러나 이러한 일이 발생하지 않도록 여러 가지 작업을 수행할 수 있습니다.

무엇보다도 강력한 암호를 사용하고 계정마다 다른 암호를 만드십시오.

당신이 할 수 있는 다른 일은 해시에 " 소금 "을 추가하는 것입니다. 소금에 절인 해시 비밀번호에 부가 가치를 추가하고 각 입력에 대해 서로 다른 암호 해시를 생성합니다.

예를 들어, 비밀번호 123456과 "salts"를 사용하는 모든 사용자는 다른 해시를 얻습니다.

각 예는 123456의 솔티드 해시 입니다.

$2y$10$pIxpMnhlQmt1t.EUYK1G/eHkb7Roo/XhPybKyFZSAqk/50BW10a8.

$2y$10$sCLqOpeA4R.St/8IaUWF9.m01MM4YbY.qTwbCY3.K5z.cd5lwxL6W

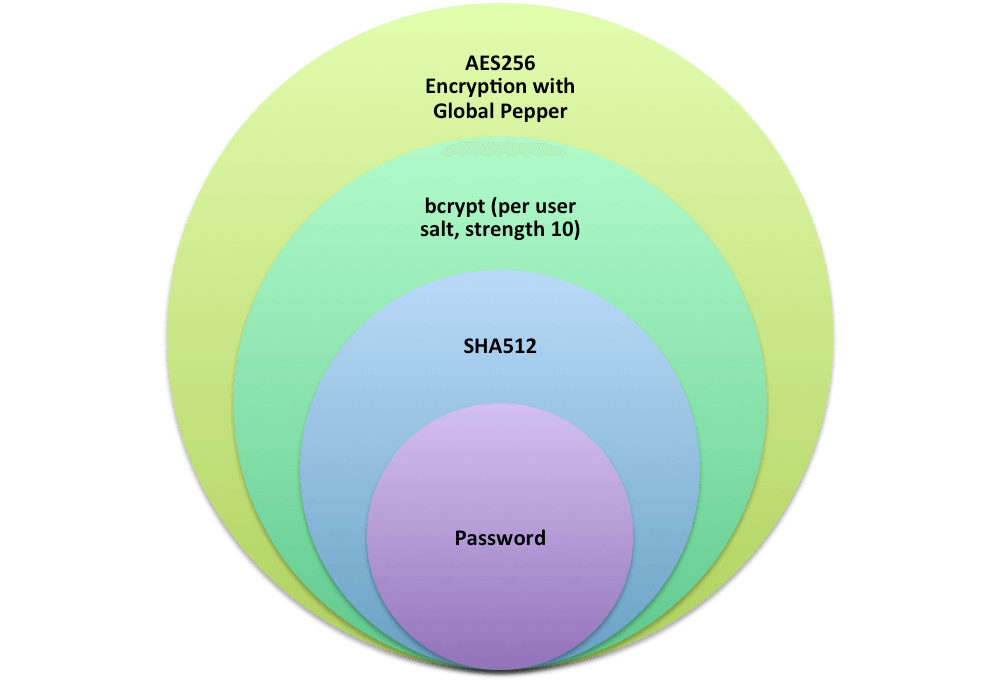

그렇다면 회사에서 귀하의 비밀번호를 보호할 수 있는 가장 좋은 방법은 무엇입니까?

위에서 언급한 모든 기술의 조합입니다. 예를 들어 Dropbox가 그러합니다.

출처: 드롭박스

그래서 자신도 모르게 매일 해싱을 처리하는 것입니다.

마무리

요약하자면 해싱에는 많은 이점이 있습니다.

인덱싱 또는 변경 확인을 위한 모든 유형의 데이터를 해시할 수 있습니다. 이것은 해싱을 계약, 다운로드, 비밀번호 저장 등에 유용하게 만듭니다.

암호화폐도 진화합니다. 지금 가지고 있는 플레이어뿐만 아니라 새로운 플레이어가 이 재미에 합류하기 위해 몸을 풀고 있습니다. 우리는 더 해싱을 사용하도록 바인딩되도록 심지어 페이스 북, 천칭 자리를 출시 할 예정이다.

아마도 Facebook은 다른 대기업들이 자체 암호화폐를 출시할 수 있는 길을 열 것입니다. 그리고 새로운 해싱 메커니즘은 왜 안 될까요? 단지 시간이 말해 줄 것이다.

다음에 만나요!

자주하는 질문

해시 값 은 파일, 폴더, 트랜잭션 블록 등 모든 정보의 지문으로 생각할 수 있습니다 . 데이터에 해시 기능 을 적용 하면 후자는 해시 값을 받습니다.

다음과 같이 고정 길이 문자열로 구성됩니다.

| 정보 | 해시 값 |

| 안녕하십니까 | D44426ACA8AE0A69CDBC4021C64FA5AD68CA32FE |

암호화는 해싱 및 암호화와 같은 코드를 사용하여 데이터를 보호하는 방법입니다.

개발자는 더 높은 보안 및 개인 정보 보호가 필요할 때마다 암호화를 적용합니다. 일반 텍스트(또는 기타 데이터)를 읽을 수 없는 임의의 문자 문자열로 변환합니다. 이것은 엿보는 눈으로부터 정보 보안을 보장합니다.

해시 함수는 해시 값으로 알려진 문자의 대응하는 고정 길이 스트링으로 임의의 크기의 데이터를 변환하는 동작이다.

해시 함수에는 비암호화 및 암호화 해시 함수 의 두 가지 클래스가 있습니다 . 후자는 암호 화폐 및 암호 저장에 사용되며 향상된 보안을 제공합니다.