Korzyści z bezpieczeństwa cybernetycznego: przyspieszenie rozwoju firmy i nie tylko

Opublikowany: 2021-06-14Żyjemy w świecie połączonym cyfrowo z szybkimi zmianami technologicznymi, które spowodowały zmiany tektoniczne w sposobach interakcji ludzi i maszyn. Niezależnie od tego, czy jesteś małą firmą, czy gigantycznym przedsiębiorstwem, ten trend wpływa na Ciebie i na sposób prowadzenia działalności, a korzyści z bezpieczeństwa cybernetycznego rosną w tempie wykładniczym każdego dnia.

Nie można zaprzeczyć, że taka interakcja przyniosła firmom kilka z tych korzyści technologicznych dzięki superszybkim informacjom i innym korzyściom. Niestety świat napotkał również wiele potencjalnych zagrożeń związanych z cyberbezpieczeństwem, hakerami, złośliwymi cyberatakami i naruszeniami bezpieczeństwa danych.

Stale rosnące zagrożenia cyberbezpieczeństwa nie tylko powodują utratę danych, ale także wpływają na sektor finansowy firmy i wpływają na reputację dotkniętych nimi firm.

Dlatego tak ważne jest, aby firmy stawiały podstępne cyberbezpieczeństwo w Internecie za cel numer jeden.

Spis treści

- Systemy bezpieczeństwa: czynnik umożliwiający wzrost

- Bezpieczeństwo danych: zabezpieczenie danych klienta

- Zbieranie danych za pomocą magnesów ołowianych

- Wspieranie pracowników mobilnych

- Ochrona krytycznych zasobów

- Sposoby ochrony swoich aktywów

- Usprawnianie zgodności

- Obejmowanie chmury

- Wartość hostowanych środowisk chmurowych

- Wzajemne połączenie

Systemy bezpieczeństwa: czynnik umożliwiający wzrost

Chociaż jest postrzegane jako czynnik łagodzący ataki cybernetyczne, cyberbezpieczeństwo otworzyło również drzwi jako dosłownie stymulator wzrostu biznesu.

Tak, dobrze przeczytałeś – cyberbezpieczeństwo to czynnik umożliwiający rozwój biznesu !

Oznacza to, że każda firma, która nie koncentruje się na rozwiązaniach z zakresu cyberbezpieczeństwa, traci znaczące możliwości innowacji i rozwoju.

Co więc robią firmy, aby zapewnić, że stosują cyberbezpieczeństwo z myślą o innowacjach i rozwoju?

Bezpieczeństwo danych: zabezpieczenie danych klienta

Zbieranie informacji kontaktowych klientów jest prawdopodobnie (i powinno być) częścią Twojej strategii marketingowej. Bez tego kroku równie dobrze możesz wrzucić ręcznik.

Aby rozwijać swoją firmę, prawdopodobnie zechcesz wykorzystać kanały, takie jak PPC lub media społecznościowe, aby skierować ruch na strony docelowe, które utworzyłeś w swojej witrynie w celu zbudowania lejka lub list e-mail. Na tych stronach masz ustawione magnesy na leady, które będą służyć do zachęcenia odwiedzających Twoją witrynę do podania swoich danych kontaktowych w zamian za coś za darmo.

Zbieranie danych za pomocą magnesów ołowianych

Są to rzeczy, które Twój zespół ds. treści stworzy, takie jak e-booki, oficjalne dokumenty, filmy demonstracyjne, bezpłatne wersje próbne, kody kuponów i inne prezenty, które dodają wartości czytelnikowi. I chociaż jest to świetny sposób na zbudowanie potoku i zwiększenie generowania potencjalnych klientów, zapewnia również dostęp do danych klientów, takich jak adresy e-mail, numery telefonów, dane konta bankowego i inne dane, które Twoi docelowi odbiorcy prawdopodobnie chcą zachować w tajemnicy.

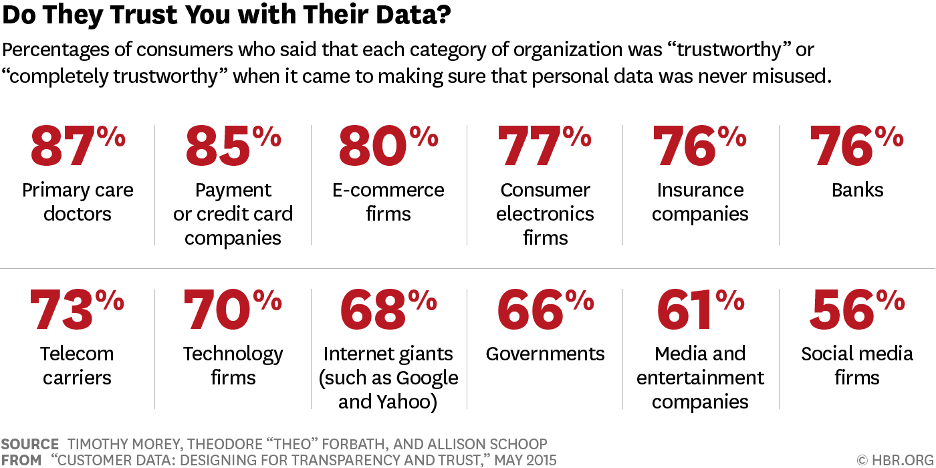

Większość ludzi ma trudności z ujawnieniem swoich informacji, ponieważ wymaga to pewnego poziomu zaufania. Jeśli więc poprosisz grupę docelową o więcej danych osobowych, aby pobrać bezpłatne korzyści z oferty promocyjnej, którą rozdajesz, musisz podjąć kroki w celu zapewnienia bezpieczeństwa danych.

Wspieranie pracowników mobilnych

Sprawy szybko się rozwijają, a firmy idą w ich ślady! Początkowo większość działań firmy w zakresie bezpieczeństwa cybernetycznego skupiała się na komputerach PC w środowisku biurowym.

Jednak przy obecnej zwiększonej mobilności pracowników z powodu pracy zdalnej, skupianie się wyłącznie na bezpieczeństwie komputerów w biurze jest stratą czasu tak samo jak konieczność.

Większość firm poszukuje obecnie możliwości zwiększenia poziomu produktywności, a także geograficznego rozszerzenia swojej siły roboczej. Dlatego skupiają się teraz na wzmocnieniu siły roboczej mobilnej.

Nie ma lepszego sposobu na zwiększenie innowacyjności i rozwoju firmy niż zapewnienie, że pracownicy zdalni są upoważnieni (i bezpieczni). Dla wielu firm może to stanowić wyzwanie, ponieważ będą musiały odpowiednio zweryfikować użytkowników mobilnych, wdrożyć cyfrowe certyfikaty dla użytkowników, a następnie wdrożyć odpowiednie technologie i zasady bezpieczeństwa mobilnego.

Chociaż ukończenie tego procesu nie jest łatwym zadaniem, gdy wszystko jest na swoim miejscu dzięki infrastrukturze mobilnej firmy, unikanie naruszeń danych i zagrożeń bezpieczeństwa przy jednoczesnym umożliwieniu innowacji, przyspieszeniu wzrostu i otwarciu firmy na rekrutację najlepszych talentów z całego świata Globus.

Ochrona krytycznych zasobów

Ochrona krytycznych aktywów firmy jest oczywista, szczególnie w dzisiejszym świecie zorientowanym na technologię cyfrową. W rzeczywistości, z wcześniejszych doświadczeń firm, które były celem ataków, po incydencie wynika, że większość firm nie jest w stanie wrócić do życia lub może minąć dużo czasu, zanim odzyskają swoją formę i odzyskają równowagę.

Sposoby ochrony swoich aktywów

Istnieje kilka sposobów, dzięki którym firma może zapewnić ochronę swoich krytycznych zasobów. Mogą na przykład korzystać z uwierzytelniania wieloskładnikowego, dostarczania certyfikatów użytkowników i urządzeń, kontroli dostępu opartej na rolach, zarządzania urządzeniami mobilnymi, zarządzania tożsamością w przedsiębiorstwie, w chmurze, logowania jednokrotnego (SSO) i zarządzania kontami uprzywilejowanymi. Każdy z nich może wejść w grę w zależności od okoliczności.

Tak silna ochrona zapewnia znacznie więcej niż tylko zapewnienie użytkownikom bezpieczeństwa sieci. W rzeczywistości operacje biznesowe z ulepszonymi środkami bezpieczeństwa cybernetycznego mają zwiększoną lojalność klientów, a także zaufanie.

Wiele aktywów firmy to w rzeczywistości aktywa związane z danymi osobowymi klientów, co sprawia, że ich ochrona jest jeszcze bardziej istotna. W ten sposób firma umacnia swoją reputację na rynku, co pomaga pozyskiwać nowych klientów. Mówiąc oczywiste, więcej klientów o wyższym poziomie zaufania = więcej biznesu i większy autorytet marki.

Usprawnianie zgodności

Nie można zaprzeczyć, że może to być przytłaczający proces dla firmy, która stara się przestrzegać przepisów rządowych oraz przepisów dotyczących prywatności danych. W rzeczywistości w przypadku większości firm proces ten może utrudniać wzrost i ekspansję firmy, ponieważ wszystko koncentruje się na unikaniu ryzyka, a nie jego podejmowaniu (podejmowanie ryzyka może być niezwykle cenne dla firm w odpowiedniej sytuacji).

Wszystko musi być zrobione przy zachowaniu solidnej postawy bezpieczeństwa. Co więcej, firmie staje się jeszcze trudniej nadążać za ewoluującymi cyberzagrożeniami i standardami ochronnymi.

W związku z tym, ponieważ technologia jest w ruchu, bardzo ważne jest usprawnienie sektora zgodności, aby zapewnić, że firmy będą koncentrować się na swoim wzroście jedynie poprzez wprowadzanie innowacji w nowych ofertach, a także poszerzanie zasięgu biznesowego.

Firmy odnoszące sukces to te, które przeprowadzają analizę ryzyka, wdrażają odpowiednią technologię bezpieczeństwa, opracowują zasady i procedury, wdrażają chmurę, a następnie testują rozwiązania, aby upewnić się, że są one zgodne.

Ryzyko jest wielkie, ale najlepsze jest ryzyko skalkulowane. I nigdy nie powinieneś ryzykować, jeśli chodzi o takie rzeczy, jak bezpieczeństwo cybernetyczne.

Obejmowanie chmury

Większość organizacji przechodzi do chmury, aby mieć pewność, że wspierają zarówno biznes, jak i pracowników mobilnych. Jest to prawdopodobnie najlepszy nowoczesny sposób umożliwiający silniejszą i bezproblemową współpracę.

A współpraca ma kluczowe znaczenie w dzisiejszym, połączonym świecie biznesu. Niezależnie od tego, czy współpracujesz z zespołem nad projektem, śledzisz wyniki biznesowe za pomocą CRM, czy udostępniasz poufne pliki organizacji partnerskiej, biznes coraz bardziej przenosi się na operacje w chmurze. Jeśli nie jesteś skonfigurowany do bezpiecznego działania w chmurze, tracisz swój biznes.

Wartość hostowanych środowisk chmurowych

W przeciwieństwie do dostępnych rozwiązań lokalnych, hostowane środowiska chmurowe oferują ogromne korzyści dla współpracy pracowników i łatwy dostęp do bardzo wrażliwych danych z niemal dowolnego miejsca. Ta większa dostępność może pomóc Twojej firmie w innowacjach i rozwoju.

Co więcej, modernizacja infrastruktury IT i migracja do chmury przynosi oszczędności; biorąc pod uwagę, że firma nie musi utrzymywać ani nawet stale unowocześniać sektora IT, zazwyczaj tak jest w przypadku środowiska on-premises.

Jeśli unikniesz kosztów ogólnych związanych z przejmowaniem wszystkich tych operacji we własnym zakresie, możesz uzyskać poważne oszczędności, które pozwolą Ci uzyskać ogromne korzyści.

Wzajemne połączenie

Podsumowując, oczywiste jest, że cyberbezpieczeństwo i rozwój firmy są ze sobą powiązane.

Niestety, większość firm nie odkryła jeszcze korelacji.

Ale prędzej czy później potrzeba spojrzenia na cyberbezpieczeństwo z innej perspektywy stanie się jaśniejsza. Na razie firmy, dla których bezpieczeństwo cybernetyczne jest priorytetem, czerpią korzyści jako czynnik umożliwiający innowacyjność i wzrost.

Jeśli Twoja firma nie należy do kategorii „wyprzedzającej konkurencję”, jeśli chodzi o bezpieczeństwo cybernetyczne, to naprawdę pozostajesz w tyle. Cyfrowy świat zmienia się zbyt szybko, aby siedzieć bezczynnie i nie brać pod uwagę konsekwencji nie bycia na szczycie rzeczy, które omówiliśmy dzisiaj w tym artykule.

Usiądź więc z zespołem kierowniczym i porozmawiaj o korzyściach, a także logistyce wdrażania procedur zwiększania bezpieczeństwa cybernetycznego w Twojej organizacji. Niezależnie od tego, czy przeglądasz swoją witrynę internetową, media społecznościowe, swój CRM lub jakikolwiek inny punkt kontaktu z klientem, czy też miejsce, w którym zapisujesz więcej danych, upewnij się, że robisz to bezpiecznie.

Nie pozwól, by cyberbezpieczeństwo ześlizgnęło Ci się z talerza, ponieważ nie jest widoczne publicznie i nie jest tak ekscytujące, jak marketing wideo, przemówienia i inne bardziej publiczne rzeczy, które robisz, aby rozwijać swoją firmę. Zaufaj mi, jeśli zrobisz cyberbezpieczeństwo w niewłaściwy sposób, stanie się to widoczne publicznie, a tego nie chcesz.

Zadbaj więc o bezpieczeństwo cybernetyczne, aby Twoja firma nadal się rozwijała i nie padła ofiarą koszmaru PR. Zrób to już dziś, zanim będziesz cyfrowe lata świetlne za konkurencją.

Biografia autora

Anthony jest założycielem AnthonyGaenzle.com i autorem Blogging for Business: Skyrocket Your Traffic, Grow Your Readership, and Boost Revenue . Poza prowadzeniem publikacji Anthony współpracuje z małymi firmami, start-upami i kreatywnymi umysłami, aby pomóc Ci się rozwijać. Przez ponad 15 lat w dziedzinie marketingu i multimediów współpracował z firmami z różnych branż i dyscyplin, osiągając znaczny wzrost świadomości marki, generowania leadów, przychodów i innych krytycznych obszarów. Pomaga także jednostkom budować wpływy i przywództwo myślowe poprzez silną markę osobistą. Śledź Anthony'ego na Twitterze lub połącz się na LinkedIn.