Jak stworzyć aplikację mobilną Fintech zgodną ze standardem PCI DSS?

Opublikowany: 2019-10-29Niezależnie od tego, czy Twoja aplikacja jest pełnoprawną aplikacją Fintech, taką jak PayPal, czy też aplikacją do strumieniowego przesyłania multimediów, taką jak Netflix , która prosi użytkowników o płacenie w aplikacji za subskrypcje, jest jedna rzecz, której nie możesz przegapić — zgodność ze standardem PCI DSS.

Brak przyjrzenia się standardom bezpieczeństwa PCI, które prowadzą do naruszenia danych, może prowadzić do druzgocących konsekwencji finansowych, takich jak opłaty, grzywny, a nawet straty biznesowe. Ten artykuł zawiera wszystkie podstawy zgodności PCI dla aplikacji fintech, aby pomóc we właściwym kierunku rozwoju.

Oto, co wiązałby się z naszym przewodnikiem bezpieczeństwa akceptowania płatności mobilnych PCI:

- Co to jest PCI DSS?

- Zakres wymagań zgodności PCI

- Po co koncentrować się na zgodności ze standardem PCI DSS?

- Jak zachować zgodność z PCI?

- Ustanowienie planu ciągłej zgodności

- Wniosek

- Często zadawane pytania dotyczące tworzenia aplikacji mobilnych Fintech zgodnych ze standardem PCI DSS

Co to jest PCI DSS?

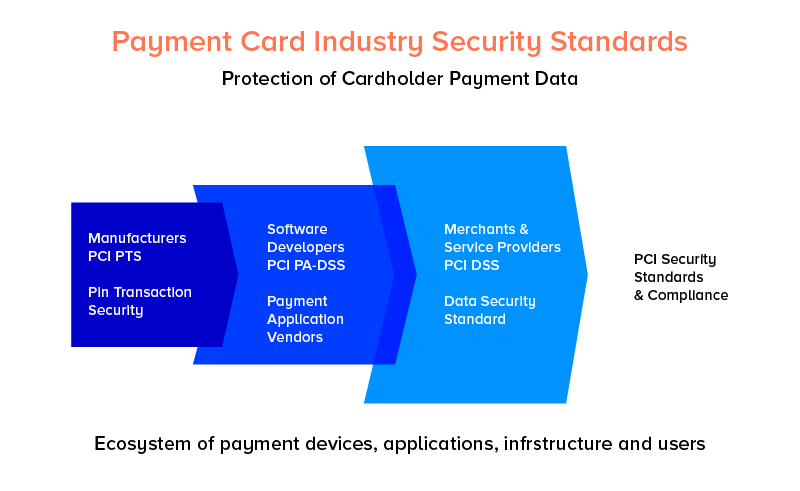

PCI Payment Card Industry Data Security Standard (PCI DSS) to mocno nakazowy standard techniczny, który ma na celu ochronę danych kart kredytowych i debetowych, nazywanych w branży „danymi posiadaczy kart”. Celem PCI DSS jest ochrona przed oszustwami związanymi z kartami płatniczymi poprzez zabezpieczenie danych posiadaczy kart wewnątrz organizacji, które akceptują płatności kartą.

Centra zgodności PCI dotyczące usług informatycznych. Kierowani przez dział IT menedżerowie ds. zgodności, którzy są przypisani w celu osiągnięcia zgodności wewnątrz organizacji, powinni posiadać wymagane doświadczenie i wiedzę programisty, aby zapewnić , że proces tworzenia aplikacji mobilnych zgodnych ze standardem PCI spełnia listę kontrolną wymagań PCI DSS.

Mając definicję, czym jest obecnie PCI DSS, przyjrzyjmy się specyficznym wymaganiom rozwojowym PCI aplikacji fintech.

Zakres wymagań zgodności PCI

Większość wymagań PCI DSS, które mają wpływ na proces tworzenia aplikacji Fintech, podlega wymaganiom 3, 4 i 6. Wymagania te obejmują przechowywanie danych posiadacza karty, praktyki szyfrowania, kontrolę dostępu i bezpieczeństwo sieci. Przyjrzyjmy się wszystkim trzem z osobna, aby w pełni zrozumieć wytyczne dotyczące zakresu PCI.

Wymagania dotyczące rozwoju PCI 3: Ochrona przechowywanych danych posiadaczy kart

Dane posiadacza karty oznaczają informacje, które są przetwarzane, drukowane, przechowywane lub przesyłane na karcie płatniczej. Aplikacje akceptujące płatności kartami mają chronić dane posiadaczy kart i zapobiegać ich nieautoryzowanemu użyciu – niezależnie od tego, czy dane są drukowane na karcie, czy przechowywane lokalnie.

Ogólnie rzecz biorąc, żadne dane posiadaczy kart nie powinny być przechowywane, dopóki nie jest to absolutnie konieczne do zaspokojenia potrzeb biznesowych. Wrażliwe dane wymienione na pasku magnetycznym nigdy nie powinny być przechowywane, a w przypadku konieczności przechowywania danych PAN, powinny one stać się nieczytelne. Oto kilka innych rzeczy, które należy wziąć pod uwagę na liście kontrolnej zgodności PCI, biorąc pod uwagę wymaganie 3.

3.1

Czas przechowywania i retencji danych powinien być ograniczony zgodnie z celami prawnymi i biznesowymi, jak dokumenty w polityce retencji danych. Wszystkie niepotrzebne dane należy usuwać przynajmniej raz na kwartał.

3.2

Wrażliwe dane uwierzytelniające nie powinny być przechowywane po autoryzacji, nawet jeśli są zaszyfrowane. Jednak wydawcy mogą przechowywać dane uwierzytelniające, jeśli istnieje realne uzasadnienie biznesowe, a dane są przechowywane w bezpieczny sposób.

3,3

PAN powinien być zamaskowany, gdy jest wyświetlany. Powinieneś wyświetlić tylko pierwsze sześć lub cztery ostatnie cyfry.

3.4

PAN powinna być nieczytelna wszędzie tam, gdzie jest przechowywana – obejmuje to nośniki cyfrowe, dzienniki, nośniki kopii zapasowych oraz dane otrzymane z sieci bezprzewodowych. Rozwiązania technologiczne, które proponujemy w tym punkcie Appinventiv, obejmują silną jednokierunkową funkcję skrótu całej sieci PAN, silną kryptografię, token indeksu z wysoce zabezpieczonymi przechowywanymi padami itp.

3,5

Klucze używane do szyfrowania danych posiadacza karty powinny być chronione przed niewłaściwym wykorzystaniem i ujawnieniem.

3,6

Firmy powinny w pełni udokumentować i wdrożyć odpowiednią procedurę i proces zarządzania kluczami dla kluczy kryptograficznych, które są używane do szyfrowania danych posiadaczy kart.

Wymóg rozwoju PCI 4: Szyfrowanie transmisji danych posiadaczy kart w publicznych, otwartych sieciach

Przechwycenie przez hakerów transmisji danych posiadaczy kart przez otwarte, publiczne sieci nie jest szczególnie niemożliwe i bardzo ważne jest, aby chronić przed nimi prywatne dane aplikacji . Jednym ze sposobów na to jest szyfrowanie danych .

4.1

Firmy tworzące aplikacje powinny używać silnych protokołów bezpieczeństwa i kryptografii, takich jak przypinanie TLS/ SSL w aplikacjach na iOS i rozwiązaniach na Androida, chroniących poufne dane posiadaczy kart podczas ich transmisji przez sieć publiczną.

4.2

Niezabezpieczone PAN nie powinny być nigdy wysyłane przez technologie przesyłania wiadomości użytkowników końcowych.

Wymóg dotyczący rozwoju PCI 6: Twórz i utrzymuj bezpieczne aplikacje

Wymagania PCI dla aplikacji fintech dotyczą rozwoju aplikacji zewnętrznych i wewnętrznych, które są uważane za zgodne ze zgodnością aplikacji mobilnej PCI DSS – dotyczy to każdej opracowanej aplikacji, która przetwarza, przechowuje i przesyła dane posiadaczy kart.

Aplikacje płatnicze PCI, które są tworzone przez firmy deweloperskie Fintech do użytku przez organizacje zewnętrzne, powinny być zgodne ze standardem Payment Application Data Security Standard (PA-DSS) i powinny zostać ocenione przez PA-QSA.

6,1

Zgodność z wymogiem 6.1 wymaga odpowiednio udokumentowanego rejestru zasobów oprogramowania bibliotek i narzędzi, które są wykorzystywane w cyklu tworzenia oprogramowania. Każda pozycja w rejestrze zasobów oprogramowania powinna zawierać:

- Numer wersji

- Jak i gdzie używane jest oprogramowanie

- Jasne wyjaśnienie funkcji, którą zapewniają.

Ponieważ biblioteki oprogramowania i narzędzia są często aktualizowane, niezwykle ważne jest, aby rejestr był stale przeglądany i aktualizowany.

Po ustanowieniu rejestru zasobów oprogramowania należy wdrożyć proces regularnego monitorowania każdej pozycji w rejestrze w celu wysyłania powiadomień o lukach i zaktualizowanych wersjach.

Wymóg 6.1 wymaga również rankingu ryzyka, który powinien być przypisany do każdej luki zidentyfikowanej w pozycjach w rejestrze aktywów. Podatności należy ocenić pod względem ryzyka i oznaczyć etykietą oceny ryzyka określoną jako „Krytyczne”, „Wysokie”, „Średnie” lub „Niskie”. Te poziomy ryzyka pomogłyby następnie w ustaleniu priorytetów łatania.

6,2

To wymaganie opiera się na monitorowaniu podatności i wymaga usunięcia i zastosowania krytycznych poprawek bezpieczeństwa w ciągu jednego miesiąca od daty wydania przez dostawcę.

Łatki z lukami, które są ocenione na niskim poziomie, powinny zostać zastosowane w ciągu 2 do 3 miesięcy od wydania.

Należy prowadzić dziennik monitorowania wydawania łatek i procesu łatania, aby upewnić się, że łatki są identyfikowane i włączane w określonym czasie.

6,3

Wymaga korzystania z cyklu życia oprogramowania opartego na najlepszych praktykach w branży. Każda część cyklu życia tworzenia oprogramowania powinna być udokumentowana ze szczegółowymi informacjami na temat tego, w jaki sposób zabezpieczenia aplikacji mobilnych i wymagania PCI są uwzględniane w procesach konceptualizacji, projektowania, badań i testowania aplikacji .

Dokument dotyczący rozwoju aplikacji płatniczej PCI powinien być wystarczająco opisowy, aby objąć części tego, w jaki sposób aplikacja przetwarza, udostępnia i przechowuje dane posiadacza karty. Aby osiągnąć zgodność z 6.3, celem powinno być stworzenie dokumentacji wystarczająco opisowej, aby zrozumieli ją nawet zewnętrzni programiści.

Aby mieć pewność, że programiści trzymają się cyklu życia rozwoju, zakończenie każdego etapu rozwoju powinno być udokumentowane, a audyty procesu rozwoju powinny być przeprowadzane regularnie.

- 6.3.1: Testowe lub niestandardowe konta aplikacji, hasła i identyfikatory użytkowników powinny zostać usunięte przed udostępnieniem aplikacji użytkownikom końcowym.

- 6.3.2: Kody niestandardowe należy przejrzeć przed wydaniem, aby zidentyfikować ewentualne luki w kodowaniu.

6,4

Firmy tworzące oprogramowanie powinny śledzić proces kontroli zmian dla wszystkich zmian dokonanych w komponentach systemu. Procesy te muszą obejmować następujące wymagania:

- Różne środowiska programistyczne i testowe ze środowisk produkcyjnych

- Różne obowiązki nałożone między środowiskiem programistycznym/testowym a środowiskiem produkcyjnym

- Dane produkcyjne nie mogą być wykorzystywane do programowania lub testowania

- Dane testowe należy usunąć z komponentów systemu, zanim stanie się on aktywny lub trafi do produkcji.

6,5

Wymaga to od firmy zajmującej się tworzeniem oprogramowania Fintech i programistów aplikacji finansowych przeszkolenia w zakresie bezpiecznych metod kodowania, które są dostosowane do języków programowania aplikacji. Techniki kodowania powinny opierać się na najlepszych praktykach w branży i powinny być udokumentowane, aby zapewnić, że zespół przestrzega ich w całości.

6,6

Aplikacje płatnicze, które są skierowane do opinii publicznej, takie jak aplikacje internetowe, do których można uzyskać dostęp przez Internet, powinny być chronione za pomocą zapory aplikacji internetowej (WAF) lub za pomocą rygorystycznego procesu skanowania luk w zabezpieczeniach aplikacji internetowych.

Biorąc pod uwagę znaczenie tego wymogu PCI i sposób, w jaki ustala minimalny poziom kontroli bezpieczeństwa, niektóre organizacje dbające o bezpieczeństwo wybierają podejście „pas i klamry” w ramach bezpieczeństwa aplikacji internetowych.

Po co koncentrować się na zgodności ze standardem PCI DSS?

W przypadku nowych firm lub startupów, które muszą współpracować z dużymi dostawcami usług finansowych, PCI DSS nie podlega negocjacjom.

Powody, dla których powinni rozważyć zgodność z przepisami, wynikają z faktu, że PCI poprawia środki oprócz zwiększania i wykazywania wiarygodności wobec klientów i innych organizacji.

Chociaż dla startupu nie jest ważne, aby przejść pełny audyt zgodności z PCI DSS, który jest prawdopodobnie kosztowny, korzystne jest uzyskanie odpowiedniej konsultacji, aby pomóc z rozsądnego punktu widzenia i wprowadzić piłkę w ruch.

Takie konsultacje są znane jako osoby oceniające bezpieczeństwo jakości i zostały przygotowane i certyfikowane przez Radę Standardów Bezpieczeństwa PCI, aby pomóc organizacjom w przeprowadzaniu ocen, w jaki sposób obchodzą się z informacjami o kartach kredytowych.

Tacy asesorzy są szczególnie przydatni dla nowych firm, ponieważ widzieli oryginalne rozwiązania dla najbardziej przytłaczających wymagań zgodności.

Jak zachować zgodność z PCI?

Etapy zgodności z PCI DSS można podzielić na dwie części: Pierwsza część to osiągnięcie stanu zgodności PCI DSS – co można zapewnić poprzez utworzenie listy kontrolnej zgodności PCI – a druga część to utrzymanie PCI Stan zgodności DSS.

Druga część – zachowanie zgodności w PCI DSS jest stanem trudnym do osiągnięcia, często z powodu błędnego założenia, że zgodność polega po prostu na przestrzeganiu listy kontrolnej audytu PCI DSS. Formułą utrzymania zgodności jest opracowanie procesów, które zapewnią stały stan zgodności z PCI.

Prowadzenie szczegółowej ewidencji procesów bezpieczeństwa i wdrażanie nadzoru kierownictwa jest niezbędnym podejściem do powstrzymania samozadowolenia przed wejściem do systemu i zapewnienia, że stan zgodności PCI DSS może być zweryfikowany w dowolnym momencie.

Ustanowienie planu ciągłej zgodności

Ciągła zgodność zapewnia, że Twoje środowisko pracy jest zgodne ze standardami i nadaje się do ochrony informacji o klientach. Zgodność obejmuje nie tylko spełnienie wszystkich wymagań z listy kontrolnej. Musisz zastanowić się, w jaki sposób te potrzeby odnoszą się do twojego konkretnego programu, abyś mógł odpowiednio zmienić operacje. Kilka etapów, które możesz podjąć w celu zagwarantowania ciągłej zgodności, obejmuje:

- Plan kontroli dostępu

- Opracowanie polityki w celu dostosowania do wymagań PCI

- Prowadzenie i prowadzenie szczegółowej dokumentacji

- Zarządzanie nadzorem

- Regularne testy w celu pomiaru podatności

Wniosek

Ponieważ wszystko, od bezpieczeństwa użytkowników końcowych po przyszłość Twojej firmy, zależy od właściwego wdrożenia i utrzymania zgodności z PCI DSS, musiałbyś skontaktować się z firmą zajmującą się tworzeniem aplikacji fintech, która rozumie formalności dotyczące zgodności na wylot. Firma może znajdować się w Twojej ojczystej okolicy lub w dowolnej innej części świata, na przykład możesz wybrać firmy zajmujące się tworzeniem aplikacji fintech w USA . Upewnij się, że wybierasz najlepsze, aby uzyskać wysokiej jakości wyniki. W każdym razie sprawdź doświadczenie i wiedzę agencji przed sfinalizowaniem czegokolwiek.

Często zadawane pytania dotyczące tworzenia aplikacji mobilnych Fintech zgodnych ze standardem PCI DSS

P. Jakie są poziomy zgodności PCI?

PCI DSS jest wymagane przez wszystkie organizacje, które przechowują, wykorzystują lub przesyłają dane posiadaczy samochodów w celu prowadzenia ich działalności. Ale wymagania różnią się w zależności od transakcji biznesowych – co dzieli zgodność na cztery poziomy.

Poziom 4: przetwarzanie przez akceptanta to mniej niż 20 000 transakcji rocznie

Poziom 3: przetwarzanie akceptanta mieści się w zakresie od 20 000 do 1 miliona transakcji rocznie

Poziom 2: przetwarzanie akceptanta to od 1 do 6 milionów transakcji rocznie

Poziom 1: przetwarzanie akceptanta to ponad 6 milionów transakcji rocznie.

P. Co to jest PCI DSS?

Jest to zbiór wymaganych prawem standardów ukierunkowanych na zabezpieczenie danych posiadaczy kart w ramach aplikacji oraz wewnątrz organizacji przechowującej informacje.

P. Co oznacza zgodność ze standardem PCI dla biznesu aplikacji Fintech?

Firma zajmująca się aplikacjami Fintech, która jest zgodna z PCI, jest prawnie przygotowana do obejścia danych kart użytkowników w ramach swojego procesu. Firmy fintech, które nie są zgodne z PCI, nie mogą obchodzić się z poufnymi danymi posiadaczy kart i mogą ponieść poważne konsekwencje finansowe, takie jak opłaty, grzywny, a nawet utrata transakcji. Konsekwencje sprawiają, że tworzenie oprogramowania zgodnego z PCI dla aplikacji fintech jest absolutną koniecznością.

P. Jak uzyskać zgodność z PCI?

Lista kontrolna zgodności PCI powinna zawierać pięć głównych rzeczy:

- Analiza Twojego poziomu zgodności

- Wypełnienie Kwestionariusza Samooceny

- Dokonywanie niezbędnych zmian/uzupełnianie braków

- Wypełnianie zaświadczenia o zgodności

- Składanie dokumentów

P. Czy podczas korzystania z bramki płatności wymagany jest certyfikat PCI DSS?

Tak, jest to wymagane. Integracja bramki płatności nie zwalnia Cię z konieczności uzyskania certyfikatu PCI DSS, ponieważ faktycznie zarządzasz informacjami o płatnościach w bardziej godnym uwagi lub mniejszym stopniu. W każdym razie sposób, w jaki dodasz bramkę płatności do swojej aplikacji lub witryny, będzie charakteryzował stopień zgodności.

P. Jaki jest związek między PA DSS a PCI DSS?

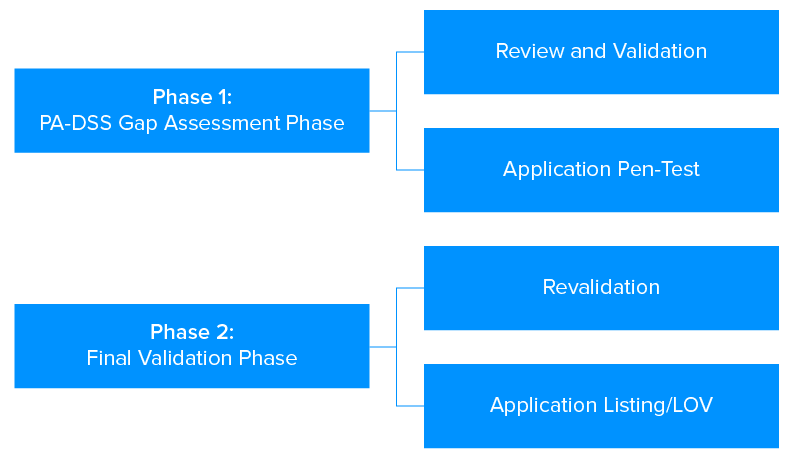

PA DSS to standard dla deweloperów i integratorów mobilnych aplikacji płatniczych, którzy wykorzystują dane karty do autoryzacji i rozliczania płatności. Aby osiągnąć zgodność z PA DSS, aplikacje powinny być sprzedawane, dystrybuowane lub licencjonowane stronom trzecim. Zgodność PA DSS dzieli się na dwie fazy –

Przestrzeganie wymagań PA DSS pomoże Ci osiągnąć zgodność z PCI DSS.