Wzrost liczby phishingu w tygodniach sytuacji awaryjnych: najlepsze praktyki i uwierzytelnianie, aby się bronić

Opublikowany: 2020-04-28W tym artykule

Dlaczego rośnie liczba prób nadużyć? Ponieważ w tej chwili odbiorcy są bardziej narażeni. Przyjrzyjmy się krokom, jakie firmy mogą podjąć oraz zaletom systemów DKIM, DMARC i – w przyszłości – BIMI.

Cyberprzestępcy zawsze starają się wykorzystać trudne czasy do rozpowszechniania swoich oszustw , takich jak wyłudzanie informacji , oszustwa lub inne rodzaje nadużyć. Tygodnie, których doświadczamy, rzeczywiście nie są wyjątkiem.

Jaka jest podstawa tego „pędu” cyberprzestępców? Mają nadzieję, że filtr arecepcji poluzuje się w ciągu tych tygodni, co jest hipotezą bezpodstawną, a odbiorcy staną się bardziej podatni i skłonni do interakcji z wiadomościami w skrzynce odbiorczej.

Ta druga hipoteza jest faktycznie uzasadniona, jak pokazano w naszym poprzednim poście na blogu. Tam pisaliśmy, że marcowe wskaźniki otwarcia i kliknięcia były znacznie wyższe niż średnie z pozostałej części roku.

Zawsze byliśmy na czele walki z wszelkiego rodzaju nadużyciami e-mailowymi, dodając do dyskusji i robiąc wszystko, co w naszej mocy, aby zapobiec rozprzestrzenianiu się oszukańczej komunikacji. Dzisiaj chcemy przedstawić dokładniejsze wyobrażenie o tym, jak wyglądają próby phishingu, a także kilka wskazówek, jak przeciwdziałać cyberprzestępczości .

MailUp przez lata zbudował solidne, globalne relacje z dostawcami usług internetowych i czarnymi listami . Wszyscy stale dzielimy się informacjami na temat zasad, praktyk i problemów. Każdy, kto chce pomóc MailUp w zapewnianiu lepszej obsługi lub współpracy, jest mile widziany. Napisz do nas na adres abuse@mailup.com .

Przypadki phishingu zgłoszone podczas obecnej sytuacji awaryjnej

Dowiedzieliśmy się o licznych próbach nadużyć, nawet jeśli nie wpłynęły one na strukturę MailUpinfrastructure. Można je podzielić na dwie kategorie makr :

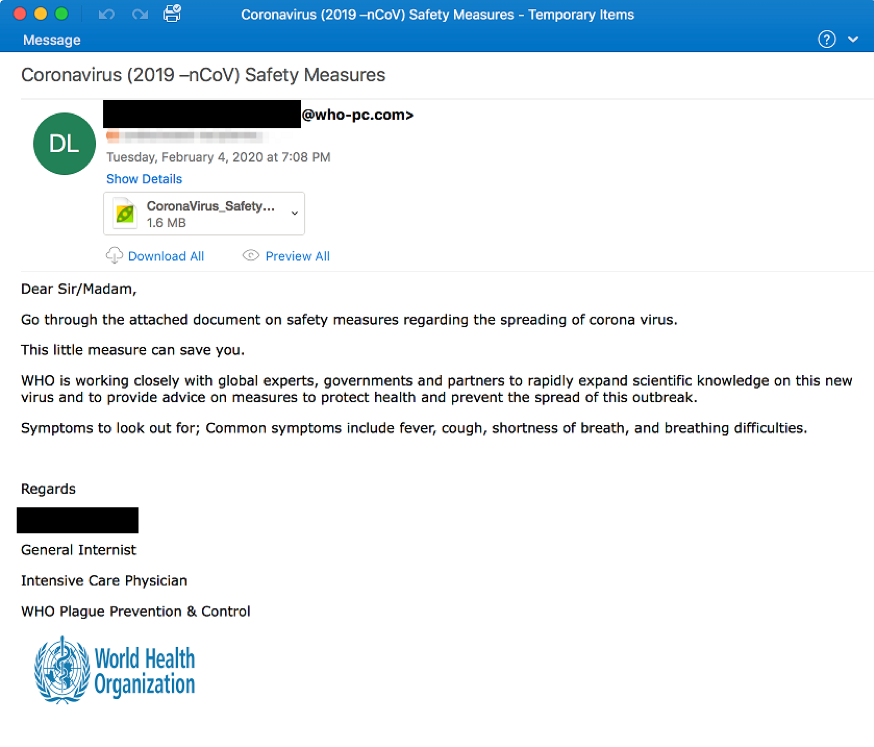

1. Próby phishingu podszywające się pod komunikację instytucjonalną . Kilka przykładów takich prób znajdziecie w tym poście.

2. Złośliwe oprogramowanie przesyłane za pośrednictwem witryny podobnej do mapy infekcji Uniwersytetu Johnsa Hopkinsa.

Nasi przyjaciele ze SpamHaus podsumowali ogólną sytuację w tym poście na blogu.

Najlepsze praktyki obrony przed phishingiem

Choć mając świadomość, że phishing nie może być w pełni rozwiązany, przyjrzyjmy się najlepszym praktykom, które mogą zniechęcić (jeśli nawet nie zapobiec ) tego typu problemom:

- Zawsze staraj się, aby tożsamość Twojej marki była rozpoznawalna w wysyłanych wiadomościach. Może się to wydawać trywialne, ale tak nie jest: ci, którzy wyłudzają informacje, nawet jeśli próbują odtworzyć Twoje logo, nigdy nie mogą w 100% skopiować wszystkich szczegółów, które są częścią Twojej cyfrowej tożsamości.

- Nie używaj domen „podobnych” ani „kuzynów” w oficjalnych komunikatach. Jeśli odbiorcy mogą oczekiwać komunikacji z domen takich jak „brandname-email.com”, to mogą błędnie uznać legalne domeny, które nimi nie są (np. „brand-name-email.com” lub „brandname-mail.com”). Zawsze używaj swojej domeny i, jeśli chcesz zróżnicować przepływy, zastosuj subdomeny (email.brandname.com), zgodnie z najlepszymi praktykami opublikowanymi przez M3AAWG.

- Pamiętaj, która domena jest używana w podpisie DKIM i, jeśli to możliwe, spróbuj dopasować tę domenę do tej, której używasz jako nadawcy.

- Opublikuj odpowiednią politykę DMARC ( poddaj kwarantannie / odrzuć), aby chronić reputację swoich domen. Chociaż napastnicy będą nadal korzystać z podobnych domen, ich szanse na oszukanie odbiorców znacznie się zmniejszą. Co więcej, przygotuje to nas do jak najlepszego wykorzystania wiadomości z ekosystemu e-mail marketingu (na przykład BIMI) w przyszłości.

Zastanawiasz się, co oznaczają skróty DKIM, DMARC i BIMI? Rzućmy na to trochę światła.

Uwierzytelnianie: czym są i do czego służą

DKIM

DKIM (akronim od DomainKeys Identified Mail) to system uwierzytelniania poczty e-mail. Dodanie zaszyfrowanej sygnatury umożliwia odbiorcom weryfikację, czy wiadomość została zmieniona , przynajmniej w jej podstawowych obszarach, między wysłaniem a odebraniem.

Mianowicie, nasz klucz publiczny DKIM musi być dodany do ustawień Twojej domeny internetowej, a do wszystkich e-maili, które wysyłamy do Ciebie, dodawany jest określony podpis .

Szyfrowanie tego podpisu opiera się na niektórych elementach każdego wysłanego e-maila i dlatego jest unikalne dla każdej wiadomości. Podczas analizy wiadomości e-mail serwer odbierający odszyfruje podpis za pomocą wspomnianego klucza publicznego. Następnie wygeneruje ciąg znaków newhash na podstawie tych samych elementów. Wiadomość e-mail zostanie uznana za uwierzytelnioną przez DKIM, jeśli istnieje zgodność między odszyfrowanym podpisem a nowym ciągiem skrótu. Oto przykład podpisu DKIM:

Podpis DKIM: v=1; a=rsa-sha256; c = zrelaksowany/zrelaksowany; s=transakcyjny; d=mailup.com ;

h=From:To:Date:Subject:MIME-Version:Content-Type:List-Id:List-Unsubscribe:Message-ID; i=news-it@mailup.com;

bh=eFMbGLxi/7mcdDRUg+V0yHUTmA1F4EXExVBQxIxBr2I=;

b=ra3pGFHHvCr9OZsm9vnOid……..Yj00/+nTKs=

Jeśli wiadomość ma prawidłowy podpis (tj. nie został zmanipulowany), wówczas domena podpisu — identyfikowana przez znacznik d=tag — poinformuje odbiorców, kim jesteś, a następnie odpowiednio obsłużą pocztę. Systemy oceny reputacji głównych dostawców skrzynek pocztowych coraz częściej przywiązują wagę do tego identyfikatora w porównaniu do innych (np. IP). Obecnie niektórzy dostawcy (np. Gmail) umożliwiają monitorowanie reputacji w oparciu o ten identyfikator. Krótko mówiąc, stało się to obowiązkowym elementem dostarczania komunikacji.

Konfiguracja DKIM odbywa się poprzez konfigurację rekordów DNS. To nie jest trudna operacja. Jednak nie jest możliwe posiadanie standardowego spersonalizowanego podpisu dla wszystkich klientów właśnie dlatego, że posiadanie podpisu DKIM jest obowiązkowe.

Z tego powodu wszyscy główni dostawcy usług ESP używają jednego lub więcej podpisów swoich domen usług. Zapewnia to zgodność z najlepszymi praktykami, ale tworzy rodzaj „wspólnej reputacji” wśród wszystkich klientów w tym klastrze. Teraz może to nie być optymalne w niektórych przypadkach (zwłaszcza jeśli niektórzy klienci mają znacznie większe wolumeny lub osiągają niższe wyniki niż inni).

Z tego powodu platforma MailUp oferuje możliwość użycia własnej domeny jako podpisu DKIM. Jesteśmy dostępni dla wszystkich klientów za pośrednictwem naszego doradztwa w zakresie dostarczania dla tych, którzy szukają dalszych informacji lub potrzebują pomocy w konfiguracji rekordów DKIM.

Chroń swoje przesyłki

Nie jesteś jeszcze klientem MailUp? Skontaktuj się z nami

DMARC

Zasadniczo, DMARC pozwala właścicielowi domeny, który jest również nadawcą wiadomości e-mail, prosić dostawców poczty, aby nie dostarczali nieautoryzowanych wiadomości, które wydają się pochodzić z ich domeny . Jak można się domyślić, jest to przydatny mechanizm zapobiegania atakom typu phishing i spoofing.

Z technicznego punktu widzenia DMARC (Domain-based Message Authentication, Reporting & Conformance) to system oparty na uwierzytelnianiu DKIM i SPF, który pomaga serwerom odbierającym (np. Gmail, Yahoo, Libero itp.) wiedzieć, co zrobić, gdy wiadomość może nie upiększony . W tym celu umożliwia nadawcy wiadomości e-mail opublikowanie „ polityki ” instruującej serwery odbierające, jak radzić sobie z problemami z uwierzytelnianiem. Ponadto DMARC zapewnia mechanizm raportowania podjętych działań w oparciu o politykę. W ten sposób koordynuje wyniki DKIM i SPF oraz określa, w jakich okolicznościach adres e-mail nadawcy, często widoczny dla ostatecznego odbiorcy, można uznać za zgodny z prawem.

Instytucje finansowe i inne firmy narażone na ataki typu phishing i spoofing mogą najlepiej chronić się, wdrażając politykę DMARC.

Nieprawidłowe skonfigurowanie rekordu DMARC może mieć istotny negatywny wpływ na dostarczalność, nie tylko e-maili wysyłanych przez nas, ale także całej komunikacji wysyłanej przez domenę obsługującą DMARC (np. e-maile pracowników do zewnętrznych odbiorców). Oznacza to, że zalecamy skonsultowanie się z ekspertem ds. dostarczalności w celu prawidłowego wdrożenia zasad DMARC .

BIMI

BIMI (wskaźniki marki do identyfikacji wiadomości) to najbliższa przyszłość marketingu e-mailowego.

Obecnie została przyjęta tylko przez Verizon Media Group (innymi słowy Yahoo! & AOL), ale z zaangażowaniem ze strony Google. BIMI to niezależny od dostawcy standard, który umożliwia markom wyświetlanie zweryfikowanego logo w skrzynce odbiorczej odbiorcy w przypadku w pełni uwierzytelnionych wiadomości e-mail (DMARC).

BIMI zachęca główne marki do przyjęcia odpowiedniego uwierzytelniania poczty elektronicznej, w szczególności DMARC, gdy wysyłają masowe wiadomości do konsumentów. Nadawcy, którzy zobowiążą się do wdrożenia DMARC, nagradzani są wyświetlaniem ich logo . Wzmacnia to zarówno rozpoznawalność, jak i zaufanie.

W podsumowaniu

Jak być może zauważyłeś, radzimy przejąć kontrolę z wyprzedzeniem. Jesteśmy pewni, że ta seria wdrożeń ma zaowocować ochroną przed nadużyciami i jakością wysyłania.

W rzeczywistości samo wysłanie nie wystarczy. Spam, nieaktualne bazy danych i nieprawidłowe ustawienia mogą zmniejszyć szybkość dostarczania i zaszkodzić reputacji Twojej marki. Aby uchronić się przed zagrożeniami , możesz liczyć na usługi Deliverability Suite. Jego niestandardowe konfiguracje i stały monitoring zawsze zapewnią bezpieczną dostarczalność.