Ochrona skrzynek odbiorczych to obywatelski obowiązek

Opublikowany: 2020-03-17Od wyborów w 2016 r. krytycznie skoncentrowano się na mechanizmach, których używamy do angażowania się w proces polityczny, omawiania spraw, czytania wiadomości i ostatecznie angażowania się w konstytucyjnie zapisaną aktywność głosowania. Chociaż poczta e-mail ma związek z procesem głosowania, jest jednak kluczowym elementem naszego codziennego życia, zarówno osobistego, jak i zawodowego, i często jest pierwszą salwą w cyberataku. Phishing to oczywiście atak wykorzystujący inżynierię społeczną za pośrednictwem poczty e-mail, jednak konsekwencje udanego ataku phishingowego mogą być dalekosiężne i nieskończenie niszczycielskie.

David Ingram ujął to najlepiej w niedawnym artykule poświęconym atakom phishingowym na Burismę i Demokratycznych Kandydatów na Prezydenta: „Złamanie systemów komputerowych jest trudne. Pękanie ludzi? Nie tak ciężko. Kandydaci na prezydenta zostali ostrzeżeni nie tylko przed oszustwami finansowymi, ale także przed sponsorowanymi przez państwo hakerami, którzy chcą wykoleić wybory w 2020 roku.

W 2016 roku widzieliśmy, jak 29 e-maili zdołało zakłócić nasze wybory. Phishing pozostaje głównym wektorem prowadzącym do naruszeń danych na dużą skalę i innych form złośliwego hakowania. W zeszłym roku przyjrzeliśmy się, jak kandydaci na prezydenta korzystali z poczty elektronicznej w ramach swoich kampanii. Pole kandydatów było wtedy znacznie większe, więc mieliśmy do zbadania liczne przykłady i smaki e-maili. Na podstawie tych badań ustaliliśmy, że prawie 50% kampanii albo nie ma rekordu Domain Messaging Authentication Reporting and Conformance (DMARC) albo nie przeszło kontroli DMARC swoich e-maili.

Przypominamy, że DMARC to zasady, które nadawcy mogą publikować w systemie nazw domen (DNS), który informuje domeny odbierające, takie jak Gmail i inne, co zrobić z ich wiadomościami, jeśli nie przejdą innych testów uwierzytelniania poczty e-mail. Zasady mają charakter nakazowy i mogą poinstruować te domeny, aby nie dostarczały fałszywych wiadomości podszywających się pod prawdziwych nadawców. Jest to niezwykle potężne narzędzie, które może udaremnić wysiłki aktorów, którzy polegają na podszywaniu się w ramach swoich ataków.

Brak skupienia się na DMARC i bezpieczeństwie wysyłającej domeny/adresu wysyłającego nie dotyczy tylko nadawców politycznych. Wręcz przeciwnie, sektor prywatny nie przyjął aktywnie DMARC podczas egzekwowania — ogromna większość wysyłającego świata albo nie opublikowała rekordu DMARC, albo nie zrobiła tego podczas egzekwowania. Ten brak akceptacji dodatkowo ilustruje znaczenie platform, takich jak Twilio SendGrid, które intensywnie inwestują w naszą zgodność i pracę w zakresie przeciwdziałania nadużyciom, szczególnie w tak krytycznym okresie w Ameryce.

Podejście holistyczne

W związku z trwającymi wyborami 2020 i wiadomościami e-mail pod lupą ze względu na rolę, jaką odegrały w 2016 roku, krótkie spojrzenie wstecz na to, jak Twilio SendGrid zapobiega opuszczaniu naszego systemu przez obraźliwe wiadomości e-mail, wydaje się być w porządku.

W czwartym kwartale 2019 r. Twilio SendGrid utrzymywał 99,99% współczynnika ochrony skrzynki odbiorczej, jednocześnie ustanawiając nowe rekordy wolumenu w okresie świątecznym. Wskaźnik ochrony skrzynki odbiorczej jest miarą wiadomości e-mail niepochodzących z ataków typu „phishing” przetwarzanych przez Twilio SendGrid co kwartał.

Skalowe platformy samoobsługowe SAAS, niezależnie od ich funkcji lub rynku, stoją przed perspektywą uzbrojenia przez złośliwe podmioty. Im większa skala, tym trudniejsze staje się zidentyfikowanie i powstrzymanie złych podmiotów korzystających z narzędzi, na których polegają legalni użytkownicy w ramach swojej działalności. Nie możemy wystarczająco podkreślić, jak ważne jest rozwiązywanie problemów związanych ze zgodnością za pomocą skalowalnych rozwiązań, które są w stanie dostosowywać się z szybkością stale zmieniających się zagrożeń. Drugim, po faktycznym powstrzymaniu zagrożeń, jest mierzenie i porównywanie skuteczności tych rozwiązań w nadziei na ich nieustanną poprawę oraz tworzenie przejrzystości i świadomości na rynku.

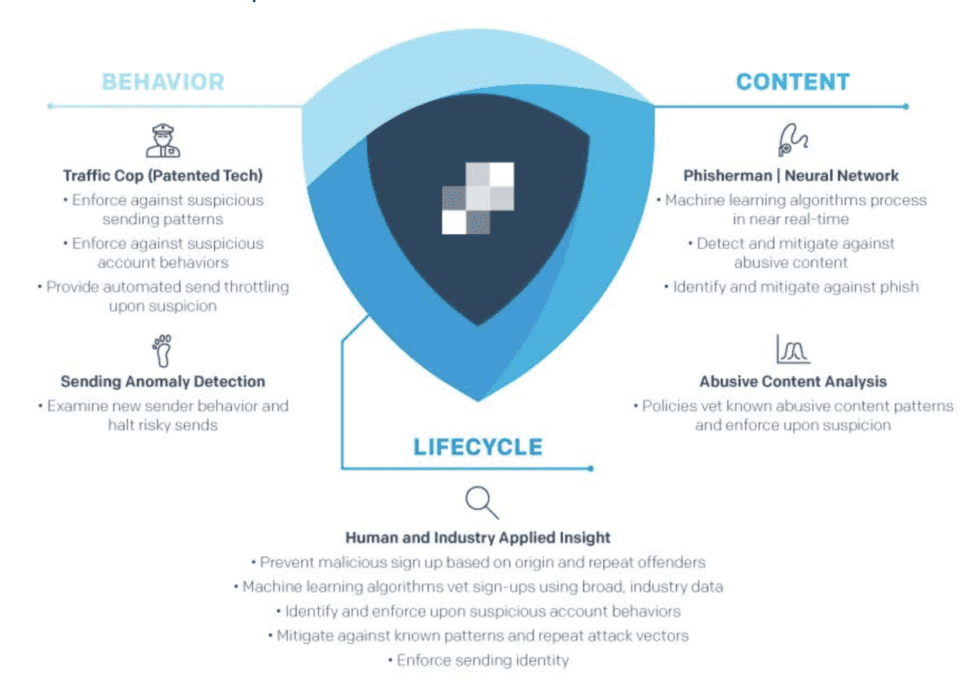

Patrzymy na ruch i nadawców z 360 stopni, aby zrozumieć, jak rejestrują się i zachowują nowe konta. W razie potrzeby stosujemy limity przepustowości i szybkości do czasu, gdy nasze systemy uznają, że wzorce wysyłania są zgodne z prawem.

Procesy uczenia maszynowego (ML) skanują zawartość w czasie zbliżonym do rzeczywistego w poszukiwaniu wektorów nadużyć wskazujących na phishing. Pamiętajmy, że spam jest subiektywny: spam jednej osoby jest szynką innej osoby. Jednak phishing jest obiektywnie straszliwy i nie ma żadnego interesu na naszej platformie, dlatego aktywnie szkolimy nasze algorytmy, aby go wykryć i zapobiec jego wysłaniu.

Wsparte ramami behawioralnymi i specjalnie skonstruowaną maszyną do uczenia się są ludzie zdolni do przeglądania wyników maszyn, badania wzorców, obserwowania wielokrotnych przestępców, wprowadzania nowych tarć tam, gdzie to konieczne, i wdrażania środków zaradczych, ponieważ spójrzmy prawdzie w oczy: źli aktorzy rozwijają swoje wektory ataku z przerażającą szybkością . Nie tylko rozwijają swoje ataki i spędzają czas na ostrożnym sondowaniu platform pod kątem luk w ich zabezpieczeniach, ale często zmieniają platformy lub stosują taktyki dystrybucji, aby wykorzystać jak najwięcej platform, aby utrudnić zlokalizowanie źródła ataku.

Poza obywatelami

Ponieważ podmioty zagraniczne podwajają e-maile phishingowe jako sposób na ingerencję w nasz obecny system wyborczy, niezwykle ważne jest utrzymanie przepływu poczty wolnej od phishingu, aby uniemożliwić złym aktorom wykorzystywanie „hałasu wyborczego” do zasypywania niewinnych ludzi społecznie ataki inżynieryjne. Tylko w ten sposób możemy bezpiecznie skalować nasz biznes i chronić naszych klientów. W ten sposób nasze skupienie się na zgodności jest nie tylko zapobieganiem najgorszym skłonnościom złych aktorów, ale częścią planu ciągłości biznesowej, który zapewnia, że komunikacja biznesowa naszych klientów będzie nieskrępowana próbami złych podmiotów nadużywania ich marek i naszych klientów klienci.

Co możesz zrobić, aby coś zmienić

Droga do ochrony klientów naszych klientów przed phishingiem jest jasna: w miarę skalowania naszej platformy musimy zawsze priorytetowo traktować zgodność z przepisami. Podobnie musimy popierać i zapewnić naszym klientom narzędzia ułatwiające publikowanie DMARC podczas egzekwowania, ponieważ jest to niezwykle potężny pancerz, który ochroni ich markę i klientów przed podszywaniem się i złośliwymi atakami. I musimy kontynuować współpracę z organizacjami, takimi jak Messaging Malware Mobile Anti-Abuse Working Group (M3AAWG) i innymi podobnie myślącymi organizacjami, które skupiają publiczne, prywatne organy ścigania przy jednym stole, aby walczyć ze wspólnym wrogiem. Są jednak pewne rzeczy, które możesz zrobić, aby nie paść ofiarą ataku phishingowego, w tym:

- Wdróż platformę Sender Policy Framework (SPF) w swoich domenach wysyłających, aby powiązać dozwolone adresy IP z określoną domeną wysyłającą wiadomości wychodzące.

- Skonfiguruj i opublikuj rekord DKIM (Domain Keys Identified Mail) dla domen wysyłających, aby zapewnić integralność poczty e-mail, wykorzystując pary kluczy publiczny/prywatny.

- Upewnij się, że Twoje serwery poczty e-mail korzystają z STARTTLS, aby mieć pewność, że wiadomości w locie są szyfrowane.

- Dopasuj swoje rekordy uwierzytelniania poczty e-mail, aby zapewnić ciągłość w sposobie wysyłania e-maili

- Ogranicz liczbę osób, które mogą wysyłać wiadomości e-mail w Twoim imieniu — rozrost wiadomości jest powszechny w dużych organizacjach, które mają wiele działów, które w jednym przypadku wykorzystują pocztę e-mail do celów marketingowych, w innym do celów transakcyjnych.

- Podczas wymuszania opublikuj rekord DMARC (Domain-based Messaging Authentication Reporting and Conformance), który poinstruuje domeny odbierające, aby odrzucały wiadomości, które nie przejdą sprawdzenia SPF lub DKIM, albo obu.

- Używaj uwierzytelniania wieloskładnikowego na wszystkich swoich kontach internetowych (jeśli są dostępne), a zwłaszcza na kontach e-mail, zarówno osobistych, jak i biznesowych. Udowodniono, że uwierzytelnianie wieloskładnikowe jest skuteczne w 99,9% w powstrzymywaniu przejęć kont. Wracając do rady Davida Ingrama, łamanie systemów jest trudne, a łamanie ludzi nie, dlatego wymaganie wielu form uwierzytelniania w celu uzyskania dostępu do systemów jest jak tworzenie kopii zapasowej własnej ciekawości i upewnianie się, że nie przebije się.

- Jeśli brzmi to zbyt dobrze, aby mogło być prawdziwe, lub jest nieco nie do przyjęcia, nie bój się potwierdzać za pomocą innych kanałów. Zgadza się, jeśli otrzymasz wiadomość e-mail, która brzmi choć trochę podejrzanie od kogoś, kogo znasz, lub prosi cię o zrobienie czegoś, co mrowi twój zmysł, nie wahaj się podnieść telefonu. Konto nadawcy może zostać naruszone, dlatego użycie alternatywnej metody skontaktowania się z nim jest sposobem na upewnienie się, że potwierdzenie pochodzi od faktycznego właściciela konta, a nie od złego aktora, który się w nim czai.