Co to jest DMARC? Zrozumienie rekordów DMARC

Opublikowany: 2020-03-05Domain-based Message Authentication, Reporting & Conformance lub DMARC to protokół, który wykorzystuje Sender Policy Framework ( SPF) i DomainKeys Identified Mail ( DKIM) w celu określenia autentyczności wiadomości e-mail.

Rekordy DMARC ułatwiają dostawcom usług internetowych (ISP) zapobieganie złośliwym praktykom e-mail, takim jak podszywanie się pod domeny w celu wyłudzenia informacji osobistych odbiorców.

Zasadniczo pozwala nadawcom wiadomości e-mail na określenie, jak obsługiwać wiadomości e-mail, które nie zostały uwierzytelnione za pomocą SPF lub DKIM. Nadawcy mogą zdecydować się na wysyłanie tych wiadomości e-mail do folderu śmieci lub zablokowanie ich wszystkich razem. W ten sposób dostawcy usług internetowych mogą lepiej identyfikować spamerów i zapobiegać przedostawaniu się złośliwych wiadomości e-mail do skrzynek odbiorczych klientów, jednocześnie minimalizując liczbę fałszywych alarmów i zapewniając lepsze raporty dotyczące uwierzytelniania, co zapewnia większą przejrzystość na rynku.

Twój rekord DMARC jest publikowany razem z Twoimi rekordami DNS i obejmuje między innymi:

- SPF

- Nagranie

- CNAME

- (DKIM)

Należy zauważyć, że nie wszystkie serwery odbierające przeprowadzą kontrolę DMARC przed zaakceptowaniem wiadomości, ale wszyscy główni dostawcy usług internetowych to robią, a liczba implementacji rośnie.

Jakie są zalety DMARC?

Istnieje kilka kluczowych powodów, dla których warto wdrożyć DMARC:

- Reputacja: Opublikowanie rekordu DMARC chroni Twoją markę, uniemożliwiając nieuwierzytelnionym stronom wysyłanie poczty z Twojej domeny. W niektórych przypadkach samo opublikowanie rekordu DMARC może spowodować wzrost pozytywnej reputacji.

- Widoczność: raporty DMARC zwiększają widoczność Twojego programu pocztowego, informując Cię, kto wysyła wiadomości e-mail z Twojej domeny.

- Bezpieczeństwo: DMARC pomaga społeczności e-mailowej ustanowić spójne zasady postępowania z wiadomościami, które nie zostały uwierzytelnione. Dzięki temu ekosystem poczty e-mail jako całość staje się bezpieczniejszy i bardziej godny zaufania.

Jak wygląda zapis DMARC?

Możesz zobaczyć, jak wygląda rekord DMARC, wpisując <dig txt_dmarc.sendgrid.net > w swoim terminalu . Możesz również przejść do https://www.valimail.com/ , aby wyświetlić rekord DMARC dla dowolnej domeny, jeśli mają jedną opublikowaną.

Oto przykład rekordu DMARC - jest to rekord DMARC SendGrid:

v=DMARC1\;p=brak\;rua=mailto:[email protected]\;ruf=mailto:[email protected]\;rf=afrf\;pct=100

Rozbijmy to

„v=DMARC1”

Wersja — jest to identyfikator, którego serwer odbierający szuka, gdy skanuje rekord DNS domeny, z której odebrał wiadomość. Jeśli domena nie ma rekordu txt, który zaczyna się od v=DMARC1, serwer odbierający nie przeprowadzi sprawdzania DMARC.

„p=brak”

Zasady — zasady wybrane w rekordzie DMARC poinformują uczestniczący serwer e-mail adresata, co zrobić z pocztą, która nie przechodzi przez SPF i DKIM, ale twierdzi, że pochodzi z Twojej domeny. W takim przypadku zasada jest ustawiona na „brak”. Można ustawić 3 rodzaje zasad:

- p = brak — powiedz odbiorcy, aby nie wykonywał żadnych działań wobec niekwalifikowanej poczty, ale nadal wysyłał raporty e-mail na adres mailto: w rekordzie DMARC za wszelkie naruszenia.

- p=kwarantanna — powiedz odbiorcy, aby poddał niekwalifikowaną pocztę kwarantannie, co zwykle oznacza „wyślij ją bezpośrednio do folderu spamu”.

- p=reject — powiedz odbiorcy, aby całkowicie odrzucił niekwalifikowaną pocztę dla domeny. Po włączeniu tej opcji tylko poczta zweryfikowana jako w 100% podpisana przez Twoją domenę będzie miała szansę trafić do skrzynki odbiorczej. Każda poczta, która nie przejdzie, jest odrzucana — nie jest odsyłana — więc nie ma możliwości wyłapania fałszywych alarmów.

“rua= mailto:[email protected] ”

Ta część informuje serwer odbierający, gdzie wysłać zbiorcze raporty o awariach DMARC. Raporty zbiorcze są codziennie wysyłane do administratora domeny, do której należy rekord DMARC. Zawierają informacje wysokiego poziomu o awariach DMARC, ale nie zawierają szczegółowych informacji o każdym incydencie. Może to być dowolny wybrany przez Ciebie adres e-mail.

„ruf=mailto:[email protected]”

Ta część informuje serwer odbierający, gdzie wysyłać raporty sądowe o awariach DMARC. Te raporty śledcze są wysyłane w czasie rzeczywistym do administratora domeny, do której należy rekord DMARC, i zawierają szczegółowe informacje o każdej awarii. Ten adres e-mail musi pochodzić z domeny, dla której publikowany jest rekord DMARC.

„ rf = arf”

Format raportowania. Ta część informuje serwer odbierający, jakiego rodzaju raportowania chce ubezpieczający. W tym przypadku rf=afrf oznacza format zbiorczego raportowania awarii.

„szt=100”

Procent — ta część informuje serwer odbierający, jaka część jego poczty powinna podlegać specyfikacji zasad DMARC. Możesz wybrać dowolną liczbę od 1-100. W takim przypadku, jeśli p= zostało ustawione na odrzucanie, 100% wiadomości, które nie przejdą DMARC, zostaną odrzucone.

Istnieje wiele innych mechanizmów, które można uwzględnić w rekordzie DMARC. Kilka godnych uwagi to:

„sp=” Ta część informuje serwer odbierający, czy zastosować zasadę DMARC do poddomen.

„adkim=” Ustawia wyrównanie DKIM. Może być ustawiony na „s” dla ścisłego lub „r” dla zrelaksowanego. Ścisły oznacza, że część DKIM uwierzytelniania DMARC przejdzie tylko wtedy, gdy pole d= w sygnaturze DKIM DOKŁADNIE pasuje do domeny nadawcy. Jeśli jest ustawiony na zrelaksowany, wiadomości przejdą część DKIM uwierzytelniania DMARC, jeśli pole DKIM d= jest zgodne z domeną główną adresu nadawcy.

„ri=” Ustawia interwał, jak często chcesz otrzymywać zbiorcze raporty o awariach DMARC.

Jak zaimplementować DMARC z Twilio SendGrid?

Zanim przejdziesz przez pracę nad wdrożeniem DMARC, zauważ, że nie jest on dla wszystkich. Jeśli posiadasz małą domenę, prawdopodobnie poradzisz sobie bez niej. Jest to jednak sprytne posunięcie, jeśli kiedykolwiek miałeś problemy z phishingiem w przeszłości lub prowadzisz firmę zorientowaną na finanse, która przetwarza poufne informacje.

Inną rzeczą, o której należy pamiętać, jest to, że raporty zbiorcze i śledcze DMARC są zaprojektowane tak, aby były czytelne dla maszyn. Ludzie mogą mieć trudności z ich zrozumieniem, więc będziesz musiał również skorzystać z usługi monitorowania raportów DMARC, aby zebrać raporty i uzyskać dostęp do informacji. Twilio SendGrid współpracuje z ValiMail.

Po podjęciu decyzji o wdrożeniu i wybraniu odpowiednich usług, proces konfiguracji DMARC obejmuje 5 etapów:

1. Wdróż DKIM i SPF z uwierzytelnianiem nadawcy na swoim adresie IP Sendgrid

Zakończ proces uwierzytelniania nadawcy na swoim koncie. Dzięki temu wiadomości e-mail wysyłane za pośrednictwem konta Twilio SendGrid będą prawidłowo podpisywane przy użyciu DKIM i SPF dla Twojej unikalnej domeny.

Jeśli nie masz pewności, jak wykonać ten pierwszy krok, zapoznaj się z naszą dokumentacją tutaj, aby uzyskać pomoc.

2. Sprawdź poprawność podpisywania DKIM i SPF dla dozwolonej domeny

Wyślij do siebie kilka testowych wiadomości e-mail, aby potwierdzić, że wszystko działa poprawnie. Chcesz sprawdzić, czy podpisy DKIM i SPF w nagłówkach wiadomości e-mail są zgodne z domeną, której użyłeś do zezwolenia na Twoje konto SendGrid. Dopóki obaj przechodzą, jesteś w biznesie!

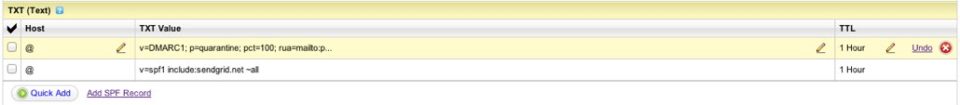

3. Opublikuj rekord DMARC u swojego rejestratora DNS, a następnie monitoruj wyniki

W swoim rejestratorze DNS musisz utworzyć rekord zasobu TXT, którego odbiorcy mogą użyć do określenia Twoich preferencji DMARC. Odbywa się to w rejestratorze DNS hosta domeny, czyli prawdopodobnie w tym samym miejscu, w którym utworzono rekordy DNS do uwierzytelniania nadawcy. Ten rekord jest tworzony na poziomie głównym domeny, a nie poddomeny.

Prosty rekord DMARC może wyglądać tak:

“v=DMARC1; p=quarantine; pct=100; rua=mailto:[email protected]”

„v=DMARC1; p=kwarantanna; proc=100; rua=mailto:[email protected]”*

- v=DMARC1;

Jest ustawiony na używanie DMARC w wersji 1, obecnie nie ma innych wersji. Więc zawsze ustawiaj 1. - p=kwarantanna;*

Ta zasada nakazuje odbiorcy, aby niekwalifikowana poczta została poddana kwarantannie, co zwykle oznacza „wyślij ją bezpośrednio do folderu spamu”. - proc=100;

Instruuje to odbiorcę, aby ocenił 100% wiadomości, które twierdzą, że pochodzą z domeny, może to być dowolna liczba z zakresu od 1 do 100. - rua=mailto:[email protected]

To mówi odbiorcom, aby wysyłali raporty zbiorcze na adres [email protected] . Ustaw to na adres e-mail, który kontrolujesz, który jest ściśle monitorowany.

*W tym przykładzie użyto zasady p=kwarantanny, ale zalecamy, aby zawsze zaczynać od zasady p=none.

4. Przeanalizuj otrzymane opinie i dostosuj strumienie poczty zgodnie z potrzebami

Jeśli niekwalifikowana wiadomość e-mail zostanie wysłana i odebrana przez odbiorców uczestniczących w DMARC, odbiorca wygeneruje raporty dla tych wiadomości i odeśle je z powrotem na adres mailto: określony w rekordzie DMARC.

W tych raportach znajdziesz informacje, które pomogą Ci dokładnie ocenić, jakie usługi mogą wysyłać pocztę w imieniu Twojej domeny.

Oto przykładowy raport z tylko 1 rekordem, pokazujący wyniki dla 2 przesyłek pocztowych. (Pamiętaj, że wymienione wyniki auth_results SPF i DKIM są nieprzetworzonymi wynikami, niezależnie od wyrównania s=. Nazwa pliku jest sformatowana w następujący sposób: nazwa_pliku = odbiorca „!” domena zasad „!” początek-znacznik czasowy „!” koniec-znacznik czasowy „. ” rozszerzenie (Przykład: receiver.org!sender.com!1335571200!1335657599.zip))

<metadane_raportu>

<nazwa_organizacji>odbiorca.com

<extra_contact_info>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<zakres_dat>

1335571200

1335657599

<policy_published> sender.com

r

r

Żaden

Żaden

100

<source_ip>72.150.241.94

2 <policy_evaluated> brak

ponieść porażkę

podawać

<header_from>nadawca.com

<auth_results>

sender.com

ponieść porażkę

<human_result>

sender.net

podawać

<human_result>

sender.com

podawać

*Uwaga: raporty zbiorcze są wysyłane jako załączniki .zip, więc upewnij się, że definiowany adres może akceptować załączniki w tym typie pliku.

5. Eskaluj tagi zasad DMARC, gdy się uczysz

Teraz, gdy już przetestowałeś i dostosowałeś swoje strumienie poczty, aby dokładnie określić, kto wysyła wiadomości e-mail w Twojej domenie, nadszedł czas, aby to poprawić.

Do tej pory zasada p=none powinna być używana tylko do otrzymywania raportów o wszelkich błędnych zachowaniach i powinnaś dobrze wiedzieć, skąd pochodzi e-mail. Następnym krokiem jest dostosowanie zasad dotyczących rekordu DMARC, aby zacząć kontrolować sposób, w jaki odbiorcy obsługują pocztę, która twierdzi, że pochodzi z Twojej domeny. Pamiętać:

- p = brak — otrzymujesz raporty o naruszeniach, ale odbiorcy nie podejmują żadnych działań w zakresie przetwarzania samych wiadomości.

- p=kwarantanna — niekwalifikowana poczta trafia bezpośrednio do spamu, ale można ją odzyskać. Jest to przydatne, gdy masz całkowitą pewność, że znasz wszystkie lokalizacje, z których nadchodzi poczta, ale chcesz „miękko przerywać” wszystkie niekwalifikowane wiadomości, dopóki nie będziesz mieć 100% pewności.

- p=reject — użyj tego, gdy masz absolutną pewność, że znasz każdy serwer i usługę, która wysyła wiadomości e-mail w Twojej domenie, i że podpisywanie jest na miejscu dla każdej z tych usług i chcesz, aby wszystko, co miało czelność twierdzić, że jest inaczej całkowicie odrzucone. Niekwalifikowana poczta jest całkowicie usuwana przez serwer pocztowy odbiorcy i nigdy więcej nie zostanie wyświetlona.

Dlaczego DMARC jest tak ważny

Rekordy DMARC to ważna ewolucja uwierzytelniania poczty e-mail. To kolejny świetny przykład współpracy nadawców wiadomości e-mail i dostawców usług internetowych w celu ochrony kanału e-mail. Aby dowiedzieć się więcej o DMARC, odwiedź witrynę organizacji pod adresem www.dmarc.org. Aby dowiedzieć się więcej o uwierzytelnianiu, przeczytaj ten wpis na blogu.

Dodatkowe zasoby

- FAQ DMARC.org

- Aktualizacja zasad Yahoo DMARC

- Najpierw Yahoo, a teraz AOL. Co musisz zmienić, aby być zgodnym z DMARC?