16 wskazówek dotyczących bezpieczeństwa WordPressa, które zapewnią bezpieczeństwo Twojej witryny (2023)

Opublikowany: 2023-10-27Czy potrzebujesz pełnej listy wskazówek dotyczących bezpieczeństwa WordPressa, które ochronią Twoją witrynę przed typowymi zagrożeniami, z których znany jest WordPress?

W tym poście znajdziesz kilkanaście podstawowych i zaawansowanych wskazówek dotyczących bezpieczeństwa, które możesz wdrożyć, aby chronić swoją witrynę przed lukami w zabezpieczeniach i atakami hakerskimi.

Oto wskazówki dotyczące bezpieczeństwa WordPress, które omówimy w tym poście:

- Wybierz wysokiej jakości hosta WordPress.

- Zarządzaj rdzeniem, motywami i wtyczkami WordPress.

- Zainstaluj wtyczkę zabezpieczającą WordPress.

- Zainstaluj wtyczkę zapasową.

- Ostrożnie wybieraj motywy i wtyczki innych firm.

- Dowiedz się o rolach użytkowników WordPress i ich uprawnieniach.

- Zaimplementuj protokoły ochrony na stronie logowania zaplecza swojej witryny.

- Używaj bezpiecznej nazwy użytkownika i haseł.

- Włącz certyfikat SSL dla swojej witryny.

- Wyłącz edycję plików.

- Wyłącz wykonywanie PHP.

- Zmień prefiks bazy danych WordPress.

- Zabezpiecz swój plik wp-config.php.

- Zmień nazwę strony logowania WordPress.

- Wyłącz przeglądanie katalogów.

- Wyloguj nieaktywnych użytkowników.

Podzieliliśmy je na dwie osobne listy: podstawowe wskazówki dotyczące bezpieczeństwa i zaawansowane wskazówki dotyczące bezpieczeństwa.

Zacznijmy od góry, od podstawowych wskazówek dotyczących bezpieczeństwa.

Podstawowe wskazówki dotyczące bezpieczeństwa WordPress dla wszystkich użytkowników

1. Wybierz wysokiej jakości hosta WordPress

Wszystko zaczyna się tutaj.

Jeśli nie wybierzesz wysokiej jakości hosta WordPress o renomowanej reputacji, Twoja witryna będzie narażona na ataki bez względu na poziom zabezpieczeń, jakie wdrożysz w WordPress.

Chociaż Twoja witryna składa się z kodu, kod ten znajduje się w plikach, które należy zainstalować na serwerze internetowym.

Wybierz przynajmniej hosta, który jest znany z utrzymywania szybkich i bezpiecznych serwerów, aktualizowania technologii serwerów i zapewniania dostępu do najnowszych wersji PHP.

Używamy Cloudways do hostowania Kreatora Blogowania. To szybkie i niedrogie rozwiązanie. Jego skalowalność jest również ważnym czynnikiem, ponieważ uzyskujemy duży ruch.

Oferują następujące funkcje bezpieczeństwa:

- Dodatek Cloudflare Enterprise implementujący ochronę DDoS i zaporę sieciową aplikacji internetowych (WAF).

- Zapory serwerowe.

- Bezpieczeństwo logowania.

- Bezpieczeństwo baz danych.

- Ochrona przed botami.

- Darmowe certyfikaty SSL.

- Zarządzanie rolami użytkowników.

- Bezpieczne zarządzanie systemem operacyjnym.

- Uwierzytelnianie dwuskładnikowe.

Jednakże, jeśli chodzi o bezpieczeństwo WordPressa, lepszym rozwiązaniem może być zarządzany host WordPress, zwłaszcza jeśli nie jesteś zaawansowanym użytkownikiem WordPressa.

Zarządzany hosting WordPress

Zarządzany hosting WordPress to forma hostingu WordPress, w której Twój host zarządza wieloma aspektami utrzymania witryny WordPress.

Zwykle obejmuje to aspekty bezpieczeństwa WordPress.

Oto przykład wykorzystania naszego najczęściej polecanego zarządzanego hosta WordPress WPX Hosting. Ten dostawca usług hostingowych oferuje następujące funkcje bezpieczeństwa:

- Usuwanie złośliwego oprogramowania uwzględnione we wszystkich planach.

- Naprawy witryny, jeśli witryna przejdzie w tryb offline.

- Ochrona DDoS.

- Automatyczne kopie zapasowe z możliwością przechowywania kopii zapasowych do 28 dni.

- Zastrzeżony CDN z 35 lokalizacjami brzegowymi.

- Darmowe certyfikaty SSL.

- Obszar przejściowy do testowania aktualizacji przed ich opublikowaniem.

- Uwierzytelnianie dwuskładnikowe.

- Zaawansowane zabezpieczenia konta, które pozwalają ograniczyć dostęp do konta WPX Hosting na poziomie sprzętowym.

2. Prawidłowo zarządzaj rdzeniem, motywami i wtyczkami WordPress

Jak powiedzieliśmy, Twoja witryna WordPress składa się z plików i kodu. Obejmuje to motywy i wtyczki WordPress, a także sam WordPress, znany jako „rdzeń WordPress”.

Podobnie jak aplikacje komputerowe i telefoniczne, których używasz, pliki WordPress są regularnie aktualizowane w celu wdrożenia nowych funkcji i poprawek bezpieczeństwa.

Dlatego tak ważne jest, aby aktualizować sam WordPress oraz motywy i wtyczki tak często, jak to możliwe. Niezastosowanie się do tego może spowodować, że Twoja witryna będzie narażona na niszczycielskie luki w zabezpieczeniach.

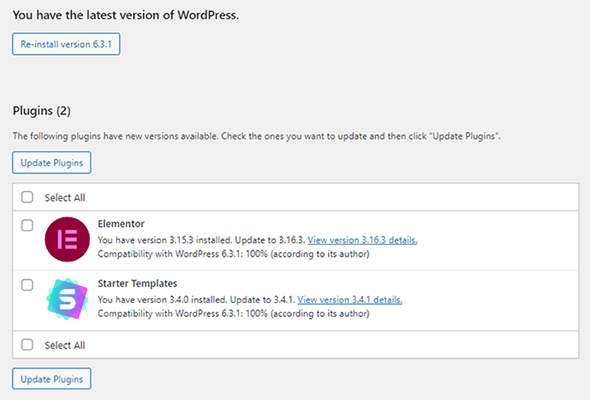

Zawsze powinieneś próbować używać najnowszej wersji WordPressa na swojej stronie.

Na szczęście WordPress już automatycznie wdraża awaryjne aktualizacje zabezpieczeń i możesz także skonfigurować automatyczne aktualizacje WordPress na całym świecie.

Jednak najlepiej jest wykonać większość aktualizacji WordPressa ręcznie za pośrednictwem obszaru tymczasowego (takiego jak ten, który pozwala WPX Hosting utworzyć), abyś mógł przetestować zmiany, jakie te aktualizacje wprowadzają w Twojej witrynie w kontrolowanym środowisku, zanim przekażesz je do działającej wersji produkcyjnej Twoja strona.

Podsumowując, co tydzień poświęć trochę czasu na sprawdzenie, przetestowanie i zastosowanie aktualizacji WordPress w swojej witrynie, aby zapewnić jej jak największe bezpieczeństwo.

Pamiętaj także o usunięciu motywów i wtyczek, których już nie używasz.

Włączanie automatycznych aktualizacji motywów i wtyczek

Możesz włączyć automatyczne aktualizacje WordPress dla motywów i wtyczek bez wtyczki w WordPress.

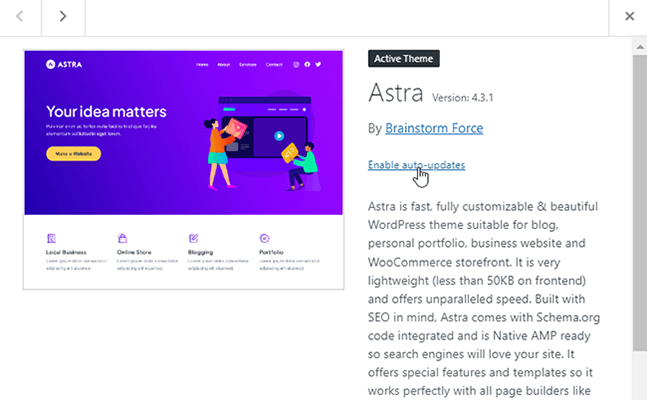

W przypadku motywów przejdź do Wyglądy → Motywy, kliknij motyw i kliknij przycisk Włącz automatyczne aktualizacje.

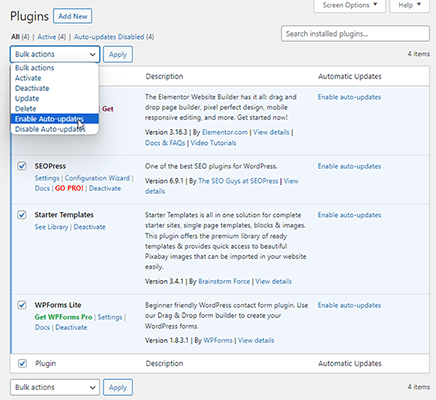

Włączenie automatycznych aktualizacji wtyczek działa w ten sam sposób.

Przejdź do Wtyczki → Zainstalowane wtyczki i kliknij przycisk Włącz automatyczne aktualizacje dla dowolnej wtyczki, dla której chcesz włączyć automatyczne aktualizacje.

Możesz nawet użyć opcji zbiorczej, aby włączyć automatyczne aktualizacje wszystkich wtyczek za jednym razem.

3. Zainstaluj dedykowaną wtyczkę zabezpieczającą WordPress

Jeśli nie hostujesz swojej witryny WordPress na zarządzanym hoście WordPress, najlepszym rozwiązaniem będzie użycie dedykowanej wtyczki zabezpieczającej WordPress.

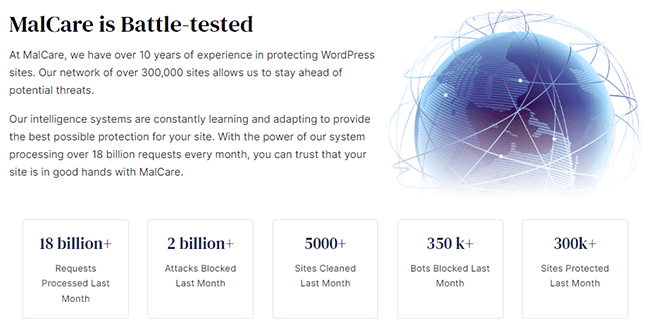

Polecamy wtyczki zabezpieczające WordPress MalCare lub Sucuri.

MalCare implementuje następujące funkcje w Twojej witrynie WordPress:

- Skaner złośliwego oprogramowania.

- Usuwanie złośliwego oprogramowania.

- Zapora sieciowa zbudowana specjalnie dla WordPress.

- Ochrona logowania.

- Monitorowanie czasu pracy.

- Przyrostowe kopie zapasowe i przywracanie witryny jednym kliknięciem.

- Ochrona przed botami.

- Skaner podatności.

- Dziennik aktywności umożliwiający identyfikację podejrzanych zachowań.

- Powiadomienia e-mail o złośliwym oprogramowaniu i lukach w zabezpieczeniach.

Sucuri oferuje również wiele tych funkcji, ale jest przede wszystkim znane z funkcji skanowania i usuwania złośliwego oprogramowania, a także możliwości wdrożenia zapory ogniowej w celu ochrony witryny WordPress.

MalCare jest tańszy niż Sucuri i obejmuje nawet ograniczony bezpłatny plan.

4. Zainstaluj wtyczkę wsteczną WordPress

Kopie zapasowe to jeden z najlepszych sposobów zabezpieczenia witryny na wypadek, gdyby zawiodły inne aspekty bezpieczeństwa.

Jeśli Twoja witryna zostanie zhakowana, ulegnie uszkodzeniu lub aktualizacja zepsuje kilka rzeczy, możesz użyć kopii zapasowej, aby przywrócić ją do czasu, w którym działała normalnie.

Jeśli Twój host nie oferuje kopii zapasowych i nie otrzymujesz tej funkcji poprzez wtyczkę bezpieczeństwa, zdecydowanie powinieneś użyć dedykowanej wtyczki do tworzenia kopii zapasowych.

Polecamy WP STAGING.

Specjalizuje się w przemieszczaniu witryn, jak sama nazwa wskazuje, ale oferuje także funkcje tworzenia kopii zapasowych, migracji i klonowania.

Ta wtyczka oferuje automatyczne kopie zapasowe i umożliwia przechowywanie ich poza firmą na Dysku Google lub Amazon S3.

Jeśli chcesz przyrostowych kopii zapasowych i wielu takich samych funkcji, jakie oferuje WP STAGING, wypróbuj BlogVault.

Obydwa rozwiązania umożliwiają przywrócenie witryny z kopii zapasowej.

Uwaga: chociaż wybór wysokiej jakości hosta WordPress oznacza, że prawdopodobnie nie będziesz korzystał z kopii zapasowych innych firm, nadal zalecamy użycie jednego z powyższych rozwiązań jako środek ostrożności.

5. Uważaj na motywy i wtyczki WordPress innych firm

Kiedy słyszysz o włamaniach do witryn WordPress, dzieje się tak zwykle z jednego z dwóch powodów: nieaktualnych wersji rdzenia WordPress oraz motywów i wtyczek innych firm.

Dlatego tak ważne jest, aby być na bieżąco z aktualizacjami WordPress. Mimo to wszystkie aktualizacje na świecie nie są w stanie ochronić Twojej witryny przed złośliwym lub źle zakodowanym motywem lub wtyczką innej firmy.

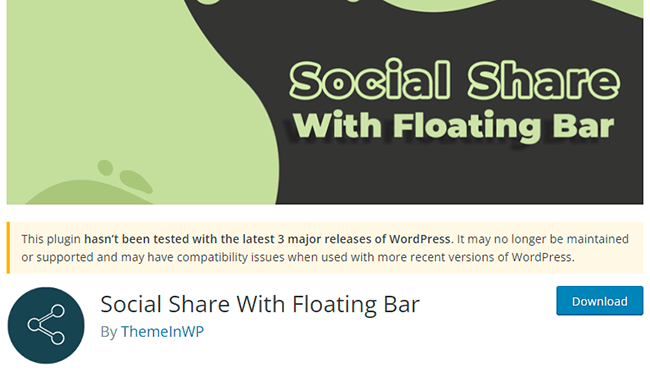

Zanim zdecydujesz się zainstalować motyw lub wtyczkę na swojej stronie, przeprowadź badania.

Na początek, kiedy ostatnio aktualizowano motyw lub wtyczkę? Jeśli motyw lub wtyczka nie była aktualizowana od ponad roku, nie jest to dobry znak.

Pamiętaj, aby przeczytać recenzje motywu lub wtyczki oraz wątki pomocy technicznej. Da to lepsze wskaźniki tego, jak dobrze obsługiwany jest motyw lub wtyczka.

Pamiętaj, aby sprawdzić także nazwę motywu lub wtyczki w wyszukiwarce w mediach społecznościowych, szczególnie na Twitterze, Reddicie i Facebooku.

W witrynach tych mogą znajdować się skargi, które nie zostały uwzględnione na oficjalnej stronie motywu lub wtyczki w witrynie WordPress.org.

6. Bądź świadomy ról użytkowników WordPress i ich uprawnień

Jako właściciele witryn WordPress ważne jest, aby znać różnice między rolami użytkowników WordPress i uprawnieniami, jakie każda z nich zapewnia.

Oto krótki przegląd uprawnień, do których ma dostęp każda rola:

- Administrator (administrator) – może uzyskać dostęp do wszystkich obszarów pulpitu nawigacyjnego WordPress i wprowadzać zmiany w dowolnej części witryny, a także dowolnego użytkownika w tej witrynie.

- Edytor – ma dostęp do postów i stron WordPress oraz ma możliwość dodawania, publikowania, usuwania i edytowania tych treści, nawet jeśli sam ich nie utworzył.

- Autor – ma możliwość dodawania, edytowania i publikowania własnych postów.

- Współtwórca – ma możliwość dodawania i edytowania własnych postów.

- Abonent – może edytować swój profil użytkownika i zostawiać komentarze za pomocą natywnego systemu komentarzy WordPress.

Jeśli więc zatrudnisz redaktora do swojego bloga, powinieneś przypisać mu rolę redaktora, a nie rolę administratora.

W ten sposób mogą obsługiwać zawartość Twojej witryny, ale nie mogą wprowadzać zmian w motywie, wtyczkach i ustawieniach WordPress.

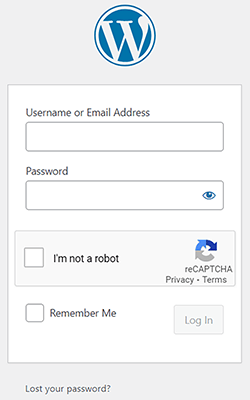

7. Chroń stronę logowania WordPress

Strona logowania WordPress to strona, której używasz do logowania się do pulpitu nawigacyjnego WordPress.

Zwykle możesz uzyskać do niego dostęp, przechodząc na stronę twojadomena.com/wp-login.php.

Istnieje wiele różnych technik, których możemy użyć do zabezpieczenia strony logowania WordPress.

W tej sekcji wspomnimy o dwóch, ale w zaawansowanej części tego artykułu znajdują się dodatkowe techniki.

Pierwszą techniką, o której wspomnimy, jest po prostu dodanie formularza CAPTCHA do strony logowania w witrynie.

Jeśli zdecydujesz się użyć wtyczki zabezpieczającej MalCare, o której wspominaliśmy wcześniej, nie będziesz potrzebować osobnej wtyczki, aby dodać tę funkcjonalność do swojej witryny.

Ta wtyczka pozwala ograniczyć próby logowania, automatycznie wyświetlając CAPTCHA, aby odwiedzający mogli rozwiązać problem, jeśli nie uda im się zalogować po trzech próbach.

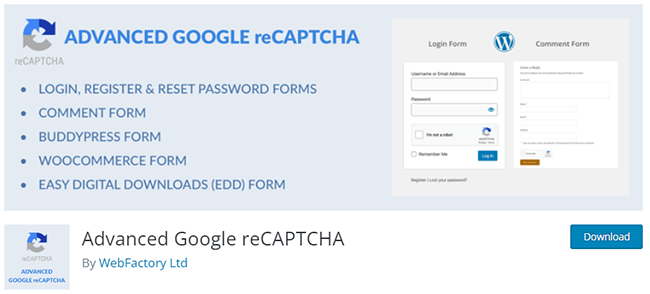

Jeśli nie używasz MalCare, użyj zamiast tego wtyczki takiej jak Advanced Google reCAPTCHA.

To naprawdę prosta wtyczka, która pozwala dodać formularz CAPTCHA do formularza logowania, formularza rejestracyjnego i innych.

Po aktywowaniu tej wtyczki Ty i każda osoba, która trafi na Twoją stronę logowania, będziecie musieli wypełnić formularz CAPTCHA, aby się zalogować.

Poza tym innym prostym sposobem ochrony strony logowania WordPress jest włączenie uwierzytelniania dwuskładnikowego.

Użyj wtyczki takiej jak Uwierzytelnianie dwuskładnikowe (od twórców UpdraftPlus), aby dodać uwierzytelnianie dwuskładnikowe do swojej strony logowania. Wtyczka integruje się z Google Authenticatorem.

8. Używaj bezpiecznych danych logowania

Formularze CAPTCHA i techniki uwierzytelniania dwuskładnikowego utrudniają atakującym dostanie się do Twojej witryny, ale nie są niemożliwe.

Dlatego ważne jest używanie bezpiecznych danych logowania. Dodaje dodatkową warstwę bezpieczeństwa do Twojej witryny.

Po pierwsze, nigdy nie powinieneś używać słowa „admin” jako nazwy użytkownika ani własnego imienia.

Zamiast tego połącz fragmenty swojego imienia. Na przykład, jeśli masz na imię David Smith i urodziłeś się 10 października 1980 r., jako nazwy użytkownika użyj „dasm1080” lub czegoś podobnego.

W ten sposób, jeśli osoba atakująca będzie próbowała dostać się do Twojej witryny, będzie musiała najpierw poznać Twoją nazwę użytkownika.

To trochę zaawansowana wskazówka, ale w rzeczywistości możesz ukryć nazwy użytkowników WordPress i utrudnić ich znalezienie atakującym. Jest to dobre rozwiązanie, ponieważ czasami nazwy użytkowników można znaleźć w kodzie źródłowym strony.

Ponadto adresy URL generowane przez WordPress dla stron archiwum autorów zazwyczaj zawierają nazwę użytkownika każdego autora.

Aby temu zaradzić, przejdź do profilu użytkownika tego autora w WordPress i wypełnij pola Pierwsze, Ostatnie, Pseudonim i Nazwa wyświetlana jako czymś innym niż nazwa użytkownika.

Aby pójść o krok dalej i tu właśnie pojawia się zaawansowana wskazówka, uzyskaj dostęp do bazy danych swojej witryny poprzez phpMyAdmin i znajdź tabelę wp_users. Bit „wp” może wyglądać nieco inaczej, jeśli ty lub twój host zmieniliście prefiks bazy danych, ale nadal będzie miał dołączoną część „_users”.

To, co chcesz zrobić, to edytować wpis w bazie danych każdego użytkownika i zmienić wartość „user_nicename” na inną niż ustawiona nazwa użytkownika.

Nazwa użytkownika będzie w porządku. Pamiętaj tylko o wypełnieniu spacji myślnikami, np. „David-Smith”.

W przypadku haseł użyj generatora haseł, aby utworzyć bezpieczne hasło i rozważ przechowywanie go w menedżerze haseł, aby zapewnić łatwy dostęp.

9. Skonfiguruj SSL dla swojej witryny

SSL, czyli Secure Sockets Layer, to protokół bezpieczeństwa, który szyfruje dane przesyłane między dwiema sieciami.

Zwykle służy to do szyfrowania informacji o płatnościach i wrażliwych danych klientów.

Istnieją dwa sposoby sprawdzenia, czy witryna jest zaszyfrowana certyfikatem SSL: kłódka widoczna w pasku adresu oraz użycie w witrynie „https” zamiast „http”.

Ponieważ protokół SSL jest lekkim czynnikiem rankingowym Google, zachęca się wszystkie witryny do skonfigurowania protokołu SSL, nawet jeśli nigdy nie planują akceptować płatności.

Na szczęście większość hostów oferuje obecnie bezpłatne certyfikaty SSL za pośrednictwem Let's Encrypt, więc teraz konfiguracja wszystkiego jest łatwiejsza i tańsza niż kiedykolwiek.

Przejrzyj bazę wiedzy swojego hosta, aby dowiedzieć się, jak to zrobić, ponieważ każdy host radzi sobie z tym inaczej.

Wskazówki dotyczące bezpieczeństwa WordPressa dla zaawansowanych użytkowników

10. Wyłącz edycję plików

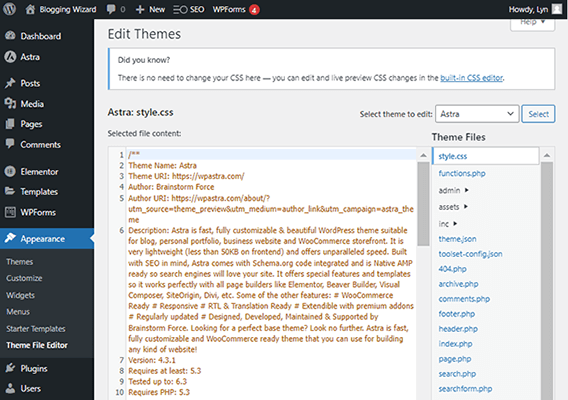

Panel WordPress lub administrator WordPress dla administratorów ma dwa edytory plików, które umożliwiają edycję plików motywów i wtyczek.

Znajdziesz je, przechodząc do Wygląd → Edytor plików motywów i wtyczki → Edytor plików wtyczek.

Wprowadzanie zmian w tych plikach może spowodować uszkodzenie witryny. Co gorsza, jeśli haker kiedykolwiek uzyska dostęp do jednego z Twoich kont administratora, będzie mógł użyć tych edytorów do wstrzyknięcia złośliwego kodu do Twojej witryny.

Dlatego zaleca się, aby właściciele witryn WordPress całkowicie wyłączyli edycję plików.

Wszystko, co musisz zrobić, to dodać następujący kod do pliku wp-config.php:

zdefiniuj('DISALLOW_FILE_EDIT', prawda);Jeśli Twój host nie ma menedżera plików, będziesz musiał uzyskać dostęp do plików swojej witryny przez FTP, pobrać plik wp-config.php, edytować go za pomocą edytora tekstu, zapisać, a następnie przesłać ponownie do tego samego lokalizacja w systemie plików instalacji WordPress.

Pamiętaj tylko o nadpisaniu oryginału.

Pamiętaj także o utworzeniu kopii zapasowej witryny przed wprowadzeniem zmian w systemie plików. Dobrym pomysłem może być także pobranie kopii pliku wp-config.php przed zastosowaniem w nim zmian.

11. Wyłącz wykonywanie PHP

Hakerzy często tworzą backdoory w systemie plików Twojej witryny, wykonując w nim pliki PHP.

Możesz zablokować tego rodzaju ataki, wyłączając wykonywanie plików PHP w folderach, które na początku nie powinny zawierać żadnych plików PHP, takich jak folder Przesłane, w którym przechowywane są pliki multimedialne.

Blokowanie wykonywania PHP w folderach, które zawierają PHP, może w rzeczywistości uszkodzić twoją witrynę, dlatego często zaleca się wyłączenie wykonywania PHP tylko dla folderów, w których nigdy nie znaleziono PHP, tak dla bezpieczeństwa.

Jeśli używasz wtyczki zabezpieczającej MalCare, możesz wyłączyć wykonywanie PHP, wprowadzając dane uwierzytelniające FTP swojej witryny.

Jeśli nie, musisz to zrobić ręcznie, edytując system plików witryny.

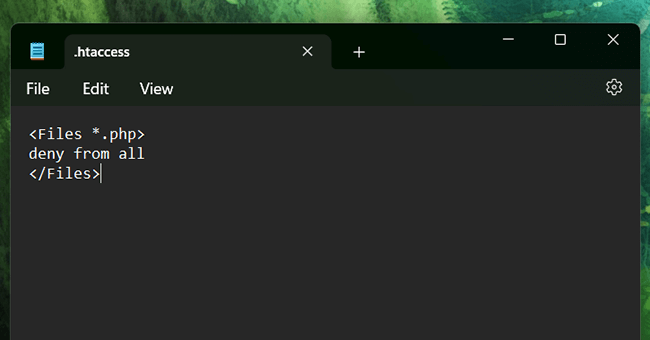

Zacznij od otwarcia edytora tekstu zwykłego na komputerze i dodania do niego następującego kodu:

<Pliki *.php> Odmowa od wszystkich </Pliki>

Następnie zapisz ten plik i nadaj mu nazwę „.htaccess”. Pamiętaj o dodaniu kropki „”. przed „htaccess”.

Teraz wszystko, co musisz zrobić, to uzyskać dostęp do systemu plików swojej witryny, przesłać nowy plik .htaccess do folderu Przesłane i zapisać zmiany.

12. Zmień prefiks bazy danych WordPress

Mówiliśmy to już wiele razy, ale Twoja witryna składa się z kodu przechowywanego w plikach.

Nie wspomnieliśmy o tym, że Twoja witryna składa się również z tabel bazy danych. Podobnie jak kod lub pliki, usunięcie lub wprowadzenie zmian w tych tabelach może wyrządzić wiele szkód w Twojej witrynie.

Niestety, jeśli haker zna prefiks Twojej bazy danych, może go użyć do zaatakowania Twojej witryny bez konieczności ręcznego uzyskiwania do niej dostępu.

Wszystkie witryny WordPress są domyślnie zaprojektowane tak, aby używać przedrostka „wp”, dlatego tak ważna jest jego zmiana, ponieważ hakerzy już znają ten przedrostek.

Na szczęście wielu hostów już automatycznie zmienia domyślny prefiks Twojej witryny, gdy tylko utworzysz za ich pomocą witrynę.

Dowiesz się, czy tak było, jeśli w tabelach bazy danych przed każdą wartością podkreślenia znajduje się coś innego niż „wp”, na przykład „fx87_user” zamiast zwykłego „wp_user”.

W rzeczywistości jest to całkiem proste, jeśli nie, pod warunkiem, że znasz dostęp do systemu plików swojej witryny.

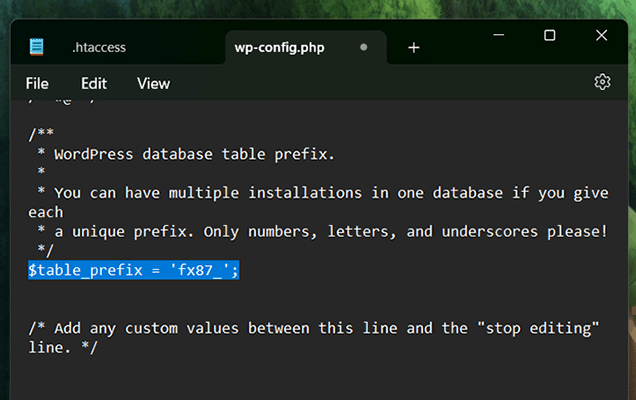

Ta wskazówka wymaga ponownego pliku wp-config.php. Tak jak poprzednio, dobrze jest zapisać swoją witrynę oraz kopię pliku wp-config.php przed wprowadzeniem w niej zmian.

Oto kroki zmiany prefiksu bazy danych WordPress:

- Pobierz plik wp-config.php swojej witryny.

- Otwórz plik w edytorze zwykłego tekstu.

- Znajdź linię z napisem „$table_prefix”. Jeśli cała linia zawiera treść „$table_prefix = 'wp_'; musisz to zmienić.

- Zmień przedrostek „wp” na dwie do pięciu liter i cyfr, które atakującemu będą trudne do odgadnięcia.

- Upewnij się, że nowy prefiks nadal zawiera cudzysłowy i średnik. Przykład: $table_prefix = „fx87_”;

- Zapisz plik wp-config.php i prześlij go do tej samej lokalizacji w systemie plików swojej witryny.

- Po wyświetleniu monitu zastąp oryginalny plik wp-config.php.

13. Zabezpiecz swój plik wp-config.php, przenosząc go

Niektóre strategie ataku polegają na wstrzyknięciu kodu do pliku wp-config.php, co wymaga najpierw jego pobrania przez atakującego.

Możesz znacznie utrudnić hakerom znalezienie pliku wp-config.php, przenosząc go.

WordPress umożliwia przeniesienie pliku wp-config.php o jeden katalog w górę bez konieczności wykonywania jakichkolwiek innych czynności. Stamtąd Twoja witryna nadal będzie mogła uzyskać do niej dostęp.

Ponieważ jednak jeden katalog wyżej może nadal być folderem publicznym, lepiej przenieść go nieco dalej.

Nie jest trudno zastosować się do tej wskazówki, ale zmiany wprowadzane w witrynie są dość zaawansowane, zwłaszcza jeśli coś pójdzie nie tak, więc kontynuuj tylko wtedy, gdy wiesz, co robisz.

Oto kroki przenoszenia pliku wp-config.php:

- Utwórz kopię pliku wp-config.php i zapisz go na swoim komputerze.

- Uzyskaj dostęp do systemu plików swojej witryny i znajdź folder zawierający folder public_html.

- Utwórz nowy folder w tym katalogu i nazwij go tak, aby nie identyfikował go jako folderu zawierającego plik wp-config.php. Coś w rodzaju „bw-assets” sprawdziłoby się. Uwaga: nie używaj bw-assets na własnej stronie. Użyj czegoś oryginalnego, co wymyśliłeś, aby było bezpieczniejsze.

- Ustaw poziom uprawnień nowego folderu na 700.

- Skopiuj i wklej plik wp-config.php do nowo utworzonego folderu i zmień jego nazwę na taką, która nie identyfikuje go jako pliku wp-config.php. Ponownie, coś takiego jak „bw-asset.php” będzie działać dobrze.

- Zmień poziom uprawnień tego nowego pliku na 600.

Edytuj swój oryginalny plik wp-config.php, usuń znajdujący się w nim kod i zastąp go następującym:

<?php

include('/home/usr/bw-assets/bw-asset.php');

?>Ścieżka pliku między cudzysłowami powinna odpowiadać bezwzględnej ścieżce pliku w Twojej witrynie, łącznie z nazwą nowo utworzonego folderu i pliku.

Zapisz plik później.

14. Zmień nazwę strony logowania WordPress

Strona logowania WordPress znajduje się domyślnie pod adresem /wp-login.php i podobnymi ścieżkami URL. Jeśli więc chcesz zalogować się do swojej witryny WordPress, po prostu przejdź do twojadomena.com/wp-login.php lub twojadomena.com/wp-admin.

Hakerzy doskonale o tym wiedzą. Gdy uzyskają dostęp do formularza logowania w Twojej witrynie, mogą zainicjować ataki brute-force, próbując złamać Twoje zabezpieczenia.

Mamy nadzieję, że te zabezpieczenia obejmują ograniczenie prób logowania za pomocą wtyczki zabezpieczającej lub formularza CAPTCHA, ale możesz także całkowicie ukryć stronę logowania.

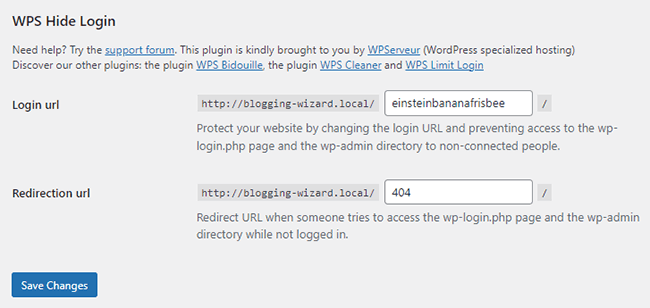

Aby zaimplementować tę funkcję, użyj wtyczki takiej jak WPS Hide Login.

Wtyczka dodaje proste ustawienie do strony ustawień ogólnych WordPress, ustawienie, które umożliwia zmianę adresu URL logowania poprzez wprowadzenie żądanego adresu URL w polu tekstowym.

Użyj czegoś bezpiecznego i rzadko spotykanego, aby hakerzy nie mogli tego łatwo odgadnąć. Może spróbuj użyć kombinacji słów, tak aby wydawało się to bezsensowne, na przykład „einsteinbananafrisbee”.

Po dokonaniu tej zmiany nie będziesz już mieć dostępu do swojej strony logowania z poziomu wp-login.php lub podobnych adresów URL. Będziesz mógł korzystać wyłącznie z adresu yourdomain.com/einsteinbananafrisbee, więc upewnij się, że jest to coś, co możesz zapamiętać.

15. Wyłącz przeglądanie katalogów

Przeglądanie katalogów to funkcja projektowania stron internetowych, która umożliwia użytkownikowi wprowadzenie katalogu jako adresu URL w pasku adresu i wyświetlenie zawartości tego katalogu.

Hakerzy wykorzystują to do przeglądania katalogu bez konieczności uzyskiwania dostępu do witryny w złośliwy sposób. Gdy to zrobią, mogą potencjalnie wskazać pliki i luki, które mogą wykorzystać.

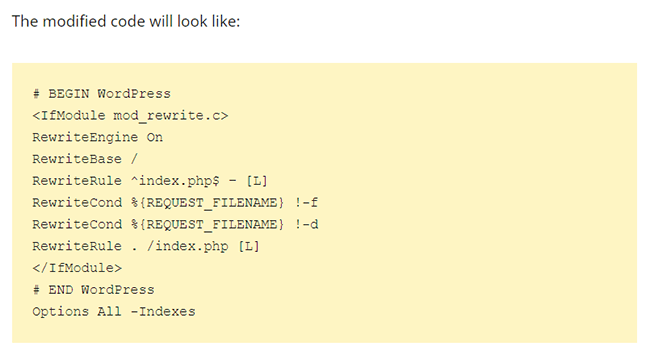

Najlepszym sposobem rozwiązania tego problemu jest całkowite wyłączenie przeglądania katalogów.

Zacznij od sprawdzenia, czy w Twojej witrynie włączone jest przeglądanie katalogów. Możesz to sprawdzić, przechodząc na stronę yourdomain.com/wp-includes. Jeśli zostanie wyświetlony błąd 403 Forbidden, przeglądanie katalogów jest już wyłączone i nie musisz się martwić.

Jeśli jednak zamiast tego zobaczysz listę plików, musisz samodzielnie wyłączyć przeglądanie katalogów.

Zacznij od uzyskania dostępu do systemu plików witryny i znalezienia pliku .htaccess.

Podobnie jak zrobiłeś to z plikiem wp-config.php, powinieneś wykonać kopię zapasową swojej witryny i utworzyć kopię pliku .htaccess przed wprowadzeniem w nim zmian.

Następnie pobierz go, otwórz w edytorze zwykłego tekstu i dodaj na końcu ten fragment kodu:

Opcje Wszystkie -Indeksy

Zapisz plik i prześlij go ponownie na swoją witrynę WordPress, pamiętając o zastąpieniu oryginału.

16. Wyloguj nieaktywnych użytkowników

Inni administratorzy, redaktorzy i autorzy mogą myśleć, że ich przestrzenie robocze są bezpieczne, ale ostrożności nigdy za wiele.

Jeśli administrator lub redaktor odejdzie od komputera, gdy jest zalogowany w Twojej witrynie, może potencjalnie narazić witrynę na luki w zabezpieczeniach, nie zdając sobie z tego sprawy, zwłaszcza jeśli znajduje się w miejscu publicznym i jego komputer zostanie skradziony.

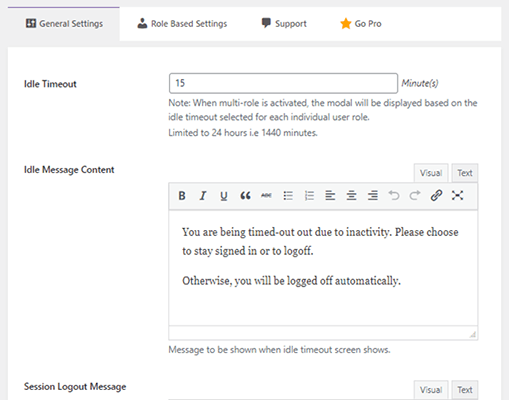

Aby temu zaradzić, warto wylogować nieaktywnych użytkowników. Wtyczka Inactive Logout oferuje jeden z najprostszych sposobów wykonania zadania.

Wtyczka umożliwia ustawienie automatycznego wylogowania na podstawie braku aktywności przez określony czas.

Możesz nawet skonfigurować komunikaty ostrzegawcze na wypadek, gdyby użytkownicy faktycznie byli przy swoich komputerach i po prostu nie wchodzili w interakcję z witryną.

Jest to dość prosta i nieskomplikowana wtyczka, która pozwala wdrożyć dodatkową warstwę zabezpieczeń witryny WordPress.

Ostatnie przemyślenia i co zrobić, jeśli Twoja witryna zostanie zhakowana

Jeśli Twoja witryna zostanie zhakowana, podczas próby wejścia w interakcję z nią możesz zobaczyć kilka z następujących znaków ostrzegawczych:

- Brak możliwości zalogowania się.

- Zmiany w interfejsie, których nie zrobiłeś.

- Wszystkie strony w Twojej witrynie przekierowują do zupełnie innej witryny.

Nie obejmuje to ostrzeżeń, które możesz otrzymać od swojego hosta lub wtyczki zabezpieczającej.

Niezależnie od tego, co dzieje się z Twoją witryną, już wiesz, że ma ona problemy. Oto, co zrobić, gdy tak się stanie.

Pierwszą rzeczą, którą powinieneś zrobić, to wprowadzić witrynę w tryb konserwacji za pomocą wtyczki trybu konserwacji.

Wtyczka „Już wkrótce” i „Tryb konserwacji” to dobrze znana wtyczka, która fantastycznie nadaje się do tego celu.

Zhakowana witryna naraża również użytkowników na ataki, więc im szybciej zablokujesz dostęp z zewnątrz do witryny, gdy jest ona zagrożona, tym lepiej.

Gdy Twoja witryna przejdzie w tryb offline, wykonaj następujące kroki, aby ją zabezpieczyć:

- Zmień hasła dla wszystkich użytkowników w Twojej witrynie, ale szczególnie dla kont administratorów.

- Wyświetl wszystkich użytkowników w swojej witrynie i usuń konta administracyjne, których nie rozpoznajesz.

- Zainstaluj aktualizacje WordPress na wypadek, gdybyś przegapił kluczową aktualizację zabezpieczeń motywu lub wtyczki innej firmy.

- Użyj wtyczki zabezpieczającej, aby wyszukać i usunąć złośliwe oprogramowanie. Jeśli korzystasz z hosta takiego jak WPX Hosting, usunie on za Ciebie złośliwe oprogramowanie. Jeśli masz zainstalowany program MalCare, wtyczka powinna móc go usunąć. W przeciwnym razie może być konieczne skorzystanie z usługi zewnętrznej, takiej jak Sucuri, która ręcznie ją usunie.

- Wygeneruj ponownie mapę witryny i ponownie prześlij witrynę do Google za pośrednictwem Google Search Console. Ma to miejsce w przypadku, gdy plik mapy witryny został uszkodzony.

- Zainstaluj ponownie czyste wersje rdzenia WordPress, a także motywy i wtyczki, które miałeś w swojej witrynie.

- Wyczyść bazę danych za pomocą wtyczki WordPress, takiej jak WP-Optimize.

- Wyłącz tryb konserwacji, gdy witryna będzie stabilna.

- Przeprowadź audyt bezpieczeństwa, aby zidentyfikować luki w zabezpieczeniach, które mogły doprowadzić do włamania.

Chociaż przywrócenie witryny z kopii zapasowej może wydawać się kuszące, nie wiesz, jak długo złośliwy kod był ukryty w Twojej witrynie.

Z tego powodu najlepiej nie uciekać się do tworzenia kopii zapasowych podczas czyszczenia zainfekowanej witryny.

Ujawnienie: nasze treści są obsługiwane przez czytelników. Jeśli klikniesz określone linki, możemy otrzymać prowizję. Ma to wpływ na koszty operacyjne Blogging Wizard. Twoje wsparcie jest bardzo mile widziane.