Tudo o que você precisa saber sobre o 3ve Botnet

Publicados: 2021-07-08Os anunciantes modernos têm que lidar com muito mais do que apenas converter clientes em potencial, já que o aumento de botnets e a fraude de cliques continuam afetando o sucesso das campanhas publicitárias.

Os botnets agora são responsáveis por uma grande quantidade desses cliques fraudulentos. E nos últimos anos, o botnet 3ve foi uma das operações de botnet mais sofisticadas já vistas.

Funcionou de 2013 a 2018 e infectou mais de 1,7 milhão de PCs em todo o mundo, causando estragos e custando milhões aos anunciantes.

Mas como isso se tornou um dilema global? Estamos aqui para detalhar sua ascensão e queda, além de destacar os problemas que os botnets criam, com dicas de como proteger o seu negócio.

Como a 3ve foi descoberta

Pronunciada como véspera, a botnet esteve em operação de 2013 a 2018, mas só foi descoberta em 2016 por HUMAN (ex-White Ops), especialista em segurança cibernética.

A empresa colaborou com o Google e o FBI para acabar com a rede de fraudes, com contribuições de organizações como Adobe, McAfee e Amazon.

A 3ve usou os pacotes de malware Boaxxe / Miuref e Kovter para infectar PCs com e-mails de spam e anexos de e-mail infectados.

Foi detectado pela primeira vez por HUMAN quando a rede Methbot estava sob investigação. Inicialmente, o 3ve parecia ser um bot farm padrão, sem nada de especial.

Mas em 2017 sua atividade cresceu e estava gerando bilhões de solicitações diárias de lance de anúncio. Isso era algo entre 3 e 12 bilhões todos os dias.

O malware descoberto usava antianálise forense, uma tática de evasão em que o malware realiza uma varredura nos processos, hardware, nome de usuário e endereço IP de um PC. Qualquer coisa que o torne identificável.

Depois de contornar esse problema, o Google e HUMAN descobriram gradualmente a escala total da operação 3ve. Como o Google explicou em seu white paper The Hunt for 3ve :

“Uma forma de desativar as operações de bot é colocar na lista negra todos os seus endereços IP conhecidos. No entanto, devido à agressividade da operação, bem como sua capacidade de adquirir rapidamente novos endereços IP, percebemos que uma lista negra interromperia apenas temporariamente a atividade do 3ve. Para retirá-lo permanentemente, precisávamos entender como o 3ve estava estruturado e organizado, tínhamos que garantir que os operadores pensassem que estavam passando despercebidos a fim de observá-los e aplicar nossos aprendizados em esforços de segurança futuros, e precisávamos expandir nosso esforço além do Google e [HUMAN]. ”

O Google começou a construir uma infraestrutura de parceiros para acabar com a 3ve. Mas, ao fazer isso, o gigante das buscas tinha que garantir que o botnet acreditasse que ainda não havia sido detectado.

O que se seguiu foi um empreendimento gigantesco envolvendo grandes organizações, todas trabalhando em conjunto para derrubar, sem dúvida, o botnet mais sofisticado da história.

A Operação 3ve

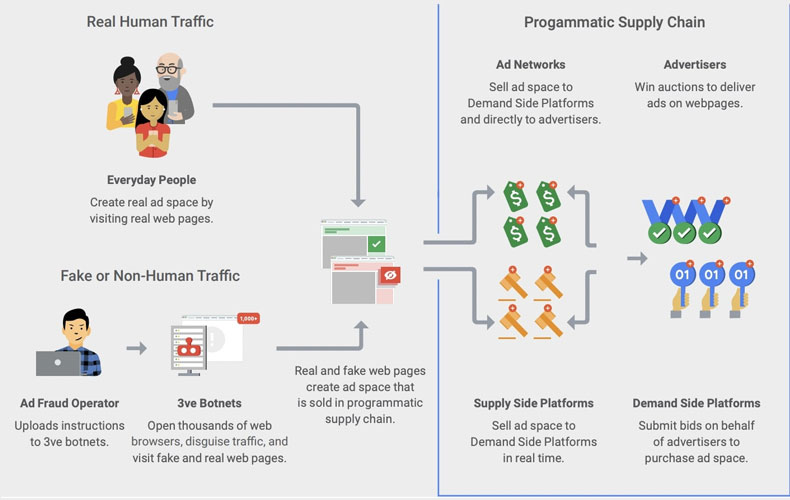

O 3ve operou de uma forma interessante, ele colocou em uso sites falsos e de baixa qualidade que eram participantes do Google AdSense. Em seguida, vendeu tráfego premium falso para anunciantes.

Ele poderia falsificar com sucesso os domínios de editoras de alto nível e prestígio, não deixando os anunciantes nem sabendo que haviam sido enganados.

A capacidade da 3ve de infectar dezenas de milhares de PCs permitiu que ela criasse uma massa de cliques ilegítimos em anúncios, que foi como a operação fez seu dinheiro.

Como o Google observou no artigo The Hunt for 3vE:

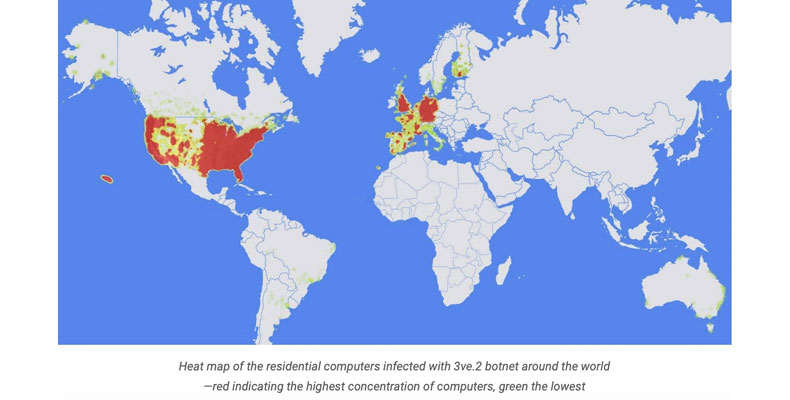

“As operadoras da 3ve tomaram muito cuidado ao tentar evitar que as redes de anúncios percebessem suas atividades ilícitas. É por isso que, por exemplo, o malware da 3ve só é executado totalmente em países onde os usuários orgânicos da Internet provavelmente navegam nos mesmos sites premium que a 3ve está falsificando, incluindo os EUA, Canadá e Reino Unido. A população de vítimas da 3ve é mostrada na figura abaixo. ”

Quanto mais bem-sucedido isso se comprovou, mais ampliada se tornou a operação.

Seus operadores também foram capazes de evadir constantemente a detecção, disfarçando os bots da 3ve. Portanto, mesmo depois que partes de seu tráfego fossem colocadas na lista negra, eles poderiam se rematerializar em outro lugar.

Os operadores da 3ve usaram várias táticas para não serem detectados. Incluindo evasão de tag, imitando comportamentos humanos antes de clicar em anúncios e regenerando rapidamente endereços IP residenciais.

Em seu pico, o botnet 3ve:

- Gerou mais de 3 bilhões de solicitações de lance diárias

- 1 milhão de IPs comprometidos

- Mais de 700.000 PCs infectados

- Mais de 10.000 sites falsificados

Como a 3ve foi retirada

O Google, HUMANOS e o FBI perceberam que a operação precisava ser encerrada para sempre, para que não continuasse evoluindo.

No total, 15 grandes partidos da indústria trabalharam com o Google, Human e o Internet Crime Complaint Center do FBI para encerrar a operação.

A lista de organizações que ajudaram a derrubar a 3ve inclui:

- Adobe

- Balcão comercial

- Amazonas

- Juramento

- Malwarebytes

- ESET

- Prova

- Symantec

- F-Secure

- McAfee

- Trend Micro

- Departamento de Segurança Interna

Com um sistema de inteligência colaborativa, o grupo de trabalho passou meses observando o 3ve em ação para determinar como funcionava.

As organizações combinadas foram capazes de pesquisar profundamente a 3ve para mapear sua infraestrutura, estratégias de monetização e componentes principais.

Por exemplo, a McAfee e outros especialistas em antivírus trabalharam para entender o malware com o qual a 3ve estava infectando os PCs.

Isso levou a uma remoção técnica coordenada da infraestrutura, impedindo os operadores de reconstruir a 3ve.

Em 18 horas, o Google estava relatando tráfego de solicitação de lance da 3ve próximo a 0%.

No final da investigação, o Departamento de Justiça dos EUA emitiu 13 acusações contra 8 indivíduos. 6 desses fraudadores são da Rússia e os outros 2 do Cazaquistão.

O comunicado de imprensa do Departamento de Justiça de novembro de 2018, Oito Réus Indiciados , revelou os nomes dos indivíduos e declarou:

“Também não lacrados hoje no tribunal federal em Brooklyn foram mandados de apreensão autorizando o FBI a assumir o controle de 31 domínios da Internet e mandados de busca autorizando o FBI a obter informações de 89 servidores de computador, que faziam parte da infraestrutura para botnets engajados em publicidade digital atividade fraudulenta. O FBI, trabalhando com parceiros do setor privado, redirecionou o tráfego da Internet que ia para os domínios (uma ação conhecida como “afundamento”) a fim de interromper e desmantelar esses botnets. ”

As acusações foram pela perda de dezenas de milhões de dólares em fraude de publicidade digital.

Os resultados da interrupção da 3ve certamente forneceram um alerta para os setores de publicidade e tecnologia, destacando por que é importante permanecer pró-ativo na batalha contra os fraudadores online.

Proteja seus anúncios dos próximos 3 anos

Infelizmente, embora o 3ve possa ter sido removido, ainda existem muitos outros botnets ativos por aí.

E todos os anunciantes que veiculam buscas pagas, anúncios gráficos ou em vídeo correm o risco de perder dinheiro com esses esquemas de fraude de anúncios.

Em 2019, a Spamhaus (uma organização de inteligência de ameaças) lançou seu Relatório de Ameaças de Botnet. Suas descobertas mostraram um aumento dramático nos nomes de domínio registrados para hospedar botnets. O aumento foi de 100% nas estatísticas de 2017.

E, como nosso Relatório Global de Fraude de Clique 2021 revelou, os botnets continuam sendo a forma mais prejudicial de fraude de cliques.

É muito mais um jogo de gato e rato. Novos botnets são descobertos o tempo todo. Por exemplo, em março de 2021, um botnet específico do Windows foi descoberto e estava crescendo em tamanho.

Chamado de malware Purple Fox , ele usa e-mails de phishing e kits de exploração para infectar máquinas e se espalha rapidamente de um PC para o outro. O malware tem como alvo computadores Windows com acesso à Internet que usam senhas fracas.

Quanto mais anúncios você exibe na Rede de Display do Google, mais websites você anuncia e quanto mais dinheiro você gasta, maior a chance de você ser vítima de fraude.

Os operadores de botnet estão trabalhando duro para tornar seus bots o mais indistinguíveis possível do comportamento humano.

Isso torna muito difícil até mesmo identificar atividades ilegítimas em suas campanhas publicitárias, quanto mais impedir que isso aconteça.

É importante estar vigilante. E para proteger suas campanhas publicitárias e negócios com os dados mais recentes disponíveis. Isso pode lhe dar uma grande vantagem no bloqueio de fraudadores.

Lições aprendidas com a 3ve

Infelizmente, os botnets estão aqui para ficar, assim como a 3ve provou o quão sofisticadas as operações estão se tornando para evitar a detecção.

Foi necessária uma força de trabalho de milhares de pessoas de grandes players globais para derrubar a rede. O poder combinado do Google, HUMAN, FBI e muitos outros, para impedir as ações de disseminação de malware de bots não humanos.

As lições aprendidas com a 3ve ajudaram na luta contra os fraudadores e certamente ajudarão em investigações futuras.

Mas você também pode proteger suas campanhas publicitárias tomando medidas proativas. Temos mais de 60.000 listas de exclusão gratuitas para aplicativos, canais e sites que impedem a exibição de seus anúncios em sites suspeitos e de baixo desempenho.

Adicione isso à sua conta do Google Ads e você excluirá imediatamente os fraudadores e melhorará a qualidade do seu tráfego.

Isso ajuda a proteger a imagem de sua marca, evita sites irrelevantes, impede cliques ilegítimos e melhora seu ROI.

Baixe a lista completa de exclusões abaixo.