O aumento do phishing durante semanas de emergência: práticas recomendadas e autenticação para se defender

Publicados: 2020-04-28Neste artigo

Por que as tentativas de abuso estão aumentando? Porque, agora, os destinatários estão mais vulneráveis. Vejamos as etapas que as empresas podem realizar e as vantagens dos sistemas DKIM, DMARC e, no futuro, dos sistemas BIMI.

Os cibercriminosos sempre tentam explorar tempos difíceis para transmitir suas fraudes , seja phishing , golpes ou outros tipos de abuso. As semanas que vivemos não são exceção.

Qual é a base para esse “ímpeto” dos cibercriminosos? Eles esperam que um filtro de recepção se afrouxe durante essas semanas, o que é uma hipótese infundada, e que os destinatários se tornem mais vulneráveis e inclinados a interagir com as comunicações em sua caixa de entrada.

Esta segunda hipótese é realmente fundada, conforme mostrado em nossa postagem anterior no blog. Lá, relatamos como as taxas de abertura e cliques em março foram significativamente maiores do que as médias do resto do ano.

Sempre estivemos na vanguarda da luta contra todos os tipos de abuso por e-mail, contribuindo para a discussão e fazendo tudo ao nosso alcance para evitar a disseminação de comunicações fraudulentas. Hoje, queremos dar uma ideia mais precisa de como são as tentativas de phishing, além de algumas indicações sobre como enfrentar o crime cibernético .

MailUp construiu relacionamentos sólidos e globais com ISPs e listas negras ao longo dos anos. Todos nós compartilhamos constantemente informações sobre políticas, práticas e questões. Qualquer pessoa que deseje ajudar MailUp a prestar um melhor serviço ou colaborar é bem-vinda. Por favor, escreva para abuse@mailup.com .

Casos de phishing relatados durante a emergência atual

Ficamos cientes de inúmeras tentativas de abuso, mesmo que elas não afetassem a infraestrutura do MailUpin. Eles podem ser agrupados em duas categorias macro :

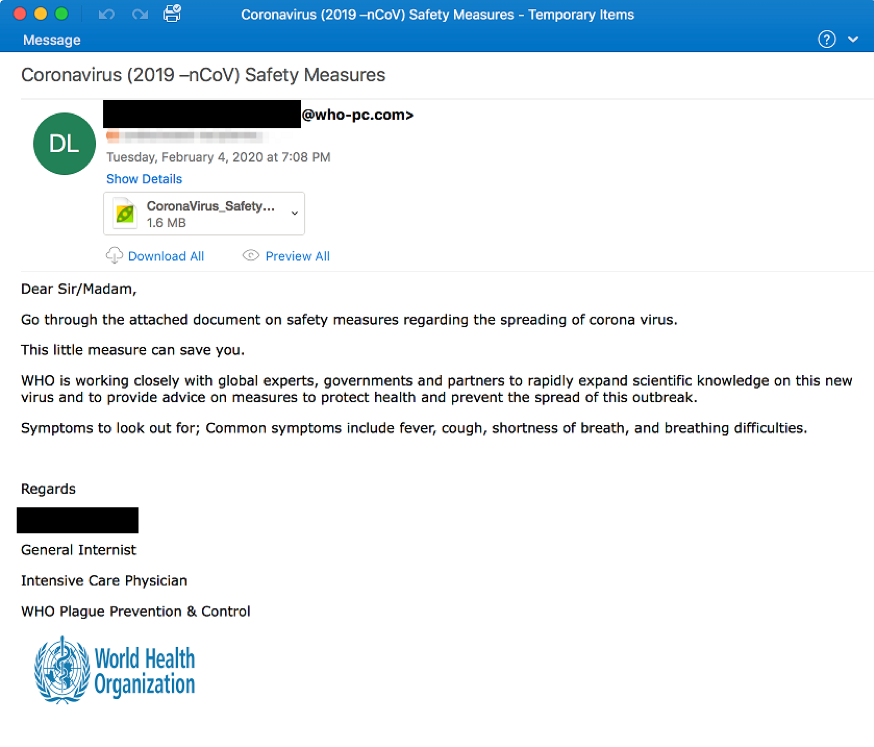

1. Tentativas de phishing disfarçadas de comunicações institucionais . Você encontrará vários exemplos de tais tentativas neste post.

2. Malware transmitido por meio de um site semelhante ao mapa de infecção da Universidade Johns Hopkins.

Nossos amigos do SpamHaus resumiram a situação geral nesta postagem do blog.

Práticas recomendadas para se defender contra phishing

Embora com a consciência de que o phishing não pode ser totalmente resolvido, vamos dar uma olhada nas melhores práticas que podem desencorajar (se não mesmo prevenir ) este tipo de problema:

- Sempre tente tornar a identidade da sua marca reconhecível nas mensagens que você envia. Isso pode parecer banal, mas não é: quem faz phishing, mesmo que tente replicar seu logotipo, nunca poderá copiar 100% todos os detalhes que fazem parte de sua identidade digital.

- Não use domínios “semelhantes” ou “primos” em suas comunicações oficiais. Se os destinatários podem esperar comunicações de domínios como “brandname-email.com”, então eles podem considerar por engano domínios legítimos que não são (por exemplo, “brandname-email.com” ou “brandname-mail.com”). Use sempre o seu domínio e, caso deseje diferenciar os fluxos, adote subdomínios (email.nomedamarca.com), conforme indicado nas melhores práticas publicadas pelo M3AAWG.

- Esteja ciente de qual domínio é usado na assinatura DKIM e, se possível, tente alinhar esse domínio com aquele que você usa como remetente.

- Publique uma política DMARC apropriada (quarentena / rejeição) para salvaguardar a reputação de seus domínios. Embora os invasores continuem a usar domínios semelhantes, suas chances de enganar os destinatários serão significativamente reduzidas. Além disso, isso o deixará pronto para fazer o melhor uso das notícias do ecossistema de E-mail Marketing (BIMI, por exemplo) no futuro.

Você está se perguntando o que significam as abreviações DKIM, DMARC e BIMI? Vamos lançar alguma luz sobre isso.

Autenticações: o que são e para que servem

DKIM

DKIM (acrônimo para DomainKeys Identified Mail) é um sistema de autenticação de e-mail. Ao adicionar uma assinatura criptografada , torna os receptores capazes de verificar se a mensagem foi alterada , pelo menos em seus campos fundamentais, entre o envio e o recebimento.

Ou seja, nossa chave pública DKIM deve ser adicionada às configurações do seu domínio da web e uma assinatura específica deve ser adicionada a todos os e-mails que enviamos para você.

A criptografia dessa assinatura é baseada em alguns elementos de cada e-mail enviado e, portanto, única para cada mensagem. Ao analisar seu e-mail, o servidor de e-mail receptor irá descriptografar a assinatura com a chave pública mencionada. Em seguida, ele irá gerar uma string newhash com base nos mesmos elementos. O e-mail será considerado autenticado por DKIM, se houver uma correspondência entre a assinatura descriptografada e a nova string hash. Aqui está um exemplo de assinatura DKIM:

Assinatura DKIM: v = 1; a = rsa-sha256; c = relaxado / relaxado; s = transacional; d = mailup.com ;

h = De: Para: Data: Assunto: MIME-Versão: Tipo de conteúdo: List-Id: List-Unsubscribe: Message-ID; i=news-it@mailup.com;

bh = eFMbGLxi / 7mcdDRUg + V0yHUTmA1F4EXExVBQxIxBr2I =;

b = ra3pGFHHvCr9OZsm9vnOid …… ..Yj00 / + nTKs =

Se a mensagem tiver uma assinatura válida (ou seja, não manipulada), o domínio de assinatura - identificado pela tag d = - comunicará quem você é aos destinatários que, então, tratarão o e-mail de acordo. Os sistemas de avaliação de reputação dos principais Provedores de Caixa de Correio têm dado peso cada vez maior a esse identificador em relação a outros (por exemplo, o IP). Atualmente, alguns provedores (como o Gmail) permitem monitorar a reputação com base neste identificador. Em suma, isso se tornou um elemento obrigatório para a entrega de comunicação.

A configuração do DKIM ocorre por meio da configuração dos registros DNS. Esta não é uma operação difícil. No entanto, é impossível ter uma assinatura personalizada padrão para todos os clientes, precisamente porque ter uma assinatura DKIM é obrigatório.

Por esse motivo, todos os ESPs principais usam uma ou mais assinaturas de seus domínios de serviço. Isso garante conformidade com as melhores práticas, mas produz uma espécie de “reputação compartilhada” entre todos os clientes daquele cluster. Agora, isso pode não ser o ideal em certos casos (especialmente se alguns clientes têm volumes muito maiores ou desempenho inferior ao de outros).

Por esse motivo, a plataforma MailUp oferece a oportunidade de usar seu próprio domínio como assinatura DKIM. Estamos à disposição de todos os clientes por meio de nossa consultoria de entregabilidade para aqueles que buscam mais informações ou precisam de ajuda na configuração de registros DKIM.

Proteja suas correspondências

Ainda não é cliente do MailUp? Conte- nos

DMARC

Basicamente, o DMARC permite que um proprietário de domínio, que também é o remetente de mensagens de e-mail, solicite aos provedores de e-mail que não entreguem mensagens não autorizadas que pareçam vir de seu domínio . Como você já deve ter adivinhado, esse é um mecanismo útil para evitar ataques de phishing e spoofing.

Do ponto de vista técnico da Froma, DMARC (Domain-based Message Authentication, Reporting & Conformance) é um sistema baseado em autenticação DKIM e SPF que ajuda os servidores de recebimento (por exemplo, Gmail, Yahoo, Libero, etc.) a saber o que fazer quando uma mensagem pode é lindo . Para isso, permite que o remetente do e-mail publique uma “ política ” para instruir os servidores destinatários sobre como gerenciar quaisquer problemas de autenticação. Além disso, o DMARC fornece um mecanismo de relatório para as ações tomadas, com base na política. Desta forma, coordena os resultados do DKIM e do SPF e especifica em que circunstâncias o endereço de e-mail do remetente, muitas vezes visível para o destinatário final, pode ser considerado legítimo.

As instituições financeiras e outras empresas sujeitas a ataques de phishing e spoofing podem se proteger melhor implementando uma política DMARC.

A configuração incorreta de um registro DMARC pode ter um efeito substancialmente negativo na capacidade de entrega, não apenas para e-mails enviados por nós, mas também para todas as comunicações enviadas por um domínio habilitado para DMARC (por exemplo, e-mails de funcionários para destinatários externos). Ou seja, recomendamos que você consulte um especialista em capacidade de entrega para uma implementação adequada da política DMARC.

BIMI

BIMI (Brand Indicators for Message Identification) representa o futuro próximo do E-mail Marketing.

Atualmente, ele foi adotado apenas pelo Verizon Media Group (em outras palavras, Yahoo! & AOL), mas com o compromisso do Google. BIMI é um padrão independente de fornecedor que permite que as marcas exibam seu logotipo verificado na caixa de entrada do destinatário para e-mails totalmente autenticados (DMARC).

A BIMI incentiva grandes marcas a adotar autenticação de e-mail adequada, principalmente DMARC, ao enviar mensagens em massa aos consumidores. Os remetentes que se comprometem a implementar o DMARC são recompensados com a exibição de seu logotipo . Isso aumenta o reconhecimento e a confiança.

Resumindo

Como você deve ter notado, nosso conselho é assumir o controle com antecedência. Temos certeza de que esta série de implementações está destinada a render frutos em termos de proteção contra abusos e qualidade de envio.

Na verdade, apenas enviar não é suficiente. Spam, bancos de dados desatualizados e configurações incorretas podem reduzir a taxa de entrega e prejudicar a reputação da sua marca. Para se proteger de riscos, você pode contar com os serviços do Deliverability Suite. Suas configurações personalizadas e monitoramento constante sempre manterão sua capacidade de entrega segura.