O que é DMARC? Noções básicas sobre registros DMARC

Publicados: 2020-03-05Autenticação, Relatório e Conformidade de Mensagens com Base em Domínio, ou DMARC, é um protocolo que usa o Sender Policy Framework, ( SPF) e o correio identificado por DomainKeys ( DKIM) para determinar a autenticidade de uma mensagem de e-mail.

Os registros DMARC tornam mais fácil para os provedores de serviços de Internet (ISPs) evitar práticas maliciosas de e-mail, como falsificação de domínio para phishing de informações pessoais dos destinatários.

Essencialmente, ele permite que os remetentes de e-mail especifiquem como lidar com e-mails que não foram autenticados usando SPF ou DKIM. Os remetentes podem optar por enviar esses e-mails para a pasta de lixo eletrônico ou bloqueá-los todos juntos. Ao fazer isso, os ISPs podem identificar melhor os spammers e impedir que e-mails maliciosos invadam as caixas de entrada dos consumidores, minimizando falsos positivos e fornecendo melhores relatórios de autenticação para maior transparência no mercado.

Seu registro DMARC é publicado juntamente com seus registros DNS e inclui:

- FPS

- Uma gravação

- CNAME

- (DKIM)

É importante observar que nem todos os servidores de recebimento realizarão uma verificação DMARC antes de aceitar uma mensagem, mas todos os principais ISPs o fazem e a implementação está crescendo.

Quais são os benefícios do DMARC?

Existem alguns motivos principais pelos quais você deseja implementar o DMARC:

- Reputação: a publicação de um registro DMARC protege sua marca, impedindo que partes não autenticadas enviem e-mails do seu domínio. Em alguns casos, a simples publicação de um registro DMARC pode resultar em um aumento de reputação positivo.

- Visibilidade: os relatórios DMARC aumentam a visibilidade do seu programa de e-mail, informando quem está enviando e-mails do seu domínio.

- Segurança: o DMARC ajuda a comunidade de e-mail a estabelecer uma política consistente para lidar com mensagens que falham na autenticação. Isso ajuda o ecossistema de e-mail como um todo a se tornar mais seguro e confiável.

Como é um registro DMARC?

Você pode ver a aparência de um registro DMARC digitando <dig txt_dmarc.sendgrid.net > em seu terminal . Você também pode acessar https://www.valimail.com/ para visualizar o registro DMARC de qualquer domínio, se houver 1 publicado.

Aqui está um exemplo de registro DMARC – este é o registro DMARC do SendGrid:

v=DMARC1\;p=nenhum\;rua=mailto:dmarc@sendgrid.com\;ruf=mailto:dmarc@sendgrid.com\;rf=afrf\;pct=100

Vamos decompô-lo

“v=DMARC1”

Versão – Este é o identificador que o servidor receptor procura quando está verificando o registro DNS do domínio do qual recebeu a mensagem. Se o domínio não tiver um registro txt que comece com v=DMARC1, o servidor de recebimento não executará uma verificação DMARC.

“p=nenhum”

Política – A política que você selecionar em seu registro DMARC informará ao servidor de e-mail do destinatário participante o que fazer com o e-mail que não passa SPF e DKIM, mas afirma ser do seu domínio. Nesse caso, a política é definida como "nenhuma". Existem 3 tipos de políticas que você pode definir:

- p=none – Diga ao destinatário para não realizar nenhuma ação contra correio não qualificado, mas ainda enviar relatórios por e-mail para o mailto: no registro do DMARC para quaisquer infrações.

- p=quarentena – Diga ao destinatário para colocar em quarentena emails não qualificados, o que geralmente significa “enviar isso diretamente para a pasta de spam”.

- p=reject – Diga ao destinatário para negar completamente qualquer e-mail não qualificado para o domínio. Com isso ativado, apenas os e-mails verificados como 100% assinados pelo seu domínio terão chance na caixa de entrada. Qualquer e-mail que não passar é negado — não devolvido — portanto, não há como detectar falsos positivos.

“rua= mailto:dmarc@sendgrid.com “

Esta parte informa ao servidor de recebimento para onde enviar relatórios agregados de falhas do DMARC. Relatórios agregados são enviados diariamente ao administrador do domínio ao qual o registro DMARC pertence. Eles incluem informações de alto nível sobre falhas do DMARC, mas não fornecem detalhes granulares sobre cada incidente. Pode ser qualquer endereço de e-mail que você escolher.

“ruf=mailto:dmarc@sendgrid.com”

Esta parte informa ao servidor de recebimento para onde enviar relatórios forenses de falhas do DMARC. Esses relatórios forenses são enviados em tempo real para o administrador do domínio ao qual o registro DMARC pertence e contêm detalhes sobre cada falha individual. Este endereço de e-mail deve ser do domínio para o qual o registro DMARC foi publicado.

“ rf=afrf”

Formato de relatório. Esta parte informa ao servidor receptor que tipo de relatório o segurado deseja. Neste caso, rf=afrf significa formato de relatório de falha agregado.

“pct=100”

Porcentagem – Esta parte informa ao servidor de recebimento quanto de seu e-mail deve ser submetido às especificações da política DMARC. Você pode escolher qualquer número de 1 a 100. Nesse caso, se p= foi definido como rejeitado, 100% dos e-mails que falharem no DMARC seriam rejeitados.

Há vários outros mecanismos que podem ser incluídos em um registro DMARC. Alguns notáveis incluem:

“sp=" Esta parte informa ao servidor de recebimento se deve ou não aplicar a política DMARC aos subdomínios.

“adkim=" Isso define o alinhamento DKIM. Pode ser definido como “s” para estrito ou “r” para relaxado. Estrito significa que a parte DKIM da autenticação DMARC só será aprovada se o campo d= na assinatura DKIM corresponder EXATAMENTE ao domínio de origem. Se estiver definido como relaxado, as mensagens passarão a parte DKIM da autenticação DMARC se o campo DKIM d= corresponder ao domínio raiz do endereço de.

“ri=" Isso define o intervalo para a frequência com que você deseja receber relatórios agregados sobre falhas do DMARC.

Como implemento o DMARC com o Twilio SendGrid?

Antes de passar pelo trabalho de implementação do DMARC, observe que não é para todos. Se você possui um domínio pequeno, provavelmente está bem sem ele. No entanto, é uma jogada inteligente se você já teve problemas com phishing no passado ou tem um negócio voltado para finanças que processa informações confidenciais.

Outra coisa a ter em mente é que os relatórios forenses e agregados do DMARC são projetados para serem legíveis por máquina. Pode ser difícil para os humanos entendê-los, então você também precisará usar um serviço de monitoramento de relatórios DMARC para coletar os relatórios e acessar as informações. Twilio SendGrid fez parceria com ValiMail.

Depois de decidir a implementação e selecionar os serviços certos, o processo para configurar o DMARC envolve 5 fases:

1. Implante DKIM e SPF com autenticação de remetente em seu IP Sendgrid

Conclua o processo de autenticação do remetente para sua conta. Isso garante que os e-mails enviados por meio de sua conta do Twilio SendGrid serão assinados corretamente usando DKIM e SPF para seu domínio exclusivo.

Se você não tiver certeza de como concluir esta primeira etapa, visite nossa documentação aqui para obter ajuda.

2. Verifique a assinatura adequada de DKIM e SPF para seu domínio permitido

Envie a si mesmo alguns e-mails de teste para ajudar a confirmar se tudo está funcionando corretamente. Você deseja verificar se as assinaturas DKIM e SPF em seus cabeçalhos de e-mail estão alinhadas com o domínio que você usou para permitir sua conta do SendGrid. Enquanto ambos estão passando, você está no negócio!

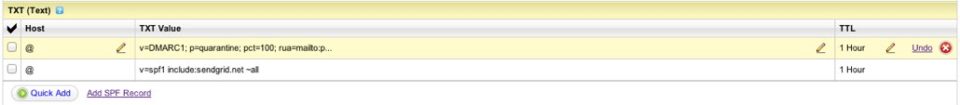

3. Publique um registro DMARC com seu registrador de DNS e monitore os resultados

No seu registrador de DNS, você precisa criar um registro de recurso TXT que os receptores possam usar para determinar suas preferências DMARC. Isso é feito no registrador DNS do host de domínio, que provavelmente é o mesmo local em que você criou os registros DNS para a autenticação do remetente. Esse registro é feito no nível raiz do domínio — não no subdomínio.

Um registro DMARC simples pode ter esta aparência:

“v=DMARC1; p=quarantine; pct=100; rua=mailto:dmarc.rua@alloweddomain.com”

“v=DMARC1; p=quarentena; pct=100; rua=mailto:dmarc.rua@alloweddomain.com”*

- v=DMARC1;

Ele está configurado para usar a versão 1 do DMARC, não há outras versões no momento. Portanto, sempre defina 1. - p=quarentena;*

Esta política diz ao destinatário para colocar em QUARENTENA e-mails não qualificados, o que geralmente significa “envie isso diretamente para a pasta de spam”. - pct=100;

Isso instrui o receptor a avaliar 100% das mensagens que afirmam ser do domínio, podendo ser qualquer número entre 1 e 100. - rua=mailto:dmarc.rua@alloweddomain.com

Isso instrui os destinatários a enviar relatórios agregados para dmarc.rua@alloweddomain.com . Defina isso para um endereço de e-mail que você controla e que é monitorado de perto.

*Este exemplo usa a política p=quarentine, mas recomendamos sempre começar usando a política p=none primeiro.

4. Analise o feedback recebido e ajuste seus fluxos de e-mail conforme necessário

Se um e-mail não qualificado for enviado e recebido por destinatários participantes do DMARC, o destinatário gerará relatórios para essas mensagens e os enviará de volta para o endereço mailto: especificado em seu registro DMARC.

Nesses relatórios, você terá informações para ajudar a avaliar exatamente quais serviços podem estar enviando e-mails em nome de seu domínio.

Aqui está um relatório de amostra com apenas 1 registro, mostrando os resultados de 2 correspondências. (Observe que os auth_results SPF e DKIM listados são resultados brutos, independentemente do alinhamento s=. O nome do arquivo é formatado como: filename = receiver “!” policy-domain “!” begin-timestamp “!” end-timestamp “. ” extensão (Exemplo: receiver.org!sender.com!1335571200!1335657599.zip))

<report_metadata>

<org_name>receptor.com

noreply-dmarc-support@receiver.com

<extra_contact_info>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<date_range>

1335571200

1335657599

<policy_published> sender.com

r

r

Nenhum

Nenhum

100

<source_ip>72.150.241.94

2 <policy_evaluated> nenhum

falhou

passar

<header_from>sender.com

<auth_results>

sender.com

falhou

<human_result>

sender.net

passar

<human_result>

sender.com

passar

*Observação: os relatórios agregados são enviados como um anexo .zip, portanto, verifique se o endereço que você está definindo pode aceitar anexos nesse tipo de arquivo.

5. Escale suas tags de política DMARC conforme você aprende

Agora que você testou e ajustou seus fluxos de e-mail para determinar exatamente quem está enviando e-mail para seu domínio, é hora de aumentar um pouco.

Até agora, você só deveria estar usando a política p=none para obter relatórios de qualquer comportamento errôneo e deve ter uma boa ideia de onde o e-mail está vindo. A próxima etapa é ajustar a política em seu registro DMARC para começar a controlar como os destinatários lidam com e-mails que afirmam ser do seu domínio. Lembrar:

- p=none – Você recebe relatórios de infrações, mas os destinatários não realizam nenhuma ação no que diz respeito ao processamento das próprias mensagens.

- p=quarentena – E-mails não qualificados vão diretamente para o spam, mas podem ser recuperados. Isso é útil quando você tem quase certeza de que conhece todos os locais de onde os e-mails estão vindo, mas deseja 'softfail' em todas as mensagens não qualificadas até ter 100% de certeza.

- p=reject – Use isso quando tiver certeza absoluta de que conhece todos os servidores e serviços que estão enviando e-mail para seu domínio, e que a assinatura está em vigor para cada um desses serviços e você deseja que qualquer coisa com a audácia de reivindicar de outra forma completamente negada. O correio não qualificado é completamente excluído pelo servidor de correio do destinatário, para nunca mais ser visto.

Por que o DMARC é tão importante

Os registros DMARC são uma evolução importante da autenticação de e-mail. Este é apenas mais um ótimo exemplo de remetentes de e-mail e ISPs trabalhando juntos para proteger o canal de e-mail. Para saber mais sobre o DMARC, visite o site da organização em www.dmarc.org. Para saber mais sobre autenticação, leia esta postagem do blog.

Recursos adicionais

- Perguntas frequentes do DMARC.org

- Uma atualização sobre a política DMARC do Yahoo

- Primeiro Yahoo e agora AOL. O que você precisa mudar para estar em conformidade com o DMARC?