Ce este DMARC? Înțelegerea înregistrărilor DMARC

Publicat: 2020-03-05Autentificarea, raportarea și conformitatea mesajelor pe bază de domeniu, sau DMARC, este un protocol care utilizează Sender Policy Framework ( SPF) și e-mail identificate DomainKeys ( DKIM) pentru a determina autenticitatea unui mesaj de e-mail.

Înregistrările DMARC facilitează furnizorilor de servicii de internet (ISP) prevenirea practicilor rău intenționate de e-mail, cum ar fi falsificarea domeniului pentru a phishing informațiile personale ale destinatarilor.

În esență, le permite expeditorilor de e-mailuri să specifice cum să gestioneze e-mailurile care nu au fost autentificate folosind SPF sau DKIM. Expeditorii pot opta să trimită acele e-mailuri în dosarul nedorit sau să le blocheze pe toate împreună. Procedând astfel, ISP-ii pot identifica mai bine spammerii și pot împiedica e-mailurile rău intenționate să invadeze căsuțele de e-mail ale consumatorilor, reducând în același timp falsele pozitive și oferind o mai bună raportare de autentificare pentru o mai mare transparență pe piață.

Înregistrarea dvs. DMARC este publicată alături de înregistrările DNS și include, inclusiv:

- SPF

- O înregistrare

- CNAME

- (DKIM)

Este important de reținut că nu toate serverele de recepție vor efectua o verificare DMARC înainte de a accepta un mesaj, dar toți ISP-urile majore fac și implementarea este în creștere.

Care sunt beneficiile DMARC?

Există câteva motive cheie pentru care ați dori să implementați DMARC:

- Reputație: publicarea unei înregistrări DMARC vă protejează marca, împiedicând părțile neautentificate să trimită e-mailuri de pe domeniul dvs. În unele cazuri, simpla publicare a unei înregistrări DMARC poate duce la o creștere pozitivă a reputației.

- Vizibilitate: rapoartele DMARC măresc vizibilitatea în programul dvs. de e-mail, anunțându-vă cine trimite e-mailuri de pe domeniul dvs.

- Securitate: DMARC ajută comunitatea de e-mail să stabilească o politică consecventă pentru tratarea mesajelor care nu se autentifică. Acest lucru ajută ecosistemul de e-mail în ansamblu să devină mai sigur și mai demn de încredere.

Cum arată o înregistrare DMARC?

Puteți vedea cum arată o înregistrare DMARC tastând < dig txt _ dmarc.sendgrid.net > în terminalul dvs. . De asemenea, puteți accesa https://www.valimail.com/ pentru a vedea înregistrarea DMARC pentru orice domeniu, dacă au 1 publicat.

Iată un exemplu de înregistrare DMARC – aceasta este înregistrarea DMARC a SendGrid:

v=DMARC1\;p=none\;rua=mailto:dmarc@sendgrid.com\;ruf=mailto:dmarc@sendgrid.com\;rf=afrf\;pct=100

Să-l descompunem

„v=DMARC1”

Versiune – Acesta este identificatorul pe care serverul de primire îl caută atunci când scanează înregistrarea DNS pentru domeniul de la care a primit mesajul. Dacă domeniul nu are o înregistrare txt care începe cu v=DMARC1, serverul de primire nu va executa o verificare DMARC.

„p=niciuna”

Politică – Politica pe care o selectați în înregistrarea dvs. DMARC va spune serverului de e-mail al destinatarului participant ce trebuie să facă cu e-mailurile care nu trec SPF și DKIM, dar pretinde că sunt de pe domeniul dvs. În acest caz, politica este setată la „niciunul”. Există 3 tipuri de politici pe care le puteți seta:

- p=none – Spuneți destinatarului să nu efectueze nicio acțiune împotriva e-mailurilor necalificate, dar să trimită în continuare rapoarte prin e-mail către mailto: în înregistrarea DMARC pentru orice infracțiuni.

- p=quarantine – Spune-i destinatarului să pună în carantină e-mailurile necalificate, ceea ce înseamnă, în general, „trimite asta direct în folderul de spam”.

- p=reject – Spune-i destinatarului să refuze complet orice e-mail necalificat pentru domeniu. Cu această opțiune activată, doar e-mailurile care sunt verificate ca fiind 100% semnate de domeniul dvs. vor avea chiar șansa la căsuța de e-mail. Orice e-mail care nu trece este refuzat, nu respins, așa că nu există nicio modalitate de a prinde rezultate false pozitive.

„rua= mailto:dmarc@sendgrid.com ”

Această parte îi spune serverului de recepție unde să trimită rapoarte agregate ale eșecurilor DMARC. Rapoartele agregate sunt trimise zilnic administratorului domeniului căruia îi aparține înregistrarea DMARC. Acestea includ informații de nivel înalt despre defecțiunile DMARC, dar nu oferă detalii detaliate despre fiecare incident. Aceasta poate fi orice adresă de e-mail pe care o alegeți.

„ruf=mailto:dmarc@sendgrid.com”

Această parte îi spune serverului de primire unde să trimită rapoarte criminalistice ale eșecurilor DMARC. Aceste rapoarte criminalistice sunt trimise în timp real administratorului domeniului căruia îi aparține înregistrarea DMARC și conțin detalii despre fiecare eșec individual. Această adresă de e-mail trebuie să provină din domeniul pentru care este publicată înregistrarea DMARC.

„ rf=afff”

Format de raportare. Această parte îi spune serverului de primire ce fel de raportare dorește asiguratul. În acest caz, rf=afrf înseamnă formatul de raportare a erorilor agregate.

„pct=100”

Procent – Această parte îi spune serverului de primire cât de mult din e-mailul lor ar trebui să fie supusă specificațiilor politicii DMARC. Puteți alege orice număr de la 1 la 100. În acest caz, dacă p= a fost setat să respingă, 100% din e-mailurile care nu reușesc DMARC ar fi respinse.

Există o serie de alte mecanisme care pot fi incluse într-o înregistrare DMARC. Câteva dintre cele notabile includ:

„sp=". Această parte ar spune serverului de primire dacă să aplice sau nu politica DMARC subdomeniilor.

„adkim=" Aceasta setează alinierea DKIM. Poate fi setat la „s” pentru strict sau „r” pentru relaxat. Strict înseamnă că porțiunea DKIM a autentificării DMARC va trece numai dacă câmpul d= din semnătura DKIM se potrivește EXACT cu domeniul de la de la. Dacă este setat la relaxat, mesajele vor trece porțiunea DKIM a autentificării DMARC dacă câmpul DKIM d= se potrivește cu domeniul rădăcină al adresei de la de la.

„ri=". Aceasta setează intervalul pentru cât de des doriți să primiți rapoarte agregate despre eșecurile DMARC.

Cum implementez DMARC cu Twilio SendGrid?

Înainte de a trece prin munca de implementare a DMARC, rețineți că nu este pentru toată lumea. Dacă deții un domeniu mic, probabil că ești ok fără el. Cu toate acestea, este o mișcare inteligentă dacă ați avut vreodată probleme cu phishingul în trecut sau aveți o afacere orientată financiar care procesează informații sensibile.

Un alt lucru de reținut este că rapoartele agregate și criminalistice DMARC sunt concepute pentru a fi citite de mașină. Poate fi dificil pentru oameni să le înțeleagă, așa că va trebui, de asemenea, să utilizați un serviciu de monitorizare a rapoartelor DMARC pentru a colecta rapoartele și a accesa informațiile. Twilio SendGrid a încheiat un parteneriat cu ValiMail.

Odată ce ați decis implementarea și ați selectat serviciile potrivite, procesul de configurare a DMARC implică 5 faze:

1. Implementați DKIM și SPF cu autentificarea expeditorului pe IP-ul dvs. Sendgrid

Finalizați procesul de autentificare a expeditorului pentru contul dvs. Acest lucru asigură că e-mailurile trimise prin contul dvs. Twilio SendGrid vor fi semnate corespunzător folosind DKIM și SPF pentru domeniul dvs. unic.

Dacă nu sunteți sigur cum să finalizați acest prim pas, vizitați documentația noastră aici pentru ajutor.

2. Verificați semnarea corectă DKIM și SPF pentru domeniul dvs. permis

Trimiteți-vă câteva e-mailuri de testare pentru a vă ajuta să confirmați că totul funcționează corect. Căutați să verificați dacă semnăturile DKIM și SPF din anteturile dvs. de e-mail sunt aliniate cu domeniul pe care l-ați folosit pentru a vă permite contul SendGrid. Atâta timp cât ambele trec, ești în afaceri!

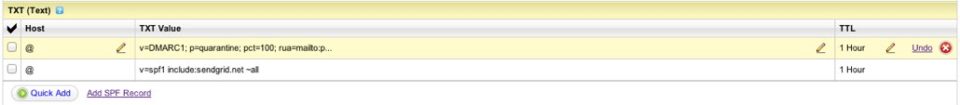

3. Publicați o înregistrare DMARC cu registratorul DNS și apoi monitorizați rezultatele

În cadrul registratorului DNS, trebuie să creați o înregistrare a resurselor TXT pe care receptorii o pot folosi pentru a determina preferințele dvs. DMARC. Acest lucru se face în registratorul DNS al gazdei domeniului, care este probabil același loc în care ați creat înregistrările DNS pentru autentificarea expeditorului. Această înregistrare este făcută la nivelul rădăcină pentru domeniu, nu pentru subdomeniu.

O înregistrare DMARC simplă ar putea arăta astfel:

“v=DMARC1; p=quarantine; pct=100; rua=mailto:dmarc.rua@alloweddomain.com”

„v=DMARC1; p=carantină; pct=100; rua=mailto:dmarc.rua@alloweddomain.com”*

- v=DMARC1;

Este setat să folosească DMARC versiunea 1, nu există alte versiuni în prezent. Deci întotdeauna setați 1. - p=carantină;*

Această politică îi spune destinatarului să pună în CARANTINA e-mailurile necalificate, ceea ce înseamnă, în general, „trimite acest lucru direct în folderul de spam”. - pct=100;

Acest lucru îl instruiește pe destinatar să evalueze 100% din mesajele care pretind că sunt de pe domeniu, acesta poate fi orice număr între 1 și 100. - rua=mailto:dmarc.rua@alloweddomain.com

Acest lucru le spune destinatarilor să trimită rapoarte agregate la dmarc.rua@alloweddomain.com . Setați aceasta la o adresă de e-mail pe care o controlați și care este monitorizată îndeaproape.

*Acest exemplu folosește politica p=quarantine, dar vă recomandăm să începeți întotdeauna să utilizați politica p=none la început.

4. Analizați feedback-ul primit și ajustați fluxurile de e-mail după cum este necesar

Dacă un e-mail necalificat este trimis și primit de către destinatarii care participă la DMARC, destinatarul va genera rapoarte pentru aceste mesaje și le va trimite înapoi la adresa mailto: specificată în înregistrarea dvs. DMARC.

În aceste rapoarte, veți avea informații care să vă ajute să evaluați exact ce servicii ar putea trimite e-mailuri în numele domeniului dvs.

Iată un exemplu de raport cu o singură înregistrare, care arată rezultatele pentru 2 e-mailuri. (Vă rugăm să rețineți că auth_results SPF și DKIM enumerate sunt rezultate brute, indiferent de alinierea s=. Numele fișierului este formatat ca: nume de fișier = receptor „!” domeniu-politică „!” început-timestamp „!” end-timestamp „. ” (Exemplu: receiver.org!sender.com!1335571200!1335657599.zip))

<metadate_raport>

<org_name>receiver.com

noreply-dmarc-support@receiver.com

<extra_contact_info>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<interval_date>

1335571200

1335657599

<policy_published> sender.com

r

r

nici unul

nici unul

100

<source_ip>72.150.241.94

2 <policy_evaluated> niciuna

eșuează

trece

<header_from>sender.com

<auth_results>

expeditor.com

eșuează

<rezultat_uman>

expeditor.net

trece

<rezultat_uman>

expeditor.com

trece

*Notă: rapoartele agregate sunt trimise ca atașament .zip, așa că asigurați-vă că adresa pe care o definiți poate accepta atașamente în acest tip de fișier.

5. Creșteți etichetele de politică DMARC pe măsură ce învățați

Acum că ați testat și ajustat fluxurile dvs. de e-mail pentru a determina exact cine trimite e-mailuri pentru domeniul dvs., este timpul să faceți un pas mai mare.

Până acum, ar fi trebuit să utilizați politica p=none doar pentru a obține rapoarte despre orice comportament erratic și ar trebui să aveți o idee bună despre unde provine e-mailul. Următorul pas este să ajustați politica privind înregistrarea dvs. DMARC pentru a începe să controlați modul în care destinatarii gestionează e-mailurile care pretind că sunt de pe domeniul dvs. Tine minte:

- p=none – Primiți rapoarte de infracțiuni, dar destinatarii nu iau nicio măsură în ceea ce privește procesarea mesajelor înșiși.

- p=quarantine – E-mailurile necalificate ajung direct la spam, dar pot fi recuperate. Acest lucru este util atunci când sunteți destul de sigur că cunoașteți toate locațiile de unde provin e-mailurile, dar doriți să „efectați” orice mesaje necalificate până când sunteți 100% sigur.

- p=reject – Folosiți acest lucru atunci când sunteți absolut sigur că cunoașteți fiecare server și serviciu care trimite e-mail pentru domeniul dvs. și că semnarea este în vigoare pentru fiecare dintre aceste servicii și doriți ca orice lucru cu îndrăzneala să pretindă altfel complet refuzat. E-mailurile necalificate sunt șterse complet de serverul de e-mail al destinatarului, pentru a nu mai fi văzute niciodată.

De ce este atât de important DMARC

Înregistrările DMARC reprezintă o evoluție importantă a autentificării e-mailului. Acesta este doar un alt exemplu minunat de expeditori de e-mail și ISP care lucrează împreună pentru a proteja canalul de e-mail. Pentru a afla mai multe despre DMARC, vizitați site-ul web al organizației la www.dmarc.org. Pentru a afla mai multe despre autentificare, citiți această postare de blog.

Resurse aditionale

- Întrebări frecvente ale DMARC.org

- O actualizare a politicii Yahoo DMARC

- Mai întâi Yahoo și acum AOL. Ce trebuie să schimbați pentru a fi conform DMARC?