6 проверенных способов избежать утечки данных в приложении для Android

Опубликовано: 2017-11-10С 2,9 миллионами приложений в магазине Google Play нельзя отрицать тот факт, что рынок Android быстро растет. Это усилило нас с бесчисленными средствами и возможностями. Но, с другой стороны, нас встревожила угроза данных. Поскольку магазин Google Play не отслеживает приложения строго, как в случае с магазином приложений для iPhone, вероятность одобрения вредоносного приложения для Android выше.

«Согласно опросу, около 15-30 бесплатных популярных мобильных приложений Android тайно отправляли конфиденциальную информацию пользователей (контактные номера, голосовые сообщения, изображения и т. д.) на удаленные серверы. В то же время около двух третей приложений обрабатывают данные загадочным образом».

Поскольку люди используют приложения для выполнения почти всех задач, включая банковские операции, покупки и бронирование, ответственность за безопасность лежит на разработчике. А затем обеспечить удобный и безопасный пользовательский опыт.

В наши дни разработчики мобильных приложений применяют множество передовых механизмов защиты данных. Однако не все помнят о защите менее очевидных элементов, участвующих в обработке данных. Если вы один из них, просмотрите следующие пункты, чтобы понять концепцию непреднамеренной утечки данных и избежать утечки данных.

Что такое утечка данных?

Этот термин может использоваться для описания информации, которая перемещается в электронном или физическом виде. Угрозы утечки данных обычно происходят через Интернет и электронную почту, однако они также могут возникать из-за устройств хранения данных, например, оптических носителей, USB-накопителей, ПК и ноутбуков.

Утечка данных — это несанкционированная передача конфиденциальных данных, которые случайно становятся доступными в Интернете или внешнему получателю в любой другой форме, включая утерянные жесткие диски или ноутбуки.

Утечка данных не требует кибератаки, поскольку она обычно возникает из-за ненадлежащих методов обеспечения безопасности данных или случайных действий или бездействия человека.

Утечка данных также известна как низкая и медленная кража данных. Это стало большой проблемой для безопасности данных Android, и вред, причиненный любой организации, независимо от ее размера или отрасли, может быть серьезным и убыточным. От снижения доходов до запятнанной репутации или огромных финансовых штрафов до разрушительных судебных исков — это опасность, от которой любая ассоциация должна защищаться.

Нельзя отрицать тот факт, что с ростом популярности мобильных приложений хакеры-злоумышленники также улучшили способы взлома мобильных приложений и кражи конфиденциальной информации пользователей. Это означает, что мобильные приложения для Android и iOS связаны с популярными случаями утечки данных — будь то Facebook Cambridge Analytica или дело об утечке данных Dashdoor.

Ниже приведен список способов, которые дадут ответы о том, как избежать утечки данных.

Давайте начнем!

Способы предотвращения утечки данных в приложении для Android

1. Используйте ключи шифрования

Обработка данных является критически важной частью жизненного цикла разработки приложений . Это обеспечивает доступность и более быструю обработку данных . Но поскольку он содержит конфиденциальную информацию, он требует защиты. По словам разработчиков мобильных приложений из разных регионов, таких как разработчики приложений для Android в Техасе , компромисс с безопасностью обработки данных является наиболее распространенным источником потенциальных утечек данных Android . Интересно, как? Ну, как вы, возможно, знаете, конфиденциальные данные должны быть зашифрованы. Но чтобы зашифровать любые данные и использовать их в дальнейшем, вам нужны ключи шифрования, предоставляемые приложением.

Во многих случаях ключи сохраняются на устройстве, что является одной из причин утечки данных. На самом деле ключи шифрования сохраняются в текстовом виде. Если хакеры получат доступ к такой зашифрованной базе данных, они смогут легко найти открытый ключ и расшифровать базу данных. Удивительно, но это настолько просто, что это можно сделать с помощью открытых ключей, доступных в Интернете. Это вопрос о концепции шифрования и безопасного взаимодействия с пользователем.

Чтобы убедиться, что ключи шифрования обрабатываются безопасно, компания, занимающаяся разработкой приложений для Android, должна использовать набор инструментов для шифрования данных Android под названием KeyStore . Это класс, предназначенный для хранения и управления ключами шифрования с использованием самых безопасных алгоритмов, используемых во всем мире.

«Этот инструмент из инструментов безопасности Android защищает не только пароль, но и другие конфиденциальные данные».

По словам наших экспертов, он обрабатывает все таким образом, что хакерам или неавторизованным/спамовым программам трудно получить информацию. Кроме того, он обеспечивает наилучшую производительность и повышает скорость обработки данных при разумном обращении со всеми ключами шифрования.

2. Внедрите HTTP

Обычно протокол HTTP используется для передачи данных между мобильным приложением и сервером. Данные, передаваемые по этому протоколу, не шифруются. Так что лучше использовать его зашифрованную версию, т.е. HTTPs. Основанный на асимметричной криптографии TLS/SSL, протокол HTTP обеспечивает более высокий уровень безопасности. Однако выполнять его необходимо с точной осторожностью.

Чтобы зашифровать связь через HTTP, сервер должен иметь возможность обрабатывать соединение HTTP. При выполнении этого условия клиент должен отправить запрос на адрес, начинающийся с протокола https. При этом сервер и клиент строят параметры шифрования в процессе, а именно рукопожатие. При правильном выполнении рукопожатия связь шифруется.

По мнению наших экспертов, необходимо полностью реализовать HTTP-соединение. Это связано с тем, что кто-то может неправильно использовать контент в случае атаки «человек посередине». В этой атаке узел (программа или устройство) находится между приложением Android и сервером, который расшифровывает соединение так же, как приложение, считывает его и снова повторно шифрует. Ни сервер, ни приложение, ни пользователь не узнают об этом сбое, и конфиденциальные данные будут использованы не по назначению.

Чтобы предотвратить эту ситуацию, разработчик может добавить сертификат в код приложения, чтобы приложение могло проверить сертификат сервера. Таким образом, мобильное приложение Android будет получать ответ только от сервера с определенным сертификатом.

«Согласно ведущим службам разработки приложений для Android, метод закрепления сертификата является не только частью механизмов безопасности Android, но и должен использоваться в каждом клиентском приложении, ответственном за зашифрованную связь с использованием HTTP-соединения. Без этого можно легко взломать шифрование данных».

3. Запретить кеширование данных

Случалось ли вам сталкиваться с ситуацией, когда вы случайно вставили пароль в раздел входа или отправили его в личном сообщении ? Такие вещи часто можно наблюдать благодаря кэшированию данных.

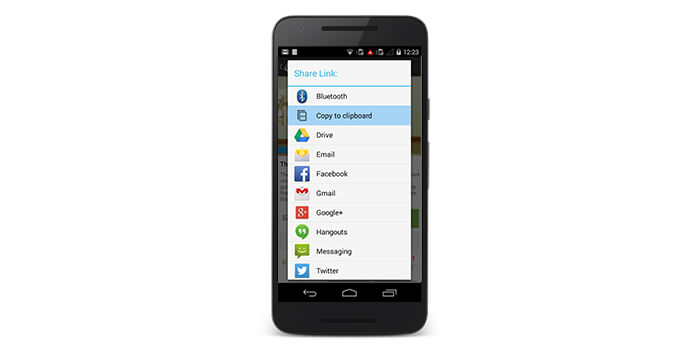

Механизм кэширования данных призван облегчить жизнь пользователя. Двумя распространенными типами этого механизма являются пользовательские словари и буфер обмена. Пользовательский словарь предлагает слова на основе ранее выбранного пользователем слова, а буфер обмена позволяет передавать данные между мобильными приложениями, временно сохраняя их в системной памяти.

Эти элементы делают работу пользователя удобной и эффективной. Вот почему различные разработчики из разных областей, такие как разработчики приложений для Android в Техасе, включают их в свою стратегию разработки приложений для Android , независимо от того, что это сопряжено с риском. Поскольку эта процедура работает автоматически, она сохраняет всю информацию без классификации содержимого. Таким образом, пароли и другая конфиденциальная информация также сохраняются в виде текста в буфере обмена и словаре. Теперь, если пользователь Android-устройства заходит в какое-либо приложение, где клавиатура стимулирует замену введенного содержимого паролем, и он нажимает «ОК», пароль будет распространяться по Интернету в виде искомой фразы (журналы поиска, результат поиска или алгоритм кэширования). . Таким образом, безопасность данных скомпрометирована.

Лучший способ предотвратить эту ситуацию, согласно лучшим компаниям-разработчикам приложений для Android, — установить соответствующие типы ввода (например, типы «паролей»). И таким образом, блокировать автокэширование, а также воздерживаться от копирования содержимого в буфер обмена.

4. Рассмотрите журналы приложений

Другими важными элементами, которые следует учитывать при разработке мобильного приложения для Android, являются журналы. Журналы приложений полезны для специалистов по приложениям при анализе работы алгоритмов обработки данных внутри приложений. Они могут обеспечить правильную последовательность обработки или желаемые результаты. Но, к сожалению, журналы могут содержать конфиденциальную информацию, такую как пароли или токены доступа, и храниться локально на устройствах. Они общедоступны для чтения и доступны многим другим приложениям, установленным на том же устройстве, если оно работает на версии ОС ниже Android 4.2. Лучший способ справиться с этой ситуацией — убедиться, что ваше приложение для Android не использует журналы. Хотя они полезны, разработчикам они не нужны для производственной версии приложения.

5. Последние рекомендации по разработке для Android

В настоящее время Google начал применять строгие правила и рекомендации, чтобы гарантировать, что любое приложение, размещаемое в Play Store, не содержит спама. Таким образом, оставаться в курсе последней информации и применять ее в процессе разработки вашего приложения снова является полезной стратегией предотвращения утечки данных в приложении для Android.

Вы также можете предотвратить утечку информации в своем приложении для Android, вкладывая значительные средства в подтверждение качества и гарантируя, что ваше приложение время от времени обновляется.

6. Компоненты системы

Вся информация и бизнес-логика зависят от системных компонентов, включенных в Android SDK. Не всем понятно, что эти компоненты требуют дополнительной защиты. Уникальные потребности в безопасности, в частности, эти компоненты приложений, которые составляют предполагаемые конечные точки IPC (межпроцессное взаимодействие). Это означает, что эти конечные точки используются для отправки и получения информации между различными процессами: аналогичного приложения, разных приложений или системных компонентов. Самый известный подход к такой связи — это отправка данных в виде широковещательных рассылок.

Подведение итогов!

В современном передовом мире использование мобильных приложений для различных целей неуклонно растет. Люди начали использовать мобильные приложения несколькими способами. Приложения создаются для выполнения любых задач, таких как покупка, бронирование, работа и банковские операции. Эти и различные другие функции, которые включают в себя конфиденциальные данные, должны быть защищены от нежелательной утечки или потери данных с мобильных устройств. Компания-разработчик приложений для Android обязана изучить эти проблемы, связанные с безопасностью, и предоставить защищенную и выгодную среду.

Говоря об утечке данных и безопасности в приложении для Android, это не ограничивается вышеописанными пунктами . Мест утечки данных может быть больше, поэтому, если вы создаете мобильное приложение, вы должны быть знакомы со всеми возможными проблемами и должны стремиться реализовать все возможные средства защиты данных и минимизировать риск утечек Android.

Если вы хотите разработать приложение, которое будет соответствовать всем новейшим технологиям текущего времени и является безопасным, вы можете сотрудничать с нашими службами разработки приложений для Android в США , чтобы помочь вам расширить свое приложение.