Рост фишинга в течение нескольких недель чрезвычайных ситуаций: лучшие практики и аутентификация для защиты

Опубликовано: 2020-04-28В этой статье

Почему растет число попыток злоупотреблений? Потому что прямо сейчас получатели более уязвимы. Давайте посмотрим на шаги, которые могут предпринять компании, и на преимущества систем DKIM, DMARC и - в будущем - BIMI.

Киберпреступники всегда пытаются использовать трудные времена, чтобы сообщить о своих мошенничествах , будь то фишинг , мошенничество или другие виды злоупотреблений. Недели, которые мы пережили, действительно не исключение.

Что лежит в основе этого «импульса» киберпреступников? Они надеются, что в течение этих недель фильтр приема будет ослаблен, что является безосновательной гипотезой , и что получатели станут более уязвимыми и будут склонны взаимодействовать с сообщениями в своем почтовом ящике.

Эта вторая гипотеза фактически обоснована, как показано в нашем предыдущем сообщении в блоге. Там мы сообщили, что показатели открытия и количество кликов в марте были значительно выше, чем в среднем за оставшуюся часть года.

Мы всегда были в авангарде борьбы со всеми видами злоупотреблений по электронной почте, участвуя в обсуждениях и делая все, что в наших силах, для предотвращения распространения мошеннических сообщений. Сегодня мы хотим дать вам более точное представление о том, как выглядят попытки фишинга, а также дать некоторые указания о том, как бороться с киберпреступностью .

MailUp на протяжении многих лет наладила прочные глобальные отношения с интернет-провайдерами и занесенными в черные списки . Мы все постоянно обмениваемся информацией о политиках, методах работы и проблемах. Мы приветствуем всех, кто хочет помочь MailUp улучшить обслуживание или сотрудничать . Напишите нам на abuse@mailup.com .

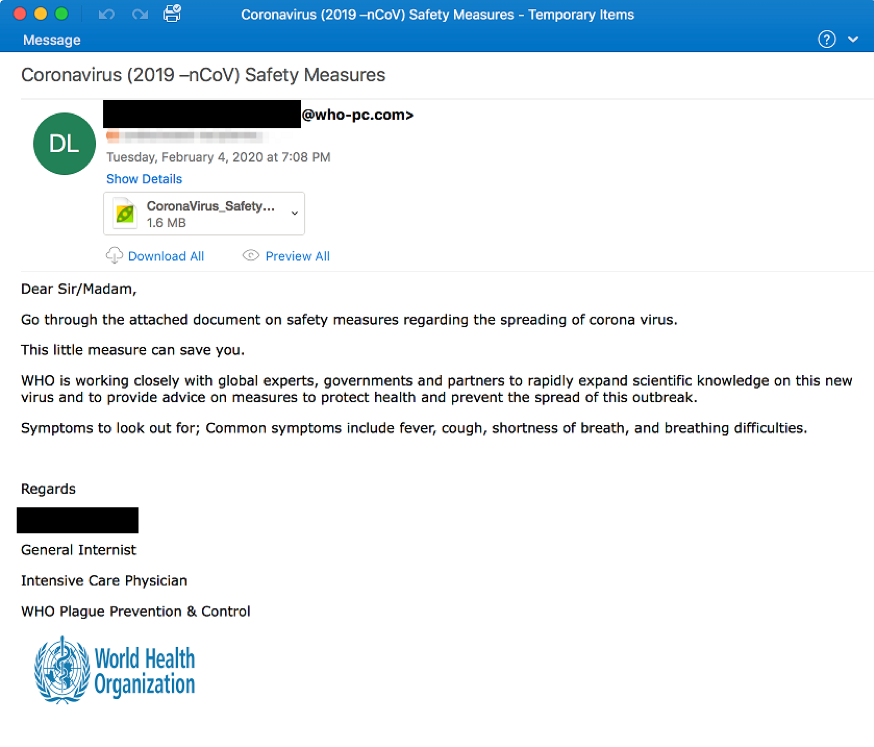

Случаи фишинга, зарегистрированные во время текущей чрезвычайной ситуации

Нам стало известно о многочисленных попытках злоупотреблений, даже если они не повлияли на инфраструктуру MailUpinfrastructure. Их можно сгруппировать в две категории макросов :

1. Попытки фишинга, замаскированные под служебные сообщения . В этом посте вы найдете несколько примеров таких попыток.

2. Вредоносное ПО, передаваемое через сайт, похожий на карту заражения Университета Джона Хопкинса.

Наши друзья из SpamHaus резюмировали общую ситуацию в этом сообщении в блоге.

Рекомендации по защите от фишинга

Несмотря на то, что осознавая, что фишинг не может быть полностью решен, давайте взглянем на передовые методы, которые могут препятствовать (если даже не предотвращать ) этого типа проблемы:

- Всегда старайтесь сделать свой бренд узнаваемым в отправляемых вами сообщениях. Это может показаться тривиальным, но это не так: те, кто занимается фишингом, даже если они пытаются скопировать ваш логотип, никогда не смогут на 100% скопировать все детали, которые являются частью вашей цифровой идентичности.

- Не используйте «похожие» или «двоюродные» домены в своих официальных сообщениях. Если получатели могут ожидать сообщений от таких доменов, как «brandname-email.com», они могут ошибочно считать легитимными домены, которые не являются таковыми (например, «brand-name-email.com» или «brandname-mail.com»). Всегда используйте свой домен и, если вы хотите дифференцировать потоки, используйте субдомены (email.brandname.com), как указано в рекомендациях, опубликованных M3AAWG.

- Знайте, какой домен используется в подписи DKIM, и, если возможно, попробуйте выровнять этот домен с тем, который вы используете в качестве отправителя.

- Опубликуйте соответствующую политику DMARC (карантин / отклонение), чтобы защитить репутацию ваших доменов. Хотя злоумышленники будут продолжать использовать похожие домены, их шансы обмануть получателей будут значительно меньше. Кроме того, это подготовит вас к тому, чтобы в будущем наилучшим образом использовать новости экосистемы электронного маркетинга (например, BIMI).

Вам интересно, что означают сокращения DKIM, DMARC и BIMI? Давайте прольем на это свет.

Аутентификации: что это такое и для чего они нужны

DKIM

DKIM (аббревиатура от DomainKeys Identified Mail) - это система аутентификации электронной почты. Добавляя зашифрованную подпись , получатели могут проверить, было ли сообщение изменено , по крайней мере, в его основных полях, между отправкой и получением.

А именно, наш открытый ключ DKIM должен быть добавлен в настройки вашего веб-домена, а конкретная подпись добавляется ко всем электронным письмам, которые мы отправляем вам.

Шифрование этой подписи основано на некоторых элементах каждого отправленного сообщения электронной почты и, следовательно, является уникальным для каждого сообщения. При анализе вашей электронной почты принимающий почтовый сервер расшифровывает подпись с помощью вышеупомянутого открытого ключа. Затем он сгенерирует новую строку хэша на основе тех же элементов. Электронное письмо будет считаться DKIM-аутентифицированным, если есть совпадение между расшифрованной подписью и новой строкой хэша. Вот пример подписи DKIM:

DKIM-подпись: v = 1; а = rsa-sha256; c = расслабленный / расслабленный; s = транзакционный; d = mailup.com ;

h = От: До: Дата: Тема: Версия MIME: Тип содержимого: Идентификатор списка: Отказаться от подписки: Идентификатор сообщения; i=news-it@mailup.com;

bh = eFMbGLxi / 7mcdDRUg + V0yHUTmA1F4EXExVBQxIxBr2I =;

b = ra3pGFHHvCr9OZsm9vnOid …… ..Yj00 / + nTKs =

Если сообщение имеет действительную подпись (т. Е. Не подвергается манипуляциям), то домен подписи, идентифицируемый тегом d =, сообщит, кто вы есть, получателям, которые затем обработают почту соответствующим образом. В системах оценки репутации основных поставщиков почтовых ящиков этому идентификатору все больше придается вес по сравнению с другими (например, IP). В настоящее время некоторые поставщики (например, Gmail) позволяют отслеживать репутацию на основе этого идентификатора. Короче говоря, это стало обязательным элементом доставки сообщений.

Конфигурация DKIM происходит через конфигурацию записей DNS. Это не сложная операция. Однако невозможно иметь стандартную персональную подпись для всех клиентов именно потому, что наличие DKIM-подписи является обязательным.

По этой причине все основные ESP используют одну или несколько подписей своих обслуживаемых доменов. Это обеспечивает соблюдение лучших практик, но создает своего рода «общую репутацию» среди всех клиентов в этом кластере. В некоторых случаях это может быть неоптимальным (особенно если у одних клиентов объемы намного больше или они работают ниже, чем у других).

По этой причине платформа MailUp предлагает возможность использовать ваш собственный домен в качестве подписи DKIM. Мы доступны для всех клиентов через наши консультации по доставляемости для тех, кто ищет дополнительную информацию или нуждается в помощи в настройке записей DKIM.

Защитите свои рассылки

Еще не клиент MailUp? Свяжитесь с нами

DMARC

По сути, DMARC позволяет владельцу домена, который также является отправителем сообщений электронной почты, просить провайдеров почты не доставлять несанкционированные сообщения, которые, как представляется, исходят из их домена . Как вы уже догадались, это полезный механизм для предотвращения фишинговых и спуфинговых атак.

С технической точки зрения DMARC (Domain-based Message Authentication, Reporting & Conformance) - это система на основе аутентификации DKIM и SPF, которая помогает принимающим серверам (например, Gmail, Yahoo, Libero и т. Д.) Знать, что делать, когда сообщение может не аутентифицирован . Для этого он позволяет отправителю электронной почты опубликовать « политику », чтобы проинструктировать принимающие серверы о том, как управлять любыми проблемами аутентификации. Кроме того, DMARC предоставляет механизм отчетности о предпринятых действиях на основе политики. Таким образом, он координирует результаты DKIM и SPF и указывает, при каких обстоятельствах адрес электронной почты отправителя, который часто виден конечному получателю, может считаться допустимым.

Финансовые учреждения и другие компании, подверженные фишинговым и спуфинговым атакам, могут лучше всего защитить себя, реализовав политику DMARC.

Неправильная настройка записи DMARC может существенно отрицательно повлиять на доставляемость не только электронных писем, отправленных через нас, но и всех сообщений, отправленных доменом с поддержкой DMARC (например, электронные письма сотрудников внешним получателям). Это означает, что мы рекомендуем вам проконсультироваться со специалистом по доставляемости для правильной реализации политики DMARC.

BIMI

BIMI (индикаторы бренда для идентификации сообщений) представляет собой ближайшее будущее электронного маркетинга.

В настоящее время он принят только Verizon Media Group (другими словами, Yahoo! И AOL), но с согласия Google. BIMI - это независимый от производителя стандарт, который позволяет брендам отображать свой подтвержденный логотип в почтовом ящике получателя для полностью аутентифицированных электронных писем (DMARC).

BIMI побуждает крупные бренды применять адекватную аутентификацию электронной почты, особенно DMARC, когда они отправляют массовые сообщения потребителям. Отправители, которые обязуются внедрить DMARC, награждаются отображением их логотипа. Это повышает как узнаваемость, так и доверие.

В итоге

Как вы, возможно, заметили, мы советуем взять под контроль заранее. Мы уверены, что эта серия реализаций принесет свои плоды с точки зрения защиты от злоупотреблений и качества отправки.

На самом деле, просто отправки недостаточно. Спам, устаревшие базы данных и неправильные настройки могут снизить скорость доставки и нанести ущерб репутации вашего бренда. Чтобы обезопасить себя от рисков, вы можете рассчитывать на услуги Deliverability Suite. Его индивидуальные конфигурации и постоянный мониторинг всегда обеспечат безопасность вашей доставки.