Защита почтовых ящиков — гражданский долг

Опубликовано: 2020-03-17После выборов 2016 года особое внимание уделяется механизмам, которые мы используем для участия в политическом процессе, обсуждения вопросов, чтения новостей и, в конечном счете, участия в конституционно закрепленной деятельности по голосованию. Хотя электронная почта не имеет отношения к процессу голосования, она, тем не менее, является важным компонентом нашей повседневной жизни, как личной, так и профессиональной, и часто является первым залпом в кибератаке. Фишинг — это, конечно же, атака по электронной почте с использованием социальной инженерии, однако последствия успешной фишинговой атаки могут быть далеко идущими и бесконечно разрушительными.

Лучше всего об этом сказал Дэвид Инграм в недавней статье, посвященной фишинговым атакам против Burisma и кандидатов в президенты от Демократической партии: «Взломать компьютерные системы сложно. Взламывать людей? Не так сильно». Кандидатов в президенты предупреждали не только о финансовых махинациях, но и о попытках спонсируемых государством хакеров, стремящихся сорвать выборы 2020 года.

В 2016 году мы увидели, как 29 электронных писем помешали нашим выборам. Фишинг остается основным вектором, ведущим к крупномасштабным утечкам данных и другим формам злонамеренного взлома. В прошлом году мы рассмотрели, как кандидаты в президенты используют электронную почту в рамках своих предвыборных кампаний. В то время круг кандидатов был намного больше, поэтому у нас было множество примеров и разновидностей электронных писем для изучения. Из этого исследования мы определили, что почти 50% кампаний либо не имеют записи об аутентификации и соответствии аутентификации обмена сообщениями домена (DMARC), либо не проходят проверку DMARC своих электронных писем.

Напоминаем, что DMARC — это политика, которую отправители могут публиковать в системе доменных имен (DNS), которая информирует принимающие домены, такие как Gmail и другие, о том, что делать с их сообщениями, если они не пройдут другие проверки подлинности электронной почты. Политика носит предписывающий характер и может предписывать этим доменам не доставлять мошеннические сообщения, выдающие себя за законных отправителей. Это невероятно мощный инструмент, который может помешать усилиям злоумышленников, которые используют спуфинг как часть своих атак.

Отсутствие внимания к DMARC и безопасности домена/адреса отправки не ограничивается только политическими отправителями. Наоборот, частный сектор не активно использовал DMARC при принудительном применении — подавляющее большинство отправляющего мира либо не опубликовало запись DMARC, либо сделало это не во время принудительного применения. Это отсутствие принятия еще раз иллюстрирует важность таких платформ, как Twilio SendGrid, которые вкладывают значительные средства в нашу работу по соблюдению требований и борьбе со злоупотреблениями, особенно в такое критическое время в Америке.

Целостный подход

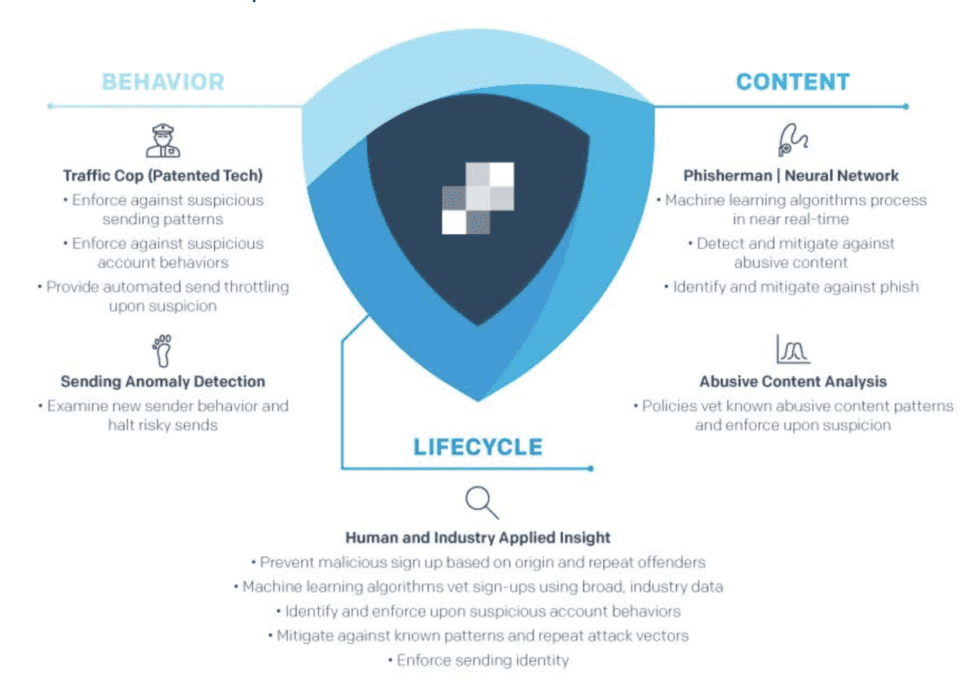

В преддверии выборов 2020 года и рассмотрении электронной почты под микроскопом из-за той роли, которую она сыграла в 2016 году, краткий обзор того, как Twilio SendGrid предотвращает отправку оскорбительных писем из нашей системы, кажется уместным.

В четвертом квартале 2019 года Twilio SendGrid сохранил уровень защиты входящих сообщений на уровне 99,99 %, установив новые рекорды объема в праздничные дни. Уровень защиты папки «Входящие» — это показатель нефишинговой электронной почты, обрабатываемой Twilio SendGrid ежеквартально.

Масштабные платформы SAAS с самообслуживанием, независимо от их функции или рынка, сталкиваются с перспективой превращения их в оружие злоумышленниками. Чем больше масштаб, тем сложнее становится выявить и остановить злоумышленников за использование инструментов, на которые законные пользователи полагаются в рамках своего бизнеса. Мы не можем не подчеркнуть, насколько важно решать проблемы соответствия требованиям с помощью масштабируемых решений, способных адаптироваться со скоростью постоянно меняющихся угроз. На втором месте после фактического устранения угроз стоит измерение и сравнительный анализ эффективности этих решений в надежде на их постоянное улучшение и обеспечение прозрачности и осведомленности на рынке.

Мы используем всесторонний обзор трафика и отправителей, чтобы понять, как регистрируются и ведут себя новые учетные записи. При необходимости мы применяем ограничения скорости и ограничения до тех пор, пока наши системы не определят, что шаблоны отправки являются законными.

Процессы машинного обучения (МО) почти в режиме реального времени сканируют контент на наличие векторов злоупотреблений, свидетельствующих о фишинге. Давайте помнить, что спам субъективен: спам для одного человека — это ветчина для другого. Тем не менее, фишинг объективно ужасен и не имеет никакого отношения к нашей платформе, поэтому мы активно обучаем наши алгоритмы находить его и предотвращать его отправку.

Опираясь на поведенческую структуру и специально созданное машинное обучение, люди способны анализировать машинные результаты, исследовать шаблоны, следить за рецидивистами, создавать новые трения, где это уместно, и развертывать контрмеры, потому что давайте посмотрим правде в глаза: злоумышленники развивают свои векторы атаки с пугающей скоростью. . Они не только развивают свои атаки и тратят время на тщательное исследование платформ на предмет брешей в их защите, они часто меняют платформы или применяют тактику распространения, чтобы использовать как можно больше платформ, чтобы затруднить определение источника атаки.

Помимо гражданских

Поскольку иностранные организации удваивают фишинговые электронные письма, чтобы вмешаться в нашу нынешнюю избирательную систему, критически важно поддерживать поток почты, свободный от фишинга, чтобы не допустить, чтобы злоумышленники воспользовались «шумом» выборов для заграждения невинных людей с социальными угрозами. инженерные атаки. Только так мы можем безопасно масштабировать наш бизнес и защитить наших клиентов. Таким образом, наше внимание к соблюдению требований является не только средством предотвращения наихудших тенденций злоумышленников, но и частью плана обеспечения непрерывности бизнеса, который гарантирует, что деловое общение наших клиентов не будет стеснено попытками злоумышленников злоупотреблять своими брендами и услугами наших клиентов. клиенты.

Что вы можете сделать, чтобы изменить ситуацию

Путь к защите клиентов наших клиентов от фишинга ясен: мы всегда должны сохранять соответствие требованиям в качестве приоритета по мере масштабирования нашей платформы. Точно так же мы должны защищать и предоставлять нашим клиентам инструменты, упрощающие публикацию DMARC при принудительном исполнении, потому что это очень мощный доспех, который защитит их бренд и их клиентов от спуфинга и злонамеренных атак. И мы должны продолжать работать с такими организациями, как Рабочая группа по борьбе с вредоносным ПО для мобильных устройств (M3AAWG) и другими организациями-единомышленниками, которые объединяют государственные, частные и правоохранительные органы за одним столом для борьбы с общим врагом. Но есть определенные вещи, которые вы можете сделать, чтобы не стать жертвой фишинговой атаки, в том числе:

- Разверните Sender Policy Framework (SPF) на ваших доменах отправки, чтобы связать разрешенные IP-адреса с определенным исходящим доменом отправки.

- Настройте и опубликуйте запись Domain Keys Identified Mail (DKIM) для ваших отправляющих доменов, чтобы обеспечить целостность вашей электронной почты за счет использования пар открытого и закрытого ключей.

- Убедитесь, что ваши почтовые серверы используют STARTTLS, чтобы обеспечить шифрование передаваемых сообщений.

- Согласуйте записи проверки подлинности электронной почты, чтобы обеспечить непрерывность в том, как вы отправляете электронную почту.

- Ограничьте круг лиц, которые могут отправлять электронную почту от вашего имени — разрастание сообщений распространено в крупных организациях, в которых есть несколько отделов, которые в одном случае будут использовать электронную почту в маркетинговых целях, а в другом — для транзакций.

- Опубликуйте запись об аутентификации и соответствии проверки подлинности на основе домена (DMARC) при принудительном применении, которая будет указывать принимающим доменам отклонять сообщения, не прошедшие проверку SPF или DKIM, или и то, и другое.

- Используйте многофакторную аутентификацию во всех своих учетных записях в Интернете (где это возможно) и особенно в учетных записях электронной почты, как личных, так и деловых. Было доказано, что многофакторная аутентификация на 99,9% эффективна в предотвращении захвата учетных записей. Возвращаясь к совету Дэвида Ингрэма, взломать системы сложно, взломать людей — нет, поэтому требовать множественных форм аутентификации для доступа к системам — это все равно, что поддерживать собственное любопытство и гарантировать, что оно не возьмет верх над вами.

- Если это звучит слишком хорошо, чтобы быть правдой, или немного выходит за рамки, не бойтесь подтвердить, используя другие каналы. Правильно, если вы получите электронное письмо, которое звучит хоть немного подозрительно от кого-то, кого вы знаете, или просит вас сделать что-то, что щекочет ваше паучье чутье, не стесняйтесь поднять трубку. Учетная запись отправителя может быть скомпрометирована, поэтому использование альтернативного метода связи с ним — это способ убедиться, что подтверждение исходит от фактического владельца учетной записи, а не от злоумышленника, скрывающегося внутри нее.