Что такое DMARC? Общие сведения о записях DMARC

Опубликовано: 2020-03-05Аутентификация сообщений на основе домена, отчетность и соответствие или DMARC — это протокол, который использует платформу политики отправителей ( SPF) и идентифицированную почту DomainKeys ( DKIM) для определения подлинности сообщения электронной почты.

Записи DMARC упрощают поставщикам интернет-услуг (ISP) предотвращение злонамеренных действий с электронной почтой, таких как спуфинг домена для фишинга личной информации получателей.

По сути, он позволяет отправителям электронной почты указывать, как обрабатывать электронные письма, которые не прошли аутентификацию с использованием SPF или DKIM. Отправители могут отправить эти электронные письма в папку нежелательной почты или заблокировать их все вместе. Таким образом, интернет-провайдеры могут лучше выявлять спамеров и предотвращать проникновение вредоносной электронной почты в почтовые ящики клиентов, сводя к минимуму количество ложных срабатываний и предоставляя более качественные отчеты об аутентификации для большей прозрачности на рынке.

Ваша запись DMARC публикуется вместе с вашими записями DNS и включает в себя, в том числе:

- SPF

- Запись

- CNAME

- (ДКИМ)

Важно отметить, что не все принимающие серверы будут выполнять проверку DMARC перед приемом сообщения, но все основные интернет-провайдеры делают это, и внедрение растет.

Каковы преимущества DMARC?

Есть несколько основных причин, по которым вы хотели бы внедрить DMARC:

- Репутация. Публикация записи DMARC защищает ваш бренд, не позволяя сторонам, не прошедшим проверку подлинности, отправлять почту с вашего домена. В некоторых случаях простая публикация записи DMARC может привести к повышению репутации.

- Видимость: отчеты DMARC улучшают видимость вашей почтовой программы, сообщая вам, кто отправляет электронную почту с вашего домена.

- Безопасность: DMARC помогает сообществу электронной почты установить согласованную политику для работы с сообщениями, не прошедшими проверку подлинности. Это помогает экосистеме электронной почты в целом стать более безопасной и заслуживающей доверия.

Как выглядит запись DMARC?

Вы можете увидеть, как выглядит запись DMARC, набрав <dig txt_dmarc.sendgrid.net > в своем терминале . Вы также можете перейти на https://www.valimail.com/ , чтобы просмотреть запись DMARC для любого домена, если они опубликованы.

Вот пример записи DMARC — это запись DMARC SendGrid:

v=DMARC1\;p=none\;rua=mailto:dmarc@sendgrid.com\;ruf=mailto:dmarc@sendgrid.com\;rf=afrf\;pct=100

Давайте сломаем это

«v=DMARC1»

Версия — это идентификатор, который ищет принимающий сервер при сканировании записи DNS для домена, из которого он получил сообщение. Если в домене нет записи txt, начинающейся с v=DMARC1, принимающий сервер не будет выполнять проверку DMARC.

«п=нет»

Политика. Политика, которую вы выбираете в своей записи DMARC, сообщает участвующему почтовому серверу получателя, что делать с почтой, которая не проходит SPF и DKIM, но утверждает, что она отправлена из вашего домена. В этом случае для политики установлено значение «Нет». Вы можете установить 3 типа политик:

- p=none — Сообщите получателю, чтобы он не предпринимал никаких действий с неквалифицированной почтой, но по-прежнему отправлял отчеты по электронной почте на mailto: в записи DMARC о любых нарушениях.

- p=quarantine — указать получателю помещать в карантин неквалифицированную почту, что обычно означает «отправить это прямо в папку со спамом».

- p=reject — Сообщите получателю полностью отклонить любую неквалифицированную почту для домена. Если этот параметр включен, только почта, подтвержденная на 100 % как подписанная вашим доменом, будет даже иметь шанс попасть в папку «Входящие». Любая почта, которая не проходит, отклоняется, а не возвращается, поэтому нет никакого способа поймать ложные срабатывания.

«rua= mailto:dmarc@sendgrid.com »

Эта часть сообщает принимающему серверу, куда отправлять сводные отчеты об ошибках DMARC. Сводные отчеты ежедневно отправляются администратору домена, которому принадлежит запись DMARC. Они включают высокоуровневую информацию об ошибках DMARC, но не содержат детализированных сведений о каждом инциденте. Это может быть любой адрес электронной почты, который вы выберете.

«ruf=mailto:dmarc@sendgrid.com»

Эта часть сообщает принимающему серверу, куда отправлять аналитические отчеты об ошибках DMARC. Эти аналитические отчеты отправляются в режиме реального времени администратору домена, которому принадлежит запись DMARC, и содержат сведения о каждом отдельном сбое. Этот адрес электронной почты должен принадлежать домену, для которого опубликована запись DMARC.

« рф=афрф»

Формат отчетности. Эта часть сообщает принимающему серверу, какую отчетность хочет страхователь. В этом случае rf=afrf означает формат отчета об агрегированных отказах.

«процент = 100»

Процент — эта часть сообщает принимающему серверу, какая часть их почты должна подвергаться спецификациям политики DMARC. Вы можете выбрать любое число от 1 до 100. В этом случае, если для параметра p= было установлено отклонение, 100% почты, не прошедшей проверку DMARC, будут отклонены.

Есть ряд других механизмов, которые могут быть включены в запись DMARC. Несколько примечательных из них включают:

«sp=» Эта часть сообщает принимающему серверу, следует ли применять политику DMARC к поддоменам.

«adkim=» Это устанавливает выравнивание DKIM. Он может быть установлен на «s» для строгого режима или «r» для расслабленного режима. Строгий означает, что часть DKIM аутентификации DMARC будет проходить только в том случае, если поле d= в подписи DKIM ТОЧНО соответствует домену отправителя. Если для него задано ослабление, сообщения будут проходить часть DKIM аутентификации DMARC, если поле DKIM d= соответствует корневому домену адреса отправителя.

«ri=» Это устанавливает интервал, как часто вы хотите получать сводные отчеты об ошибках DMARC.

Как реализовать DMARC с помощью Twilio SendGrid?

Прежде чем приступить к работе по внедрению DMARC, обратите внимание, что это не для всех. Если у вас есть небольшой домен, вы, вероятно, обойдетесь без него. Тем не менее, это разумный шаг, если у вас когда-либо были проблемы с фишингом в прошлом или у вас есть финансово ориентированный бизнес, который обрабатывает конфиденциальную информацию.

Еще одна вещь, о которой следует помнить, это то, что совокупность DMARC и аналитические отчеты предназначены для машинного чтения. Людям может быть трудно понять их, поэтому вам также потребуется использовать службу мониторинга отчетов DMARC для сбора отчетов и доступа к информации. Twilio SendGrid сотрудничает с ValiMail.

После того, как вы определились с реализацией и выбрали нужные сервисы, процесс настройки DMARC состоит из 5 этапов:

1. Разверните DKIM и SPF с аутентификацией отправителя на вашем IP-адресе Sendgrid.

Завершите процесс аутентификации отправителя для своей учетной записи. Это гарантирует, что электронные письма, отправляемые через вашу учетную запись Twilio SendGrid, будут правильно подписаны с использованием DKIM и SPF для вашего уникального домена.

Если вы не знаете, как выполнить этот первый шаг, обратитесь за помощью к нашей документации здесь .

2. Проверьте правильность подписи DKIM и SPF для разрешенного домена.

Отправьте себе несколько тестовых писем, чтобы убедиться, что все работает правильно. Вы хотите убедиться, что подписи DKIM и SPF в заголовках вашей электронной почты совпадают с доменом, который вы использовали для разрешения своей учетной записи SendGrid. Пока оба проходят, вы в деле!

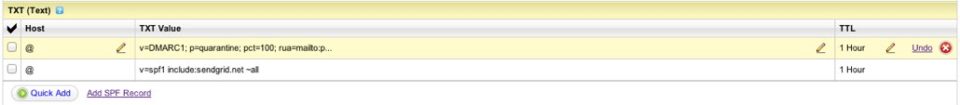

3. Опубликуйте запись DMARC у своего регистратора DNS, а затем отслеживайте результаты.

В вашем регистраторе DNS вам необходимо создать запись ресурса TXT, которую получатели могут использовать для определения ваших предпочтений DMARC. Это делается в регистраторе DNS хоста домена, который, вероятно, находится в том же месте, где вы создали записи DNS для аутентификации отправителя. Эта запись делается на корневом уровне домена, а не поддомена.

Простая запись DMARC может выглядеть так:

“v=DMARC1; p=quarantine; pct=100; rua=mailto:dmarc.rua@alloweddomain.com”

«v=DMARC1; р=карантин; процент=100; rua=mailto:dmarc.rua@alloweddomain.com”*

- v=DMARC1;

Он настроен на использование DMARC версии 1, других версий в настоящее время нет. Поэтому всегда устанавливайте 1. - р=карантин;*

Эта политика предписывает получателю помещать неквалифицированную почту в КАРАНТИН, что обычно означает «отправлять ее прямо в папку со спамом». - процент=100;

Это указывает получателю оценивать 100% сообщений, якобы отправленных из домена, это может быть любое число от 1 до 100. - rua=mailto:dmarc.rua@alloweddomain.com

Это говорит получателям отправлять сводные отчеты по адресу dmarc.rua@alloweddomain.com . Установите это на адрес электронной почты, которым вы управляете и который тщательно контролируется.

*В этом примере используется политика p=quarantine, но мы рекомендуем всегда начинать с политики p=none.

4. Анализируйте полученные отзывы и при необходимости корректируйте свои почтовые потоки.

Если получателям, участвующим в DMARC, отправляется и принимается неквалифицированная электронная почта, получатель будет создавать отчеты для этих сообщений и отправлять их обратно на адрес mailto:, указанный в вашей записи DMARC.

В этих отчетах вы найдете информацию, которая поможет вам точно определить, какие службы могут отправлять почту от имени вашего домена.

Вот пример отчета только с 1 записью, показывающий результаты для 2 почтовых отправлений. (Обратите внимание, что указанные SPF и DKIM auth_results являются необработанными результатами, независимо от выравнивания s=. Имя файла имеет следующий формат: имя файла = получатель «!» policy-domain «!» start-timestamp «!» end-timestamp «. расширение " (пример: Receiver.org!sender.com!1335571200!1335657599.zip))

<отчет_метаданные>

<org_name>receiver.com

noreply-dmarc-support@receiver.com

<extra_contact_info>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<дата_диапазон>

1335571200

1335657599

<policy_published> sender.com

р

р

никто

никто

100

<исходный_ip>72.150.241.94

2 <policy_evaluated> нет

потерпеть неудачу

проходить

<header_from>sender.com

<результаты_авторизации>

отправитель.com

потерпеть неудачу

<человеческий_результат>

отправитель.net

проходить

<человеческий_результат>

отправитель.com

проходить

*Примечание. Сводные отчеты отправляются в виде вложения .zip, поэтому убедитесь, что определяемый вами адрес может принимать вложения в этом типе файла.

5. Обновляйте теги политик DMARC по мере обучения

Теперь, когда вы протестировали и настроили свои почтовые потоки, чтобы точно определить, кто отправляет электронную почту для вашего домена, пришло время поднять его на ступеньку выше.

До сих пор вы должны были использовать только политику p=none для получения отчетов о любом ошибочном поведении, и у вас должно быть хорошее представление о том, откуда приходит электронная почта. Следующим шагом является настройка политики вашей записи DMARC, чтобы начать контролировать, как получатели обрабатывают почту, якобы отправленную из вашего домена. Запомнить:

- p=none — вы получаете отчеты о нарушениях, но получатели не предпринимают никаких действий, кроме обработки самих сообщений.

- p=quarantine — Неквалифицированная почта попадает прямо в спам, но может быть восстановлена. Это полезно, когда вы достаточно уверены, что знаете все места, откуда приходит почта, но хотите «отклонить» любые неквалифицированные сообщения, пока не будете уверены на 100%.

- p=reject — используйте это, когда вы абсолютно уверены, что знаете все серверы и службы, которые отправляют электронную почту для вашего домена, и что для каждой из этих служб установлена подпись, и вы хотите, чтобы что-либо с наглостью заявляло, что в противном случае это полностью отклонено. Неквалифицированная почта полностью удаляется почтовым сервером получателя и никогда больше не появляется.

Почему DMARC так важен

Записи DMARC — это важная эволюция аутентификации электронной почты. Это еще один отличный пример совместной работы отправителей электронной почты и интернет-провайдеров для защиты канала электронной почты. Чтобы узнать больше о DMARC, посетите веб-сайт организации по адресу www.dmarc.org. Чтобы узнать больше об аутентификации, прочитайте этот пост в блоге.

Дополнительные ресурсы

- Часто задаваемые вопросы DMARC.org

- Обновление политики DMARC Yahoo

- Сначала Yahoo, а теперь AOL. Что вам нужно изменить, чтобы быть совместимым с DMARC?