การปกป้องกล่องขาเข้าเป็นหน้าที่ของพลเมือง

เผยแพร่แล้ว: 2020-03-17นับตั้งแต่การเลือกตั้งปี 2559 เป็นต้นมา มีการเน้นย้ำถึงกลไกที่เราใช้เพื่อมีส่วนร่วมกับกระบวนการทางการเมือง อภิปรายประเด็น อ่านข่าว และท้ายที่สุด มีส่วนร่วมในกิจกรรมการลงคะแนนเสียงที่บัญญัติไว้ตามรัฐธรรมนูญ แม้ว่าอีเมลจะสัมผัสได้ถึงกระบวนการลงคะแนน แต่ก็ยังเป็นองค์ประกอบที่สำคัญในชีวิตประจำวันของเรา ทั้งส่วนตัวและในอาชีพ และมักจะเป็นการระดมยิงครั้งแรกในการโจมตีทางไซเบอร์ แน่นอนว่าฟิชชิ่งเป็นการโจมตีทางวิศวกรรมทางสังคมผ่านอีเมล อย่างไรก็ตาม การแตกแขนงของการโจมตีแบบฟิชชิงที่ประสบความสำเร็จนั้นสามารถขยายวงกว้างและทำลายล้างอย่างไม่สิ้นสุด

David Ingram กล่าวถึงสิ่งที่ดีที่สุดในบทความล่าสุดที่เน้นการโจมตีแบบฟิชชิ่งต่อ Burisma และผู้สมัครชิงตำแหน่งประธานาธิบดีประชาธิปไตย: “การแคร็กระบบคอมพิวเตอร์เป็นเรื่องยาก แคร็กคน? ไม่ยากเท่าไหร่” ผู้สมัครชิงตำแหน่งประธานาธิบดีได้รับคำเตือนเกี่ยวกับการหลอกลวงทางการเงินไม่เพียง แต่ความพยายามของแฮ็กเกอร์ที่ได้รับการสนับสนุนจากรัฐซึ่งพยายามทำให้การเลือกตั้งในปี 2020 ตกราง

ในปี 2559 เราพบว่ามี 29 อีเมลที่ขัดขวางการเลือกตั้งของเรา ฟิชชิ่งยังคงเป็นพาหะหลักที่นำไปสู่การละเมิดข้อมูลขนาดใหญ่และการแฮ็กที่เป็นอันตรายในรูปแบบอื่นๆ ปีที่แล้วเรามาดูกันว่าผู้สมัครชิงตำแหน่งประธานาธิบดีใช้อีเมลเป็นส่วนหนึ่งของแคมเปญอย่างไร ขอบเขตของผู้สมัครมีขนาดใหญ่กว่ามาก ดังนั้นเราจึงมีตัวอย่างและรสชาติของอีเมลมากมายให้ตรวจสอบ จากการวิจัยนั้น เราพบว่าเกือบ 50% ของแคมเปญไม่มีบันทึก Domain Messaging Authentication Reporting and Conformance (DMARC) หรือไม่ผ่านการตรวจสอบ DMARC ของอีเมล

โปรดทราบว่า DMARC เป็นนโยบายที่ผู้ส่งสามารถเผยแพร่ในระบบชื่อโดเมน (DNS) ที่แจ้งโดเมนที่รับ เช่น Gmail และอื่นๆ ว่าจะทำอย่างไรกับข้อความของผู้ส่งหากพวกเขาไม่ผ่านการตรวจสอบสิทธิ์อีเมลอื่นๆ นโยบายนี้มีการกำหนดไว้และสามารถสั่งให้โดเมนเหล่านี้ไม่ส่งข้อความหลอกลวงที่แอบอ้างเป็นผู้ส่งที่ถูกต้องตามกฎหมาย นี่เป็นเครื่องมือที่ทรงพลังอย่างเหลือเชื่อที่สามารถขัดขวางความพยายามของนักแสดงเบื้องหลังที่ต้องอาศัยการปลอมแปลงเป็นส่วนหนึ่งของการโจมตี

การขาดการมุ่งเน้นที่ DMARC และการรักษาความปลอดภัยโดเมน/การส่งที่อยู่สำหรับส่งไม่ได้ถูกแยกออกจากผู้ส่งทางการเมืองเท่านั้น ในทางกลับกัน ภาคเอกชนไม่ยอมรับ DMARC อย่างจริงจังในการบังคับใช้—ประเทศผู้ส่งส่วนใหญ่ไม่ได้เผยแพร่บันทึก DMARC หรือไม่ได้ดำเนินการดังกล่าวในขณะบังคับใช้ การขาดการยอมรับนี้ยังแสดงให้เห็นอีกถึงความสำคัญของแพลตฟอร์ม เช่น Twilio SendGrid การลงทุนอย่างมากในการปฏิบัติตามกฎระเบียบและการต่อต้านการละเมิดของเรา โดยเฉพาะอย่างยิ่งในช่วงเวลาวิกฤติในอเมริกา

แนวทางแบบองค์รวม

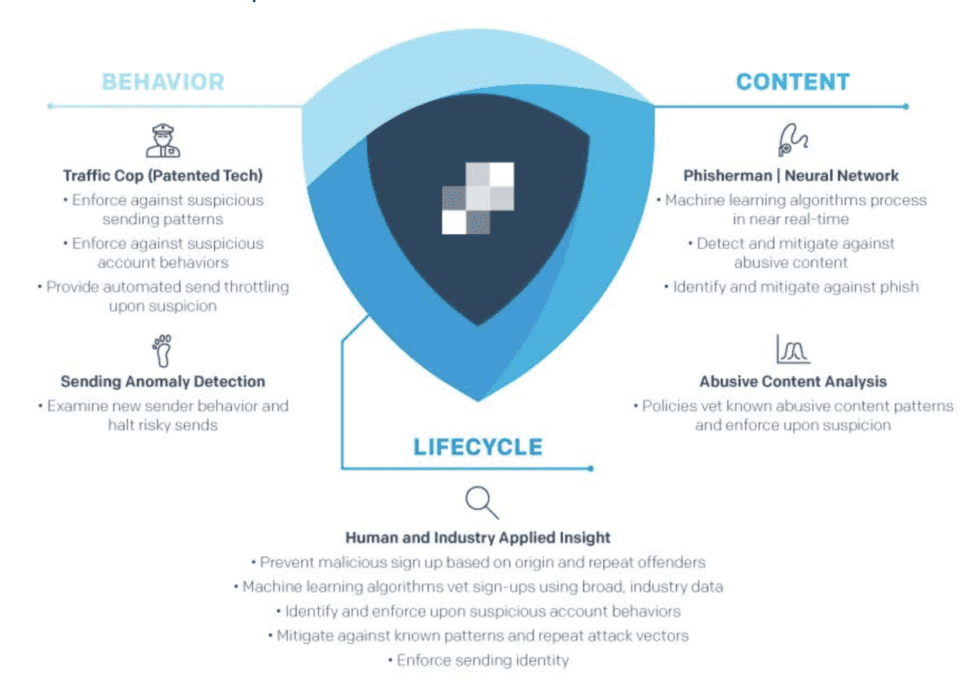

ด้วยการเลือกตั้งในปี 2020 และอีเมลภายใต้กล้องจุลทรรศน์เนื่องจากมีบทบาทในปี 2559 การทบทวนสั้น ๆ ว่า Twilio SendGrid ป้องกันอีเมลที่ไม่เหมาะสมออกจากระบบของเราได้อย่างไร

ในช่วงไตรมาสที่สี่ของปี 2019 Twilio SendGrid รักษาอัตราการป้องกันกล่องขาเข้า 99.99% ในขณะที่ตั้งค่าบันทึกปริมาณใหม่ในช่วงวันหยุด อัตราการป้องกันกล่องขาเข้าคือการวัดของอีเมลที่ไม่ใช่ฟิชชิ่งที่ประมวลผลโดย Twilio SendGrid ทุกไตรมาส

แพลตฟอร์ม SAAS แบบบริการตนเองโดยไม่คำนึงถึงหน้าที่หรือตลาด ทั้งหมดต้องเผชิญกับโอกาสในการสร้างอาวุธโดยผู้มุ่งร้าย ยิ่งขนาดใหญ่ขึ้นเท่าใด การระบุและหยุดยั้งผู้ไม่หวังดีก็ยิ่งมีความท้าทายมากขึ้นในการใช้เครื่องมือที่ผู้ใช้ที่ถูกต้องตามกฎหมายพึ่งพาเป็นส่วนหนึ่งของธุรกิจของตน เราไม่สามารถเน้นได้เพียงพอว่าการจัดการข้อกังวลด้านการปฏิบัติตามกฎระเบียบมีความสำคัญเพียงใดด้วยโซลูชันที่ปรับขนาดได้ซึ่งสามารถปรับตัวด้วยความเร็วของการเปลี่ยนแปลงภัยคุกคามอย่างต่อเนื่อง รองลงมาคือการหยุดภัยคุกคามจริง ๆ คือการวัดและเปรียบเทียบประสิทธิภาพของโซลูชันเหล่านี้โดยหวังว่าจะปรับปรุงอย่างต่อเนื่องและสร้างความโปร่งใสและความตระหนักในตลาด

เราใช้มุมมอง 360 องศาของการรับส่งข้อมูลและผู้ส่งเพื่อทำความเข้าใจว่าบัญชีใหม่ลงทะเบียนและทำงานอย่างไร เมื่อจำเป็น เราจะใช้การจำกัดการบังคับและอัตราจนกว่าระบบของเราจะพิจารณาว่ารูปแบบการส่งนั้นถูกต้องตามกฎหมาย

กระบวนการแมชชีนเลิร์นนิง (ML) สแกนเนื้อหาเพื่อหาเวคเตอร์การละเมิดที่บ่งชี้ถึงฟิชชิ่งในเวลาใกล้เคียงเรียลไทม์ โปรดจำไว้ว่า สแปมเป็นเรื่องส่วนตัว: สแปมของคนหนึ่งคือแฮมของอีกคนหนึ่ง อย่างไรก็ตาม ฟิชชิงมีความน่ากลัวอย่างไม่มีอคติและไม่มีธุรกิจใดบนแพลตฟอร์มของเรา ดังนั้นเราจึงฝึกอัลกอริทึมของเราอย่างแข็งขันเพื่อค้นหาและป้องกันไม่ให้ถูกส่ง

ต่อต้านกรอบพฤติกรรมและ ML ที่สร้างขึ้นโดยมีวัตถุประสงค์คือมนุษย์ที่สามารถตรวจสอบผลลัพธ์ของเครื่องจักร ตรวจสอบรูปแบบ จับตาดูผู้กระทำผิดซ้ำ แนะนำแรงเสียดทานใหม่ตามความเหมาะสมและปรับใช้มาตรการตอบโต้เพราะมาเผชิญหน้ากัน: ผู้กระทำที่ไม่ดีพัฒนาเวกเตอร์การโจมตีด้วยความเร็วที่น่ากลัว . พวกเขาไม่เพียงแต่พัฒนาการโจมตีและใช้เวลาในการตรวจสอบแพลตฟอร์มอย่างระมัดระวังเพื่อหาช่องว่างในการป้องกัน พวกเขามักจะเปลี่ยนแพลตฟอร์มหรือใช้กลยุทธ์การกระจายเพื่อใช้ประโยชน์จากแพลตฟอร์มให้ได้มากที่สุดเพื่อให้ระบุแหล่งที่มาของการโจมตีได้ยากขึ้น

นอกเหนือจากพลเมือง

เนื่องจากหน่วยงานต่างประเทศเพิ่มอีเมลฟิชชิ่งเป็นสองเท่าเพื่อขัดขวางระบบการเลือกตั้งในปัจจุบันของเรา สิ่งสำคัญอย่างยิ่งคือต้องรักษากระแสอีเมลที่ปราศจากฟิชชิ่งเพื่อป้องกันไม่ให้ผู้ไม่หวังดีใช้ประโยชน์จาก "เสียง" ของการเลือกตั้งเพื่อโจมตีผู้บริสุทธิ์ที่มีสังคม การโจมตีทางวิศวกรรม นี่เป็นวิธีเดียวที่เราจะสามารถขยายธุรกิจและปกป้องลูกค้าของเราได้อย่างปลอดภัย ดังนั้น การมุ่งเน้นของเราในการปฏิบัติตามกฎระเบียบไม่ได้เป็นเพียงการป้องกันแนวโน้มที่เลวร้ายที่สุดของผู้กระทำความผิด แต่ยังเป็นส่วนหนึ่งของแผนความต่อเนื่องทางธุรกิจที่รับรองว่าการสื่อสารทางธุรกิจของลูกค้าของเราจะปราศจากการจำกัดความพยายามของผู้ไม่หวังดีในการละเมิดตราสินค้าและลูกค้าของเรา ลูกค้า.

สิ่งที่คุณสามารถทำได้เพื่อสร้างความแตกต่าง

เส้นทางสู่การป้องกันลูกค้าของลูกค้าจากฟิชชิ่งนั้นชัดเจน: เราต้องให้ความสำคัญกับการปฏิบัติตามข้อกำหนดเป็นสำคัญเสมอในขณะที่เราปรับขนาดแพลตฟอร์มของเรา ในทำนองเดียวกัน เราต้องสนับสนุนและจัดหาเครื่องมือให้กับลูกค้าของเราในการทำให้การเผยแพร่ DMARC ในการบังคับใช้ง่ายขึ้น เนื่องจากเป็นชุดเกราะที่มีพลังมหาศาลที่จะปกป้องแบรนด์และลูกค้าจากการปลอมแปลงและการโจมตีที่มุ่งร้าย และเราต้องทำงานร่วมกับองค์กรต่างๆ ต่อไป เช่น Messaging Malware Mobile Anti-Abuse Working Group (M3AAWG) และองค์กรที่มีแนวคิดคล้ายคลึงกันอื่นๆ ซึ่งนำหน่วยงานบังคับใช้กฎหมายของภาครัฐ เอกชน มารวมกันที่โต๊ะเดียวกันเพื่อต่อสู้กับศัตรูทั่วไป แต่มีบางสิ่งที่แน่ชัดที่คุณสามารถทำได้เพื่อให้แน่ใจว่าคุณจะไม่ตกเป็นเหยื่อของการโจมตีแบบฟิชชิง ได้แก่:

- ปรับใช้ Sender Policy Framework (SPF) บนโดเมนการส่งของคุณเพื่อเชื่อมโยง IP ที่อนุญาตกับโดเมนการส่งขาออกเฉพาะ

- ตั้งค่าและเผยแพร่ระเบียน Domain Keys Identified Mail (DKIM) สำหรับโดเมนที่ส่งของคุณ เพื่อให้แน่ใจว่าอีเมลของคุณมีความสมบูรณ์โดยใช้ประโยชน์จากคู่คีย์สาธารณะ/ส่วนตัว

- ตรวจสอบให้แน่ใจว่าเซิร์ฟเวอร์อีเมลของคุณใช้ประโยชน์จาก STARTTLS เพื่อให้แน่ใจว่าข้อความในเที่ยวบินได้รับการเข้ารหัส

- จัดแนวบันทึกการตรวจสอบสิทธิ์อีเมลของคุณเพื่อสร้างความต่อเนื่องในการส่งอีเมล

- การจำกัดผู้ที่สามารถส่งอีเมลในนามของคุณได้ การแผ่ขยายการส่งข้อความเป็นเรื่องปกติในองค์กรขนาดใหญ่ที่มีหลายแผนกที่จะใช้ประโยชน์จากอีเมลเพื่อวัตถุประสงค์ทางการตลาดในกรณีหนึ่ง และในการทำธุรกรรมในอีกกรณีหนึ่ง

- เผยแพร่ระเบียนการรายงานและการปฏิบัติตามข้อกำหนดในการส่งข้อความตามโดเมน (DMARC) เมื่อมีการบังคับใช้ ซึ่งจะสั่งให้โดเมนที่รับปฏิเสธข้อความที่ไม่ผ่านการตรวจสอบ SPF หรือ DKIM หรือทั้งสองอย่าง

- ใช้การตรวจสอบสิทธิ์แบบหลายปัจจัยในบัญชีอินเทอร์เน็ตทั้งหมดของคุณ (หากมี) และโดยเฉพาะอย่างยิ่งในบัญชีอีเมลของคุณ ทั้งแบบส่วนตัวและแบบธุรกิจ การรับรองความถูกต้องด้วยหลายปัจจัยได้รับการพิสูจน์แล้วว่ามีประสิทธิภาพ 99.9% ในการหยุดการเข้าครอบครองบัญชี เมื่อย้อนกลับไปตามคำแนะนำของ David Ingram ระบบการแคร็กนั้นยาก การแคร็กผู้คนไม่ได้ ดังนั้นต้องมีการรับรองความถูกต้องหลายรูปแบบเพื่อเข้าถึงระบบก็เหมือนกับการสำรองความอยากรู้ของคุณเองและการทำให้แน่ใจว่าจะไม่ทำให้คุณดีขึ้น

- หากฟังดูดีเกินจริงหรือนอกขอบเขตเล็กน้อย อย่ากลัวที่จะยืนยันโดยใช้ช่องอื่น ถูกต้อง หากคุณได้รับอีเมลที่ฟังดูน่าสงสัยแม้แต่น้อยจากคนที่คุณรู้จัก หรือกำลังขอให้คุณทำอะไรบางอย่างที่ทำให้คุณรู้สึกแปลกๆ อย่าลังเลที่จะรับโทรศัพท์ บัญชีของผู้ส่งอาจถูกบุกรุก ดังนั้นการใช้วิธีการอื่นในการติดต่อพวกเขาจึงเป็นวิธีการเพื่อให้แน่ใจว่าการยืนยันมาจากเจ้าของบัญชีจริงและไม่ใช่ผู้กระทำผิดที่แอบแฝงอยู่ภายใน