DMARC คืออะไร? การทำความเข้าใจระเบียน DMARC

เผยแพร่แล้ว: 2020-03-05Domain-based Message Authentication, Reporting & Conformance หรือ DMARC เป็นโปรโตคอลที่ใช้ Sender Policy Framework ( SPF) และ DomainKeys ระบุเมล ( DKIM) เพื่อกำหนดความถูกต้องของข้อความอีเมล

ระเบียน DMARC ช่วยให้ผู้ให้บริการอินเทอร์เน็ต (ISP) สามารถป้องกันการดำเนินการอีเมลที่เป็นอันตรายได้ง่ายขึ้น เช่น การปลอมแปลงโดเมนเพื่อฟิชชิ่งข้อมูลส่วนบุคคลของผู้รับ

โดยพื้นฐานแล้ว จะช่วยให้ผู้ส่งอีเมลระบุวิธีจัดการอีเมลที่ไม่ได้ตรวจสอบสิทธิ์โดยใช้ SPF หรือ DKIM ผู้ส่งสามารถเลือกที่จะส่งอีเมลเหล่านั้นไปยังโฟลเดอร์ขยะหรือปิดกั้นไว้ด้วยกันทั้งหมด การทำเช่นนี้ ISP สามารถระบุผู้ส่งอีเมลขยะได้ดีขึ้นและป้องกันอีเมลที่เป็นอันตรายจากการบุกรุกกล่องจดหมายของผู้บริโภค ในขณะที่ลดผลบวกปลอมและให้การรายงานการตรวจสอบที่ดีขึ้นเพื่อความโปร่งใสมากขึ้นในตลาด

ระเบียน DMARC ของคุณเผยแพร่ควบคู่ไปกับระเบียน DNS และรวมถึง:

- SPF

- บันทึก

- CNAME

- (ดีคิม)

สิ่งสำคัญคือต้องสังเกตว่าไม่ใช่เซิร์ฟเวอร์ที่รับทั้งหมดจะทำการตรวจสอบ DMARC ก่อนยอมรับข้อความ แต่ ISP รายใหญ่ทั้งหมดทำและนำไปใช้กำลังเติบโตขึ้น

DMARC มีประโยชน์อย่างไร?

มีเหตุผลสำคัญสองสามประการที่คุณต้องการใช้ DMARC:

- ชื่อเสียง: การเผยแพร่ระเบียน DMARC ปกป้องแบรนด์ของคุณโดยป้องกันไม่ให้บุคคลที่ไม่ได้รับการตรวจสอบสิทธิ์ส่งอีเมลจากโดเมนของคุณ ในบางกรณี การเผยแพร่เรคคอร์ด DMARC เพียงอย่างเดียวอาจส่งผลให้เกิดการสะดุดของชื่อเสียงในทางบวกได้

- การมองเห็น: รายงาน DMARC ช่วยเพิ่มการมองเห็นในโปรแกรมอีเมลของคุณโดยแจ้งให้คุณทราบว่าใครกำลังส่งอีเมลจากโดเมนของคุณ

- ความปลอดภัย: DMARC ช่วยให้ชุมชนอีเมลสร้างนโยบายที่สอดคล้องกันในการจัดการกับข้อความที่ไม่ผ่านการตรวจสอบสิทธิ์ ซึ่งช่วยให้ระบบอีเมลโดยรวมมีความปลอดภัยและเชื่อถือได้มากขึ้น

บันทึก DMARC มีลักษณะอย่างไร

คุณสามารถดูว่าระเบียน DMARC เป็นอย่างไรโดยพิมพ์ < dig txt _ dmarc.sendgrid.net > ใน เทอร์มินัล ของ คุณ คุณยังสามารถไปที่ https://www.valimail.com/ เพื่อดูระเบียน DMARC สำหรับโดเมนใดก็ได้หากมีการเผยแพร่ 1 รายการ

ต่อไปนี้คือตัวอย่างระเบียน DMARC ซึ่งเป็นระเบียน DMARC ของ SendGrid

v=DMARC1\;p=none\;rua=mailto:[email protected]\;ruf=mailto:[email protected]\;rf=afrf\;pct=100

มาทำลายมันกันเถอะ

“วี=DMARC1”

เวอร์ชัน – นี่คือตัวระบุที่เซิร์ฟเวอร์ที่รับจะค้นหาเมื่อสแกนระเบียน DNS สำหรับโดเมนที่ได้รับข้อความ หากโดเมนไม่มีระเบียน txt ที่ขึ้นต้นด้วย v=DMARC1 เซิร์ฟเวอร์ที่รับจะไม่เรียกใช้การตรวจสอบ DMARC

“พี=ไม่มี”

นโยบาย – นโยบายที่คุณเลือกในระเบียน DMARC จะบอกเซิร์ฟเวอร์อีเมลของผู้รับที่เข้าร่วมว่าต้องทำอย่างไรกับอีเมลที่ไม่ผ่าน SPF และ DKIM แต่อ้างว่ามาจากโดเมนของคุณ ในกรณีนี้ นโยบายถูกตั้งค่าเป็น "ไม่มี" มีนโยบาย 3 ประเภทที่คุณสามารถกำหนดได้:

- p=none – แจ้งให้ผู้รับไม่ดำเนินการใดๆ กับเมลที่ไม่เหมาะสม แต่ยังคงส่งรายงานอีเมลไปยัง mailto: ในบันทึก DMARC สำหรับการละเมิดใดๆ

- p=quarantine – แจ้งให้ผู้รับกักกันอีเมลที่ไม่เหมาะสม ซึ่งโดยทั่วไปหมายถึง “ส่งอีเมลนี้ไปยังโฟลเดอร์สแปมโดยตรง”

- p=reject – แจ้งให้ผู้รับปฏิเสธอีเมลใดๆ ที่ไม่เหมาะสมสำหรับโดเมนโดยสมบูรณ์ เมื่อเปิดใช้งานสิ่งนี้ เฉพาะอีเมลที่ยืนยันว่ามีการลงนามโดยโดเมนของคุณ 100% เท่านั้นจึงจะมีโอกาสไปที่กล่องจดหมาย เมลที่ไม่ผ่านจะถูกปฏิเสธ—ไม่ถูกตีกลับ—ดังนั้นจึงไม่มีทางจับได้ว่ามีผลบวกลวง

“รัว= mailto:[email protected] ”

ส่วนนี้จะบอกเซิร์ฟเวอร์ที่รับว่าจะส่งรายงานรวมของความล้มเหลวของ DMARC ไปที่ใด รายงานรวมจะถูกส่งทุกวันไปยังผู้ดูแลระบบของโดเมนที่เป็นเจ้าของระเบียน DMARC ซึ่งรวมถึงข้อมูลระดับสูงเกี่ยวกับความล้มเหลวของ DMARC แต่ไม่ได้ให้รายละเอียดโดยละเอียดเกี่ยวกับแต่ละเหตุการณ์ ซึ่งอาจเป็นที่อยู่อีเมลใดก็ได้ที่คุณเลือก

“ruf=mailto:[email protected]”

ส่วนนี้บอกเซิร์ฟเวอร์ที่รับว่าจะส่งรายงานทางนิติเวชเกี่ยวกับความล้มเหลวของ DMARC ไปที่ใด รายงานทางนิติเวชเหล่านี้จะถูกส่งแบบเรียลไทม์ไปยังผู้ดูแลระบบของโดเมนที่เป็นของระเบียน DMARC และมีรายละเอียดเกี่ยวกับความล้มเหลวแต่ละรายการ ที่อยู่อีเมลนี้ต้องมาจากโดเมนที่มีการเผยแพร่ระเบียน DMARC

“ rf=afrf”

รูปแบบการรายงาน ส่วนนี้จะบอกเซิร์ฟเวอร์ที่รับว่าต้องการรายงานประเภทใดที่ผู้ถือกรมธรรม์ต้องการ ในกรณีนี้ rf=afrf หมายถึงรูปแบบการรายงานความล้มเหลวโดยรวม

“pct=100”

เปอร์เซ็นต์ – ส่วนนี้บอกเซิร์ฟเวอร์ที่รับว่าอีเมลของพวกเขาควรอยู่ภายใต้ข้อกำหนดของนโยบาย DMARC มากเพียงใด คุณสามารถเลือกหมายเลขใดก็ได้ตั้งแต่ 1-100 ในกรณีนี้ หาก p= ถูกตั้งค่าเป็นปฏิเสธ 100% ของเมลที่ล้มเหลว DMARC จะถูกปฏิเสธ

มีกลไกอื่นๆ อีกจำนวนหนึ่งที่สามารถรวมไว้ในระเบียน DMARC สิ่งที่โดดเด่นสองสามประการ ได้แก่ :

“sp=” ส่วนนี้จะบอกเซิร์ฟเวอร์ที่รับว่าจะใช้นโยบาย DMARC กับโดเมนย่อยหรือไม่

“adkim=” เป็นการตั้งค่าการจัดตำแหน่ง DKIM สามารถตั้งค่าเป็น "s" เพื่อความเข้มงวดหรือ "r" เพื่อผ่อนคลาย เข้มงวดหมายความว่าส่วน DKIM ของการตรวจสอบสิทธิ์ DMARC จะส่งผ่านก็ต่อเมื่อช่อง d= ในลายเซ็น DKIM ตรงกับโดเมนจาก หากตั้งค่าเป็นผ่อนปรน ข้อความจะส่งผ่านส่วน DKIM ของการตรวจสอบสิทธิ์ DMARC หากช่อง DKIM d= ตรงกับโดเมนรากของที่อยู่ต้นทาง

“ri=” ตั้งค่าช่วงเวลาที่คุณต้องการรับรายงานรวมเกี่ยวกับความล้มเหลวของ DMARC

ฉันจะใช้ DMARC กับ Twilio SendGrid ได้อย่างไร

ก่อนที่คุณจะดำเนินการใช้งาน DMARC โปรดทราบว่าไม่ใช่สำหรับทุกคน หากคุณเป็นเจ้าของโดเมนขนาดเล็ก คุณอาจจะไม่มีปัญหา อย่างไรก็ตาม เป็นการเคลื่อนไหวที่ชาญฉลาด หากคุณเคยมีปัญหากับฟิชชิ่งหรือมีธุรกิจที่มุ่งเน้นด้านการเงินซึ่งประมวลผลข้อมูลที่ละเอียดอ่อน

สิ่งที่ควรทราบอีกประการหนึ่งคือรายงานรวมและรายงานทางนิติเวชของ DMARC ได้รับการออกแบบมาให้เครื่องอ่านได้ มนุษย์อาจเข้าใจได้ยาก ดังนั้นคุณจะต้องใช้บริการตรวจสอบรายงาน DMARC เพื่อรวบรวมรายงานและเข้าถึงข้อมูล Twilio SendGrid ได้ร่วมมือกับ ValiMail

เมื่อคุณตัดสินใจปรับใช้และเลือกบริการที่เหมาะสมแล้ว ขั้นตอนการตั้งค่า DMARC จะประกอบด้วย 5 ขั้นตอน:

1. ปรับใช้ DKIM & SPF ด้วยการตรวจสอบสิทธิ์ผู้ส่งบน Sendgrid IP . ของคุณ

ทำตามขั้นตอนการตรวจสอบผู้ส่งสำหรับบัญชีของคุณให้เสร็จสิ้น เพื่อให้แน่ใจว่าอีเมลที่ส่งผ่านบัญชี Twilio SendGrid ของคุณจะได้รับการลงชื่ออย่างถูกต้องโดยใช้ DKIM และ SPF สำหรับโดเมนเฉพาะของคุณ

หากคุณไม่แน่ใจว่าจะทำตามขั้นตอนแรกนี้อย่างไร โปรดไปที่เอกสารของเราที่นี่ เพื่อรับความช่วยเหลือ

2. ตรวจสอบการลงนาม DKIM และ SPF ที่ถูกต้องสำหรับโดเมนที่คุณอนุญาต

ส่งอีเมลทดสอบให้ตัวเองเพื่อช่วยยืนยันว่าทุกอย่างถูกต้อง คุณต้องการตรวจสอบว่าลายเซ็น DKIM และ SPF ในส่วนหัวของอีเมลสอดคล้องกับโดเมนที่คุณใช้เพื่ออนุญาตบัญชี SendGrid หรือไม่ ตราบใดที่ทั้งคู่ผ่านไป คุณก็อยู่ในธุรกิจ!

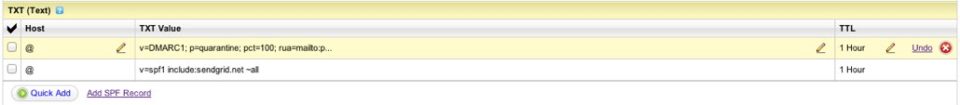

3. เผยแพร่บันทึก DMARC กับผู้รับจดทะเบียน DNS ของคุณ จากนั้นตรวจสอบผลลัพธ์

ภายในผู้รับจดทะเบียน DNS ของคุณ คุณต้องสร้างระเบียนทรัพยากร TXT ที่ผู้รับสามารถใช้กำหนดการตั้งค่า DMARC ของคุณได้ ซึ่งทำได้ภายในผู้รับจดทะเบียน DNS ของโฮสต์ของโดเมน ซึ่งน่าจะเป็นที่เดียวกับที่คุณสร้างระเบียน DNS สำหรับการตรวจสอบสิทธิ์ผู้ส่ง ระเบียนนี้สร้างที่ระดับรากสำหรับโดเมน ไม่ใช่โดเมนย่อย

ระเบียน DMARC แบบง่ายอาจมีลักษณะดังนี้:

“v=DMARC1; p=quarantine; pct=100; rua=mailto:[email protected]”

“วี=DMARC1; p=กักกัน; เปอร์เซ็นต์ = 100; rua=mailto:[email protected]”*

- v=DMARC1;

กำหนดให้ใช้ DMARC เวอร์ชัน 1 ปัจจุบันยังไม่มีเวอร์ชันอื่น ดังนั้น ตั้ง 1 เสมอ - p=กักกัน;*

นโยบายนี้จะแจ้งให้ผู้รับทราบว่าอีเมลไม่เหมาะสม QUARANTINE ซึ่งโดยทั่วไปหมายถึง "ส่งไปยังโฟลเดอร์สแปมโดยตรง" - เปอร์เซ็นต์ = 100;

สิ่งนี้แนะนำให้ผู้รับประเมิน 100% ของข้อความที่อ้างว่ามาจากโดเมน ซึ่งอาจเป็นตัวเลขใดก็ได้ระหว่าง 1 ถึง 100 - rua=mailto:[email protected]

สิ่งนี้บอกให้ผู้รับส่งรายงานรวมไป ที่ [email protected] ตั้งค่านี้เป็นที่อยู่อีเมลที่คุณควบคุมซึ่งมีการตรวจสอบอย่างใกล้ชิด

*ตัวอย่างนี้ใช้นโยบาย p=quarantine แต่เราแนะนำให้เริ่มใช้นโยบาย p=none ในตอนแรกเสมอ

4. วิเคราะห์ข้อเสนอแนะที่คุณได้รับและปรับสตรีมอีเมลของคุณตามต้องการ

หากผู้รับที่เข้าร่วม DMARC ส่งและรับอีเมลที่ไม่เหมาะสม ผู้รับจะสร้างรายงานสำหรับข้อความเหล่านี้และส่งกลับไปยังที่อยู่ mailto: ที่ระบุในบันทึก DMARC ของคุณ

ในรายงานเหล่านี้ คุณจะมีข้อมูลที่จะช่วยคุณประเมินว่าบริการใดที่อาจส่งอีเมลในนามของโดเมนของคุณ

นี่คือตัวอย่างรายงานที่มีเพียง 1 ระเบียน แสดงผลสำหรับจดหมาย 2 ชิ้น (โปรดทราบว่า auth_results ของ SPF และ DKIM ที่แสดงเป็นผลลัพธ์ดิบ โดยไม่คำนึงถึงการจัดตำแหน่ง s= ชื่อไฟล์มีรูปแบบเป็น: filename = receiver “!” policy-domain “!” begin-timestamp “!” end-timestamp “ ” (ตัวอย่าง: receiver.org!sender.com!1335571200!1335657599.zip))

<report_metadata>

<org_name>receiver.com

<extra_contact_info>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<date_range>

1335571200

1335657599

<policy_published> sender.com

r

r

ไม่มี

ไม่มี

100

<source_ip>72.150.241.94

2 <policy_evaluated> ไม่มี

ล้มเหลว

ผ่าน

<header_from>sender.com

<auth_results>

sender.com

ล้มเหลว

<human_result>

sender.net

ผ่าน

<human_result>

sender.com

ผ่าน

*หมายเหตุ: รายงานรวมจะถูกส่งเป็นไฟล์แนบ .zip ดังนั้น ตรวจสอบให้แน่ใจว่าที่อยู่ที่คุณกำหนดสามารถยอมรับไฟล์แนบในไฟล์ประเภทนี้ได้

5. ยกระดับแท็กนโยบาย DMARC ของคุณในขณะที่คุณเรียนรู้

เมื่อคุณได้ทดสอบและปรับแต่งสตรีมอีเมลของคุณเพื่อพิจารณาว่าใครเป็นผู้ส่งอีเมลสำหรับโดเมนของคุณ ก็ถึงเวลาที่จะยกระดับ

จนถึงตอนนี้ คุณควรใช้แค่นโยบาย p=none เพื่อรับรายงานพฤติกรรมที่ผิดพลาด และคุณควรมีความคิดที่ดีว่าอีเมลมาจากไหน ขั้นตอนต่อไปคือการปรับนโยบายในระเบียน DMARC เพื่อเริ่มควบคุมวิธีที่ผู้รับจัดการกับอีเมลที่อ้างว่ามาจากโดเมนของคุณ จดจำ:

- p=none – คุณได้รับรายงานการละเมิด แต่ผู้รับจะไม่ดำเนินการใดๆ กับการประมวลผลข้อความด้วยตนเอง

- p=quarantine – เมลที่ไม่เหมาะสมส่งตรงไปยังสแปม แต่สามารถกู้คืนได้ สิ่งนี้มีประโยชน์เมื่อคุณค่อนข้างแน่ใจว่าคุณรู้จักสถานที่ทั้งหมดที่อีเมลมาจากไหน แต่ต้องการ 'softfail' ข้อความใด ๆ ที่ไม่เหมาะสมจนกว่าคุณจะแน่ใจ 100%

- p=reject – ใช้สิ่งนี้เมื่อคุณแน่ใจว่าคุณรู้จักทุกเซิร์ฟเวอร์และบริการที่ส่งอีเมลสำหรับโดเมนของคุณ และการลงชื่อเข้าใช้นั้นมีไว้สำหรับแต่ละบริการเหล่านี้ และคุณต้องการสิ่งใดที่กล้าพอที่จะอ้างว่าถูกปฏิเสธโดยสิ้นเชิง เมลที่ไม่เหมาะสมจะถูกลบออกอย่างสมบูรณ์โดยเซิร์ฟเวอร์เมลของผู้รับ และจะไม่มีใครเห็นอีกเลย

เหตุใด DMARC จึงมีความสำคัญมาก

ระเบียน DMARC เป็นวิวัฒนาการที่สำคัญของการตรวจสอบสิทธิ์อีเมล นี่เป็นเพียงตัวอย่างที่ดีอีกตัวอย่างหนึ่งของผู้ส่งอีเมลและ ISP ที่ทำงานร่วมกันเพื่อปกป้องช่องทางอีเมล หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับ DMARC โปรดเยี่ยมชมเว็บไซต์ขององค์กรที่ www.dmarc.org หากต้องการเรียนรู้เพิ่มเติมเกี่ยวกับการรับรองความถูกต้อง โปรด อ่านโพสต์ในบล็อกนี้

แหล่งข้อมูลเพิ่มเติม

- คำถามที่พบบ่อยของ DMARC.org

- การอัปเดตนโยบาย DMARC ของ Yahoo

- Yahoo แรกและตอนนี้ AOL คุณต้องการเปลี่ยนแปลงอะไรเพื่อให้สอดคล้องกับ DMARC