AWS S3/CloudFront'ta Lambda@Edge ve Terraform ile Güvenlik Başlıkları Ekleyin

Yayınlanan: 2021-04-24Hesap ayrıntılarınızı kontrol etmek için https://app.sendgrid.com adresinde oturum açtığınızda veya Pazarlama Kampanyaları için https://mc.sendgrid.com adresini ziyaret ettiğinizde, AWS S3 paketlerinde barındırılan ön uç web uygulamalarımızı ziyaret ediyorsunuz. Bunların üzerine CloudFront dağıtımları.

Web uygulamalarımız temel olarak küçültülmüş ve koda bölünmüş JavaScript ve CSS dosyalarından, HTML dosyalarından ve CloudFront önbellekleri olarak S3 klasörlerine yüklenen görüntü dosyalarından oluşur ve bunları kullanıcılarımıza sunar. Web uygulamamızın test, hazırlama ve üretime kadar değişen ortamlarının her birinin ayrı bir S3 kovası ve CloudFront dağıtımı vardır.

Bu AWS S3 ve CloudFront altyapısı, dosyaları bir içerik dağıtım ağı üzerinden barındırma konusunda geniş ölçekte web uygulamalarımız için iyi çalışır, ancak ilk yapılandırmalarımızda güvenlik başlıkları biçiminde daha sıkı korumalar yoktu.

Bu güvenlik üstbilgilerinin eklenmesi, kullanıcıların siteler arası komut dosyası çalıştırma, MIME koklama, tıklama, kod yerleştirme ve güvenli olmayan protokollerle ilgili ortadaki adam saldırıları gibi saldırıları önleyecektir. Bunlar, gözetimsiz bırakılırsa, müşterilerimizin verileri ve şirketimizin web üzerinde güvenli bir deneyim sunma konusundaki güveni için ciddi sonuçlar doğurabilir.

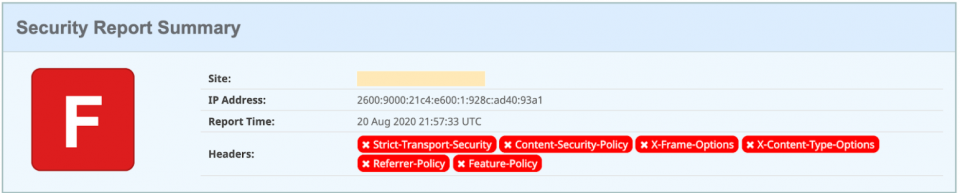

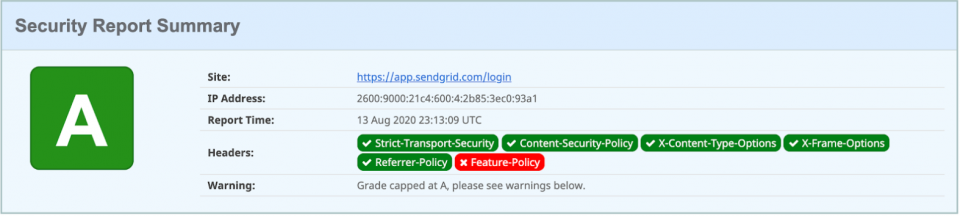

Bu başlıkları nasıl ekleyeceğimizi araştırmadan önce, nerede olduğumuzu görmek için bir adım geri attık. Web uygulaması URL'mizi bir güvenlik başlıkları tarama web sitesi aracılığıyla çalıştırdıktan sonra , şaşırtıcı bir şekilde başarısız bir not aldık, ancak aşağıda gösterildiği gibi incelenecek yararlı bir başlık listesi gördük.

Gördüğünüz gibi, iyileştirme için çok yer vardı. Bahsedilen riskleri ve güvenlik açıklarını azaltmak için AWS S3 ve CloudFront kaynaklarımızı güvenlik başlıklarıyla yanıt verecek şekilde nasıl yapılandıracağımızı araştırdık.

Yüksek düzeyde, bunu , web uygulamasının dosyaları kullanıcının tarayıcısına dönmeden önce istenen güvenlik başlıklarını eklemek için kaynak yanıt başlıklarını değiştiren bir Lambda@Edge işlevi oluşturarak başarabiliriz .

Strateji, önce AWS Konsolu aracılığıyla işleri manuel olarak bağlamayı test etmektir. Ardından, diğer ekipler ve uygulamalar arasında gelecekte referans ve paylaşılabilirlik için altyapının bu bölümünü kodda kaydetmek için bu yapılandırmaları Terraform'a koyacağız.

Ne tür güvenlik başlıkları eklemek isteriz?

Ürün Güvenliği ekibimizin önerilerinin bir parçası olarak, "Strict-Transport-Security" ve "X-Frame-Options" gibi güvenlik başlıkları eklemekle görevlendirildik. Hızlanmak için MDN Web Güvenliği Hile Sayfası gibi kaynaklara da göz atmanızı öneririz . Web uygulamalarınıza uygulayabileceğiniz güvenlik başlıklarının kısa bir özetini burada bulabilirsiniz.

Sıkı Taşımacılık Güvenliği (HSTS)

Bu, web uygulamanıza HTTP yerine HTTPS aracılığıyla erişmek için tarayıcıya ipuçları sağlamak içindir.

İçerik-Güvenlik-Politikası (CSP)

Bu, komut dosyaları, resimler, stiller, yazı tipleri, ağ istekleri ve iframe'ler gibi web uygulamanıza ne tür kaynaklar yüklediğiniz veya bunlara bağlandığınız konusunda açık izin verilenler listeleri ayarlamak içindir. Bu politikalara açıkça kaydedilecek üçüncü taraf komut dosyaları, resimler, stiller ve API uç noktalarına sahip olduğumuzdan, bu bizim için kurulumu en zor olanıydı.

İpucu: Belirli ortamlarda test yapmanıza yardımcı olması için Content-Security-Policy-Report-Only başlığını kullanın. Bazı kaynaklar politikaları ihlal ederse, politikalarımızda izin vermek için ihtiyaç duyduğumuz kaynakların konsolda faydalı çıktılarını gözlemledik.

Boş ekranlar ve web uygulamalarının yüklenememesi gibi komik bir aksilikten kaçınmak istiyorsanız, öncelikle politikalarınızı yalnızca rapor modunda denemenizi ve bu güvenlik ilkelerini üretimde dağıtmak için yeterince kendinize güvenmeden önce kapsamlı testler yapmanızı şiddetle öneririz.

X-İçerik-Türü-Seçenekler

Bu, web sayfanızda doğru MIME türleriyle varlıkları korumak ve yüklemek içindir.

X-Frame-Seçenekleri

Bu, web uygulamanızın potansiyel olarak bir iframe'de nasıl yükleneceğine ilişkin kurallar sağlamak içindir.

X-XSS-Koruması

Bu, belirli tarayıcılarda siteler arası komut dosyası çalıştırma saldırısı algılanabilirse sayfaların yüklenmesini durdurur.

Yönlendiren-Politika

Bu, harici sitelere veya kaynaklara giden bağlantıları takip ederken, isteğin kaynağı hakkında bilgi içeren "Yönlendiren" başlığının nasıl geçtiğini yönetir.

Bu güvenlik başlıklarını göz önünde bulundurarak, bugün CloudFront dağıtımlarımızı nasıl kurduğumuza ve Lambda@Edge işlevlerinin hedefimize ulaşmamıza nasıl yardımcı olacağına geri dönelim.

Lambda@Edge'i CloudFront dağıtımlarımızla kullanma

CloudFront dağıtımlarımız için aşağıdakiler gibi ayarlar yapıyoruz:

- https://app.sendgrid.com gibi CloudFront URL'sinin üstüne eklenecek alan adları için SSL sertifikaları

- S3 kova kökenleri

- Otomatik yük devretme için birincil ve çoğaltma paketlerine sahip kaynak grupları

- Önbellek davranışları

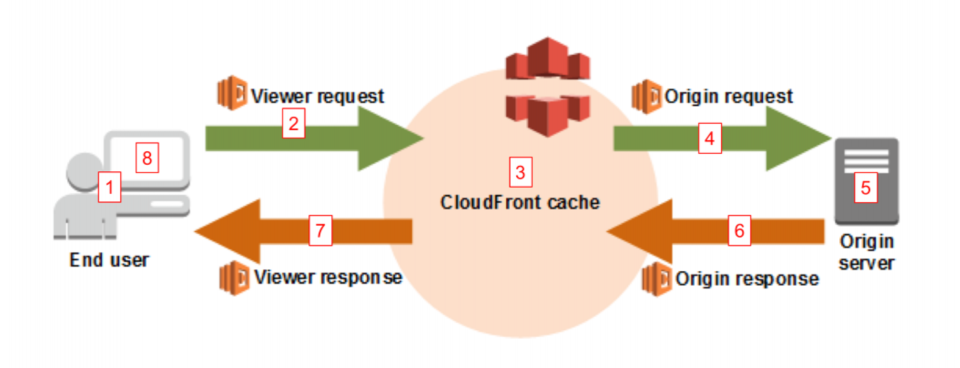

Özellikle bu önbellek davranışları, belirli yol ve dosya türlerine yönelik yanıtların dünyanın her yerindeki uç sunucularda ne kadar süreyle önbelleğe alınmasını istediğimizi kontrol etmemize olanak tanır. Ayrıca önbellek davranışları, kaynak istekleri ve kaynak yanıtları gibi çeşitli olaylara yanıt olarak AWS Lambda işlevlerini tetiklememiz için bir yol da sağlar. AWS Lambda işlevlerini, tanımladığınız ve belirli bir olaya yanıt olarak çalışacak belirli kodlar olarak düşünebilirsiniz.

Bizim durumumuzda, uç sunucular tarafından önbelleğe alınmadan önce Origin yanıt başlıklarını değiştirebiliriz. Lambda@Edge işlevimiz, en sonunda uç sunucuya geri dönmeden ve son kullanıcı bu başlıklara sahip JavaScript, CSS ve HTML dosyalarını almadan önce Origin yanıtına özel güvenlik başlıkları ekler.

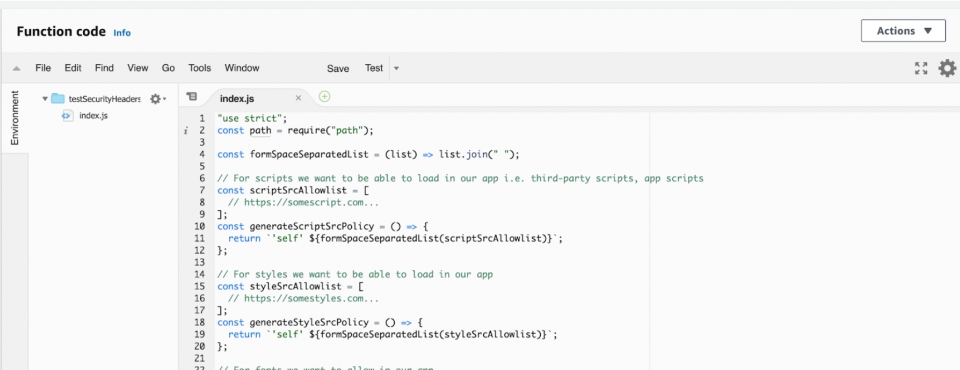

Yaklaşımımızı bu AWS blog gönderisinden sonra modelledik ve belirli bir İçerik Güvenliği Politikasında değişiklik yapmayı daha kolay olacak şekilde genişlettik. Lambda@Edge işlevinizi, komut dosyası, stil ve bağlantı kaynakları için listeler oluştururken işleri ayarlama şeklimizden sonra modelleyebilirsiniz. Bu işlev, CloudFront Origin yanıt başlıklarını etkin bir şekilde değiştirir ve aşağıda gösterildiği gibi sağlanan geri arama işlevini çağırarak geri dönmeden önce yanıta belirli değerlerle her bir güvenlik başlığını ekler.

Bu Lambda@Edge işlevini nasıl test ederiz?

Varlıklarınızın güvenlik başlıklarıyla nasıl geri döneceğini resmi olarak değiştirmeden önce, her şeyi AWS Konsolu aracılığıyla manuel olarak yapılandırdıktan sonra işlevin çalıştığını doğrulamanız gerekir. Web uygulamalarınızın, ağ yanıtlarınıza eklenen güvenlik başlıklarıyla yüklenebilmesi ve düzgün çalışabilmesi çok önemlidir. Duymak isteyeceğiniz son şey, güvenlik üstbilgileri nedeniyle meydana gelen beklenmedik bir kesintidir, bu nedenle bunları geliştirme ortamlarınızda iyice test edin.

Bu konfigürasyonu kod tabanınıza kaydetmek için daha sonra Terraform koduna tam olarak ne yazacağınızı bilmek de önemlidir. Terraform hakkında bilginiz yoksa, bulut altyapınızı kod aracılığıyla yazmanız ve yönetmeniz için bir yol sağlar.

İpucu: Bulut konsollarında yaptığınız tüm adımları hatırlamanıza gerek kalmadan karmaşık yapılandırmalarınızı korumanıza yardımcı olup olmayacağını görmek için Terraform belgelerine bakın.

AWS Konsolu'na nasıl başlanır?

AWS Konsolu aracılığıyla işleri manuel olarak nasıl ayarlayacağınızla başlayalım.

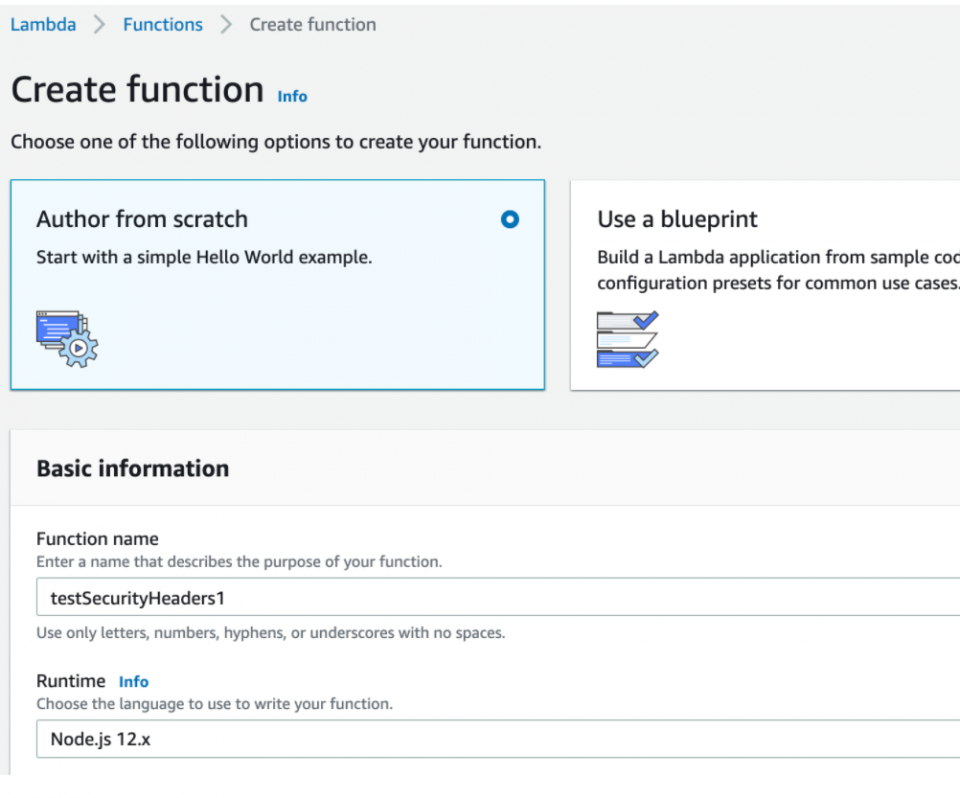

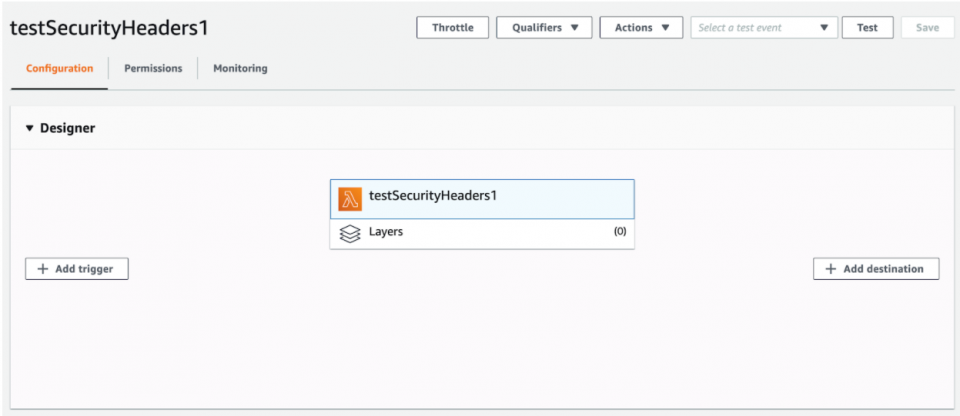

- Öncelikle “us-east-1” bölgesinde Lambda@Edge işlevini oluşturmanız gerekir. Lambda servisleri sayfasına giderek “Create Function”a tıklayacağız ve buna “testSecurityHeaders1” gibi bir isim vereceğiz.

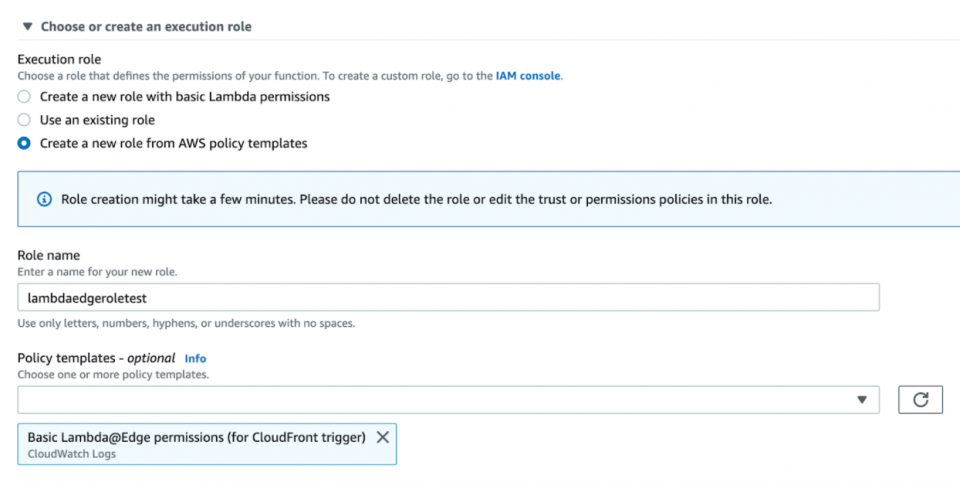

2. İşlevi uç sunucularda çalıştırmak için izinlere sahip mevcut bir rolü kullanabilir veya “Temel Lambda@Edge İzinleri…” gibi rol politikası şablonlarından birini kullanabilir ve buna “lambdaedgeroletest” adını verebilirsiniz.

2. İşlevi uç sunucularda çalıştırmak için izinlere sahip mevcut bir rolü kullanabilir veya “Temel Lambda@Edge İzinleri…” gibi rol politikası şablonlarından birini kullanabilir ve buna “lambdaedgeroletest” adını verebilirsiniz.

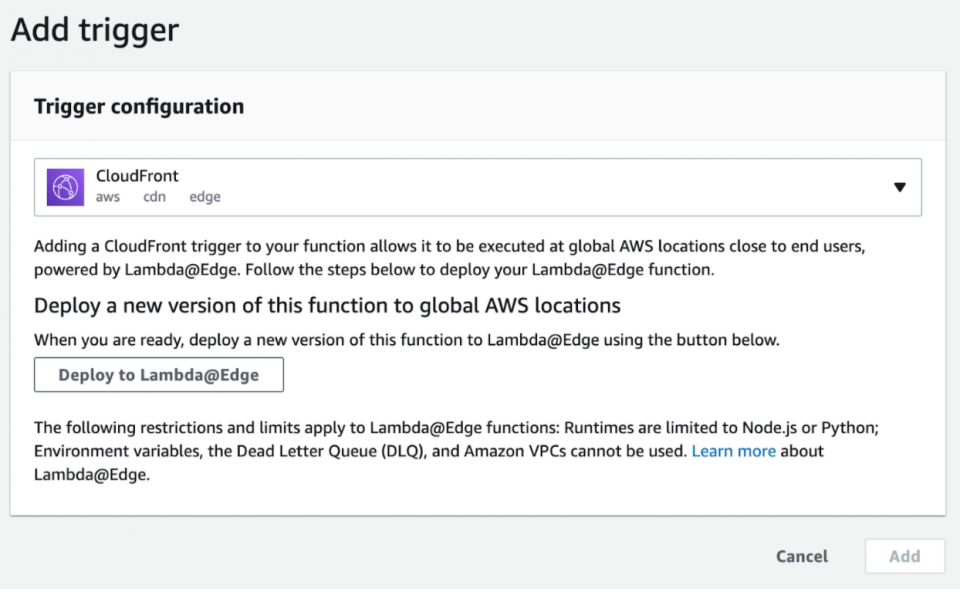

3. Test Lambda işlevinizi ve rolünüzü oluşturduktan sonra, işlev için “Tetikleyici Ekle” düğmesini göreceğiniz böyle bir şey görmelisiniz. Bu, sonunda Lambda'yı, Origin yanıt olayında tetiklenen bir CloudFront dağıtımının önbellek davranışıyla ilişkilendireceğiniz yerdir.

4. Ardından, daha önce oluşturduğumuz güvenlik başlıkları koduyla işlev kodunu düzenlemeniz ve “Kaydet” düğmesine basmanız gerekir.

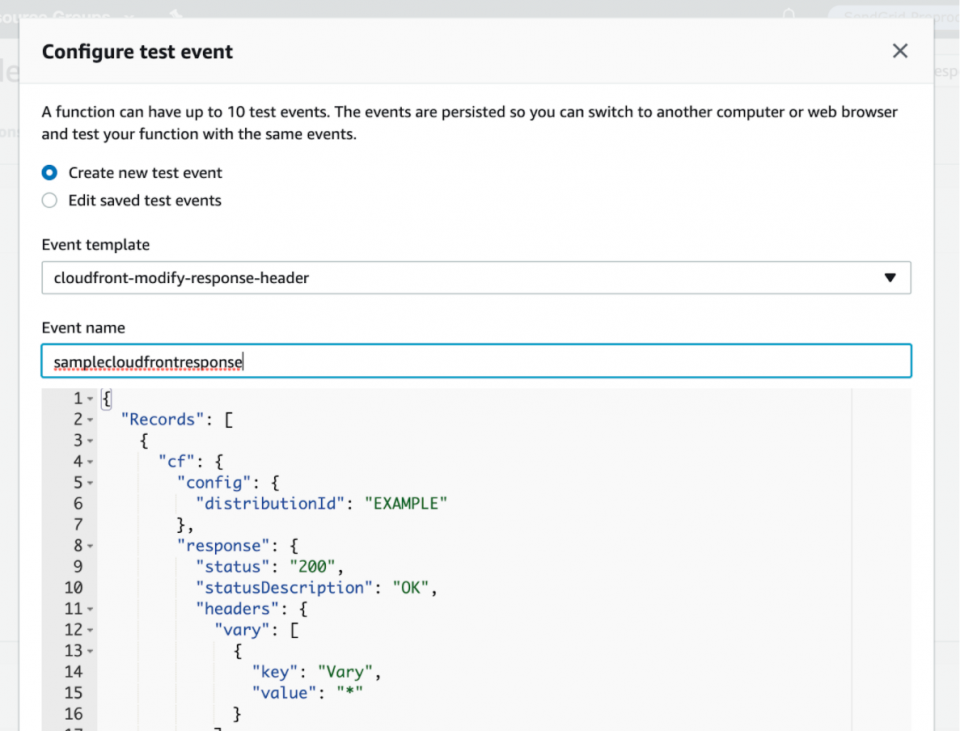

5. Fonksiyon kodunu kaydettikten sonra, yukarı kaydırıp “Test” butonuna basarak Lambda fonksiyonunuzun çalışıp çalışmadığını test edelim. Gerçek bir CloudFront kaynak yanıt olayıyla alay etmek ve işlevinizin buna karşı nasıl çalıştığını görmek için "cloudfront-modify-response-header" olay şablonunu kullanarak "samplecloudfrontresponse" adlı bir test olayı oluşturacaksınız.

Lambda işlev kodunuzun değiştireceği “cf.response” başlık nesnesi gibi şeyler fark edeceksiniz.

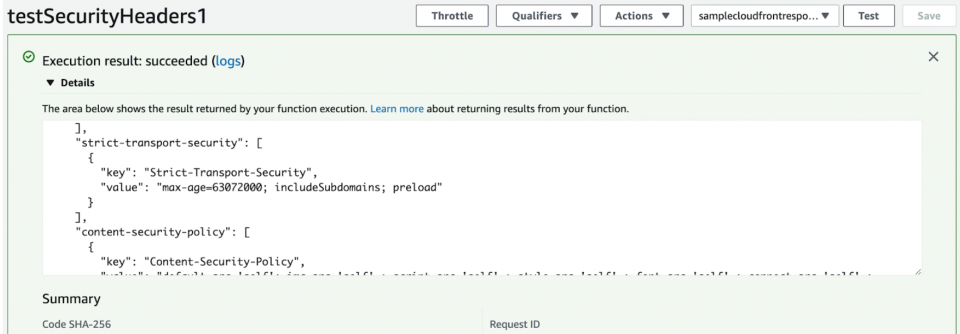

6. Test olayını oluşturduktan sonra tekrar “Test” butonuna tıklayacaksınız ve Lambda fonksiyonunun buna karşı nasıl çalıştığını görmelisiniz. Bunun gibi ek güvenlik başlıklarıyla elde edilen yanıtı görüntüleyen günlüklerle başarılı bir şekilde çalışması gerekir.

Harika, Lambda işlevi, güvenlik başlıklarını yanıta doğru şekilde eklemiş gibi görünüyor!

7. "Tasarımcı" alanına geri dönelim ve "Tetikleyici Ekle" düğmesini tıklayalım, böylece Lambda işlevini, Origin yanıt olayındaki CloudFront dağıtımınızın önbellek davranışlarıyla ilişkilendirebilirsiniz. Bir "CloudFront" tetikleyicisi seçtiğinizden emin olun ve "Lambda@Edge'e Dağıt" düğmesini tıklayın.

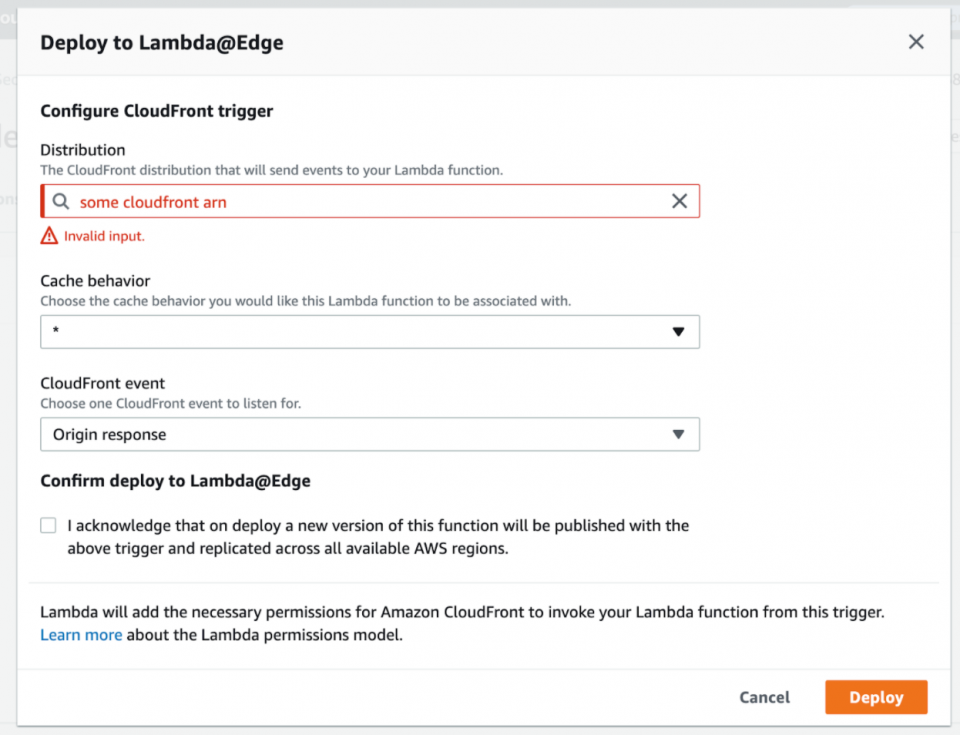

8. Ardından, CloudFront dağıtımını (örneğimizde güvenlik nedeniyle buradaki girişi temizledik) ve bununla ilişkilendirilecek bir önbellek davranışını seçin.

Ardından, "*" önbellek davranışını seçersiniz ve CloudFront dağıtımınıza giden tüm istek yollarıyla eşleşmesi ve Lambda işlevinin her zaman tüm kaynak yanıtları için çalıştığından emin olmak için "Origin yanıtı" olayını seçersiniz.

Ardından, Lambda işlevinizi resmi olarak dağıtmak için "Dağıt"a tıklamadan önce onay onayını işaretlersiniz.

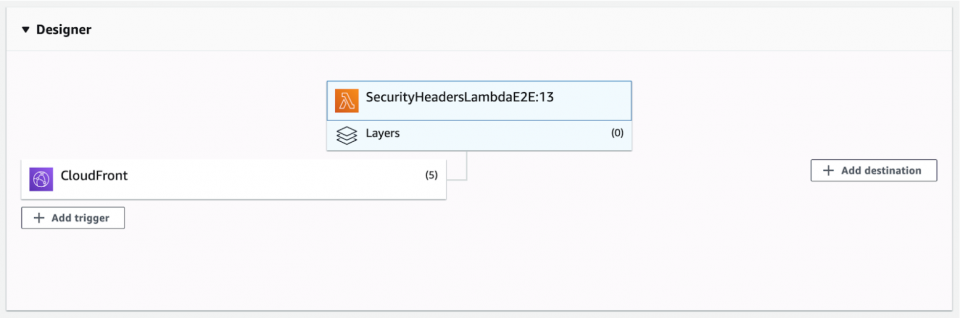

9. Lambda işlevinizi ilgili CloudFront dağıtımınızın tüm önbellek davranışlarıyla başarılı bir şekilde ilişkilendirdikten sonra, CloudFront tetikleyicilerini görebileceğiniz ve bunları görüntüleme veya silme seçeneğine sahip olabileceğiniz Lambda panosu “Tasarımcı” alanında buna benzer bir şey görmelisiniz.

Lambda kodunuzda değişiklik yapma

Lambda kodunuzda değişiklik yapmanız gerektiğinde şunları öneririz:

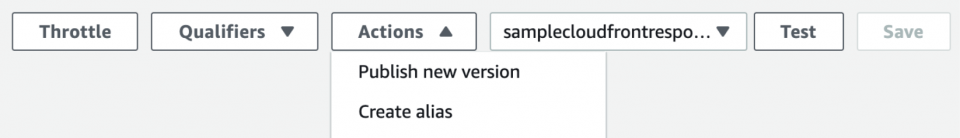

- "İşlemler" düğmesi açılır menüsünden yeni bir sürüm yayınlayın

- Eski sürümdeki tetikleyicileri silin (Lambda'nızın tüm sürümlerini görmek için "Niteleyiciler" açılır menüsüne tıklayabilirsiniz)

- Tetikleyicileri yakın zamanda yayınladığınız en yeni sürüm numarasıyla ilişkilendirin

Lambda'nızı ilk kez dağıttığınızda veya Lambda'nızın yeni bir sürümünü yayınladıktan ve tetikleyicileri daha yeni Lambda sürümüyle ilişkilendirdikten sonra, web uygulamanız için verdiğiniz yanıtlarda güvenlik başlıklarını hemen göremeyebilirsiniz. Bunun nedeni, CloudFront'taki uç sunucuların yanıtları nasıl önbelleğe aldığıdır. Önbellek davranışlarınızda yaşam süresini ne kadar süreyle belirlediğinize bağlı olarak, etkilenen CloudFront dağıtımınızda önbellek geçersiz kılmadığınız sürece yeni güvenlik başlıklarını görmek için bir süre beklemeniz gerekebilir.

Değişikliklerinizi Lambda işlevinize yeniden dağıttıktan sonra, yanıtlarınız güvenlik üstbilgilerinizde en son ince ayarları yapmadan önce (CloudFront önbellek ayarlarınıza bağlı olarak) önbelleğin temizlenmesi genellikle zaman alır.

İpucu: Sayfayı çok yenilemekten kaçınmak veya değişikliklerinizin işe yarayıp yaramadığından emin olamamak için, güncellenmiş güvenlik başlıklarınızı görebilmeniz için önbelleği temizleme sürecini hızlandırmak için bir CloudFront önbellek geçersiz kılma başlatın.

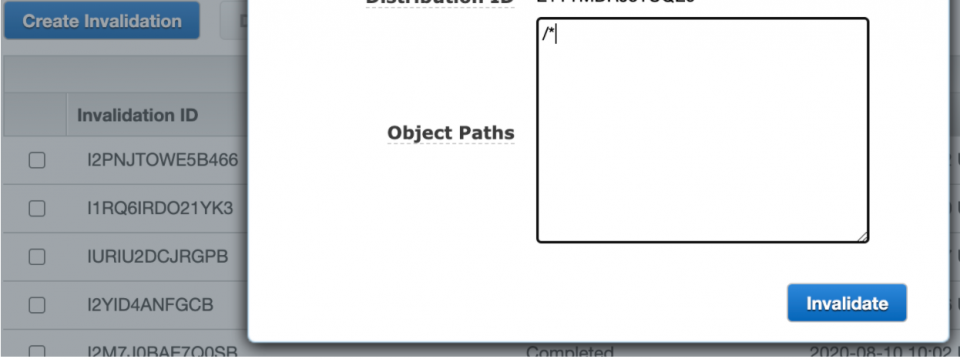

CloudFront Hizmetleri sayfanıza gidin, CloudFront dağıtımınızın durumunun dağıtılmasını bekleyin, yani tüm lambda ilişkilendirmeleri tamamlandı ve dağıtıldı ve “Geçersizleştirmeler” sekmesine gidin. Önbellekteki her şeyi geçersiz kılmak için "Geçersiz Kılma Oluştur" u tıklayın ve nesne yolu olarak "/*" koyun ve "Geçersiz kıl" ı tıklayın. Bu çok uzun sürmemeli ve tamamlandıktan sonra web uygulamanızı yenilemek en son güvenlik başlığı değişikliklerini görmelidir.

Web uygulamanızda ihlal veya hata olarak bulduklarınıza göre güvenlik başlıklarınızı yinelerken, bu işlemi tekrarlayabilirsiniz:

- Yeni bir Lambda işlev sürümü yayınlama

- Eski Lambda sürümündeki tetikleyicileri silme

- Tetikleyicileri yeni sürümde ilişkilendirme

- CloudFront dağıtımınızı geçersiz kılan önbellek

- Web uygulamanızı test etme

- Boş sayfalar, başarısız API istekleri veya konsol güvenlik hataları olmadan her şeyin beklendiği gibi çalıştığını ve kendinizi güvende hissedene kadar tekrarlama

İşler stabil hale geldiğinde, AWS hesaplarınızla entegre Terraform'a sahip olduğunuzu varsayarak, isteğe bağlı olarak kod yapılandırmalarında manuel olarak yaptığınız şeyi Terraforming'e geçebilirsiniz. Terraform'u en başından nasıl kuracağınızı ele almayacağız, ancak size Terraform kodunun nasıl görüneceğine dair snippet'leri göstereceğiz.

CloudFront dağıtımımız tarafından tetiklenen Lambda@Edge'i Terraforming

“us-east-1” bölgesindeki güvenlik başlıkları için Lambda@Edge işlevini yineledikten sonra, kod sürdürülebilirliği ve yolda sürüm kontrolü için bunu Terraform kod tabanımıza eklemek istedik.

Halihazırda uyguladığımız tüm önbellek davranışları için, önbellek davranışını, Origin yanıt olayının tetiklediği Lambda@Edge işleviyle ilişkilendirmemiz gerekiyordu.

Aşağıdaki adımlar, Terraform aracılığıyla yapılandırılmış CloudFront dağıtımlarının ve S3 paketlerinin çoğuna zaten sahip olduğunuzu varsayar. Lambda@Edge ile ilgili ana modüllere ve özelliklere odaklanacağız ve tetikleyiciyi CloudFront dağıtımının önbellek davranışlarına ekleyeceğiz. Terraform aracılığıyla S3 klasörlerinizi ve diğer CloudFront dağıtım ayarlarınızı sıfırdan nasıl kuracağınızı anlatmayacağız, ancak bunu kendi başınıza başarmak için ne kadar çaba sarf ettiğinizi görebileceğinizi umuyoruz.

Şu anda AWS kaynaklarımızı ayrı modül klasörlerine ayırıyoruz ve yapılandırmamızda esneklik sağlamak için değişkenleri bu modüllere aktarıyoruz. Bir development ve production alt klasörüne sahip bir apply klasörümüz var ve her birinin, AWS kaynaklarımızı başlatmak veya değiştirmek için belirli girdi değişkenleriyle bu modülleri adlandırdığımız kendi main.tf dosyası var.

Bu alt klasörlerin her birinde ayrıca bir security_headers_lambda.js dosyası gibi Lambda kodumuzu tuttuğumuz bir lambdas klasörü vardır. security_headers_lambda.js , manuel olarak test ettiğimizde Lambda işlevimizde kullandığımız kodun aynısına sahiptir, ayrıca Terraform aracılığıyla ziplememiz ve yüklememiz için kod tabanımıza kaydetmemiz dışında.

1. İlk olarak, Lambda dosyamızı yüklemeden ve Lambda@Edge işlevimizin başka bir sürümü olarak yayınlamadan önce sıkıştırmak için yeniden kullanılabilir bir modüle ihtiyacımız var. Bu, nihai Node.js Lambda işlevini içeren Lambda klasörümüze giden bir yol alır.

2. Ardından, sıkıştırılmış Lambda dosyasından oluşturulmuş bir Lambda kaynağı oluşturarak S3 paketlerini, ilkelerini ve CloudFront dağıtım kaynaklarını saran mevcut CloudFront modülümüzü ekleriz. Lambda zip modülünün çıktıları, Lambda kaynağını kurmak için CloudFront modülüne değişkenler olarak geçtiğinden, AWS sağlayıcı bölgesini “us-east-1” olarak ve bunun gibi çalışan bir rol politikası ile belirtmemiz gerekiyor.

3. CloudFront modülü içinde, bu Lambda@Edge işlevini aşağıda gösterildiği gibi CloudFront dağıtımının önbellek davranışlarıyla ilişkilendiririz.

4. Son olarak application apply/development veya application apply/production klasörümüzün main.tf dosyasında hepsini bir araya getirerek tüm bu modülleri çağırıyoruz ve uygun çıktıları burada gösterildiği gibi CloudFront modülümüze değişken olarak koyuyoruz.

Bu yapılandırma ince ayarları, esas olarak Lambda kodunu güncellemek ve daha yeni sürümü CloudFront'un önbellek davranışları ve kaynak yanıt olayları için tetikleyicilerle ilişkilendirmek için önceki bölümde yaptığımız manuel adımlarla ilgilenir. Woohoo! Bu değişiklikleri kaynaklarımıza uyguladığımız sürece AWS Konsolu adımlarını gözden geçirmeye veya hatırlamaya gerek yok.

Bunu farklı ortamlarda güvenli bir şekilde nasıl kullanıma sunabiliriz?

Lambda@Edge işlevimizi test eden CloudFront dağıtımımızla ilk ilişkilendirdiğimizde, web uygulamamızın artık nasıl doğru şekilde yüklenmediğini hemen fark ettik. Bunun başlıca nedeni, İçerik-Güvenlik-İlke başlığımızı nasıl uyguladığımız ve uygulamamıza yüklediğimiz tüm kaynakları nasıl kapsamadığıydı. Diğer güvenlik başlıkları, uygulamamızın yüklenmesini engelleme açısından daha az risk oluşturuyordu. Gelecekte, İçerik-Güvenlik-İlke başlığında ince ayar yapmak için daha fazla yinelemeyi göz önünde bulundurarak güvenlik başlıklarını kullanıma sunmaya odaklanacağız.

Daha önce de belirtildiği gibi, politikalarımızın her birine eklemek için daha fazla kaynak alanı topladıkça riski en aza indirmek yerine Content-Security-Policy-Report-Only başlığından nasıl yararlanabileceğimizi keşfettik .

Bu salt rapor modunda, ilkeler tarayıcıda çalışmaya devam edecek ve ilkelerin ihlal edilmesi durumunda konsol hata mesajlarının çıktısını alacaktır. Ancak, bu komut dosyalarını ve kaynakları doğrudan engellemeyecektir, bu nedenle web uygulamamız her zamanki gibi çalışmaya devam edebilir. Politikalarımızdaki hiçbir önemli kaynağı kaçırmadığımızdan emin olmak için tüm web uygulamasını gözden geçirmeye devam etmek bize bağlıdır, aksi takdirde müşterilerimiz ve destek ekibimiz olumsuz etkilenir.

Her ortam için, Lambda güvenlik başlıklarını aşağıdaki gibi kullanıma sunabilirsiniz:

- Lambda'nızdaki değişiklikleri manuel olarak veya bir Terraform planı aracılığıyla yayınlayın ve önce diğer güvenlik üstbilgileri ve Yalnızca İçerik-Güvenlik-Politika-Rapor-Yalnızca üstbilgisi ile ortamdaki değişiklikler için başvurun.

- CloudFront dağıtım durumunuzun, önbellek davranışlarıyla ilişkili Lambda ile tamamen dağıtılmasını bekleyin.

- Önceki güvenlik başlıkları hala görünüyorsa veya mevcut değişikliklerinizin tarayıcınızda görünmesi çok uzun sürüyorsa, CloudFront dağıtımınızda bir önbellek geçersiz kılma yapın.

- İçerik-Güvenlik-İlke başlığınızı iyileştirmek için geliştirici araçları açıkken web uygulamanızın sayfalarını ziyaret edin ve gezinin, konsolda herhangi bir “Yalnızca Rapor…” konsol hata mesajı olup olmadığını tarayın.

- Bildirilen ihlalleri hesaba katmak için Lambda kodunuzda değişiklikler yapın.

- Başlığınızı İçerik-Güvenlik-İlke-Yalnızca Rapordan İçerik-Güvenlik-Politikaya değiştirecek kadar kendinize güvenene kadar ilk adımdan tekrarlayın; bu, ortamın bunu uygulayacağı anlamına gelir.

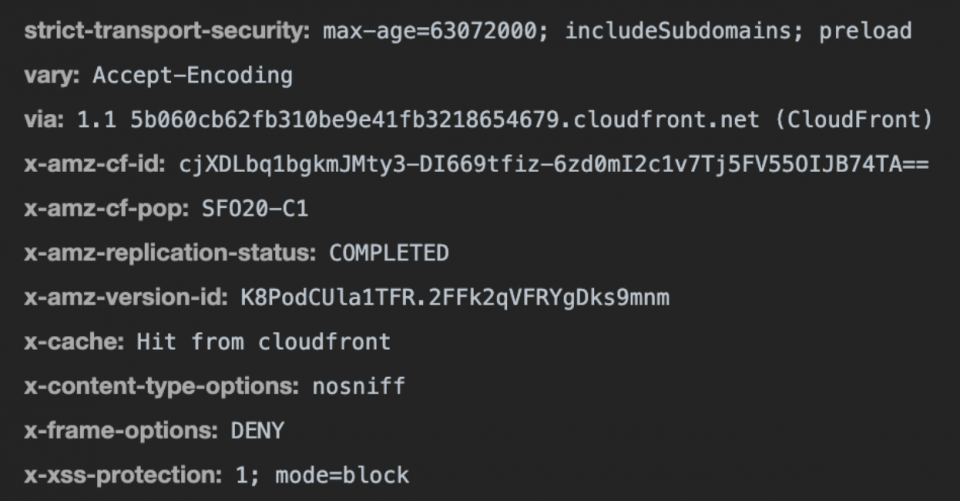

Güvenlik üstbilgi puanımızı iyileştirme

Terraform değişikliklerini ortamlarımıza başarıyla uyguladıktan ve CloudFront önbelleklerini geçersiz kıldıktan sonra web uygulamamızdaki sayfaları yeniledik. HSTS, CSP gibi güvenlik başlıklarını ve aşağıda gösterilen güvenlik başlıkları gibi ağ yanıtlarımızdaki diğerlerini görmek için geliştirici araçlarını açık tuttuk.

Ayrıca web uygulamamızı bu sitedeki gibi bir güvenlik üstbilgisi tarama raporu aracılığıyla çalıştırdık . Sonuç olarak, daha önce başarısız olan bir nottan büyük gelişmelere (A derecesi!) tanık olduk ve S3/CloudFront kurulumlarınızı güvenlik başlıklarını yerleştirecek şekilde değiştirdikten sonra benzer iyileştirmeler elde edebilirsiniz.

Güvenlik başlıklarıyla ilerlemek

Güvenlik başlıklarını AWS Konsolu aracılığıyla manuel olarak ayarladıktan veya çözümü başarılı bir şekilde Terraformlaştırdıktan ve değişiklikleri ortamlarınızın her birine uyguladıktan sonra, gelecekte daha fazla yineleme yapmak ve mevcut güvenlik başlıklarınızı geliştirmek için artık harika bir temele sahip olursunuz.

Web uygulamanızın gelişimine bağlı olarak, daha sıkı güvenlik için izin verilen kaynaklar açısından İçerik-Güvenlik-İlke başlığınızı daha belirgin hale getirmeniz gerekebilir. Veya tamamen ayrı bir amaç için veya başka bir güvenlik açığını doldurmak için yeni bir başlık eklemeniz gerekebilir.

Lambda@Edge işlevlerinizdeki güvenlik başlıklarınızda gelecekte yapılacak bu değişikliklerle, web uygulamalarınızın web'deki kötü niyetli saldırılara karşı güvende olduğundan ve kullanıcılarınız farkı fark etmeden çalışmaya devam ettiğinden emin olmak için ortam başına benzer yayın stratejilerini takip edebilirsiniz.

Alfred Lucero tarafından yazılmış daha fazla makale için blog yazar sayfasına gidin: https://sendgrid.com/blog/author/alfred/