Kimlik Avı E-postası Nasıl Tespit Edilir? [Kesin Bir Kılavuz]

Yayınlanan: 2019-07-11İçindekiler

Kimlik Avı Nedir?

6 Yaygın Kimlik Avı Saldırısı

Kimlik Avı E-postasını Nasıl Tespit Edeceğinize İlişkin 10 İpucu

Toplama

Her yıl binlerce insan, çoğunlukla e-posta yoluyla gerçekleştirilen kimlik avı saldırıları nedeniyle zor kazanılan paralarını kaybediyor.

Bir kimlik avı e-postasını nasıl tespit edeceğinizi bilmiyorsanız , yapmanız gereken bazı şeyler var. Bu tür dolandırıcılıklar herkesi etkiliyor ve artık her zamankinden daha yaygın.

Biliyor musun…?

- Ortalama bir kullanıcı ayda 16 kötü amaçlı e-posta alır.

- Şirketlerin %75'inden fazlası bir e-posta kimlik avı saldırısı yaşadı.

- Dijital ihlal, orta ölçekli firmalara ortalama 1,6 milyon dolara mal oluyor.

- Kimlik avı 5 milyar dolarlık bir endüstridir.

- Yakın zamanda yapılan bir ankete göre, insanların %97'si bir kimlik avı e-postasını tanımlayamıyor.

Gördüğünüz gibi, kimlik avı hem bireyler hem de işletmeler için ciddi bir tehdittir ve küçük bir hata çok pahalıya mal olabilir.

Bu şu soruyu akla getiriyor:

Kendini nasıl koruyabilirsin?

Anahtar, bu tür bir dolandırıcılığın nasıl çalıştığını ve uyarı işaretlerini anlamaktır. Bu, sahte e-postaları bir mil öteden tespit etmenizi sağlar .

Endişelenmeyin, siber suçluları yenmek düşündüğünüzden daha kolay ve makalenin sonunda bunun nasıl yapıldığını keşfedeceksiniz.

Öyleyse hadi yuvarlanalım.

Kimlik Avı Nedir?

Kimlik avı, bir havuzda balık tutmaya benzer, ancak oltayı oltaya takmak yerine, olta avcısı onu bir e-postaya koyar. Bu şekilde kişisel bilgileri çalabilirler.

Şimdi merak ediyor olabilirsiniz:

Bu nasıl yapılır?

Kimlik avcısı gerçek bir kişi veya şirket gibi davranır ve kullanıcıları gerçek anlaşma gibi görünen bir web sitesine giden bağlantıyı tıklamaya ikna eder. Aslında tüm operasyonun “kancası” olarak tasarlanmış bir sahte. Kullanıcılar bilgilerini girdikten sonra, etkin bir şekilde çalınır.

Alternatif olarak, bilgisayar korsanları insanları zararsız görünen ancak aslında kötü amaçlı yazılım veya fidye yazılımı olan bir dosyayı indirmeleri için kandırabilir.

Kötü amaçlı yazılım, verileri çalmak için tasarlanmış kötü amaçlı yazılımdır. Buna karşılık, fidye yazılımı, virüslü bir bilgisayardaki tüm dosyaları şifreler. Bilgisayar korsanı daha sonra verilerin şifresini çözmek için bir fidye talep edebilir.

Artık kimlik avının ne olduğunu bildiğimize göre, en yaygın kimlik avı saldırı türlerini bulalım.

6 Yaygın Kimlik Avı Saldırısı

Oltalama saldırıları tüm şekil ve boyutlarda gelir:

1. Aldatıcı kimlik avı

Aldatıcı kimlik avı, e-posta kimlik avı dolandırıcılığının en az gelişmiş ve en yaygın türüdür . Milyonlarca kullanıcıya toplu postaların gönderildiği bir "sprey ve dua et" yaklaşımını kullanır.

Bunlar, kullanıcıları korkutarak veya açgözlülükle gözlerini kör ederek kandırmaya çalışan “Ödül kazandınız” ve “Bankanızdan ACİL mesaj” mesajlarıdır.

Çoğu zaman, gerçek şeye çok benzeyen sahte bir web sayfası söz konusudur.

Örneğin, PayPal dolandırıcıları bir e-posta göndererek kullanıcılardan hesaplarıyla ilgili bir sorunu çözmek için bir bağlantıya tıklamalarını isteyebilir. Bağlantı onları, giriş bilgilerinin toplanacağı ve başka bir siteye gönderileceği sahte bir PayPal sayfasına yönlendirecektir.

Bazen bilgisayar korsanları, kötü niyetli bir ek içeren boş e-postalar göndererek kullanıcıların merakını kullanır.

En etkili dosya şifreleme kötü amaçlı yazılımlarından biri olarak kabul edilen Locky fidye yazılımı 2017'de tam olarak bu şekilde yayıldı.

Sadece 24 saat içinde tehdit aktörleri, kötü niyetli yükü gizleyen bir zip dosyası ve "tarama", "yazdırma" veya "indirme" yazan bir konu satırı içeren 23 milyon e-posta gönderdi.

Birisi dosyayı tıkladığında, Locky fidye yazılımı söz konusu bilgisayardaki tüm dosyalarını şifreledi. Verileri geri almak için talihsiz kurbanlar 0,5 bitcoin (o sırada 2,300 dolar) ödemek zorunda kaldı.

Zamanla bu tür dolandırıcılıklar daha da karmaşık hale geldi. Kendinizi korumak istiyorsanız, bir kimlik avı e-postasını nasıl tanımlayacağınızı bilmelisiniz .

Önleme burada tek uygulanabilir yaklaşımdır. Kötü amaçlı yazılım çalıştırdıktan sonra yapabileceğiniz pek bir şey yoktur.

2. Hedefli kimlik avı

Aldatıcı kimlik avının aksine, bu tür dolandırıcılık çok daha kişiseldir.

Tehdit aktörleri, e-postanın gerçek olduğuna inanmaları için onları kandırmak için saldırı e-postalarını hedefin adı ve diğer ayrıntılarla özelleştirir.

Hedefli kimlik avının amacı, aldatıcı kimlik avı ile aynıdır - kurbanı kötü amaçlı bir dosya indirmeye veya sahte bir web sayfasına kişisel bilgileri girmeye ikna etmek.

Kişisel düzeyde, saldırganlar, bankanız gibi güvendiğiniz bir işletme gibi görünebilir.

Hesabınızda bazı tutarsızlıklar olduğunu belirten e-postalar gönderebilirler. İddiaya göre düzeltmek için belirtilen bağlantıyı tıklamanız ve gerekli alanları doldurmanız gerekir.

Bu tür dolandırıcılıklar bireyleri hedef alsa da, çoğu zaman işletmelere yöneliktir.

Şirketleri hedefleyen hedef odaklı kimlik avı mesajları, bir müşteriden gelen sahte bir satın alma siparişi veya sahte bir müşteri sorgusu gibi farklı biçimlerde gelebilir.

Bununla birlikte, ana tema aynı kalır - alıcıları e-postanın güvenilir bir kaynaktan geldiğine inandırmak.

3. CEO dolandırıcılığı

Bu, çok özel bir kimlik avı dolandırıcılığı türüdür.

Şu şekilde çalışır:

Hacker kendini bir şirketin CEO'su olarak gizler ve üst düzey bir çalışana belirli bir hesaba para transferi talep eden bir e-posta mesajı gönderir.

Bu tür kötü niyetli kampanyaların anahtarı, şirket CEO'su hakkında yeterli bilgiye sahip olmak ve kendinizi onlar gibi sunmaktır.

Onları "sprey ve dua et" kimlik avı kampanyasından farklı kılan tek şey (ve bu büyük bir şey).

4. Dropbox kimlik avı

Bazı kimlik avcıları, belirli bir şirketin veya hizmetin kullanıcılarını hedefler.

Örneğin Dropbox'ı ele alalım. Milyonlarca insan her gün dosya paylaşmak ve yedek oluşturmak için kullanıyor.

Popülaritesi göz önüne alındığında, bilgisayar korsanlarının tekrar tekrar kullanıcılarını hedef alması şaşırtıcı değildir.

Böyle bir saldırıda, Dropbox kullanıcılarına birinin kendilerine bir dosya gönderdiği söylendi, ancak bu dosya e-posta eki olarak gönderilemeyecek kadar büyük. Kimlik avcıları, söz konusu dosyaya nereden erişebilecekleri konusunda "uygun bir şekilde" bir bağlantı sağlamıştı.

Doğal olarak, bağlantı, siber suçluların kullanıcıların oturum açma kimlik bilgilerini çalabildiği sahte bir Dropbox oturum açma sayfasına yönlendirdi.

5. Google Dokümanlar kimlik avı

Bilgisayar korsanları, Google Dokümanlar kullanıcılarını, Dropbox kullanıcılarını avladıkları şekilde hemen hemen aynı şekilde hedefler.

Yani, sahte bir Google hesabı giriş sayfası oluşturuyorlar ve ardından bunu kullanıcı kimlik bilgilerini toplamak için kullanıyorlar.

Pekala, bunlar yalnızca birkaç kimlik avı e-postası örneği . Etrafta dolaşan başka birçok dolandırıcılık türü var.

Bu saldırıların amacı ve mekaniği farklılık gösterse de, hepsi kullanıcıyı kötü amaçlı bir dosya indirmeye veya sahte bir web sayfasına kişisel bilgileri girmeye ikna etmeye odaklanır.

Şimdi, bu tür saldırıları nasıl tanımlayacağımızı öğrenelim.

Kimlik Avı E-postasını Nasıl Tespit Edeceğinize İlişkin 10 İpucu

Her gün 135 milyon kimlik avı saldırısı girişiminin gerçekleştiğini biliyor muydunuz? Veya kurbanların yaklaşık %25'inin kayıplarını hiçbir zaman tam olarak geri almadığını mı?

Kimlik avı e-posta saldırısı tehdidi gerçektir.

Bunun nedeni ise:

Kimlik avcıları hem şirketleri hem de bireyleri hedef alır.

E-posta kullanıyorsanız, teknik olarak risk altındasınız.

Peki kendinizi güvende tutmak için ne yapabilirsiniz?

Peki, gelen kutunuzu bir sonraki açışınızda aşağıdaki ipuçlarına bir göz atın.

1. Görünen ada körü körüne güvenmeyin.

Bir e-postanın görünen adını değiştirmek, kimlik avcıları tarafından kullanılan klasik bir hiledir.

Bu nasıl çalışır:

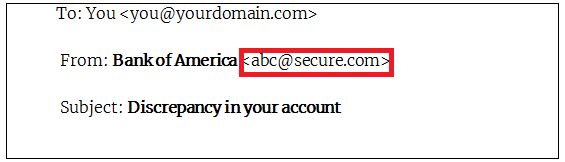

Saldırgan, size tamamen farklı bir e-postadan e-posta gönderirken adını kullanarak bir şirketin kimliğine bürünür.

Örneğin, bir bilgisayar korsanının “Bank of America” markasını taklit etmek istediğini varsayalım. Secure.com gibi duyulmamış bir alan adıyla kullanabilir .

Yani size gönderilen e-posta şöyle görünecek:

Çoğu gelen kutusu yalnızca görünen adı gösterdiğinden, teslim edildikten sonra e-posta orijinal görünür.

Ancak görünen ada körü körüne güvenmek, yukarıdaki örnekte gösterildiği gibi başınız belaya girebilir.

Çözüm nedir?

İlk olarak, e-posta başlığının "gönderen" alanındaki e-posta adresini kontrol edin.

Görüntülenen adla eşleşmiyorsa, bunun bir aldatmaca olduğuna bahse girebilirsiniz.

Bununla birlikte, e-posta adresi gerçek görünse bile bu yeterli değil! Bilgisayar korsanlarının e-posta adreslerini de değiştirdiği bilinmektedir.

İyi haber şu ki, taklit edebilecekleri tek şey bu.

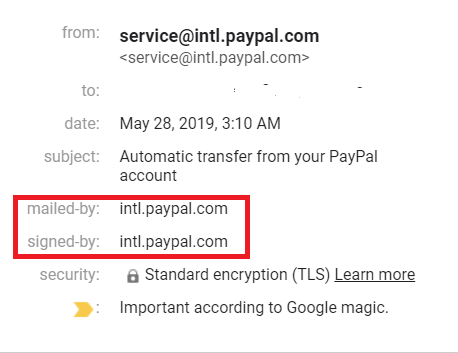

E-posta başlığındaki diğer alanlar size tüm hikayeyi anlatabilir. Yani – “postayla gönderilen” ve “imzalayan” alanları.

Yasal şirketlerden gelen e-postalarda bu bölümler olacaktır. Daha da önemlisi, "postayla gönderilen" ve "imzalayan" alanları aynı şirketin adını taşıyacaktır.

İşte bir örnek:

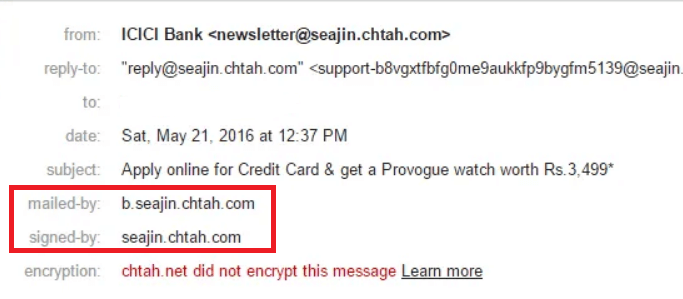

E-postayla gönderilen ve imzalayan arasında bir uyumsuzluk olması durumunda, e-posta bir dolandırıcılık olabilir.

İşte-postayla tarafından imzalanmış-by alanlar mevcuttur ve gerçekleştirirken, phishing bir örnek, onlar uyuşmuyor.

2. Yanıltıcı alan adı için URL'leri kontrol edin.

Diyelim ki bu adresten bir e-posta aldınız:

Apple.Infocenter.com

Şimdi, sizce bu alan adı Apple'a mı ait?

Evet dediysen, yanılıyorsun. Bilgisayar korsanları genellikle insanların bunun nasıl çalıştığına dair bilgi eksikliğinden yararlanır.

Görüyorsunuz, bir alan adında son kısım en önemli kısımdır, soldaki kısım ise temelde önemsizdir.

Dolayısıyla, yukarıda belirtilen örnekte, “Infocenter” gerçek alan adıdır. Bu , size e-postayı Apple değil , Infocenter adlı bilinmeyen bir şirketin gönderdiği anlamına gelir .

İyi bilinen bir adın alt etki alanı olarak kullanılması , kimlik avının açıklayıcı işaretlerinden biridir .

Bilgisayar korsanları genellikle bu taktiği, kullanıcıları e-postanın saygın bir kaynaktan geldiğine inandırmak için kullanır.

Neyse ki artık daha iyi biliyorsunuz ve böyle ucuz numaralara kanmayacaksınız.

3. Tıklamadan önce bir bağlantıyı kontrol edin.

Hiç kimse bir alan adını taklit edemez - bu mümkün değil.

Bununla birlikte, herhangi bir sıradan bilgisayar korsanı bunu bir bağlantıda gizleyebilir - bu çok kolay.

Bu bizi asıl soruya getiriyor:

Siber suçlular kötü niyetli bağlantıları nasıl gizler?

Tipik olarak, şu anda bahsedeceğimiz üç taktikten herhangi birini kullanırlar .

Birincisi , bir bağlantının gerçek hedefini gizlemek için bir bağlantı kısaltma hizmeti kullanabilirler. Bu nedenle – istenmeyen bir e-postada kısaltılmış bir bağlantı görürseniz dikkatli olun.

Bu tür linklere tıklamayın. Bunun yerine, önce CheckShortURL veya LinkExpander gibi ücretsiz bir URL genişletici aracı kullanarak bağlantının ne hakkında olduğunu öğrenin .

Diğer bir yaygın taktik , bir kimlik avı sitesinin hedefini gizlemek için URL kodlamasını kullanmaktır. Örneğin, "A" harfi URL ile kodlandığında %41 olarak okunur .

İşte kodlanmış bir bağlantı örneği: http%3A%2F%2Ftiny.cc%3F712q431bca

Bağlantı garip görünüyor - ve bu genellikle bir şeyin şüpheli olduğuna dair güvenilir bir uyarı işaretidir.

İşte sonuç:

Bir bağlantıda bir demet % varsa, tıklamayın.

Son olarak , bir URL'yi gizlemek için son manevra, bağlantıyı metne koymaktır. Neyse ki, bu tür kimlik avı e-postalarını belirlemek kolaydır.

Fareyi köprülü metnin üzerine getirmeniz yeterlidir; asıl bağlantıyı göreceksiniz.

4. İstenmeyen bir ek var.

İstenmeyen ekleri olan e-postalar sahtekarlık kokuyor:

Genellikle yasal işletmeler, ekleri olan rastgele e-postalar göndermez. Bir şey indirmenizi isterlerse, sizi kendi web sitelerine yönlendirmeyi tercih ederler.

Gönderenin bir kişi ve tanıdığınız biri olması durumunda .zip, .exe ve .scr gibi yüksek riskli ek dosya türlerine dikkat edin.

Emin değilseniz, yapılacak en iyi şey doğrudan gönderenle iletişime geçmek ve e-postayı gerçekten gönderenin onlar olup olmadığını doğrulamaktır.

5. Yazım hatalarını kontrol edin.

Bir e-posta yazım hataları, zayıf dilbilgisi, biçimlendirme hataları veya garip bir dille doluysa, büyük olasılıkla sahtedir.

Meşru işletmeler, müşterilerine e-posta gönderirken dikkat ederler.

Hacker daha sofistike hale gelmiştir olsa da, bazen hala temel hatalar yapıyoruz. Yine de şüpheli bir e-postayı çoğu zaman kolayca tanımlayabilirsiniz .

6. Selamlamayı dikkatlice okuyun.

E-posta kime hitap ediyor? “Değerli Müşterimiz”de olduğu gibi muğlak bir şekilde mi ele alınmıştır?

Evet ise, muhtemelen bir aldatmacadır.

Çoğu zaman meşru işletmeler adınızı ve soyadınızı kullanır.

7. E-posta sizden para göndermenizi ister.

Bu ölü bir hediye.

Sonuçta, kimlik avcılarının peşinde olduğu şey paranızdır. Size yazıyorlarsa, er ya da geç bunu isteyeceklerdir.

Ücretleri, masrafları, vergileri veya benzer bir şeyi karşılamak için para göndermenizi isteyen bir e-postaya göre hareket etmeyin. Bu kesin bir aldatmaca.

8. E-posta kişisel bilgi ister

Bir e-postanın kredi kartı numarası veya banka hesabı ayrıntıları gibi kişisel bilgileri istemesi her zaman kötüye işarettir.

Bankanız sizden hesap bilgilerinizi istemeyecektir. Onlara zaten sahip.

Benzer şekilde, diğer saygın şirketler veya devlet kurumları, gizli bilgileri paylaşmanız için size e-posta göndermeyecektir. Bu şekilde çalışmıyorlar.

Böyle bir e-posta alırsanız, bunun bir kimlik avı dolandırıcılığının parçası olduğundan emin olabilirsiniz.

9. E-posta gerçekçi olmayan bir teklifte veya tehditte bulunur.

Kimlik avcıları genellikle bir ödül vaat ederek veya onları korkutarak insanları paradan veya hassas bilgilerden vazgeçmeleri için kandırır.

İşte bir örnek:

Sizden hızlı bir şekilde bir form doldurmanızı isteyen bir e-posta alırsınız (bu, hesap ayrıntılarınızı sorar). Bu, iddiaya göre, banka hesabınızın iptal edilmesini ve varlıklara el konulmasını istemiyorsanız.

Bu açıkça bir aldatmaca.

Bankaların sadece birisi bir e-postaya cevap vermediği için hesapları kapatmadığını ve varlıklara el koymadığını anlamak için Sherlock Holmes olmanıza gerek yok.

Aynı şekilde, bir e-posta gerçek olamayacak kadar iyi bir ödül sunuyorsa dikkatli olun.

10. İmza satırını gözden geçirin.

Sen imza satırından bir phishing saldırısı belirleyebilir.

E-posta gönderen hakkında bilgi veriyor mu? Şirketin iletişim bilgilerini listeliyor mu?

Değilse, e-postanın bir kimlik avı girişimi olma olasılığı yüksektir.

Saygın şirketler bu tür bilgileri her zaman e-postalarında sağlar.

Yine de iyi bir virüsten koruma çözümü almak, güvende kalmanıza da yardımcı olabilir.

Toplama

Kimlik avı, bilgisayar korsanlarının kullanıcıların kişisel bilgilerini çalmaya çalıştığı bir tür sosyal mühendislik saldırısıdır.

Zamanla, bu tür saldırılar daha sık hale geldi ve araştırmalar, günlük 135 milyon kimlik avı e-posta saldırısının gerçekleştirildiğini gösteriyor.

Bu tür dolandırıcılıkları engellemenin en iyi yolu, bir kimlik avı e-postasını nasıl tespit edeceğinizi öğrenmektir .

Bu makale, bir e-postayı açtığınızda nelere dikkat etmeniz gerektiğine ışık tuttu. Buna dikkat edin - iyi olacaksınız.

Pekala, bu, bir kimlik avı e-postasını nasıl tespit edeceğinizi öğrenmek için kapsamlı bir rehberdi .

Dikkatli ol!

SSS

Bir kimlik avı dolandırıcılığının kurbanı olduysanız, hasarı önlemek veya azaltmak için hemen bu adımları izleyin.

Adım 1 – Cihazınızı internetten ayırın.

Wi-Fi kullanıyorsanız, yönlendiriciyi kapatmanız yeterlidir.

Kablolu bir ağ olması durumunda, internet kablosunu dizüstü veya masaüstü bilgisayarınızdan çıkarın.

Adım 2 – Tüm dosyalarınızı yedekleyin.

Bir kimlik avı saldırısı kolayca veri kaybına neden olabilir. Bu nedenle, çevrimdışı bir veri yedeği oluşturmak için zaman kaybetmeyin (artık internete bağlı olmadığınız için çevrimdışı).

Dosyalarınızı yedeklemek için harici bir sabit sürücü, USB flash sürücü veya DVD kullanın.

Adım 3 – Kötü amaçlı yazılım taraması çalıştırın.

Sisteminize gizlice girmiş olabilecek kötü amaçlı yazılımları silmek veya karantinaya almak için virüsten koruma/kötü amaçlı yazılımdan koruma yazılımınızı kullanarak tam bir sistem taraması yapın.

Adım 4 – E-posta şifrenizi değiştirin.

Son olarak, e-posta hesabınızın şifresini değiştirin. Ek bir savunma katmanı sunan iki faktörlü kimlik doğrulamayı etkinleştirmeyi düşünebilirsiniz. Sizin için güçlü parolalar oluşturan bir parola yöneticisi kullanmayı da düşünebilirsiniz.

Bir e-postanın gerçek olup olmadığını öğrenmek için önce e-posta başlığının “gönderen” bölümünde listelenen e-posta adresini kontrol edin.

Gönderenin adıyla eşleşmiyorsa veya şüpheli görünüyorsa, bu bir kimlik avı dolandırıcılığıdır.

"Gönderen" alanındaki adres gerçek görünüyorsa, "postayla gönderilen" ve "imzalayan" bölümlerini kontrol ederek daha fazla araştırın.

E-postanın, e-postayı gönderen şirket tarafından imzalandığından emin olun.

Kimlik avı e-postasında aramanız gereken birkaç şey:

Genel selamlama – Dolandırıcılar genellikle aynı anda binlerce hatta milyonlarca kişiye sahte bir e-posta gönderir. Bu nedenle, bu e-postalar "Değerli Müşterimiz" gibi genel selamlamalara sahip olma eğilimindedir. Adınız e-postada görünmüyorsa, şüphelenin.

Sahte bağlantı – Bir bağlantının tanıdığınız bir adı olması, bağlantının gerçek olduğu anlamına gelmez. Gerçekten gerçek şirkete bağlanıp bağlanmadığını görmek için farenizi bağlantının üzerine getirin. Buradaki bir uyumsuzluk dolandırıcılığa işaret ediyor.

Para transferi veya kişisel bilgi talepleri – Dolandırıcılar, sizden para çalmak için kimlik avı e-postaları gönderir. Doğrudan para isteyebilirler veya önce kişisel bilgilerinizi çalmaya çalışabilirler. Bunlardan herhangi birini isteyen bir e-posta alırsanız, harekete geçmeyin.

Aciliyet duygusu – Korkuyu veya aciliyet duygusunu teşvik etmek, siber suçlular tarafından kullanılan yaygın bir taktiktir. Örneğin, hesabınızın askıya alınmasını önlemek için banka bilgilerinizi "hemen" doğrulamanızı isteyebilirler.

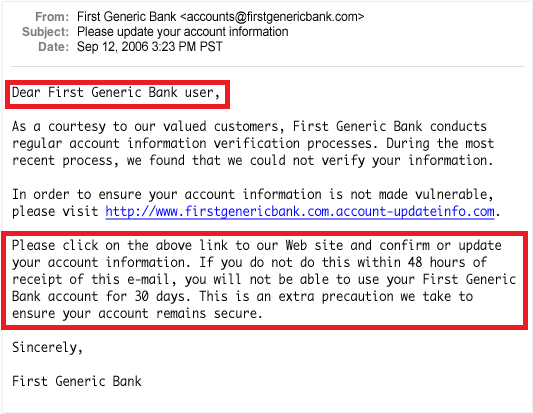

İşte bir kimlik avı örneği:

Gördüğünüz gibi, e-posta kimlik avının en bariz belirtilerinden bazılarını ele veriyor – genel bir selamlama, kişisel bilgi talebi ve tehdit edici dil kullanımı.

Bir kimlik avı e-postası aldıysanız, bunu [email protected] adresinden Federal Ticaret Komisyonuna (FTC) ve [email protected] adresinden Kimlik Avı Önleme Çalışma Grubuna ileterek bildirin.

Kimlik avı e-postaları, siber suçlular tarafından kullanıcıları kandırarak kişisel bilgilerini paylaşmaları için gönderilen dolandırıcılık mesajlarıdır. Bu, banka hesap numaralarını, şifreyi ve kredi kartı bilgilerini içerebilir.

Bu tür e-postalar genellikle kullanıcılardan gömülü bir bağlantıya tıklamalarını ve kişisel bilgilerini sahte bir web sayfasında doldurmalarını ister; burada ayrıntılar sonunda toplanır ve bilgisayar korsanlarına iletilir.

Bazen tehdit aktörleri, şüpheli olmayan kullanıcıları sistemlerinden gizli verileri çalmak için tasarlanmış kötü amaçlı bir ek indirmeye ikna etmeye çalışır.