DMARC Nedir? DMARC Kayıtlarını Anlama

Yayınlanan: 2020-03-05Etki Alanı Tabanlı İleti Kimlik Doğrulaması, Raporlama ve Uygunluk veya DMARC, bir e-posta iletisinin gerçekliğini belirlemek için Gönderen İlke Çerçevesi ( SPF) ve Etki Alanı Anahtarları tarafından tanımlanan postayı ( DKIM) kullanan bir protokoldür .

DMARC kayıtları, İnternet Servis Sağlayıcılarının (İSS'ler) alıcıların kişisel bilgilerini ele geçirmek için alan adı sahtekarlığı gibi kötü niyetli e-posta uygulamalarını önlemesini kolaylaştırır.

Esasen, e-posta gönderenlerin, SPF veya DKIM kullanılarak kimliği doğrulanmayan e-postaların nasıl ele alınacağını belirlemelerine olanak tanır. Gönderenler, bu e-postaları önemsiz klasörüne göndermeyi veya hepsini birlikte engellemeyi seçebilir. Bunu yaparak, ISS'ler spam göndericileri daha iyi tanımlayabilir ve kötü niyetli e-postaların tüketici gelen kutularını işgal etmesini önleyebilir, aynı zamanda yanlış pozitifleri en aza indirebilir ve piyasada daha fazla şeffaflık için daha iyi kimlik doğrulama raporlaması sağlayabilir.

DMARC kaydınız, DNS kayıtlarınızla birlikte yayınlanır ve şunları içerir:

- SPF

- Rekor

- CNAME

- (DKIM)

Tüm alıcı sunucuların bir mesajı kabul etmeden önce bir DMARC kontrolü yapmayacağını, ancak tüm büyük ISP'lerin yaptığını ve uygulamanın büyüdüğünü unutmamak önemlidir.

DMARC'nin faydaları nelerdir?

DMARC'yi uygulamak istemenizin birkaç temel nedeni vardır:

- İtibar: Bir DMARC kaydı yayınlamak, kimliği doğrulanmamış tarafların alanınızdan posta göndermesini engelleyerek markanızı korur. Bazı durumlarda, yalnızca bir DMARC kaydı yayınlamak, olumlu bir itibar artışına neden olabilir.

- Görünürlük: DMARC raporları, alanınızdan kimin e-posta gönderdiğini size bildirerek e-posta programınıza ilişkin görünürlüğü artırır.

- Güvenlik: DMARC, e-posta topluluğunun kimliği doğrulanamayan iletilerle başa çıkmak için tutarlı bir politika oluşturmasına yardımcı olur. Bu, e-posta ekosisteminin bir bütün olarak daha güvenli ve daha güvenilir olmasına yardımcı olur.

Bir DMARC kaydı neye benziyor?

Terminalinizde < dig txt _ dmarc.sendgrid.net > yazarak bir DMARC kaydının nasıl göründüğünü görebilirsiniz . Ayrıca , yayınlanmış herhangi bir alan adı için DMARC kaydını görüntülemek için https://www.valimail.com/ adresine gidebilirsiniz.

İşte bir DMARC kaydı örneği – bu SendGrid'in DMARC kaydıdır:

v=DMARC1\;p=none\;rua=mailto:dmarc@sendgrid.com\;ruf=mailto:dmarc@sendgrid.com\;rf=afrf\;pct=100

hadi parçalayalım

“v=DMARC1”

Sürüm – Bu, alıcı sunucunun mesajı aldığı etki alanı için DNS kaydını tararken aradığı tanımlayıcıdır. Etki alanında v=DMARC1 ile başlayan bir txt kaydı yoksa, alıcı sunucu bir DMARC denetimi çalıştırmaz.

“p=yok”

Politika – DMARC kaydınızda seçtiğiniz politika, katılımcı alıcı e-posta sunucusuna SPF ve DKIM'i geçmeyen, ancak alanınızdan geldiğini iddia eden postalarla ne yapacağını söyleyecektir. Bu durumda, politika "yok" olarak ayarlanır. Ayarlayabileceğiniz 3 tür politika vardır:

- p=none – Alıcıya, niteliksiz postalara karşı hiçbir işlem yapmamasını, ancak yine de herhangi bir ihlal için DMARC kaydındaki mailto: adresine e-posta raporları göndermesini söyleyin.

- p=quarantine – Alıcıya, genellikle "bunu doğrudan spam klasörüne gönder" anlamına gelen niteliksiz postaları karantinaya almasını söyleyin.

- p=reject – Alıcıya, etki alanı için herhangi bir niteliksiz postayı tamamen reddetmesini söyleyin. Bu etkinleştirildiğinde, yalnızca alan adınız tarafından %100 imzalandığı doğrulanan postaların gelen kutusunda bile bir şansı olur. Geçmeyen postalar reddedilir - geri dönmez - bu nedenle yanlış pozitifleri yakalamanın bir yolu yoktur.

“rua= mailto:dmarc@sendgrid.com ”

Bu bölüm, alıcı sunucuya DMARC hatalarının toplu raporlarının nereye gönderileceğini söyler. Toplu raporlar, DMARC kaydının ait olduğu alanın yöneticisine günlük olarak gönderilir. DMARC arızaları hakkında üst düzey bilgiler içerirler ancak her olay hakkında ayrıntılı ayrıntı sağlamazlar. Bu, seçtiğiniz herhangi bir e-posta adresi olabilir.

“ruf=mailto:dmarc@sendgrid.com”

Bu bölüm, alıcı sunucuya, DMARC arızalarının adli raporlarının nereye gönderileceğini söyler. Bu adli raporlar, DMARC kaydının ait olduğu alanın yöneticisine gerçek zamanlı olarak gönderilir ve her bir hatayla ilgili ayrıntıları içerir. Bu e-posta adresi, DMARC kaydının yayınlandığı alan adından olmalıdır.

“ rf=aff”

Raporlama formatı. Bu kısım, alıcı sunucuya poliçe sahibinin ne tür bir raporlama istediğini söyler. Bu durumda rf=afrf , toplu hata raporlama formatı anlamına gelir.

"pc = 100"

Yüzde – Bu kısım, alıcı sunucuya postalarının ne kadarının DMARC politikasının özelliklerine tabi olması gerektiğini söyler. 1-100 arasında herhangi bir sayı seçebilirsiniz. Bu durumda, p= reddedilecek şekilde ayarlanmışsa, DMARC'de başarısız olan postanın %100'ü reddedilir.

Bir DMARC kaydına dahil edilebilecek bir dizi başka mekanizma vardır. Birkaç dikkate değer olanlar şunlardır:

"sp=" Bu bölüm, alıcı sunucuya DMARC politikasını alt etki alanlarına uygulayıp uygulamayacağını söyler.

“adkim=” Bu, DKIM hizalamasını ayarlar. Katı için “s” veya rahat için “r” olarak ayarlanabilir. Kesin, DMARC kimlik doğrulamasının DKIM bölümünün yalnızca DKIM imzasındaki d= alanı, alan adıyla TAMAMEN eşleşirse geçeceği anlamına gelir. Rahat olarak ayarlanırsa, DKIM d= alanı, gönderen adresinin kök etki alanıyla eşleşirse, mesajlar DMARC kimlik doğrulamasının DKIM bölümünü geçer.

"ri=" Bu, DMARC hatalarıyla ilgili toplu raporları ne sıklıkta almak istediğinize ilişkin aralığı ayarlar.

DMARC'yi Twilio SendGrid ile nasıl uygularım?

DMARC'yi uygulama çalışmasına geçmeden önce, bunun herkes için olmadığını unutmayın. Küçük bir alan adınız varsa, muhtemelen onsuz da sorun yaşamazsınız. Ancak, geçmişte kimlik avı ile ilgili sorunlarınız olduysa veya hassas bilgileri işleyen finansal odaklı bir işiniz varsa, bu akıllıca bir harekettir.

Akılda tutulması gereken başka bir şey de, DMARC toplamının ve adli raporların makine tarafından okunabilecek şekilde tasarlanmış olmasıdır. İnsanların bunları anlaması zor olabilir, bu nedenle raporları toplamak ve bilgilere erişmek için ayrıca bir DMARC rapor izleme hizmeti kullanmanız gerekecektir. Twilio SendGrid, ValiMail ile ortaklık kurdu.

Uygulamaya karar verdikten ve doğru hizmetleri seçtikten sonra, DMARC kurulum süreci 5 aşamadan oluşur:

1. Sendgrid IP'nizde gönderen kimlik doğrulamasıyla DKIM & SPF'yi dağıtın

Hesabınız için gönderen kimlik doğrulama işlemini tamamlayın. Bu, Twilio SendGrid hesabınız aracılığıyla gönderilen e-postaların benzersiz alan adınız için DKIM ve SPF kullanılarak düzgün bir şekilde imzalanmasını sağlar.

Bu ilk adımı nasıl tamamlayacağınızdan emin değilseniz, yardım için buradaki belgelerimizi ziyaret edin .

2. İzin verilen alan adınız için uygun DKIM ve SPF imzalarını doğrulayın

Her şeyin doğru çalıştığını doğrulamak için kendinize bazı test e-postaları gönderin. E-posta başlıklarınızdaki DKIM ve SPF imzalarının, SendGrid hesabınıza izin vermek için kullandığınız alan adıyla uyumlu olduğunu doğrulamak istiyorsunuz. İkisi de geçtiği sürece, işin içindesin!

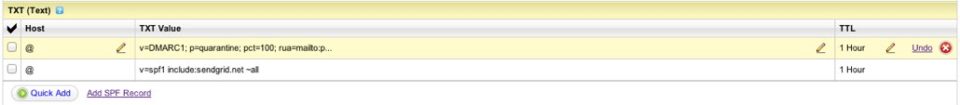

3. DNS kayıt şirketinizle bir DMARC kaydı yayınlayın ve ardından sonuçları izleyin

DNS kayıt sitenizde, alıcıların DMARC tercihlerinizi belirlemek için kullanabileceği bir TXT kaynak kaydı oluşturmanız gerekir. Bu, muhtemelen gönderen kimlik doğrulaması için DNS kayıtlarını oluşturduğunuz yer olan alan barındırıcısının DNS kayıt şirketi içinde yapılır. Bu kayıt, alt alan adı için değil, alan adı için kök düzeyinde yapılır.

Basit bir DMARC kaydı şöyle görünebilir:

“v=DMARC1; p=quarantine; pct=100; rua=mailto:dmarc.rua@alloweddomain.com”

“v=DMARC1; p=karantina; pct=100; rua=mailto:dmarc.rua@alloweddomain.com”*

- v=DMARC1;

DMARC sürüm 1'i kullanacak şekilde ayarlanmıştır, şu anda başka sürüm yoktur. Bu yüzden her zaman 1'i ayarlayın. - p=karantina;*

Bu politika, alıcıya, genellikle "bunu doğrudan spam klasörüne gönder" anlamına gelen niteliksiz postaları KARANTİNE ETmesini söyler. - pct=100;

Bu, alıcıya etki alanından olduğunu iddia eden iletilerin %100'ünü değerlendirmesi talimatını verir, bu 1 ile 100 arasında herhangi bir sayı olabilir. - rua=mailto:dmarc.rua@alloweddomain.com

Bu, alıcılara dmarc.rua@alloweddomain.com adresine toplu raporlar göndermelerini söyler . Bunu, yakından izlenen, kontrol ettiğiniz bir e-posta adresine ayarlayın.

*Bu örnekte p=karantina ilkesi kullanılmaktadır, ancak her zaman ilk başta p=yok ilkesini kullanmaya başlamanızı öneririz.

4. Aldığınız geri bildirimleri analiz edin ve posta akışlarınızı gerektiği gibi ayarlayın

DMARC'ye katılan alıcılara niteliksiz e-posta gönderilirse ve alıcılar tarafından alınırsa, alıcı bu mesajlar için raporlar oluşturacak ve bunları DMARC kaydınızda belirtilen mailto: adresine geri gönderecektir.

Bu raporlarda, alanınız adına hangi hizmetlerin posta gönderiyor olabileceğini tam olarak değerlendirmenize yardımcı olacak bilgilere sahip olacaksınız.

Burada, 2 adet posta için sonuçları gösteren, yalnızca 1 kayıt içeren örnek bir rapor bulunmaktadır. (Listelenen SPF ve DKIM auth_results değerlerinin, s= hizalamasından bağımsız olarak ham sonuçlar olduğunu lütfen unutmayın. Dosya adı şu şekilde biçimlendirilir: dosyaadı = alıcı “!” politika-alanı “!” start-timestamp “!” end-timestamp “. ” uzantısı (Örnek: alıcı.org!sender.com!1335571200!1335657599.zip))

<report_metveri>

<org_name>alıcı.com

noreply-dmarc-support@receiver.com

<extra_contact_info>http://receiver.com/dmarc/support

<report_id>9391651994964116463

<tarih_aralığı>

1335571200

1335657599

<policy_published> sender.com

r

r

Yok

Yok

100

<source_ip>72.150.241.94

2 <policy_evaluated> yok

başarısız

geçmek

<header_from>sender.com

<auth_results>

gönderen.com

başarısız

<insan_sonuç>

gönderen.net

geçmek

<insan_sonuç>

gönderen.com

geçmek

*Not: Toplu raporlar bir .zip eki olarak gönderilir, bu nedenle tanımladığınız adresin bu dosya türündeki ekleri kabul edebileceğinden emin olun.

5. Öğrendikçe DMARC politika etiketlerinizi iletin

Etki alanınız için tam olarak kimin e-posta gönderdiğini belirlemek için posta akışlarınızı test ettiğinize ve ince ayar yaptığınıza göre, artık bir çentik açmanın zamanı geldi.

Şimdiye kadar, herhangi bir hatalı davranışın raporlarını almak için yalnızca p=none ilkesini kullanıyor olmanız ve e-postanın nereden geldiği konusunda iyi bir fikre sahip olmanız gerekirdi. Sonraki adım, alıcıların alanınızdan geldiği iddia edilen postaları nasıl ele aldığını kontrol etmeye başlamak için DMARC kaydınızdaki politikayı ayarlamaktır. Unutma:

- p=none – İhlal raporları alırsınız, ancak alıcılar mesajları kendileri işlemek için herhangi bir işlem yapmaz.

- p=quarantine – Niteliksiz posta doğrudan spam'e gider, ancak kurtarılabilir. Bu, postanın geldiği tüm konumları bildiğinizden oldukça emin olduğunuzda, ancak %100 emin olana kadar uygun olmayan iletileri 'softfail'lemek istediğinizde kullanışlıdır.

- p=reject – Etki alanınız için e-posta gönderen her sunucuyu ve hizmeti bildiğinizden ve bu hizmetlerin her biri için imzanın mevcut olduğundan kesinlikle eminseniz ve aksi takdirde tamamen reddedildiğini iddia etmek için cüretkar bir şey istiyorsanız bunu kullanın. Niteliksiz posta, alıcı posta sunucusu tarafından tamamen silinir ve bir daha asla görülmez.

DMARC neden bu kadar önemli?

DMARC kayıtları, e-posta kimlik doğrulamasının önemli bir evrimidir. Bu, e-posta kanalını korumak için birlikte çalışan e-posta göndericilerinin ve İSS'lerin başka bir harika örneğidir. DMARC hakkında daha fazla bilgi edinmek için kuruluşun www.dmarc.org adresindeki web sitesini ziyaret edin. Kimlik doğrulama hakkında daha fazla bilgi edinmek için bu blog gönderisini okuyun.

Ek kaynaklar

- DMARC.org'un SSS'si

- Yahoo'nun DMARC Politikasında Bir Güncelleme

- Önce Yahoo ve Şimdi AOL. DMARC Uyumlu Olmak İçin Neleri Değiştirmeniz Gerekiyor?