保护收件箱是一项公民义务

已发表: 2020-03-17自 2016 年选举以来,我们一直非常关注我们用于参与政治进程、讨论问题、阅读新闻并最终参与宪法规定的投票活动的机制。 尽管电子邮件与投票过程无关,但它仍然是我们日常生活中的重要组成部分,无论是个人的还是职业的,并且通常是网络攻击的第一次齐射。 当然,网络钓鱼是一种通过电子邮件进行的社会工程攻击,但是成功的网络钓鱼攻击的后果可能是深远的,并且具有无限的破坏性。

大卫英格拉姆在最近的一篇文章中说得最好,该文章专注于针对 Burisma 和民主党总统候选人的网络钓鱼攻击:“破解计算机系统很难。 裂人? 没那么难。” 总统候选人不仅被警告金融诈骗,而且国家支持的黑客试图破坏 2020 年的选举。

2016 年,我们看到了 29 封电子邮件是如何成功干扰我们的选举的。 网络钓鱼仍然是导致大规模数据泄露和其他形式的恶意黑客攻击的主要媒介。 去年,我们研究了总统候选人如何在竞选活动中使用电子邮件。 那时候选人的范围要大得多,所以我们有很多例子和电子邮件要检查。 根据该研究,我们确定近 50% 的活动要么缺乏域消息验证报告和一致性 (DMARC) 记录,要么未能通过 DMARC 检查其电子邮件。

提醒一下,DMARC 是发件人可以在域名系统 (DNS) 中发布的一项策略,用于通知接收域(例如 Gmail 等),如果他们的邮件未通过其他电子邮件身份验证检查,该如何处理。 该策略是规定性的,可以指示这些域不要发送冒充合法发件人的欺诈性消息。 这是一个非常强大的工具,可以阻止依赖欺骗作为攻击一部分的幕后攻击者的努力。

缺乏对 DMARC 和发送域/发送地址安全性的关注不仅仅局限于政治发件人。 恰恰相反,私营部门在执法时并没有积极接受 DMARC——绝大多数发送国要么没有公布 DMARC 记录,要么在执法时没有公布。 这种缺乏采用进一步说明了平台(例如 Twilio SendGrid)在我们的合规和反滥用工作上投入巨资的重要性,尤其是在美国如此关键的时期。

整体方法

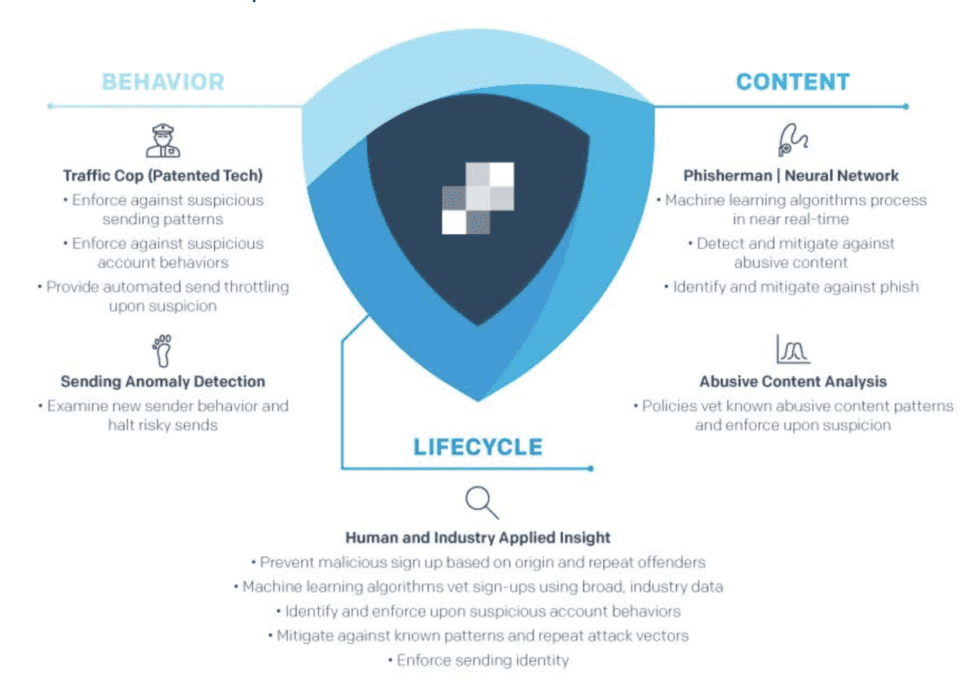

随着 2020 年选举的进行,以及电子邮件因其在 2016 年所扮演的角色而受到关注,简要回顾一下 Twilio SendGrid 如何防止滥用邮件离开我们的系统似乎是有序的。

在 2019 年第四季度,Twilio SendGrid 保持了 99.99% 的收件箱保护率,同时在假期期间创造了新的交易量记录。 收件箱保护率衡量 Twilio SendGrid 每季度处理的非网络钓鱼电子邮件。

规模化的自助式 SAAS 平台,无论其功能或市场如何,都面临着被恶意行为者武器化的前景。 规模越大,识别和阻止不良行为者使用合法用户在其业务中所依赖的工具的难度就越大。 我们怎么强调通过能够以不断变化的威胁速度进行调整的可扩展解决方案来解决合规性问题的重要性再怎么强调也不为过。 仅次于实际阻止威胁的是衡量和基准测试这些解决方案的功效,以期不断改进它们并在市场上创造透明度和意识。

我们对流量和发件人进行 360 度查看,以了解新帐户的注册和行为方式。 必要时,我们会应用油门和速率限制,直到我们的系统确定发送模式是合法的。

机器学习 (ML) 进程近乎实时地扫描内容以查找表明网络钓鱼的滥用向量。 让我们记住,垃圾邮件是主观的:一个人的垃圾邮件是另一个人的火腿。 然而,网络钓鱼客观上是可怕的,并且在我们的平台上没有任何业务,因此我们积极训练我们的算法来寻找它并防止它被发送。

在行为框架和专门构建的 ML 的支持下,人类能够审查机器结果、调查模式、密切关注屡犯者、在适当的情况下引入新的摩擦并部署对策,因为让我们面对现实吧:不良行为者以惊人的速度发展他们的攻击向量. 他们不仅会进化攻击并花时间谨慎地探测平台以寻找防御漏洞,而且还经常切换平台或应用分发策略以利用尽可能多的平台,从而更难查明攻击源。

超越公民

由于外国实体正在加倍使用网络钓鱼电子邮件作为干扰我们当前选举系统的一种方式,因此保持无网络钓鱼邮件流以防止不良行为者利用选举“噪音”向无辜的人发起社交攻击至关重要。工程攻击。 这是我们可以安全扩展业务并保护客户的唯一方法。 因此,我们对合规的关注不仅是对不良行为者最坏倾向的预防,也是业务连续性计划的一部分,可确保我们客户的业务通信不受不良行为者滥用其品牌和我们客户的企图的束缚。顾客。

你可以做些什么来有所作为

将我们客户的客户与网络钓鱼隔离开来的方法很明确:在我们扩展平台时,我们必须始终将合规性放在首位。 同样,我们必须提倡并为我们的客户提供工具,以简化在执行时发布 DMARC,因为它是一种强大的盔甲,可以保护他们的品牌和客户免受欺骗和恶意攻击。 我们必须继续与消息传递恶意软件移动反滥用工作组 (M3AAWG) 等组织和其他志同道合的组织合作,他们将公共、私人和执法部门聚集在一起,共同对抗共同的敌人。 但是,您可以采取一些明确的措施来确保您不会成为网络钓鱼攻击的牺牲品,包括:

- 在您的发送域上部署发件人策略框架 (SPF),以将允许的 IP 与特定的出站发送域相关联。

- 为您的发送域设置和发布域密钥识别邮件 (DKIM) 记录,以通过利用公钥/私钥对来确保您的电子邮件的完整性。

- 确保您的电子邮件服务器正在利用 STARTTLS 来确保传输中的消息是加密的。

- 调整您的电子邮件身份验证记录,以创建电子邮件发送方式的连续性

- 限制谁可以代表您发送电子邮件——消息蔓延在拥有多个部门的大型组织中很常见,这些部门在一种情况下将电子邮件用于营销目的,在另一种情况下用于交易。

- 在强制执行时发布基于域的消息传递身份验证报告和一致性 (DMARC) 记录,该记录将指示接收域拒绝未通过 SPF 或 DKIM 检查或两者均失败的消息。

- 在您的所有互联网帐户(如果可用)上使用多因素身份验证,尤其是在您的电子邮件帐户上,无论是面向个人的还是面向企业的。 多因素身份验证已被证明在阻止帐户接管方面有 99.9% 的效率。 回到大卫英格拉姆的建议,破解系统很难,破解人不是,因此需要多种形式的身份验证来访问系统就像支持你自己的好奇心并确保它不会让你变得更好。

- 如果听起来好得令人难以置信,或者有点超出界限,请不要害怕使用其他渠道进行确认。 没错,如果您收到一封来自您认识的人的电子邮件,听起来甚至有点可疑,或者要求您做一些让您感觉刺痛的事情,请不要犹豫,拿起电话。 发件人的帐户可能会受到损害,因此使用替代方法与他们联系是一种确保确认来自实际帐户持有人而不是潜伏在其中的坏人的方法。