保護收件箱是一項公民義務

已發表: 2020-03-17自 2016 年選舉以來,我們一直非常關注我們用於參與政治進程、討論問題、閱讀新聞並最終參與憲法規定的投票活動的機制。 儘管電子郵件與投票過程無關,但它仍然是我們日常生活中的重要組成部分,無論是個人的還是職業的,並且通常是網絡攻擊的第一次齊射。 當然,網絡釣魚是一種通過電子郵件進行的社會工程攻擊,但是成功的網絡釣魚攻擊的後果可能是深遠的,並且具有無限的破壞性。

大衛英格拉姆在最近的一篇文章中說得最好,該文章專注於針對 Burisma 和民主黨總統候選人的網絡釣魚攻擊:“破解計算機系統很難。 裂人? 沒那麼難。” 總統候選人不僅被警告金融詐騙,而且國家支持的黑客試圖破壞 2020 年的選舉。

2016 年,我們看到了 29 封電子郵件是如何成功干擾我們的選舉的。 網絡釣魚仍然是導致大規模數據洩露和其他形式的惡意黑客攻擊的主要媒介。 去年,我們研究了總統候選人如何在競選活動中使用電子郵件。 那時候選人的範圍要大得多,所以我們有很多例子和電子郵件要檢查。 根據該研究,我們確定近 50% 的活動要么缺乏域消息驗證報告和一致性 (DMARC) 記錄,要么未能通過 DMARC 檢查其電子郵件。

提醒一下,DMARC 是發件人可以在域名系統 (DNS) 中發布的一項策略,用於通知接收域(例如 Gmail 等),如果他們的郵件未通過其他電子郵件身份驗證檢查,該如何處理。 該策略是規定性的,可以指示這些域不要發送冒充合法發件人的欺詐性消息。 這是一個非常強大的工具,可以阻止依賴欺騙作為攻擊一部分的幕後攻擊者的努力。

缺乏對 DMARC 和發送域/發送地址安全性的關注不僅僅局限於政治發件人。 恰恰相反,私營部門在執法時並沒有積極接受 DMARC——絕大多數發送國要么沒有公佈 DMARC 記錄,要么在執法時沒有公佈。 這種缺乏採用進一步說明了平台(例如 Twilio SendGrid)在我們的合規和反濫用工作上投入巨資的重要性,尤其是在美國如此關鍵的時期。

整體方法

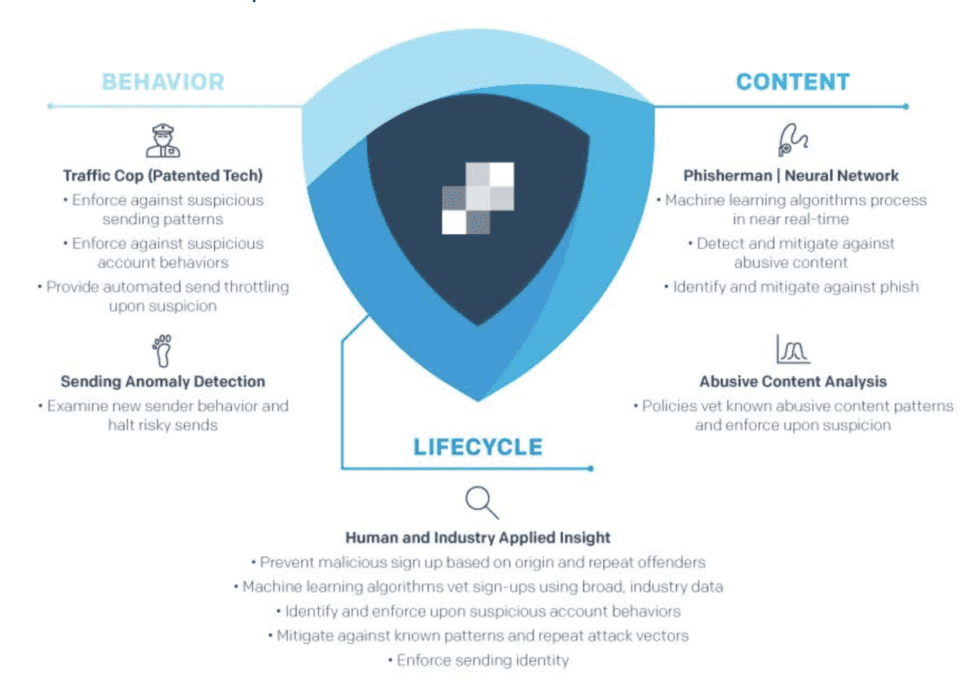

隨著 2020 年選舉的進行,以及電子郵件因其在 2016 年所扮演的角色而受到關注,簡要回顧一下 Twilio SendGrid 如何防止濫用郵件離開我們的系統似乎是有序的。

在 2019 年第四季度,Twilio SendGrid 保持了 99.99% 的收件箱保護率,同時在假期期間創造了新的交易量記錄。 收件箱保護率衡量 Twilio SendGrid 每季度處理的非網絡釣魚電子郵件。

規模化的自助式 SAAS 平台,無論其功能或市場如何,都面臨著被惡意行為者武器化的前景。 規模越大,識別和阻止不良行為者使用合法用戶在其業務中所依賴的工具的難度就越大。 我們怎麼強調通過能夠以不斷變化的威脅速度進行調整的可擴展解決方案來解決合規性問題的重要性再怎麼強調也不為過。 僅次於實際阻止威脅的是衡量和基準測試這些解決方案的功效,以期不斷改進它們並在市場上創造透明度和意識。

我們對流量和發件人進行 360 度查看,以了解新帳戶的註冊和行為方式。 必要時,我們會應用油門和速率限制,直到我們的系統確定發送模式是合法的。

機器學習 (ML) 進程近乎實時地掃描內容以查找表明網絡釣魚的濫用向量。 讓我們記住,垃圾郵件是主觀的:一個人的垃圾郵件是另一個人的火腿。 然而,網絡釣魚客觀上是可怕的,並且在我們的平台上沒有任何業務,因此我們積極訓練我們的算法來尋找它並防止它被發送。

在行為框架和專門構建的機器學習的支持下,人類能夠審查機器結果、調查模式、密切關注屢犯者、在適當的情況下引入新的摩擦並部署對策,因為讓我們面對現實吧:不良行為者以驚人的速度發展他們的攻擊向量. 他們不僅會進化攻擊並花時間謹慎地探測平台以尋找防禦漏洞,而且還經常切換平台或應用分發策略以利用盡可能多的平台,從而更難查明攻擊源。

超越公民

由於外國實體正在加倍使用網絡釣魚電子郵件作為乾擾我們當前選舉系統的一種方式,因此保持無網絡釣魚郵件流以防止不良行為者利用選舉“噪音”向無辜的人發起社交攻擊至關重要。工程攻擊。 這是我們可以安全擴展業務並保護客戶的唯一方法。 因此,我們對合規的關注不僅是對不良行為者最壞傾向的預防,也是業務連續性計劃的一部分,可確保我們客戶的業務通信不受不良行為者濫用其品牌和我們客戶的企圖的束縛。顧客。

你可以做些什麼來有所作為

將我們客戶的客戶與網絡釣魚隔離開來的方法很明確:在我們擴展平台時,我們必須始終將合規性放在首位。 同樣,我們必須提倡並為我們的客戶提供工具,以簡化在執行時發布 DMARC,因為它是一種強大的盔甲,可以保護他們的品牌和客戶免受欺騙和惡意攻擊。 我們必須繼續與消息傳遞惡意軟件移動反濫用工作組 (M3AAWG) 等組織和其他志同道合的組織合作,他們將公共、私人和執法部門聚集在一起,共同對抗共同的敵人。 但是,您可以採取一些明確的措施來確保您不會成為網絡釣魚攻擊的犧牲品,包括:

- 在您的發送域上部署發件人策略框架 (SPF),以將允許的 IP 與特定的出站發送域相關聯。

- 為您的發送域設置和發布域密鑰識別郵件 (DKIM) 記錄,以通過利用公鑰/私鑰對來確保您的電子郵件的完整性。

- 確保您的電子郵件服務器正在利用 STARTTLS 來確保傳輸中的消息是加密的。

- 調整您的電子郵件身份驗證記錄,以創建電子郵件發送方式的連續性

- 限制誰可以代表您發送電子郵件——消息蔓延在擁有多個部門的大型組織中很常見,這些部門在一種情況下將電子郵件用於營銷目的,在另一種情況下用於交易。

- 在強制執行時發布基於域的消息傳遞身份驗證報告和一致性 (DMARC) 記錄,該記錄將指示接收域拒絕未通過 SPF 或 DKIM 檢查或兩者均失敗的消息。

- 在您的所有互聯網帳戶(如果可用)上使用多因素身份驗證,尤其是在您的電子郵件帳戶上,無論是面向個人的還是面向企業的。 多因素身份驗證已被證明在阻止帳戶接管方面有 99.9% 的效率。 回到大衛英格拉姆的建議,破解系統很難,破解人不是,因此需要多種形式的身份驗證來訪問系統就像支持你自己的好奇心並確保它不會讓你變得更好。

- 如果聽起來好得令人難以置信,或者有點超出界限,請不要害怕使用其他渠道進行確認。 沒錯,如果您收到一封來自您認識的人的電子郵件,聽起來甚至有點可疑,或者要求您做一些讓您感覺刺痛的事情,請不要猶豫,拿起電話。 發件人的帳戶可能會受到損害,因此使用替代方法與他們聯繫是一種確保確認來自實際帳戶持有人而不是潛伏在其中的壞人的方法。